1 guía metodológica para la gestión centralizada de registros de

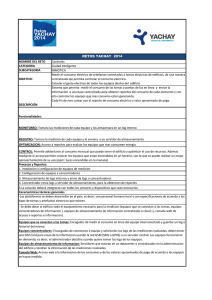

Anuncio