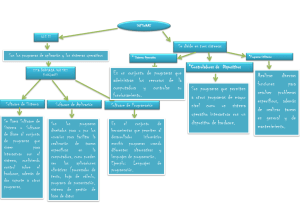

desarrollo de aplicaciones en rdbms

Anuncio