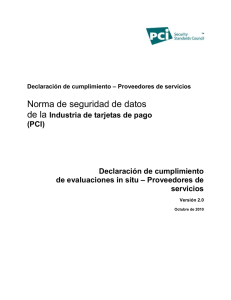

Norma de seguridad de datos - PCI Security Standards Council

Anuncio