plan de contingencia y políticas de seguridad de sistemas

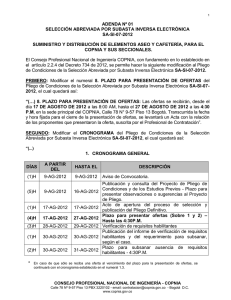

Anuncio