Estándar IEEE para redes Inalámbricas

Anuncio

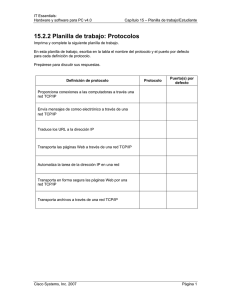

802.11 Estándar IEEE para redes Inalámbricas José Félix Lucía Embid José Ramón Manau Peirón Las Redes Inalámbricas • Nuevos Dispositivos – PDAs – Wearable computers • Redes – BAN (Body Area Network) – PAN (Personal Area Network) – WLAN (Wireless Large Area Network) Las Redes Inalámbricas • MANETs (Movile Ad hoc NETworks) – Ad hoc = sin infraestructura – Auto-organizables dinámicamente • IEEE 802.11 – Ad hoc single-hop – Multi-hop – Infraestructuradas BAN (Body Area Network) (1/2) • Dispositivos “que se visten” – Alcance de ámbito corporal (mp3, cascos…) – Requerimientos • Conexión de elementos heterogéneos • Autoconfigurables • Integración de servicios (Transmisión isócrona) • Interconexión con otras BAN (o PAN) BAN (Body Area Network) (2/2) • Alcance 1 a 2 metros • Problema – Interferencias – Interconexionado (Cables Vs Inalámbrico) • Solución: – T.G.Zimmerman: Cuerpo=Cable – Tasas 400Kbits / sec – Interconexionable PAN (Personal Area Network) • Entorno de una persona • Alcance 10 metros • Interconexión – Con la propia BAN – Con otras BANs • Banda de 2.4Ghz ISM WLAN (Wireless LAN) • Rangos de 500 metros • Dos tipos – Infraestructurada – Ad Hoc • Funcionamiento de AdHoc = Peer to Peer • Redes “Temporales” Arquitectura y Protocolos • Dos Estándares principales – 802.11a • Banda de 5 Ghz • Tasas de 54Mbits/sec – 802.11b • Banda 2.4 Ghz • Tasas de 11Mbits/sec Espectro de Frecuencia Arquitectura y Protocolos • Tecnologías Capa FISICA – Infrarroja – Frecuency Hopping Spread Spectrum (Saltos de frecuencia en espectro ensanchado) – Direct Sequence Spread Specturm (Secuencia directa en espectro ensanchado) Infrarojos • DFIR (DifFused InfRared) • Entornos de habitación • Tasas – BAR (Basic Access Rate) 1Mb/s 16PPM – EAR (Enhanced Access Rate) 2Mb/s 4PPM Direct Sequence Spread Spectrum • Inventado por la actriz Hedy Lamarr y • • George Antheil Idea de “Mezclar” una señal a traves del espectro Fue “desclasificado” por los americanos a mediados de los ochenta para fines civiles. Funcionamiento del DSSS • Multiplicar una portadora de RF con una señal de pseudo-ruido • La señal de ruido es invertida o no en función del bit a transmitir. • Se pierde el significado de la señal original – Ahora es otra de mayor frecuencia – Se desconoce la secuencia de ruido. Funcionamiento del DSSS Funcionamiento del DSSS Funcionamiento del DSSS Funcionamiento del DSSS Efecto de una Interferencia Frecuency Hopping Spread Spectrum • Repartir una señal a traves de pequeñas bandas de frecuencia • Funciona sobre 2.4 Ghz a 78 canales • Consume mucha menos potencia que el DSSS (1/3 aproximadamente) • Es menos inmune a interferencias Funcionamiento del FHSS • Dada una señal, se parte a lo largo del tiempo • Cada trozo de señal se transmite en un momento determinado a través de una frecuencia determinada • El emisor sabe de donde recoger el trozo de señal en función del tiempo. Funcionamiento del FHSS Protocolos MAC • Utiliza dos métodos de acceso Capa ENLACE – DCF (Distributed Coordination Function) – PCF (Point Coordination Function) • El metodo de PCF no puede adaptarse a redes Ad Hoc • DFC: CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance) DCF (Distributed Coordination Function) • La idea es “sentir” el canal y transmitir si no hay nada en • • • • “escucha”. Si el medio permanece en inactivo (idle) durante un intervalo superior a DIFS (Disrtributed InterFrame Space) se transmite Tras la recepción se espera otro marco de tiempo denominado SIFS (Short InterFrame Space) y se transmite el paquete ACK. ACK no es transmitido si hay errores en recepcion Lógicamente se usa un sistema de errores (CRC) Ejemplo de transmisión Hidden Terminals • Problema de las terminales escondidas • Generación de tramas incorrectas • Introducción del RTS/CTS – RTS: Ready To Send – CTS: Clear To Send Ejemplo RTS/CTS • El emisor manda un paquete RTS • El receptor lo recibe y “si le parece” manda un paquete CTS • Cuando el emisor lo recibe, manda la información, para que la reciba el receptor • Se introduce información de longitud de datos RTS/CTS • Este mecanismo resuelve el problema de las terminales escondidas • Como se introduce información acerca de la longitud de datos se pueden capturar mucho mejor las colisiones. Ejemplo de transmision RTS/CTS Servicios de Sincronización • Existen dos funciones principales para la sincronización: – Synchronization Adquisition – Synchronization Mantenience Synchronization Adquisition • Es necesaria para añadir un nuevo nodo a la red • Escanea el medio a nivel de frecuencias • Si encuentra tramas determinadas agrega el emisor a la red Synchronization Mantenience • Servicio de gestión de tiempo • Cada red tiene su propio reloj • Se usa este algoritmo para generar tramas “balizas” (beacon) para conocer el flujo de datos nominal • La estación que inicializó el IBSS decide cual va a ser el intervalo de tiempos. Red Inalámbrica Dispositivos alámbricos e inalámbricos conectados entre si, con salida opcional a Internet Introducción a TCP/IP en redes inalámbricas • TCP fue diseñado para nodos fijos • Perdida de paquetes à Congestión • Arquitectura para la movilidad IP: • MIP (Mobile IP) • HMIP (Hierarchical Mobile IP) • HAWAII (Handoff-Aware Wireless Inet Infraes.) • CIP (Cellular IP) MIP (Movilidad IP) El encaminamiento implica el uso de protocolos como BGP, RIP, y OSPF. La direccion de IP de un anfitrion consiste de dos partes: 1)Los numeros de mayor precedencia determinan la red donde se encuentra el anfitrion; 2)El resto de los numeros, de menor precendencia, determinan el numero asignado al anfitrion. En MIP tenemos dos tipos de direcciones: - Home address (permanente) - Care-of address (temporal, en-cuidado-de) Podemos encontrar 2 nodos o agentes móviles ,HA (home agent) y FA (foreign agent), con las siguientes funciones: * Descubrimiento: Cuando el nodo móvil se une, recibe la Care-ofaddress que el FA envía en broadcast con el modo de encapsulamiento y cabeceras. * Registro. * Tunneling (comunicación). MIP (Movilidad IP) (II) MIP (Movilidad IP) (III) Encapsulamiento HMIP (Hierarchical Mobile IP) • Estudiada y desarrollada por Ericsson y Nokia. • ES una jerarquía de FA, de manera que el nodo móvil se registra dentro de la región que forma toda la estructura jerárquica. • El mensaje de registro establece túneles entre FA todos los Fas hasta el GFA (gateway). • La care-of-address solo cuando cambia cuando Salimos de la región, si nos movemos entre los Fas de una misma región no hay cambio de IP. GFA FA FA Nodo móvil HAWAII (Handoff-Aware Wireless Access Internet Infraestructure) • La movilidad del usuario se limita dando un dominio administrativo. • HAWAII crea en la red una jerarquía de dominios CIP (Cellular IP) • Cada dominio CIP esta compuesto por un numero de nodos CIP en árbol con un Gateway tipo MIP como nodo root. • Cuando el nodo móvil cambia de puntos de acceso redirigimos las nuevas tablas de enrutamiento y la cache al nuevo punto de acceso enviando al gateway el cambio de posición. Movilidad y TCP • Diseñado para trabajar con cualquier capa de enlace, • pero para redes inalámbricas se encuentra con bastantes problemas. TCP causa cuellos de botella en comunicación con redes inalámbricas, para resolverlo: – TCP “Reno Congestion Control Mechanism” • Esta compuesto de 4 algoritmos: – – – – Slow Start Congestion Avoidance Fast Retransmit Fast Recovery Movilidad y TCP • SS Se procesan uno tras otro: CA FRt FRc Esto produce varios problemas en las redes inalámbricas: 1.- Se derrocha la capacidad disponible durante la Slow Start. 2.- Alta tasa de errores (BER) que produce muchos paquetes corruptos. 3.- Problema de caídas de señal o desconexiones por obstáculos. 4.- Las desconexiones producen numerosos reenvíos del mismo paquete. Extensiones TCP (para redes móviles) • Se pueden agrupar en 3 categorías • Movilidad TCP inconsciente • Se puede aplicar protocolos en la capa de enlace • Extensiones generales Movilidad TCP inconsciente • Principalmente significa que los problemas se resuelven • localmente, por lo que el nodo fijo permanece sin modificaciones. Tiene distintos tipos de tecnologías: – Conexión segmentada MN I-TCP (Protocolo indirecto) M-TCP TCP (moderno de redes celulares) BS TCP modificado FN TCP estándar I-TCP: La BS tiene 2 conexiones separadas por MSR que gestiona hacia el nodo fijo y el móvil. M-TCP: Extensión de las redes celulares en forma jerárquica. Movilidad TCP inconsciente (II) – TCP Snooping: Requiere la modificación de la estación base (BS) mediante un modulo snoop que funciona como una cache y mantendrá toda la información de los ack enviados por FN. MN Transmisión local BS FN Buffer de datos ACKs Snoop – Delayed Duplicate ACKs: Se aproxima al funcionamiento del Snoop-TCP, pero sin necesidad de hacer cambios en TCP. La BS debe implementar un mecanismo para realizar las transmisiones sin necesidad de mirar la cabecera. • La ventaja con respecto a TCP-Snooping es que con paquetes en orden se espera en caso de retardo, pero en cuanto llega un paquete fuera de orden se envía un DupAck. Movilidad TCP consciente – La estación fija sabe de la existencia del enlace inalámbrico y del dispositivo móvil. – Distinción entre las perdidas por congestión o falta de bits Identificar el tipo de perdida utilizando el ancho de banda estimado • Tenemos tres propuestas Identificar el tipo de perdida utilizando Tiempos de llegada en el receptor Identificar el tipo de perdida utilizando Realizando dos conexiones – Fast Retransmit: Durante una caída, los paquetes se pierden, entonces se propuso que los dispositivos inalámbricos después de una caída, cambio posición, etc... reinicie la comunicación y envíe 3 DupAcks, para que le remitente inicie el algoritmo Fast Retransmit. • Buena solución para periodos cortos de desconexión. – Transmisión con “Timeout Freezing” Extensiones TCP genericas • Ventana inicial mas larga: – En Start Slow se pierde tiempo cuando estamos en redes de baja tasa de transferencia, por eso se crea una ventana inicial mayor. • Transacción TCP: – 3 mensajes para conectar y desconectar • ACK selectivo. • Notificación explícita de congestión. Servicios y funciones • WPAN (Wireless Personal Area Network) • WLAN (Wireless Loca Area Network) • • • • • • • • • • Bluetooth Home RF IEEE 802.11 Beacon Frames HiperLAN LMDS MMDS DVB Localización Warchalking Bluetooth Características de la WPAN bluetooth: Utiliza frecuencias de 2450 MHz. Tiene un radio de alcance de 10 metros Tasa de transferencia de 1Mb/sec Versión 2.0 à tasa de 10Mb/s Próxima presentación. Home RF (Home Radio Frecuency) Redes inalámbricas personales utilizadas en espacios reducidos utilizando la misma frecuencia que Bluetooth y 802.11. Pueden alcanzar una tasa de hasta 1’6 Mb/s IEEE 802.11 Están basadas en el protocolo CSMA/CA (Carrier Sense Multiple Access/Collision Avoidance). BSS (Basic Set service) 2 tipos de servicios IBSS (Independent BSS) La seguridad puede ser manejada por protocolos WEP. 1. BSS: Varios dispositivos se conectan con el AP. 2. IBBS: Modo Ad-Hoc, sin AP y sin infraestructura. HiperLAN • Cuatro tipos de HiperLAN: Rango Tasa txon Modo T1 50 m 23 Mb/sec 802.11 Radio frecuenci a 5 GHz T2 200 m 23 Mb/sec ATM 5 GHz T3 5000 m 20 Mb/sec ATM 5 GHz T4 200 m 155Mb/sec ATM 27GHz LDMS (Local Multiport Distribution Service) Utiliza frecuencias de hasta 25GHz con una tasa de transferencia de 20Mb/s, pero con un radio de acción de 10Km. MMDS (MultiChannel Multiport Distribution Service) • Ofrecen un servicio de 10Km de rango de transmisión • unidireccional, como antenas de TV en áreas rurales, a una frecuencia de 2.7GHz. Se caracterizan por un numero limitado de canales disponibles en baja frecuencia. DVB/DAB (Digital Video/Audio Broadcasting) • En un futuro pueden reemplazar la radio convencional y la televisión • DVB-S,DVB-T,DVB-C (satélite, terrestre y cable) • MPEG2-4 Warchalking • Es un lenguaje de símbolos normalmente escritos con tiza en las • • paredes que informa a los posibles interesados de la existencia de una red inalámbrica en ese punto. La sencillez del lenguaje. Los símbolos más usados son: – – – – – Retina SSID )( Nodo abierto ,() Nodo cerrado, (W) Nodo con WEP 1.5 Ancho de Banda 1. En primer lugar se identifica el nombre del nodo, o SSID 2. En segundo lugar se identifica el tipo de red, bien sea abierta, cerrada o con WEP. – 3. En último lugar se identifica la velocidad del mismo. Seguridad • ACL’s basadas en MAC’s: sólo permitir la comunicación con el AP a • las direcciones MAC que el AP conoce (hay que añadir las MACs de los clientes que pueden tener acceso a la WLAN a mano en el AP). No emitir Beacon Frames (o emitirlos sin el ESSID) • Utilizar WEP para cifrar los datos. • OSA vs SKA. OSA (Open System Authentication), cualquier interlocutor es válido para establecer una comunicación con el AP. SKA (Shared Key Authentication) es el método mediante el cual ambos dispositivos disponen de la misma clave de encriptación, entonces, el dispositivo TR pide al AP autenticarse. El AP le envía una trama al TR, que si éste a su vez devuelve correctamente codificada, le permite establecer comunicación. Seguridad • CNAC. Significa Closed Network Access Control. Impide que los • dispositivos que quieran unirse a la red lo hagan si no conocen previamente el SSID de la misma. SSID. Significa Service Set IDentifier, y es una cadena de 32 caracteres máximo que identifica a cada red inalámbrica. Los TRs deben conocer el nombre de la red para poder unirse a ella.