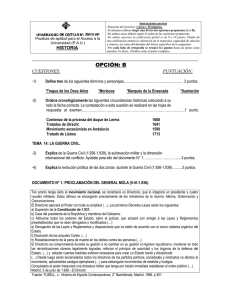

Manual Conectiva 6.0 Servidor - Redes

Anuncio

Guía del Servidor

Editado por

Conectiva S.A.

Guía del Servidor

Editado por Conectiva S.A.

2.0 Edición

Publicado en noviembre de 2000

Copyright © 2000 por Conectiva S.A. (http://es.conectiva.com)

Por Equipo Conectiva

Equipo Conectiva

Coordinación del equipo de portugués: Márcia Gawlak

Autores: Roberto Teixeira y Carlos Daniel Mercer.

Coordinación del equipo de traducción Ivone Böhler

Traducción Andrea Mara Pimenta Alonso e Irene Haydeé Costas Stridsberg

Revisión Roberto M. Lamela Roca, Jorge Carrasquilla Soares

Imágenes: Artur T. Hara

Cyro Mendes de Moraes Neto

Maurício Marconssin dos Santos

Desarrollo/Diagramación: Jorge Luiz Godoy Filho

Cyro Mendes de Moraes Neto

José Eloi de Carvalho Júnior

Copyright 2000 - Conectiva S.A.

Linux es una marca registrada y concedida por Linus Torvalds, su creador y cedente.

Windows, Windows NT e Internet Explorer son marcas registradas de Microsoft Corporation.

Netware es una marca registrada de Novell, Inc.

Macintosh y Appletalk son marcas registradas de Apple Computers.

Netscape Communicator es una marca registrada de Netscape Communications Corporation.

Todas las demás marcas registradas son de uso y derecho de sus respectivos propietarios. Las marcas

registradas son de propiedad de sus autores.

La presente publicación fue producida con todo cuidado y esmero posibles. El editor, no obstante, no asume la

responsabilidad sobre eventuales errores de interpretación, omisiones o daños resultantes del uso de la

información descrita aquí, por terceros, de buena o mala fe.

A los autores les gustaría que se les avisara sobre la introducción de modificaciones, traducciones y versiones

impresas.

Agradecemos a todos los que han participado activamente en el desarrollo de los trabajos de traducción,

internacionalización, divulgación y adaptación de Linux a la realidad latinoamericana, ya que gran parte de

nuestro esfuerzo y trabajo se basa en la participación de dicha comunidad.

Esperamos que esta guía sea útil para todos los que busquen una herramienta de ayuda para sus actividades

diarias, y que pueda enriquecer sus conocimientos y facilitar su trabajo.

Datos Internacionales de Catalogación en la Publicación (CIP)

(Câmara Brasileira do Livro, SP, Brasil)

ISBN 85-87118-32-3

1. Linux (Sistema operativo de computador)

2. Equipo Conectiva.

Conectiva S.A.

Rua Tocantins, 89 - Cristo Rei - Curitiba - Paraná - Brasil

CEP 80.050.430

http://www.es.conectiva.com

Tabla de contenidos

Prefacio .......................................................................................................................... 29

Convenciones Tipográficas.................................................................................... 32

1. Linuxconf ................................................................................................................... 35

Visión general........................................................................................................ 35

Interfaces de Linuxconf......................................................................................... 36

Uso de Linuxconf .................................................................................................. 38

Habilitación del acceso a Linuxconf vía red................................................ 43

Ayuda de Linuxconf .............................................................................................. 48

Activación de las configuraciones ......................................................................... 48

Activar o desactivar módulos ................................................................................ 50

Permiso y propiedad de archivos........................................................................... 51

Archivos de configuración..................................................................................... 57

Comandos y programas residentes ........................................................................ 60

Controla servicios activos...................................................................................... 63

Más funcionalidades de Linuxconf ....................................................................... 65

Logs de Linuxconf ................................................................................................ 67

7

2. LVM............................................................................................................................ 69

El concepto de LVM.............................................................................................. 70

Terminología ......................................................................................................... 71

El medio físico............................................................................................. 71

Volumen Físico (PV) ................................................................................... 72

Extensiones Físicas (PE).............................................................................. 72

Grupo de Volúmenes (VG) .......................................................................... 72

Volumen Lógico (LV) .................................................................................. 73

Sistema de Archivos .................................................................................... 73

Creando un Volumen Lógico ....................................................................... 76

Cambiando el tamaño a un Volumen Lógico ........................................................ 87

Aumentando un Volumen Lógico ................................................................ 87

Aumentando un sistema de archivos ........................................................... 88

Disminuyendo un sistema de archivos......................................................... 90

Disminuyendo un Volumen Lógico ............................................................. 91

Redundancia y rendimiento................................................................................... 93

Ventajas de una stripe .................................................................................. 94

Desventajas .................................................................................................. 95

8

Striping nativo del LVM .............................................................................. 95

3. RAID .......................................................................................................................... 99

RAID vía hardware y vía software........................................................................ 99

RAID vía hardware.................................................................................... 100

DPT .................................................................................................. 101

Controladoras soportadas ....................................................... 101

Controladoras DPT ....................................................... 102

Controladoras ICP Vortex ............................................. 102

Tipos de hardware................................................................... 102

Tipo controladora.......................................................... 103

Tipo encapsulado .......................................................... 103

RAID vía software ..................................................................................... 103

El controlador de múltiples dispositivos (MD) ................................ 104

Niveles de RAID ................................................................................................. 106

RAID-lineal ............................................................................................... 107

RAID-0 ...................................................................................................... 108

RAID-1 ...................................................................................................... 110

RAID-2 y RAID-3 ..................................................................................... 112

9

RAID-4 ...................................................................................................... 114

RAID-5 ...................................................................................................... 115

Tipos híbridos ............................................................................................ 117

Rendimiento de RAID......................................................................................... 119

Rendimiento en el MD RAID-0 y en el MD RAID-lineal ........................ 119

Rendimiento de lectura en el MD RAID-1................................................ 120

Rendimiento de escritura en el MD RAID-1............................................. 120

Rendimiento de lectura en el MD RAID-4/5............................................. 121

Rendimiento de escritura en el MD RAID-4/5.......................................... 121

Comparación de los niveles de RAID........................................................ 122

Configuración de RAID ...................................................................................... 124

Modo lineal................................................................................................ 125

RAID-0 ...................................................................................................... 128

RAID-1 ...................................................................................................... 130

RAID-4 ...................................................................................................... 132

RAID-5 ...................................................................................................... 136

Uso de RAID para obtener alta disponibilidad ................................................... 138

4. LDAP........................................................................................................................ 143

10

Introducción y conceptos .................................................................................... 143

Servicio de directorio................................................................................. 144

Tipo de información................................................................................... 147

Organizando la información ...................................................................... 147

Clases de objetos........................................................................................ 149

Registrando la información........................................................................ 149

Accediendo a la información ..................................................................... 150

Protección contra accesos no autorizados.................................................. 151

Funcionamiento de LDAP ......................................................................... 151

Concepto y utilización del slapd ............................................................... 152

LDAP y el X.500 ....................................................................................... 154

Duplicación................................................................................................ 155

Instalando y configurando LDAP........................................................................ 156

Instalando los paquetes .............................................................................. 156

Creando el Directorio ................................................................................ 158

Ejecutando el script migrate_all_offline.sh ............................................... 159

Editando el archivo /etc/openldap/ldap.conf............................................. 160

Iniciando el servidor LDAP ....................................................................... 160

11

Utilizando LDAP................................................................................................. 161

Haciendo búsquedas en la línea de comando ............................................ 162

Configurando Netscape Communicator..................................................... 166

Accediendo al servidor LDAP vía URLs .................................................. 168

Autenticación y NSS con LDAP ......................................................................... 169

Autenticación en el LDAP y el NSS.......................................................... 170

Configurando PAM para utilizar el LDAP................................................. 171

Probando la autenticación y el NSS........................................................... 173

Agregando y eliminando usuarios vía LDAP ............................................ 173

Agregando el log del LDAP ...................................................................... 174

Herramientas gráficas para LDAP....................................................................... 174

El cliente de LDAP GQ ............................................................................. 175

Acceso móvil....................................................................................................... 177

Implementando el acceso móvil ................................................................ 178

Alterando el archivo de atributos ..................................................... 178

Alterando el archivo objectclass...................................................... 179

Personalizando el slapd.conf............................................................ 180

Alterando el archivo LDIF ............................................................... 181

12

Reiniciando el servidor LDAP ......................................................... 182

Configurando Netscape .................................................................... 183

5. DNS........................................................................................................................... 187

Introducción y Conceptos.................................................................................... 187

Funcionamiento de DNS ..................................................................................... 188

Espacio de nombres de dominio ................................................................ 188

Nombres de dominio.................................................................................. 189

Dominios.................................................................................................... 189

El espacio de nombres de dominios de Internet ........................................ 191

Dominios de primer nivel .......................................................................... 191

Delegación ................................................................................................. 193

Servidores de Nombres.............................................................................. 193

Máquina de resolución de nombres ................................................. 195

Resolución de nombres .................................................................... 196

Cache................................................................................................ 196

Instalación y configuración de DNS .......................................................... 197

Instalación de los Paquetes............................................................... 197

Configuración del Servidor DNS ..................................................... 197

13

Configuración de Mapas de IPs Inversos................................ 203

Configuración de un Servidor Secundario.............................. 205

Forward Zones........................................................................ 207

Repetidores ............................................................................. 209

Funcionalidades...................................................................... 211

Asignación de bandas de IP.................................................... 212

Iniciando el servicio ......................................................................... 214

Archivos de Configuración de BIND .................................................................. 216

El archivo /etc/named.conf ......................................................................... 217

El archivo /var/named/nombre-de-dominio ................................................... 218

El archivo /var/named/named.local ............................................................. 220

El archivo /var/named/named.ca .................................................................. 220

Configuración de los Clientes ............................................................................. 222

Configuración a través de Linuxconf......................................................... 223

El archivo /etc/resolv.conf ....................................................................... 225

Consideraciones finales ....................................................................................... 226

6. Servidor Internet..................................................................................................... 227

Servidor Web ....................................................................................................... 227

14

Introducción y Conceptos .......................................................................... 227

El Hipertexto .................................................................................... 227

El Protocolo HTTP........................................................................... 228

Apache ............................................................................................. 230

Instalación de Apache ...................................................................... 231

Configuración de Apache................................................................. 231

Servidor FTP ....................................................................................................... 242

WU-FTPD.................................................................................................. 243

Instalación y Configuración ................................................................................ 243

Accesos Anónimos .................................................................................... 249

Permitiendo el envío de archivos ............................................................... 251

Archivos de Mensajes y de Bienvenida ..................................................... 255

Archivo de Bienvenida ..................................................................... 255

El Archivo .mensaje .......................................................................... 256

Servidor Proxy..................................................................................................... 259

Caching...................................................................................................... 259

Squid .......................................................................................................... 260

Instalación y configuración ................................................................................. 261

15

Memoria para Cache.................................................................................. 262

Archivos de Cache..................................................................................... 264

Control de Acceso...................................................................................... 265

7. Correo electrónico................................................................................................... 267

Introducción ........................................................................................................ 267

La teoría............................................................................................................... 267

Cómo funciona el intercambio de mensajes electrónicos.......................... 268

Protocolos involucrados en el intercambio de mensajes............................ 269

SMTP ............................................................................................... 269

POP .................................................................................................. 273

IMAP................................................................................................ 276

La práctica ................................................................................................. 291

Configuración del POP y del IMAP................................................. 292

Configuración del SMTP ................................................................. 292

8. Seguridad en el Servidor ........................................................................................ 297

Visión general sobre seguridad............................................................................ 297

Deshabilitando servicios innecesarios................................................................. 300

Servicios Standalone ................................................................................. 300

16

Servicios ejecutados mediante inetd.......................................................... 302

Utilización de TCP_Wrappers ............................................................................ 307

Firewall mediante el filtro de paquetes................................................................ 316

Configuración del filtro de paquetes por Linuxconf .................................. 319

Verificando la integridad del sistema................................................................... 344

Configuración de AIDE ............................................................................. 347

Utilización de AIDE .................................................................................. 353

9. Alta Disponibilidad ................................................................................................. 357

Introducción ........................................................................................................ 357

Definición .................................................................................................. 357

Disponibilidad básica ....................................................................... 358

Alta disponibilidad ........................................................................... 358

Disponibilidad continua ................................................................... 358

Objetivos .................................................................................................... 359

Cálculo de la Disponibilidad ..................................................................... 360

Conceptos ............................................................................................................ 361

Falla ........................................................................................................... 362

Error........................................................................................................... 362

17

Defecto....................................................................................................... 362

Failover ...................................................................................................... 363

Failback...................................................................................................... 364

Misión ........................................................................................................ 365

La solución Conectiva para Alta disponibilidad ................................................. 366

Administración de nodos ........................................................................... 367

Duplicación de disco.................................................................................. 367

Sistema de archivos ................................................................................... 368

Control de servicios ................................................................................... 368

Configuración de DRBD ..................................................................................... 369

Configuración vía Linuxconf..................................................................... 370

Configuración por el modo texto ............................................................... 371

Sistema de archivos Reiserfs ............................................................................... 374

Configuración de Heartbeat................................................................................. 375

Configuración mediante Linuxconf ........................................................... 376

Configuración por el modo texto ............................................................... 381

10. Redes Mixtas.......................................................................................................... 385

NFS...................................................................................................................... 385

18

Introducción y conceptos........................................................................... 385

Instalación de NFS ........................................................................... 386

Instale el servidor NFS ........................................................... 386

Configuración del Servidor NFS ............................................ 387

Configurando un cliente NFS ................................................. 390

Samba .................................................................................................................. 392

Configuración del Servidor Samba............................................................ 393

Instalación de Samba ....................................................................... 393

Configuración................................................................................... 394

Contraseñas codificadas.......................................................... 394

Contraseñas decodificadas en Windows® 95 ............... 395

Contraseñas decodificadas en Windows® 98 ............... 396

Contraseñas decodificadas en Windows NT® .............. 397

Configuración Básica.............................................................. 398

Compartiendo un directorio.................................................... 399

Montando un volumen Samba................................................ 400

Iniciando Samba ..................................................................... 400

Configuración del cliente........................................................ 401

19

Utilización de SWAT .............................................................. 402

Mars-NWE .......................................................................................................... 403

Introducción y conceptos........................................................................... 404

El protocolo IPX .............................................................................. 404

El objeto Bindery ............................................................................. 405

Scripts de Logon............................................................................... 405

Autenticación de Usuarios ............................................................... 406

Utilidades DOS ................................................................................ 409

Rendimiento ..................................................................................... 410

Problemas conocidos........................................................................ 410

Configuración ............................................................................................ 411

Volúmenes del Servidor ................................................................... 412

Nombre del Servidor Netware® ...................................................... 413

Red Interna ....................................................................................... 413

Tarjetas de Red ................................................................................. 414

Almacenamiento de Rutas ............................................................... 415

Versión de Netware® ....................................................................... 416

Tratamiento de Contraseñas ............................................................. 417

20

Seguridad de Archivos durante el Proceso de Login........................ 418

Usuario Invitado............................................................................... 419

Usuarios con poder de supervisor .................................................... 420

Usuarios de Netware® ..................................................................... 421

Registro automático de usuarios ...................................................... 422

Creación de los directorios esenciales ............................................. 423

Script de Login Estándar .................................................................. 423

Desconexión del Banner de Impresión ............................................ 424

Colas de Impresión........................................................................... 425

A. Appletalk.................................................................................................................. 427

Instalando Netatalk.............................................................................................. 428

Configurando Netatalk ........................................................................................ 428

Exportando directorios............................................................................... 428

Configurando permisos de acceso ............................................................. 430

Usuarios ........................................................................................... 431

Permisos en el directorio de los volúmenes ..................................... 431

En la estación............................................................................................. 432

Iniciando Netatalk...................................................................................... 433

21

B. Licencias generales................................................................................................. 435

Introducción ........................................................................................................ 435

BSD Copyright .................................................................................................... 436

X Copyright......................................................................................................... 437

C. Licencia de Uso y Garantía del Producto ............................................................ 441

General ................................................................................................................ 441

Licencia limitada de productos ........................................................................... 442

Antes de la instalación......................................................................................... 444

Garantía Limitada................................................................................................ 445

Limitación de Reparación y Responsabilidad ..................................................... 446

General ................................................................................................................ 446

D. Licencia Pública General GNU............................................................................. 449

Introducción ........................................................................................................ 449

Términos y condiciones para copia, distribución y modificaciones.................... 451

¿Cómo aplicar estos términos a nuevos programas?........................................... 458

Índice............................................................................................................................ 461

22

Lista de tablas

1. Convenciones .............................................................................................................. 32

3-1. Atributos de comparación de los varios niveles de RAID..................................... 122

10-1. Correspondencia entre Opciones de Linuxconf y de /etc/exports...................... 390

Tabla de figuras

1-1. Interfaz gráfica de Linuxconf .................................................................................. 39

1-2. Ejecutando Linuxconf en un Xterm......................................................................... 41

1-3. Configuración del Acceso a Linuxconf Vía Red ..................................................... 43

1-4. Interfaz Web de Linuxconf....................................................................................... 45

1-5. Estado del sistema ................................................................................................... 48

1-6. Lista de módulos de Linuxconf ............................................................................... 51

1-7. Previsión de modificación de Modo de archivos ..................................................... 53

1-8. Filtrando la lista de archivos.................................................................................... 54

1-9. Permiso de archivos controlados por Linuxconf ..................................................... 54

1-10. Definiciones de permisos de un archivo ................................................................ 56

23

1-11. Lista de los archivos de configuración................................................................... 57

1-12. Lista de comandos y "daemons"............................................................................ 60

1-13. Cambio de configuración de comando .................................................................. 62

1-14. Control de servicios ............................................................................................... 64

1-15. Configuración del servicio finger .......................................................................... 65

2-1. Volumen Físico ........................................................................................................ 74

2-2. Grupo de Volúmenes ............................................................................................... 74

2-3. Grupo de Volúmenes expandido.............................................................................. 75

3-1. RAID-0 .................................................................................................................. 108

3-2. Stripping ................................................................................................................ 109

3-3. RAID-1 .................................................................................................................. 111

3-4. RAID-2 .................................................................................................................. 112

3-5. RAID-3 .................................................................................................................. 114

3-6. RAID-4 .................................................................................................................. 115

3-7. RAID-5 .................................................................................................................. 116

4-1. Datos de directorio distribuidos en tres servidores................................................ 145

4-2. Árbol de Directorio LDAP .................................................................................... 148

4-3. Un servicio de directorio duplicado con datos distribuidos en tres servidores ..... 155

24

4-5. Configuración de Autenticación ............................................................................ 172

4-6. El cliente de LDAP GQ ......................................................................................... 176

5-1. Zona vs. Dominio .................................................................................................. 194

5-2. Pantalla de Configuración del Servidor DNS ........................................................ 198

5-3. Añadiendo un dominio .......................................................................................... 200

5-4. Añadiendo un Mapa de IP Inverso ........................................................................ 204

5-5. Configuración de un Servidor Secundario............................................................. 206

5-6. Configuración de Forwarders ................................................................................ 208

5-7. Configuración de repetidores................................................................................. 210

5-8. Funcionalidades del Servidor ................................................................................ 212

5-9. Atribución de bandas de direcciones IP ................................................................ 213

5-10. Configuración de named A través de ntsysv ....................................................... 215

5-11. Añadiendo un dominio ........................................................................................ 218

5-12. Especificación del servidor de nombres .............................................................. 223

6-1. Página Inicial deApache Conectiva Linux Vista en Netscape®............................ 231

6-2. Pantalla inicial de configuración de Apache.......................................................... 234

6-3. Configuración Básica de Apache........................................................................... 235

6-4. Alias de IP ............................................................................................................. 238

25

6-5. Máquina Virtual de Apache................................................................................... 240

6-6. Pantalla inicial de configuración de WU-FTPD .................................................... 245

6-7. Configuración Básica del Servidor FTP ................................................................ 245

6-8. Configuración de Control de Accesos ................................................................... 247

6-9. Directorio con .mensaje Visto en Netscape............................................................ 257

8-1. Configuración de iniciación de servicios............................................................... 301

8-2. Configuración de /etc/services ............................................................................. 303

8-3. Deshabilitando un Servicio.................................................................................... 304

8-4. Servidor FTP sin tcp_wrappers ............................................................................. 308

8-5. Servidor FTP Utilizando tcp_wrappers ................................................................. 309

8-6. Configuración de reglas de entrada ....................................................................... 320

8-7. Configuración de guías .......................................................................................... 322

8-8. Configuración de la Guía Opciones....................................................................... 325

8-9. Ejemplo de uso de Forward firewalling................................................................. 328

8-10. Forward firewalling - Desde ................................................................................ 331

8-11. Forward firewalling - Hacia................................................................................. 331

8-12. Forward firewalling - Opciones ........................................................................... 333

8-13. Añadiendo una regla de origen del paquete......................................................... 335

26

8-14. Añadiendo una regla de destino del paquete ....................................................... 335

8-15. Forward firewalling - Agregando una regla......................................................... 337

8-16. Ejemplo de uso de enmascaramiento de IP ......................................................... 339

8-17. Configurando el enmascaramiento de IP ............................................................. 341

8-18. Firewall - Enmascaramiento de IP....................................................................... 343

9-1. Configuración de DRBD ....................................................................................... 370

9-2. Archivo de configuración ...................................................................................... 370

9-3. Configuración de Heartbeat ................................................................................... 376

9-4. Nodos..................................................................................................................... 377

9-5. IPs y Servicios ....................................................................................................... 378

9-6. Claves de autenticación ......................................................................................... 379

9-7. Lista de dispositivos .............................................................................................. 380

9-8. Configuraciones diversas ....................................................................................... 380

10-1. Pantalla de configuración del servidor NFS ........................................................ 387

10-2. Pantalla de acceso a volúmenes NFS................................................................... 392

10-3. Configuración de Samba...................................................................................... 393

10-4. Pantalla de configuración Global de Samba ........................................................ 398

10-6. S W A T............................................................................................................... 403

27

Tabla de ejemplos

4-1. Utilizando las URLs de Netscape Communicator................................................. 169

8-1. Ejemplo de Configuración de tcp_wrappers.......................................................... 312

8-2. Configuración de tcp_wrappers Menos Restrictiva ............................................... 314

8-3. Archivo de Configuración de AIDE ...................................................................... 351

28

Prefacio

El objetivo principal de esta guía es dar a conocer los servicios esenciales y más

importantes que Conectiva Linux presenta a los administradores de red y de sistemas, así como las novedades de esta nueva edición Servidor. Está escrita en un

lenguaje sencillo, pues de esta manera el administrador podrá tener una visión

general sobre cada servicio, bien como una explicación de la teoría y conceptos

de los programas disponibles en el producto. Esta guía no pretende enseñar a

utilizar cada programa o paquete, ya que esto supondría escribir un nuevo libro

para cada asunto. Además de la descripción general de los paquetes principales,

el usuario puede encontrar ejemplos para su instalación y configuración.

Linuxconf fue clasificado como esencial o muy importante en una red, por lo que

ya es estándar en la distribución Conectiva Linux. En esta versión del servidor

nos gustaría resaltar los nuevos módulos que se han desarrollado especialmente

para Linuxconf. Antes de hablar de ellos explicaremos qué es Linuxconf. Se trata

de un programa que centraliza la configuración de administración del sistema y

de redes, y entre sus ventajas podemos mencionar una interfaz bastante amigable,

que satisface a la mayoría de los usuarios; puede usarse en modo gráfico, texto

e incluso llamada vía web. Conectiva procuró implementar nuevos módulos en

el programa, así como también mejorar los que ya existían, dejándolo aún más

estable. Con un equipo especializado y trabajando solamente en este proyecto, fue

implementado un módulo para la configuración de la solución de Boot Remoto,

Wine, un aumento de funcionalidades en la configuración de Samba, DNS, NFS y

muchos otros módulos que el propio programa presenta. Para terminar, la virtud

principal de Linuxconf es la implementación constante realizada por el equipo

de Conectiva y también por la propia comunidad Linux. Acompañe en nuestro

29

Prefacio

sitio web (http://es.conectiva.com/actualizaciones/) su evolución y tenga siempre

en su máquina la última versión. En el primer capítulo de esta guía se describe

Linuxconf de manera más detallada.

Dando continuidad a la guía, se presenta el concepto y funcionamiento de un

servidor de LDAP. Este servicio es un protocolo cliente-servidor, que se utiliza

para acceder a un servicio de Directorio - una base de datos que se asemeja a

una lista telefónica - que guarda toda la base de información de sus usuarios.

Una facilidad interesante es que, usando el cliente Netscape®, el usuario puede

acceder remotamente a toda la configuración de su navegador.

Se describe el funcionamiento de RAID, una poderosa herramienta, rápida y confiable para crear un subsistema de unidades de disco, a través de unidades individuales. No tiene como objetivo ser utilizado como un sustituto para hacer backup,

su función es proteger contra fallas en el disco. RAID es un servicio complejo que

debe utilizarse con cautela y por administradores con mucha experiencia.

Presentamos el buen y “viejo” DNS, el cual además de ser conocido por muchos,

es de suma importancia para la configuración de una red. En este capítulo se

presenta una introducción de su concepto básico y configuración.

En Redes Mixtas, se demuestra el NFS y dos protocolos más para que Linux trabaje con otros sistemas operativos - Samba y Mars-NWE. NFS es un protocolo

importante, dentro de Linux, para compartir archivos; ya Samba permite que máquinas Linux “conversen” con máquinas Windows y Mars-NWE permite la comunicación entre máquinas o redes Linux y máquinas o redes Novell. Esta parte

de la guía es bastante importante e interesante para los que están migrando para

Linux y todavía no pueden abandonar definitivamente otros sistemas operativos.

Linux muestra aquí que puede convivir amigablemente con todos.

30

Prefacio

Procuramos crear una secuencia de servicios para que el administrador monte

un servidor básico de Internet. Presentamos Apache para un servidor web, WUFTPD para un servidor de FTP y Squid para un servidor de proxy. Con estos tres

servicios usted puede por ejemplo, montar un servidor base para su proveedor

Internet.

En el capítulo - Correo Electrónico - presentamos el funcionamiento de Sendmail

para la configuración de un servidor de email. Utilice ese capítulo para mejorar

su servidor.

Cuando hablamos de Seguridad en el Servidor, presentamos algunas reglas para

aumentar la seguridad en su red y también describimos una manera muy clara y

objetiva de lo que debe hacer un administrador para deshabilitar los servicios que

no se están utilizando, que es el primer paso que un buen administrador debe dar.

Conocer la red es uno de los factores más importantes para brindar un mínimo

de seguridad; aunque el administrador no conozca conceptos de seguridad, debe

conocer la red. Lea este capítulo con mucha atención.

Para terminar, tenemos el capítulo alta disponibilidad, que tiene como objetivo

presentar conceptos y aplicaciones que permiten aumentar la disponibilidad de

servidores Linux. Alta Disponibilidad viene a mostrar que no es sólo un programa

dentro de un producto, sino, una característica de un sistema de computadores.

Conectiva Linux también viene abriendo las puertas para esa filosofía.

En el apéndice, tenemos un asunto importante: Appletalk. En este apéndice se

describe el paquete Netatalk que viene con Conectiva Linux, con él se pueden

crear redes mixtas usando máquinas Macintosh® y Linux.

Para finalizar esta guía, se presentan las licencias de uso generales, GPL y la

licencia de uso del producto.

31

Prefacio

Esperamos que aproveche al máximo los conceptos y ejemplos que presentamos

en este libro.

Convenciones Tipográficas

Durante la elaboración de esta guía, procuramos describir con uniformidad los

distintos términos utilizados. A continuación presentaremos las principales convenciones utilizadas.

Tabla 1. Convenciones

Convención

Itálico

Opciones de menús y submenús

Letra

courier (más delgada y con más

espacio)

Descripción

Palabras en inglés.

Letra en tamaño mayor que el cuerpo

del texto; los submenús están separados

por flechas.

Definida para nombres de archivos o

extensiones de archivos.

Conectiva espera, con este material, suministrar una base para todos los que desean implantar soluciones avanzadas en un servidor, utilizando una plataforma

32

Prefacio

Linux.

Si encuentra algún error ortográfico o conceptual, por favor acceda al sitio web

(http://es.conectiva.com/doc/errata) y llene el formulario correspondiente.

¡Conectiva agradece su interés en este producto y le desea muy buena suerte en

su labor!

33

Prefacio

34

Capítulo 1. Linuxconf

El propósito de este capítulo es presentar Linuxconf de tal manera que sea capaz de entender qué sucede cada vez que efectúa alguna modificación, o cuando

sencillamente entra y sale de la aplicación. No presentaremos ni explicaremos

cada uno de los módulos de Linuxconf, en vez de ello, expondremos lo que debe

hacerse para habilitar o deshabilitar estos módulos y cuáles son los archivos controlados por Linuxconf, entre otros puntos.

Visión general

Linuxconf es un avanzado sistema de administración para Linux. Centraliza tareas tales como configuración del sistema y control de los servicios existentes

en la máquina. En verdad, Linuxconf está compuesto por un conjunto de módulos, cada uno de ellos responsable por ejecutar una tarea específica. Por ejemplo,

entre muchos otros, existen módulos para:

•

Configuración del servidor Apache.

•

Configuración de conexiones PPP.

•

Configuración de reglas para el filtro de paquetes del kernel.

35

Capítulo 1. Linuxconf

Considerando la manera como ha sido proyectado Linuxconf, para añadirle una

funcionalidad basta que alguien escriba un nuevo módulo para ejecutar la tarea

tratada. Con esto, tenemos una herramienta que puede centralizar la configuración de todo el sistema.

Una de las complicaciones de gran parte de los programas para Linux es su flexibilidad, pues tienen decenas (e incluso a veces centenas) de opciones de configuración. Linuxconf la facilita en estos programas, al presentar las opciones

de configuración existentes de una manera organizada y, en muchos casos, efectuando también la validación de los datos informados, por lo que disminuye la

ocurrencia de errores vulgares.

Cunado hace una modificación a través de un módulo y lo termina, se efectúan las

alteraciones en el sistema. Cuando salga de Linuxconf, se harán verificaciones para

inspeccionar si el estado actual del sistema corresponde con la configuración de

Linuxconf.

Interfaces de Linuxconf

De una forma contraria a otras herramientas de administración, Linuxconf cuenta

con varias interfaces de usuario:

36

Capítulo 1. Linuxconf

Interfaz texto

Interfaz indispensable, pues puede utilizarse en cualquier momento, ya sea vía consola o acceso remoto (telnet o ssh). Esta interfaz elimina la necesidad de mantener

instalado un servidor gráfico X solamente para configurar la máquina. La Tabla 1-1

muestra algunos atajos de teclado útiles para este modo de Linuxconf.

Tabla 1-1. Teclas de referencia rápida de Linuxconf

Teclas

F1

F3

Ctrl- X

Ctrl- A

Ctrl- B

Ctrl- D

Ctrl- E

Ctrl- F

Ctrl- K

Descripción

abre pantalla de ayuda

sale de una sección/pantalla

muestra lista emergente de la opción

va para el comienzo de la línea (Inicio)

vuelve a la página anterior (Re Pág)

borra el carácter actual (Suprimir)

va para el fin de la línea (Fin)

va para la página posterior (Av Pág)

borra el texto, desde el cursor hasta el fin de línea

37

Capítulo 1. Linuxconf

Interfaz web

La posibilidad de configurar una máquina a través de una interfaz web es fantástica,

pues basta tener acceso a un navegador. Con eso, es posible configurar una máquina

a través de, prácticamente, cualquier plataforma de hardware y software, siendo

suficiente que haya un navegador para ella.

Interfaz gráfica

Es útil para usuarios que prefieren configurar el sistema a través de una interfaz

gráfica, pues tienen a su disposición ventanas, cuadros de diálogo, botones, etc.. Esta

interfaz debe ejecutarse en un servidor gráfico X, como XFree86 (servidor gráfico

estándar de Linux).

Interfaz de línea de comando

Algunos módulos de Linuxconf pueden utilizarse por la línea de comando, lo que,

entre otras posibilidades, permite su uso en scripts .

Usted podrá utilizar cualquier interfaz de éstas, dependerá solamente de su gusto

personal, o de lo que tiene disponible la máquina que está siendo administrada.

38

Capítulo 1. Linuxconf

Uso de Linuxconf

Linuxconf puede ejecutarse en cualquier momento, a través de la línea de comando. Para iniciarlo basta teclear linuxconf en la línea de comando, o pulsar en

el ícono del ambiente gráfico del superusuario.

La configuración estándar de Conectiva Linux es permitir que sólo el superusuario acceda a Linuxconf. Esta política ha sido escogida por factores de seguridad,

pues para que otros usuarios puedan ejecutarlo, es necesario que el programa

tenga el bit suid habilitado.

Cuando se ejecuta Linuxconf por primera vez, exhibe una pantalla de presentación,

con algunas instrucciones de uso del programa.

Al ser iniciado, Linuxconf verifica si la X está activa. En caso afirmativo, empieza

su interfaz gráfica, como se ilustra en la Figura 1-1.

39

Capítulo 1. Linuxconf

Figura 1-1. Interfaz gráfica de Linuxconf

40

Capítulo 1. Linuxconf

Como podemos observar en la Figura 1-1, Linuxconf tiene tres secciones: Configuración, Control y Estado. La sección Configuración trata básicamente de configuraciones del sistema y la sección Estado permite la vista de logs e información general del sistema. Como el objetivo de este capítulo es entender el funcionamiento de Linuxconf, nos detendremos en la sección Control, que permite

que visualicemos y modifiquemos las opciones predefinidas de Linuxconf.

Para utilizar la interfaz texto de Linuxconf, basta ejecutarlo en el modo texto, o

entonces agregar la opción --text en la línea de comando: linuxconf --text.

La Figura 1-2 muestra Linuxconf siendo ejecutado en un Xterm.

41

Capítulo 1. Linuxconf

Figura 1-2. Ejecutando Linuxconf en un Xterm

Note que la información presentada en la interfaz texto es la misma que se presenta en la interfaz gráfica, y vea que sólo la forma de presentación difiere entre

las dos interfaces.

A la interfaz web se puede acceder a través de la URL http://su_maquina:98/ ,

pero, para eso, tiene que configurar primero Linuxconf, para que acepte conexiones vía red.

42

Capítulo 1. Linuxconf

Habilitación del acceso a Linuxconf vía red

El primer paso para habilitar el acceso a Linuxconf vía red es ir hasta Configuración → Configuración de Red → Misc → Acceso de red a Linuxconf y

marcar la opción activa acceso vía red.

Además de esta opción, es útil marcar Acceso de registro en /var/log/htmlaccess.log ,

para que los accesos sean registrados en este archivo. Debajo de estas opciones,

encontrará algunos campos para definir cuáles son las máquinas que pueden acceder a Linuxconf vía red. Si ellos no son llenados, Linuxconf aceptará solamente

conexiones de la red local de la primera tarjeta de red detectada por el sistema, lo

que se considera un funcionamiento bastante seguro.

Si prefiere ser más específico, informe una máquina o una red y, como opción,

una máscara de red. Sus opciones para especificar una máquina o una red son:

•

Un nombre de máquina.

•

Una dirección IP.

•

Un par de direcciones IP y máscara de red.

•

Un nombre de dispositivo (eth0, eth1, etc).

Observe el ejemplo de la Figura 1-3:

43

Capítulo 1. Linuxconf

Figura 1-3. Configuración del Acceso a Linuxconf Vía Red

Con esta configuración, será posible acceder a la interfaz web de Linuxconf a

través de la interfaz loopback (127.0.0.1), de la red 192.168.0.0/255.255.255.0

y de la máquina host.qwerty.com. Cuando se especifica una dirección IP o un

nombre de máquina sin especificar una máscara de red, es asumida la máscara

255.255.255.255.

Para configurar el acceso de Linuxconf vía web, tendrá que alterar como super-

44

Capítulo 1. Linuxconf

usuario el archivo /etc/xinetd.d/linuxconf-web :

# vi /etc/xinetd.d/linuxconf-web

# default: off

# description: The Linuxconf system can also be accessed via a web \

#

browser.

Enabling this service will allow connections to \

#

Linuxconf running in web UI mode.

service linuxconf

{

disable = yes

socket_type

= stream

wait

= yes

user

= root

server

= /sbin/linuxconf

server_args

= -http

}

Basta con sustituir disable

= yes

por disable

= no

y se activará el sevicio.

Finalmente, para acceder a Linuxconf a través de su interfaz web, es suficiente

apuntar su navegador para http://127.0.0.1:98/, o sea, si está accediendo desde la

máquina local. Si está accediendo a través de la red, reemplace 127.0.0.1 por el

nombre o dirección IP de la máquina.

45

Capítulo 1. Linuxconf

La Figura 1-4 muestra una página de la interfaz web de Linuxconf.

46

Capítulo 1. Linuxconf

Figura 1-4. Interfaz Web de Linuxconf

47

Capítulo 1. Linuxconf

Ayuda de Linuxconf

Linuxconf tiene varias pantallas de ayuda, que le explican cómo utilizar algunas características del programa. Para acceder a ellas, debe seleccionar la opción

Ayuda, que existe en todas las pantallas del programa.

Como Linuxconf es un proyecto en desarrollo, algunas pantallas de ayuda no han

sido aún traducidas para la lengua española, y otras ni siquiera han sido escritas.

Por lo tanto, no le parezca extraño si aparece alguna pantalla de ayuda en inglés, o

incluso, si le sale algún mensaje diciendo que el archivo de ayuda no existe.

Activación de las configuraciones

Uno de los primeros puntos a conocer de Linuxconf es que muchas configuraciones realizadas a través suyo causarán efecto solamente cuando sean activadas

explícitamente. Existen varias maneras para activar estos cambios. Una de ellas

es saliendo de Linuxconf. Al salir del programa, tras haber efectuado alguna modificación en configuraciones, tendrá una pantalla semejante a la que se ilustra en

la Figura 1-5.

48

Capítulo 1. Linuxconf

Figura 1-5. Estado del sistema

A no ser cuando sea explícitamente señalado, las pantallas y los procedimientos

descritos en este capítulo tienen como base la interfaz gráfica de Linuxconf. La

diferencia de operación entre una interfaz y otra es mínima, por lo tanto no tendrá

problema si utiliza alguna de las otras interfaces.

La ventana presenta un informe (Figura 1-5) de lo que será ejecutado, si desea

que se hagan las configuraciones.

Si abandona la idea de salir del programa, basta con que seleccione la opción

Volver a Linuxconf , esto hará con que usted vuelva a la pantalla principal de

49

Capítulo 1. Linuxconf

Linuxconf. La opción Salir permite que salga del programa sin efectuar las alteraciones, al revés de la opción Activar los cambios, mediante la cual sale del

programa confirmando todas las alteraciones necesarias.

Otra manera de activar los cambios en la configuración del sistema es al revés de

la opción Control → Panel de Control → Activa la configuración.

Si le gusta usar la línea de comando, puede encontrar dos comandos útiles. Veamos:

el comando linuxconf --status exhibe el informe de lo que necesita hacerse para sincronizar la configuración del sistema, y el comando linuxconf -update efectúa las alteraciones, como se ilustra a continuación.

# linuxconf --status

Lista de requisitos para activar la configuración actual

# linuxconf --update

Verificando la configuración básica

Verificando los módulos del kernel

Montando volúmenes locales

Verificando los permisos de archivos

Verificando LILO

Ejecutando algunos scripts de iniciación Sysv

Ejecutando: /etc/rc.d/rc5.d/S50inet restart

Configuración del firewall

50

Capítulo 1. Linuxconf

Activar o desactivar módulos

Linuxconf está compuesto por varios módulos, cada uno de ellos con una función

específica. Es posible desactivar módulos innecesarios o activar los existentes que

se desean utilizar. Accediendo a Control → Controla archivos y sistemas →

Configura módulos de Linuxconf. Linux tendrá acceso a la Lista de módulos

(Figura 1-6). Dicha lista muestra los módulos que existen, su descripción y una

checkbox que informa si el módulo está o no activo. Para confirmar cualquier

alteración en esta pantalla, basta pulsar en Aceptar.

51

Capítulo 1. Linuxconf

Figura 1-6. Lista de módulos de Linuxconf

Permiso y propiedad de archivos

52

Capítulo 1. Linuxconf

Linuxconf mantiene una base de datos con permisos y propiedad de archivos y

directorios importantes del sistema, evitando así que estas características sean

accidentalmente alteradas.

Por ejemplo, si modifica el modo del directorio /var/spool/mail para 777, al activar la configuración Linuxconf lo configurará nuevamente con el modo 775,

como se ilustra en la Figura 1-7.

Figura 1-7. Previsión de modificación de Modo de archivos

En ciertas situaciones, es posible que necesite modificar permanentemente el

modo (o dueño, o grupo) de un archivo administrado por Linuxconf. En este

caso, es necesario alterar la información del archivo almacenada en Control →

Controla archivos y sistemas → Configura modos y pertenencia de archivos. Al acceder a esta opción, se presentará un cuadro de diálogo (Figura 1-8), en

el que podrá especificar un prefijo para filtrar los archivos que serán relacionados,

53

Capítulo 1. Linuxconf

pues la lista es bastante grande. Si no pone un prefijo, se exhibirá la lista completa. Dicha lista, filtrada o no, aparecerá en cuanto pulse en el botón Aceptar.

Figura 1-8. Filtrando la lista de archivos

La Figura 1-9 muestra un listado de los archivos del directorio /usr que son administrados por Linuxconf.

54

Capítulo 1. Linuxconf

Figura 1-9. Permiso de archivos controlados por Linuxconf

Este cuadro de diálogo tiene cinco columnas de información:

Ruta: exhibe el camino completo para el archivo o directorio.

Tipo: informa si es archivo, directorio, dispositivo carácter o dispositivo bloque.

Dueno: exhibe el dueno y el grupo estándar del archivo.

Permisos: informa los permisos estándar del archivo.

Mod: informa si la configuración estándar del archivo fue modificada.

Al seleccionar uno de los archivos de la lista, se presentará otro cuadro de diálogo,

que va a permitirle que altere la configuración estándar del archivo. Usted podrá

alterar el dueño, el grupo y los permisos.

55

Capítulo 1. Linuxconf

Observe en la Figura 1-9 que el archivo /usr/sbin/pppd tiene permisos rwsr-xr-x.

Le puede interesar, por ejemplo, deshabilitar el bit suid de este programa. Para

eso, desmarque la opción Indicador de Setuid en el cuadro de diálogo de definiciones de permisos de un archivo (Figura 1-10).

Figura 1-10. Definiciones de permisos de un archivo

56

Capítulo 1. Linuxconf

La próxima vez que active las configuraciones, esta alteración será automáticamente efectuada. Este tipo de alteración puede hacerse para cualquier archivo

controlado por Linuxconf.

Recuerde que, siempre que necesite alterar dueño, grupo o permisos de un archivo

controlado por Linuxconf, será necesario modificar la configuración del archivo en

este programa.

Archivos de configuración

Linuxconf usa, gestiona, prueba y genera varios archivos de configuración. A

través de la opción Control → Controla archivos y sistemas → Configurar

todos los archivos de configuración (Figura 1-11) puede visualizar cuáles son

dichos archivos.

57

Capítulo 1. Linuxconf

Figura 1-11. Lista de los archivos de configuración

Como puede ver, esta ventana contiene tres columnas: Ruta, Estado y Subsistema.

La Ruta define la ubicación del archivo administrado. La columna Estado contiene algunos identificadores, que pueden tener los valores siguientes:

58

Capítulo 1. Linuxconf

(en blanco): indica que el archivo es sólo leído por Linuxconf. Eso puede significar dos

cosas: o se trata de un archivo de referencia usado por Linuxconf o aún no sabe cómo

administrarlo, pero utiliza su contenido.

A: indica que el archivo se almacenará para un determinado perfil.

E: indica que el archivo será siempre borrado en la iniciación, por Linuxconf.

G: indica que el archivo es generado por Linuxconf. En este caso, Linuxconf utiliza otros

archivos, como por ejemplo /etc/conf.linuxconf, para guardar la configuración relacionada al servicio en referencia. Generalmente esto significa que esos archivos no deben ser

alterados manualmente, pues Linuxconf sobrescribirá estas alteraciones. La excepción a

este caso se da cuando el archivo es también marcado con M, lo que no es común.

M: indica que el archivo es administrado completamente por Linuxconf. Esto significa

que Linuxconf sabe como procesarlo y reescribirlo apropiadamente. Significa también

que puede modificar el archivo directamente, sin que Linuxconf pierda la habilidad de

gestionarlo. El archivo /etc/resolv.conf es un buen ejemplo.

O: indica que el archivo es optativo en un sistema Linux.

P: indica que Linuxconf sabe muy poco del archivo referido. El sólo verifica su existencia

y su fecha de modificación. Con base en esto, Linuxconf decide si es necesario un servicio

o si precisa ser reiniciado o senalizado un daemon .

V: Linuxconf utiliza archivos virtuales especiales, que generalmente hacen parte de un

archivo de configuración real.

*: Indica que la ruta del archivo de configuración fue alterada, y no tiene más el valor

original conocido por Linuxconf.

59

Capítulo 1. Linuxconf

La columna Subsistema solamente presenta una división interna de Linuxconf,

que informa a qué parte del sistema pertenece el archivo.

La única configuración que puede hacerse en esta ventana es la alteración de la

ruta del archivo, lo que no se recomienda, salvo que esté bien seguro de lo que

hace.

Comandos y programas residentes

Linuxconf utiliza varios comandos y programas del sistema para realizar distintas tareas. Usted puede saberlos si accede a Control → Controla archivos y

sistemas → Configurar todos los comandos y "daemons" (Figura 1-12).

Además de visualizarlos, podrá modificarlos e incluso desactivarlos, como veremos a continuación.

60

Capítulo 1. Linuxconf

Figura 1-12. Lista de comandos y "daemons"

Como puede ver, la ventana ilustrada en la Figura 1-12 tiene tres columnas:

Nombre: informa el nombre del comando.

Ruta: informa la localización del comando que se está utilizando.

61

Capítulo 1. Linuxconf

Mod: informa si la configuración original de Linuxconf fue modificada.

Esta característica es bastante útil, pues le permite que personalice algunas funciones de Linuxconf de manera simple. Por ejemplo, si necesita añadir usuarios

en la base de datos del sistema y además en una base de datos SQL, basta reemplazar el comando originalmente utilizado por Linuxconf por un script o programa especialmente creado para esto.

Al seleccionar uno de los comandos de la lista, será exhibida una ventana que le

permitirá:

•

Deshabilitar el comando; cuando desmarque la opción linuxconf puede hacerse cargo.

•

Modificar el comando que será ejecutado, alterando la Ruta del comando.

•

Añadir, suprimir o modificar los argumentos utilizados en la ejecución del comando.

La Figura 1-13 ilustra una situación en la que ha sido alterado el comando para

agregar usuarios al sistema.

62

Capítulo 1. Linuxconf

Figura 1-13. Cambio de configuración de comando

Con esta configuración, el comando utilizado por Linuxconf para agregar usuarios al sistema pasa a ser /usr/sbin/useradd-sql, que podrá ser un script o programa binario que ejecuta la tarea de añadir usuarios de manera personalizada.

Note que este procedimiento no va a modificar el módulo de adición de usuarios

de Linuxconf. La diferencia está en que el comando utilizado por el módulo será

otro.

Si desactiva un comando, desmarcando la opción linuxconf puede hacerse cargo.

Linuxconf estará impedido de efectuar cualquier tarea que dependa de este comando.

Estos procedimientos son válidos para cualquier comando utilizado por Linuxconf.

63

Capítulo 1. Linuxconf

Controla servicios activos

El Controla servicios activos de Linuxconf sirve básicamente para configurar

inetd. La gran mayoría de servicios son controlados mediante inetd, no obstante,

otros como el propio Linuxconf y el servicio de firewall no están controlados por

dicha aplicación.

Se puede acceder a esta configuración a través de la opción Control → Panel de

control → Controla servicios activos .

64

Capítulo 1. Linuxconf

Figura 1-14. Control de servicios

Para modificar la configuración de un servicio, debe primero pulsar sobre el

mismo. Este procedimiento hará con que sea exhibida otra ventana, que permite

efectuar las modificaciones que desee. La Figura 1-15 ilustra la configuración del

servicio finger. Para activar o desactivar un servicio se debe modificar Estado

para Activado o Desactivado, respectivamente.

65

Capítulo 1. Linuxconf

Figura 1-15. Configuración del servicio finger

66

Capítulo 1. Linuxconf

Más funcionalidades de Linuxconf

En este capítulo, tratamos de la configuración del propio Linuxconf. En los demás

capítulos de este libro tendrá la oportunidad de conocer varios programas, que le

permitirán gestionar su máquina de una manera muy sencilla y segura.

A esta versión le fueron agregados módulos de Linuxconf, entre los que podemos

citar:

•

Módulo para configuración de Wine, aplicación para ejecutar programas de Windows®.

•

Módulo para configuración de Amanda, software para administración de backup.

•

Módulo para configuración de Grub, boot loader con más características que LILO.

•

Módulo para configuración de Postfix, servidor de e-mail.

•

Módulo para configuración de Portslave, aplicación usada para control de puertos.

•

Módulo para configuración de LPRng, software para configuración y control de impresoras.

67

Capítulo 1. Linuxconf

Logs de Linuxconf

Es importante tener siempre como referencia los logs del sistema antes, durante

y después del uso de Linuxconf. Estos archivos pueden consultarse siempre en

/var/log.

Podemos citar los siguientes archivos que se refieren sólo al uso de Linuxconf:

- archivo principal de log de Linuxconf, registra operaciones de

forma clara y específica de todos los pasos ejecutados por Linuxconf.

• /var/log/netconf.log

- log de acceso de Linuxconf vía WEB; si utiliza esta interfaz

use este archivo como referencia.

• /var/log/htmlaccess.log

68

Capítulo 2. LVM

El Administrador de Volúmenes Lógicos1(LVM) es un subsistema para gestión

activa de almacenamiento en disco que se transformó en una forma estándar de

administración de almacenaje en sistemas UNIX.

El Administrador de Volúmenes Lógicos consiste en una capa adicional entre los

dispositivos físicos y la interfaz de E/S en el kernel para suministrar una visión

lógica en el almacenamiento. Al contrario de los esquemas de particiones actuales, en los que se dividen discos en particiones continuas de tamaño fijo, el

LVM permite al usuario considerar discos, también conocidos como Volúmenes

Físicos2 (PV), como un volumen de almacenamiento de datos, que tiene extensiones con tamaños iguales.

Un sistema de LVM se compone de grupos arbitrarios de volúmenes físicos, organizados en Grupos de Volúmenes3(VG). Un grupo de volumen puede consistir

en uno o más volúmenes físicos. Puede haber más de un grupo de volumen en el

sistema. Una vez creado, el grupo de volumen, no el disco, es la unidad básica de

almacenamiento de datos (un disco virtual que se compone de uno o más discos

físicos).

1.

Logical Volume Manager

2.

Physical Volumes

3.

Volume Groups

69

Capítulo 2. LVM

La cantidad de espacio en disco, que se representa por un grupo de volumen,

puede estar asignada en particiones virtuales, llamadas Volúmenes Lógicos4 (LV)

de varios tamaños. Un volumen lógico puede contener un número de volúmenes

físicos o representar solamente una parte de un volumen físico. El tamaño de un

volumen lógico se determina por su número de extensiones. Una vez creados, los

volúmenes lógicos pueden utilizarse como particiones de disco regulares - para

crear un sistema de archivos o un dispositivo de intercambio.

LVM fue inicialmente desarrollado por IBM y luego adoptado por la OSF (ahora

OpenGroup (http://www.opengroup.org/)), para su sistema operativo OSF/1. La

versión OSF fue usada entonces como una base para implementación de LVM en

los sistemas operativos HP-UX y Digital UNIX. Otra implementación de LVM

está a disposición a través de Veritas (http://www.veritas.com) que funciona de

una forma diferente. La implementación de Linux es similar a la implementación

de LVM de HP-UX.

El concepto de LVM

Tradicionalmente, el tamaño de una partición es definido en la instalación del sistema, y no puede ser alterado posteriormente. El cambio de tamaño de particiones

estáticas puede realizarse con la aplicación parted. Para ello, es necesario que el

administrador haga un planeamiento previo de la cantidad máxima de datos que

la partición podrá almacenar en el futuro. Cuando un usuario exceda el espacio de

4.

70

Logical Volumes

Capítulo 2. LVM

una partición, tendrá que reparticionar (lo que puede involucrar una reinstalación

completa del sistema) o utilizar artificios, como enlaces simbólicos.

Por ejemplo, suponga que tenemos un disco de 1GB y creamos la partición /home

utilizando 600MB. Vamos a imaginar que necesitamos más espacio y descubrimos que precisaremos 1GB en el /home. Utilizando la antigua noción de particiones, precisaremos tener otra unidad con por lo menos 1GB de tamaño. Podremos entonces añadir el disco, crear el nuevo /home y copiar los datos que correspondan.

Sin embargo, con una configuración LVM, podemos simplemente agregar un

disco de 400MB (o más grande) y añadir dicha unidad de almacenamiento en

la partición /home. Otras herramientas permiten cambiar el tamaño a un sistema

de archivos existente, o sea, podemos sencillamente poner la nueva dimensión,