A rq u ite c tu ra d e re d s e g u ra

Anuncio

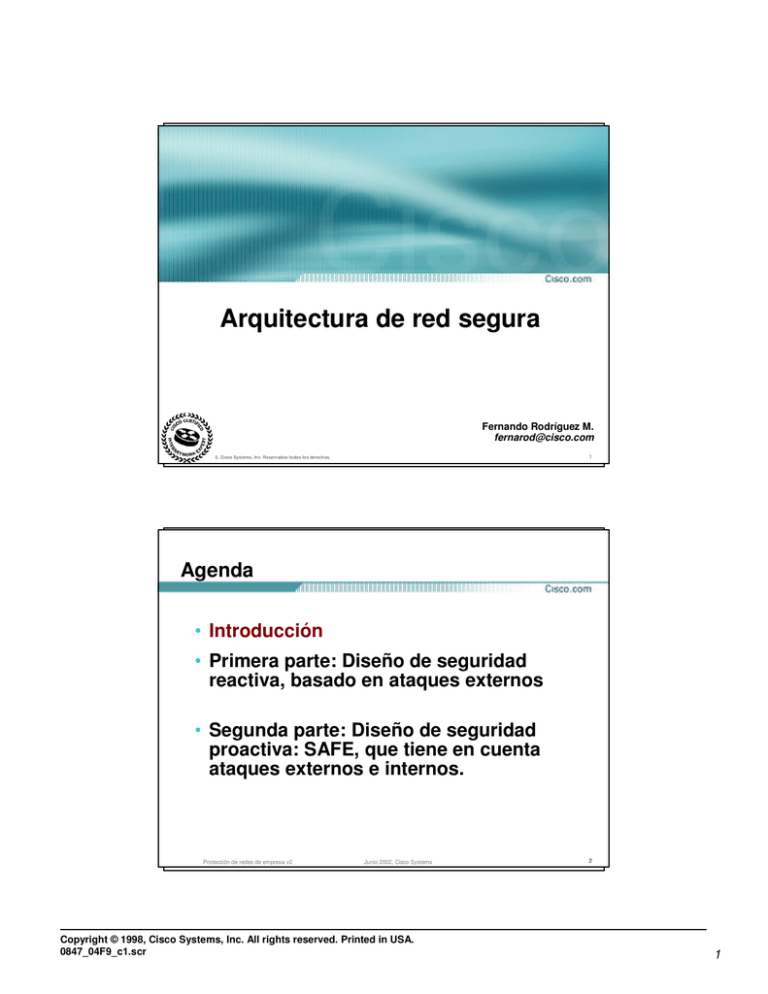

A r q u ite c tu r a d e r e d s e g u r a F e r n a n d o R o d r íg u e z M . fe r n a r o d @ c is c o .c o m 1 © 2 0 0 2 , Cis c o S y s te m s , In c . R e s e rv a d o s to d o s lo s d e r e c h o s . A genda • In tr o d u c c ió n • P r im e r a p a r te : D is e ñ o d e s e g u r id a d r e a c tiv a , b a s a d o e n a ta q u e s e x te r n o s • S e g u n d a p a r te : D is e ñ o d e s e g u r id a d p r o a c tiv a : S A F E , q u e tie n e e n c u e n ta a ta q u e s e x te r n o s e in te r n o s . P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 2 1 Q u é ta n p o s ib le e s e n g a ñ a r a c u a lq u ie r s is te m a p u n tu a l? S abe T ie n e Es P ro te c c ió n d e re d e s d e e m p re s a v 2 3 J u n io 2 0 0 2 , C is c o S y s te m s E s ta d o d e l A r te e n S e g u r id a d : D e la D e te c c ió n a la P r o te c c ió n Ca p a c id a d O p e r a c io n a l F u tu r o S is te m a s “ A u tó n o m o s ” : S E L F -D E F E N D IN G N E TW O R K S H oy PP rroo tete cc cc ióió nn cc oo nn trtraa aa mm ee nn aa zz aa ss -- SS oo lulu cc ioio nn ee ss inin tete gg rraa lele ss 11 99 99 55 DD ee tete cc cc ióió nn dd ee aa mm ee nn aa zz aa ss Cie Cie rrtata aa uu toto mm aa tiz tiz aa cc ióió nn 11 99 88 55 EE ss cc oo nn dd ee rr yy bb lolo qq uu ee aa rr Co n c e p to d e s e g u r id a d a p lic a tiv a P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 4 2 E l m o d e lo d e l fu tu r o : S o lu c io n e s d e s e g u r id a d a n iv e l d e S IS T E M A E s u n a in ic ia tiv a p a r a m e jo r a r d r a m á tic a m e n te la c a p a c id a d d e u n a r e d p a r a id e n tific a r , p r e v e n ir y a d a p a ta r s e a la s a m e n a z a s S E G U R ID A D IN T E G R A D A • Co n e c tiv id a d s e g u r a • D e fe n s a c o n tr a am en azas. • A d m in itr a c ió n d e in d e tid a d . P ro te c c ió n d e re d e s d e e m p re s a v 2 CO L A B O R A CIÓ N EN TR E LA IN D U S T R IA • F a b r ic a n te s d e A n tiV iru s • A p lic a c io n e s S O L U CIÓ N A N IV E L D E S IS T E M A • Id e n tific a r y p r e v e n ir d in á m ic a m e n te la s am en azas. 5 J u n io 2 0 0 2 , C is c o S y s te m s P o lític a s d e s e g u r id a d : Q u e s ig n ific a u n a re d s e g u ra ? V u ln e r a b ilid a d e s A m en azas R e q u e r im ie n to s V a lo r e s c r ític o s de s e g u r id a d P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 6 3 5 e r r o r e s m á s c o m u n e s d e l u s u a r io fin a l 1. 2. 3. 4. 5. Abrir correos y archivos adjuntos no solicitados sin verificar la fuente y el contenido previamente No instalar parches de seguridad a las herramientas de escritorio utilizadas Instalar protectores de pantalla o juegos sin saber de dónde vienen No efectuar backups, ni verificar la integridad de los existentes Usar un modem estando conectado a la red local Fuente: SANS Institute (www.sans.org) SANS : SysAdmin, Audit, Network, Security P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s 7 1 0 e r r o r e s m á s c o m u n e s d e l s ta ff d e IT 1. 2. 3. 4. 5. Conectar los sistemas a Internet antes de protegerlos. Conectar sistemas a Internet con usuarios habilitados por defecto (ej: guest) No aplicar los parches de seguridad disponibles Usar protocolos no encriptados para gestionar sistemas. Dar o cambiar contraseñas por teléfono/email respondiendo a solicitudes personales 6. Fallar en la implementación o la actualización de antivirus 7. No educar sobre qué hacer al detectar un potencial problema de seguridad 8. No hacer los backups, ni verificar la integridad de los existentes 9. Instalar servicios innecesarios en equipos, como ftpd, telnetd, correo, … 10. Implementar incorrectamente soluciones de firewalls Fuente: SANS Institute (www.sans.org) P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 8 4 Q u é ta n to d e p e n d e d e n o s o tro s ? L a s 2 0 v u ln e ra b ilid a d e s m á s típ ic a s • W 1 In te r n e t In fo rm a tio n S e r v ic e s (IIS ) • U 1 R e m o te P r o c e d u r e Ca lls (R P C) • W 2 M ic r o s o ft D a ta A c c e s s Co m p o n e n ts (M D A C) -- R e m o te D a ta S e r v ic e s • U 2 A p a c h e W e b S e rv e r • W 3 M ic r o s o ft S Q L S e r v e r • U 3 S e c u re S h e ll (S S H ) • W 4 N E T B IO S -- U n p r o te c te d W in d o w s N e tw o rk in g S h a r e s • U 4 S im p le N e tw o r k M a n a g e m e n t P r o to c o l (S N M P ) • W 5 A n o n y m o u s L o g o n -- N u ll S e s s io n s • • • • • “ M a n te n e r s e a c tu a liz a d o e • in c oU 5r FpileoT rra nas ferr P r o to c o l (F T P ) • U 6 R -S e r v ic e s -- T r u s t R e la tio n s h ip s W 6 L A N M a n a g e r Apu tha e r n tic c ahtio en --s W ,e aek LnM H loa s h sin g c o m p le jo s• s is U te 7 L inme P a r in ste r D a e m o n (L P D ) W 7 G e n e r a l W in d o w s A u th e n tic a tio n -- A c c o u n ts w ith N o • U 8 S e n d m a il P a s s w o r d s o r W e a ak Pca stu s w o ar d sle s , e s u n a ta r e a q u e d e m a n d a • U 9 B IN D /D N S W 8 In te r n e t E x p lo r e r tie m p o y u n e n o r m e e s fu e• r z o .U 1 E0 G se n ta es una e ra l U n ix A u th e n tic a tio n -- A c c o u n ts w ith N o W 9 R e m o te R e g is tr y A c c e s s P a s s w o rd s o r W e a k P a s s w o rd s W 1 0 W in d o w s S c ripd tineg H la o s ts r a z o n e s p o r la c u a l la g e n te , a p e s a r d e q u e c o n o c e d e l te m a , n o s ie m p r e a c tu a liz a s u s s is te m a s … ” — B r u c e S c h n e ie r A u to r , S e c r e ts a n d L ie s Todas son vulnerabilidades controlables! P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s 9 A m en azas d e h o y • A m e n a z a s n o -e s tr u c tu r a d a s g u s a n o s , v ir u s , D D o S • A m e n a z a s e s tr u c tu r a d a s H a c k in g to o ls - h a c k e r m e th o d o lo g y • A m e n a z a s e x te r n a s / in te r n a s • E n e s te a m b ie n te , T O D O p u e d e s e r o b je tiv o : R o u te r s , s w itc h e s , h o s ts , n e tw o r k s (lo c a l a n d r e m o te ), a p p lic a tio n s , o p e r a tin g s y s te m s , s e c u r ity d e v ic e s , r e m o te u s e r s , b u s in e s s p a r tn e r s , e x tr a n e ts , e tc . P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 11 5 E je m p lo a ta q u e s n o e s tr u c tu r a d o s : G u s a n o “ S Q L S la m m e r ” , 3 0 M in u to s lu e g o d e lib e r a d o •Número de infectados se duplica cada 8 segundos •Se disemina 100 veces más rápido que Code Red •Puede investigar 55 millones de hosts por segundo •MS había publicado un parche 6 meses antes!!! P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s 12 A ta q u e s e s tr u c tu r a d o s • R e c o n o c im ie n to • A cceso • N e g a c ió n d e s e r v ic io (D o S ) P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 13 6 S e g u r id a d d e r e d típ ic a D ia g r a m a s im p lific a d o s e g m e n to In te r n e t S e r v id o r e s p ú b lic o s In te r n e t A g e n te d e s e g u r id a d R e d in te r n a • S e r v id o r e s p ú b lic o s e n e l te r c e r tr a m o d e l fir e w a ll • L o s s e r v ic io s in n e c e s a r io s s e d e s a c tiv a n e n e l s e r v id o r p a r a m in im iz a r lo s p u n to s d e e n tr a d a d e p o s ib le s a ta q u e s P ro te c c ió n d e re d e s d e e m p re s a v 2 14 J u n io 2 0 0 2 , C is c o S y s te m s A ta q u e in ic ia l e x te r n o H acker R e d in te r n a In te r n e t • E x p lo r a c ió n d e s e r v ic io s y d ir e c c io n e s IP (n m a p e s u n a h e r r a m ie n ta c o m ú n m u y u tiliz a d a ) • M a p e a r n o m b r e s a d ir e c c io n e s , o b te n e r p u e r to s T CP /U D P a b ie r to s y d e d u c ir a p lic a c io n e s -v e r s io n e s q u e s e e s tá n e je c u ta n d o . • B ú s q u e d a d e n u e v a s v u ln e r a b ilid a d e s … . P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 15 7 … E s s ó lo c u e s tió n d e tie m p o P ro te c c ió n d e re d e s d e e m p re s a v 2 16 J u n io 2 0 0 2 , C is c o S y s te m s L a s a p u e s ta s e s tá n a m i fa v o r In te r n e t R e d in te r n a • A p r o v e c h a r la ú ltim a v u ln e r a b ilid a d • In s ta la r R o o tk it, lim p ia r r e g is tr o s • D e s c a r g a r m á s h e r r a m ie n ta s d e a ta q u e • E x p lo r a r la r e d in te r n a y r e d d e s e r v ic io s a is la d o s • Co n tr o la r m á s h o s ts p ú b lic o s P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 17 8 A ta q u e n º 2 - S tic k c o n tr a ID S P ir a ta in fo r m á tic o In te r n e t R e d in te r n a • In v e s tig a c ió n d e c o m p o r ta m ie n to , s e d a p o r s u p u e s to la e x is te n c ia d e N ID S y r e c h a z o • B ú s q u e d a d e m é to d o s p a r a d e r r o ta r a l N ID S — h e r r a m ie n ta m á s r e c ie n te S tic k e s la h ttp ://w w w .e u ro c o m p to n .n e t/s tic k / D e s b o r d a la c a p a c id a d d e r e c h a z o • In ic io d e s tic k , r e e x p lo ta c ió n d e h o s ts . P ro te c c ió n d e re d e s d e e m p re s a v 2 18 J u n io 2 0 0 2 , C is c o S y s te m s É x ito e n e l b lo q u e o d e a ta q u e s A g e n te d e s e g u r id a d In te r n e t R e d in te r n a • A la r m a s d e l N ID S h a c e n s e g u im ie n to d e la s a c tiv id a d e s d e in tr u s ió n • F u n c io n a e l r e c h a z o e n e l fir e w a ll • E l fir e w a ll c o n tr a r r e s ta lo s e fe c to s d e l s tic k s o b r e e l N ID S e n e l s e g m e n to d e s e r v ic io s p ú b lic o s P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 19 9 ID S : In v e s tig a c ió n y a n á lis is d in á m ic o T h re e A tta c k s A la r m A la r m A la r m T h re a t R e s p o n s e L in u x N o t V u ln e ra b le W in N T VU LN ER A B LE W in N T VU LN ER A B LE O S P a tc h e d O S N ot P a tc h e d T o ta l e la p s e d tim e = 5 s e c o n d s 9 5 % F a ls e P o s itiv e R e d u c tio n P ro te c c ió n d e re d e s d e e m p re s a v 2 Co lle c t E v id e n c e A tta c k T ra c e s Found A le rt S e c u r ity S ta ff 20 J u n io 2 0 0 2 , C is c o S y s te m s A ta q u e n º 3 – S e c u n d a r io e n e l r e c h a z o In te r n e t Clie n te s e n p r o x y R e d in te r n a S e rv id o r p ro x y 5 0 .5 0 .5 0 .5 0 • S e a ta c a u n s is te m a d e r e c h a z o d e fic ie n te m e n te d e s p le g a d o : In ic io d e a ta q u e s a tó m ic o s d e s p o o fin g d e s d e lo s s e r v id o r e s p r o x y d e g r a n d e s IS P • ¡A h o r a n o p u e d e n e n tr a r lo s c lie n te s a u to r iz a d o s ! P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r D o S !!! 21 10 A ta q u e N º 4 H m m … In te r n e t R e d in te r n a • P a r e c e q u e h a n m e jo r a d o s u s is te m a … . In te n ta r d e n u e v o u n D o S e n e l IS P y a n o fu n c io n a D e b e n h a b e r s e p e r fe c c io n a d o la s fu n c io n e s d e r e c h a z o • Ca m b io d e m a r c h a , ¿ q u é s c r ip ts (p .e j. CG I) s e e s tá n e je c u ta n d o e n e l e q u ip o ? P ro te c c ió n d e re d e s d e e m p re s a v 2 22 J u n io 2 0 0 2 , C is c o S y s te m s IP S d e h o s t e n s e r v id o r e s c r u c ia le s A g e n te d e s e g u r id a d In te r n e t R e d in te r n a • Co r r e g ir e l s c r ip t CG I (c o n a y u d a e x te r n a ) • P u b lic a r e n B u g tr a q (o n o ) ¿ D e s e a m o s e n r e a lid a d m a y o r v is ib ilid a d ? • In s ta la r ID S d e h o s t e n lo s h o s ts a d e c u a d o s P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 23 11 A g e n te d e s e g u r id a d d e Cis c o V is ió n c o n c e p tu a l M o d e lo d e r e fe r e n c ia P a q u e te d e e s c r ito r io /s e r v id o r H TTP S e rv id o r W e b A p l. W e b p e rs o n a liz a d a s M e n s a je s in s ta n tá n e o s P r o te c c ió n de in tr u s io n e s In te rc e p to r C O M TD I N D IS N iv e l d e d is p o s itiv o rn Ke el S is te m a d e a rc h iv o s S h im s N iv e l d e S /O L la m a d a d e l s is te m a R e g is tro N iv e l d e la a p lic a c ió n C lie n te s d e c o rre o e le c tró n ic o F u n c io n e s d e l p ro d u c to : • P r o te c c ió n c o n tra in tr u s o s de host • F ir e w a ll d is tr ib u id o • A s e g u r a m ie n to d e l S O • P a p e le ra d e c ó d ig o m a lic io s o • P r o te c c ió n c o n tra “ b u ffe r o v e r flo w ” • P r o te c c ió n d e l s e r v id o r W e b E /S d e h a rd w a re S h im P ro te c c ió n d e re d e s d e e m p re s a v 2 24 J u n io 2 0 0 2 , C is c o S y s te m s S i n a d a m á s fu n c io n a d e s d e a fu e r a … .. D D o S E m p le a d o s $$$s R ed p ú b lic a In te r n e t Si S e rv . A A A S is te m a s de adm . • D e te c ta r r a s tr o e n e l fir e w a ll d e l s itio d e la n z a m ie n to • P u e s to q u e n o h a y fo r m a d e e n tr a r “ V á m o n o s y b o r r e m o s e l s itio d e l m a p a ; e s la ú n ic a fo r m a d e e s ta r s e g u r o s ” • In ic ia r D D o S P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 25 12 F iltr a d o d e p r o v e e d o r d e s e r v ic io s • u R P F : U n ic a s t r e v e r s e p a th fo r w a r d in g • T r a ffic P o lic in g • R FC1918 S e r v ic io s p ú b lic o s • R FC2827 ok P u e rto s : 80 443 U s u a r io s in te r n o s Clie n te Si F u e n te : A ta c a n te D e s tin o : S e r v ic io s p ú b lic o s P u e r to : 2 3 (T e ln e t) x A ta c a n te F u e n te : A g e n te D D o S A g e n te D e s tin o : S e r v ic io s p ú b lic o s D D o S P u e r to : In u n d a c ió n d e U D P P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s S e r v ic io s in te r n o s 26 A r q u ite c tu r a d e IS P p a r a p r o te c c ió n c o n tr a D D oS B G P ann ouncem ent Cis c o (R iv e r h e a d ) G u a rd X T 4 +12*21)#5&6'8796973),2:;<7="# %=, !"$# %&'$()+*",-/.0&12*/&3 >?@A 5 CBD@8E5FHG P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 27 13 A r q u ite c tu r a d e IS P p a r a p r o te c c ió n c o n tr a D D oS !"" $#% &# ')(" Cis c o (R iv e r h e a d ) G u a rd X T 4 . Id e n tific a y filtr a e l c o n te n id o p e r ju d ic ia l 5 . R e -e n v ía tr á fic o le g ítim o Cis c o (R iv e rh e a d ) A n o m a ly D e te c to r X T o r C is c o ID S , A rb o r P e a k flo w *,+.-0/ 1 203 4.561 567985.3 :6503 8 P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s 28 A genda • P r im e r a p a r te : D is e ñ o d e s e g u r id a d r e a c tiv a • S e g u n d a p a r te : D is e ñ o d e s e g u r id a d p r o a c tiv a : Cis c o S A F E P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 29 14 O b je tiv o s g lo b a le s d e d is e ñ o d e s e g u r id a d • “ L a s e g u r id a d d e r e d e s e s u n s is te m a ” • S e g u r id a d e n to d a la in fr a e s tr u c tu r a • A d m in is tr a c ió n e in fo r m e s p r o te g id o s • A u te n tic a c ió n d e u s u a r io s y o p e r a d o r e s c la v e • D e te c c ió n d e in tr u s io n e s p a r a la s á r e a s c r u c ia le s • A d a p ta r s e a la s n u e v a s a p lic a c io n e s d e r e d e s P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s 30 In te g r a d o fr e n te a d e d ic a d o • R e n d im ie n to S o ftw a r e fr e n te a h a r d w a r e • A d m in is tr a c ió n O p e r a c io n e s d e r e d u o p e r a c io n e s d e s e g u r id a d • Co n fig u r a c ió n R o u te r s y s w itc h e s a b ie r to s p o r d e fe c to L a m a y o r ía d e d is p o s itiv o s d e s e g u r id a d CIS CO c e r r a d o s p o r d e fe c to P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 31 15 S e g u r id a d e s p e c ífic a p a r a lo s d is p o s itiv o s : R o u te r s • L a p r o te c c ió n d e b e in c lu ir : N o s o u r c e -r o u te !!!!!! L im ita c ió n d e l a c c e s o m e d ia n te te ln e t, S S H S N M P d e s ó lo le c tu r a A c c e s o a d m in is tr a tiv o c o n T A CA CS + D e s a c tiv a c ió n d e s e r v ic io s in n e c e s a r io s R e g is tr o d e in te n to s d e a c c e s o n o a u to r iz a d o s A u te n tic a c ió n d e a c tu a liz a c io n e s d e e n r u ta m ie n to Co m a n d o s e g u r o y c o n tr o l a llí d o n d e s e a p o s ib le (S S H , IP S e c ) • w w w .c is c o .c o m /w a r p /p u b lic /7 0 7 /2 1 .h tm l P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s 32 S e g u r id a d e s p e c ífic a p a r a lo s d is p o s itiv o s : S w itc h e s • N e c e s id a d e s d e p r o te c c ió n s im ila r e s a la s d e lo s r o u te r s • L a s V L A N c r e a n o tr a s in q u ie tu d e s : E lim in a c ió n d e p u e r to s tr o n c a le s a u to m á tic o s e n lo s p u e r to s d e u s u a r io Co n fig u r a c ió n d e p u e r to s n o u tiliz a d o s e n u n a V L A N n o e n r u ta d a . P u e d e s e r d in á m ic o . S i n o , d e s h a b ilíte lo s !! Co n fig u r a c ió n d e S p a n n in g T r e e . F iltr o s d e B P D U • IE E E 8 0 2 .1 x p a r a a u te n tic a c ió n / a u to r iz a c ió n d e u s u a r io s . P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 33 16 S 2 A m e n a z a s d e s e g u r id a d L A N : L a s e g u r id a d d e b e e s ta r p r e s e n te e n T O D A la r e d !!! • M A C A d d r e s s F lo o d in g A tta c k – H a c k in g T o o l: m a c o f (p a r t o f d s n iff p a c k a g e ) • • • A R P S p o o fin g o r A R P P o is o n in g A tta c k – H a c k in g T o o l: e tte r c a p , d s n iff, a r p s p o o f • M e n u d r iv e n d is c o v e r y o f M A C le v e l to p o lo g y w ith A R P s a n d D N S R e v e r s e N a m e Lookup • • M a n in th e m id d le a tta c k s w ith in te g r a te d p a c k e t c a p tu r e a n d p a s s w o r d s n iffin g D H CP R o g u e S e r v e r A tta c k – H a c k in g T o o l: R o g u e D H CP s e r v e r • • S Y N flo o d s w ith r a n d o m s r c a n d d s t M A C, r a n d o m s r c a n d d s t IP A fte r CA M T a b le F ills , T r a ffic F lo o d in g O c c u r s (3 2 K e n tr ie s ) M a n in th e m id d le a tta c k s v ia D N S o r IP d e fa u lt G W fo r g in g D H CP S ta r v a tio n – H a c k in g T o o l: g o b b le r • D e p le tio n o f D H CP a d d r e s s s p a c e D o S fo r a ll c lie n ts u s in g th a t D H CP s e r v e r P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s 34 S e g u r id a d e s p e c ífic a p a r a lo s d is p o s itiv o s : h o s ts • S u g r a n v is ib ilid a d lo s c o n v ie r te e n o b je tiv o s fá c ile s • G a r a n tiz a r q u e lo s d is tin to s c o m p o n e n te s d e l h o s t s e a n c o m p a tib le s y e s té n e n s u v e r s ió n m á s r e c ie n te S is te m a o p e r a tiv o y a c tu a liz a c io n e s A p lic a c io n e s y p a r c h e s e s tá n d a r L im ita r lo s s e r v ic io s a c tiv o s a lo s e s tr ic ta m e n te n e c e s a r io s • A n tiv ir u s a c tu a liz a d o !! • P e r o … s i q u ie r e n a ta c a r m i r e d v a n a u s a r h e r r a m ie n ta s e s p e c ífic a s … H IP S ! P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 35 17 S E G U R ID A D D E H O S T Y D E R E D IN T E G R A D O S : S o lu c ió n N A C d e Cis c o (N e tw o r k A c c e s s Co n tr o l) L e v e r a g e th e n e tw o r k to in te llig e n tly e n fo r c e a c c e s s p r iv ile g e s b a s e d o n e n d p o in t s e c u r ity c o m p lia n c e N e tw o r k A ccess D e v ic e s H ost A tte m p tin g N e tw o r k A ccess Cis c o T ru s t A gent P o lic y S e r v e r D e c is io n P o in ts 1 2 3 EA P R A D IU S H TTPS 7 5 Cis c o A CS S e rv e r 4 A V Vendor S e rv e r 1 H o s t S e n d s Cr e d e n tia ls to A c c e s s D e v ic e u s in g E A P (U D P o r 8 0 2 .1 x ) 2 A c c e s s D e v ic e fo r w a rd s Cr e d e n tia ls to P o lic y S e r v e r (A CS ) u s in g R A D IU S 3 A CS S e r v e r a u th e n tic a te s ID a n d p a s s e s A V in fo to A V V e n d o r s S e rv e rs 4 A V V e n d o r s S e r v e rs r e s p o n d w ith Co m p lia n c e /N o n -Co m p lia n c e M essage 5 P o lic y S e rv e r R e s p o n d s to A c c e s s D e v ic e w ith A c c e s s R ig h ts a n d V L A N a s s ig n m e n t 6 6 7 P ro te c c ió n d e re d e s d e e m p re s a v 2 A c c e s s D e v ic e a c c e p ts r ig h ts , e n fo r c e s p o lic y , a n d n o tifie s c lie n t: (A llo w /D e n y /R e s tr ic t/Q u a r a n tin e ) 36 J u n io 2 0 0 2 , C is c o S y s te m s M o d e lo d e ta lla d o d e s e g u r id a d d is tr ib u id a : In te r n e t d e e m p r e s a A u te n tic a r u s u a r io s te r m in a r a c c e s o a n a ló g ic o PSTN M itig a c ió n d e s p o o fin g F iltr a d o b á s ic o A u te n tic a r u s u a r io s T e r m in a r IP S e c d e u s u a r io r e m o to V L A N s p r iv a d a s VLAN s p r iv a d a s IS P S e r v ic io s p ú b lic o s M itig a c ió n d e s p o o fin g L im ita c ió n d e fr e c u e n c ia d e (D )D o S P ro te c c ió n d e re d e s d e e m p re s a v 2 A n á lis is e n fo c a d o d e n iv e le s 4 – 7 A n á lis is e n fo c a d o d e n iv e le s 4 – 7 M itig a c ió n d e a ta q u e s lo c a le s c o n ID S d e h o s t J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r F iltr a d o d e p a q u e te s q u e c o n s e r v a n la in fo r m a c ió n F iltr a d o b á s ic o d e n iv e l 7 M itig a c ió n d e D o S M itig a c ió n d e s p o o fin g T e r m in a r IP S e c d e s itio r e m o to VLAN s p r iv a d a s 37 18 M o d e lo d e ta lla d o d e s e g u r id a d d is tr ib u id a : cam pus y W A N F iltr a d o in te r -s u b r e d M itig a c ió n d e s p o o fin g B ú s q u e d a d e v ir u s e n h o s t A n á lis is e n fo c a d o d e n iv e le s 4 – 7 S e r v id o r e s d e a d m in is tr a c ió n U s u a r io s e m p r e s a r ia le s M itig a c ió n d e s p o o fin g F iltr a d o b a s ic o S e rv id o r e s e m p r e s a r ia le s V L A N p r iv a d a s FR /ATM M itig a c ió n d e a ta q u e s lo c a le s c o n ID S d e h o s t P ro te c c ió n d e re d e s d e e m p re s a v 2 V L A N p r iv a d a s 38 J u n io 2 0 0 2 , C is c o S y s te m s M o d e lo s d e c o n e c tiv id a d p a r a s itio s r e m o to s : IP S E C V P N IS P Clie n te d e s o ftw a re V P N co n F ire w a ll p e rs o n a l O p c ió n d e a c c e s o m e d ia n te s o ftw a r e P ro te c c ió n d e re d e s d e e m p re s a v 2 D is p o s itiv o d e acceso de banda banda an ch a F ire w a ll d e o fic in a d o m é s tic a con V P N D is p o s itiv o d e acceso d e b and a an ch a Clie n te VPN de h a d rw a re O p c ió n d e fir e w a ll d e s itio r e m o to O p c ió n d e c lie n te V P N d e h a rd w a re J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r O p c io n a l R o u te r co n fire w a ll y VPN O p c ió n d e r o u te r d e s itio r e m o to 39 19 M a n e jo d e la in fo r m a c ió n d e s e g u r id a d : S IM M o n ito r e o e n tie m p o r e a l y c o rr e la c ió n d e e v e n to s A m b ie n te m u lti-v e n d o r . N o r m a liz a c ió n y a g re g a c ió n d e la in fo r m a c ió n . M a n e jo d e re p o r te s y d e a c tiv id a d fo r e n s e . P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s 40 Im p le m e n ta c ió n d e la s e g u r id a d : ¿ P o r d ó n d e e m p e z a r? • “ L a s e g u r id a d d e r e d e s E S u n s is te m a ” • D e s a r r o lla r p o lític a s d e s e g u r id a d b a s a d a s e n r e q u is ito s e m p r e s a r ia le s y a m e n a z a s p r o b a b le s • L le v a r a c a b o u n a n á lis is d e v u ln e r a b ilid a d e s d e la r e d • U tiliz a r u n e n fo q u e m o d u la r p a r a e l d is e ñ o y d e s p lie g u e d e u n a s o lu c ió n d e s e g u r id a d • M a n te n e r e l p la n te a m ie n to d e s e g u r id a d p o r m e d io d e u n s is te m a d is c ip lin a d o y u n a a d m in is tr a c ió n d e la r e d P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 41 20 M ú ltip le s c a p a s d e d e fe n s a A SEG U R A R M O N IT O R E A R y R ESPO N D ER A D M IN IS T R A R Y M E JO R A R PR O B A R P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s 42 M á s d o c u m e n ta c ió n h ttp ://w w w .c is c o .c o m /w a r p /p u b lic /c c /s o /c u s o /e p s o /s q fr /s a fe _ w p .h tm • w w w .c is c o .c o m /g o /s a fe • w w w .c is c o .c o m /g o /s e c u r ity • w w w .c is c o .c o m /g o /e v p n • w w w .c is c o .c o m /g o /s e c u r ity a s s o c ia te s • Co n e x ió n e n tr e p r o fe s io n a le s d e r e d e s (fo r u m s .c is c o .c o m ) • M e jo r a d e la s e g u r id a d e n r o u te r s d e Cis c o h ttp ://w w w .c is c o .c o m /w a rp /p u b lic /7 0 7 /2 1 .h tm l • F u n c io n e s e s e n c ia le s d e IO S q u e to d o IS P d e b e r ía c o n s id e r a r h ttp ://w w w .c is c o .c o m /w a rp /p u b lic /7 0 7 /E s s e n tia lIO S fe a tu r e s _ p d f.z ip P ro te c c ió n d e re d e s d e e m p re s a v 2 J u n io 2 0 0 2 , C is c o S y s te m s Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 43 21 © 2 0 0 2 , Cis c o S y s te m s , In c . A ll rig h ts re s e rv e d . Co p y r ig h t © 1 9 9 8 , Cis c o S y s te m s , In c . A ll r ig h ts r e s e r v e d . P r in te d in U S A . 0 8 4 7 _ 0 4 F 9 _ c 1 .s c r 44 22