Lab - Universidad de Antioquia

Anuncio

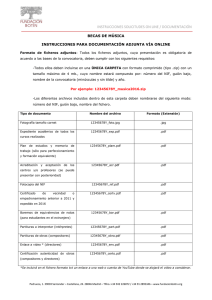

Lab 04 Esteganografía Área de Telemática Seguridad de la información Universidad de Antioquia Actividad 01: Esteganografía Clásica a. Utilizando la estrategia de “cifrado nulo” elabore un párrafo inofensivo que permita ocultar el nombre de un testigo secreto (nombre de cualquier integrante del grupo) en un caso de seguridad informática. No olvide adjuntar el procedimiento para poner en evidencia el nombre oculto en el mensaje (por ejemplo: primer carácter de cada palabra). Actividad 02: Esteganografía Moderna – Inserción de información b. Utilizando el editor de textos Writer de Libreoffice, cree un archivo cuyo contenido sea el mensaje “Aquí se va a ocultar algo…”, y guárdelo como contenedor.odt. Cierre la aplicación y determine el tamaño del archivo original que servirá de cubierta a la información a ocultar. c. Abra el fichero contenedor.odt con un editor hexadecimal como GHex (Menú > Seguridad > GHex), ubíquese en la última línea y en el área de trabajo correspondiente a los caracteres imprimibles del archivo adjunte el siguiente contenido “La Esteganografía es la disciplina en la que se estudian y aplican técnicas que permiten el ocultamiento de mensajes u objetos, dentro de otros, llamados portadores, de modo que no se perciba su existencia.”. Guarde el archivo, cierre el editor hexadecimal y responda las siguientes preguntas: Nota: Asegúrese de activar el modo insertar (editar > modo insertar) Cuál es el nuevo tamaño del fichero modificado? La diferencia entre el tamaño del fichero modificado y el original es igual al número de caracteres insertados? Se puede abrir el fichero modificado con la aplicación Writer de Libreoffice? Nota alguna diferencia en el editor de textos Writer, respecto al contenido que se creó originalmente? Como podría recuperarse nuevamente, la información que se ocultó en el fichero contenedor.odt? El procedimiento aquí descrito es válido para incorporar texto en contenedores con extensiones ODS, ODP, DOC, PPT, XLS, DOCX, PPTX, XLSC, PDF, JPG, PNG? d. Utilizando el editor de textos Writer, cree un archivo cuyo contenido sea el mensaje “Aquí se va a ocultar algo, pero utilizando un procedimiento diferente al descrito en el ítem anterior…”, y guárdelo como cubierta.odt en el Escritorio de su PC. Cierre la aplicación y cree una copia del archivo renombrándolo como cubiertaBK.odt y determine el tamaño de los archivos. e. Cree un archivo de texto plano con extensión txt en el Escritorio de su PC, el cuál llamará mensaje.txt y cuyo contenido será “la palabra Esteganografía proviene del griego: Steganos (Oculto, Secreto) y Graphy (Texto o dibujo)…”, pude usar SublimeText (Menú > Seguridad > SublimeText) o “nano” un editor de texto para la terminal de Linux ejecutando el comando: nano mensaje.txt, para crear el archivo .txt. Ahora, mediante la terminal de Linux ubíquese en el Escritorio y ejecute el siguiente comando: udeasec@udeasec-VirtualBox:~/Escritorio$ cat mensaje.txt >> cubierta.odt Se puede abrir el fichero cubierta.odt con la aplicación Writer? Nota alguna diferencia entre los ficheros cubierta.odt y cubiertaBK.odt a nivel de tamaño y visualización en la aplicación Writer? Cómo podría recuperarse nuevamente, la información que se ocultó en el fichero cubierta.odt? Cuál es la función del comando cat y el operador >>? El procedimiento aquí descrito es válido para incorporar texto en contenedores con extensiones ODS, ODP, DOC, PPT, XLS, DOCX, PPTX, XLSC, PDF, JPG, PNG? f. Mediante el método anterior oculte los nombres de los integrantes del grupo de trabajo en una imagen JPG cualquiera y envíela al email junto con su informe de laboratorio. g. Comprima un documento PDF, una presentación ODP y un archivo de audio MP3 en un fichero llamado info_oculta.zip, en el Escritorio de su PC. Luego, tome una imagen JPG, renómbrela como sobre.jpg y cópiela al Escritorio de su PC, cree una copia de la imagen y renómbrela como stego.jpg para que pueda comparar. Finalmente, en la terminal de Linux ejecute el siguiente comando: udeasec@udeasec-VirtualBox:~/Escritorio$ cat info_oculta.zip >> stego.jpg Después de ejecutar el comando responda las siguientes preguntas: Nota alguna diferencia entre los ficheros sobre.jpg y stego.jpg a nivel de tamaño y visualización? Renombre el archivo stego.jpg por stego.zip y haga doble click sobre stego.zip. Logra visualizar la información que se ocultó originalmente en el archivo info_ocultar.zip? Actividad 03: Esteganografía Moderna – Sustitución de Información h. Encuentre en Internet una o varias utilidades que permitan ocultar información de manera sencilla en imágenes, audio y video. Tenga en cuenta como criterio de selección que dicha aplicación sea “freeware” y de reducido tamaño. Anexe al informe, nombre de la aplicación, enlace de descarga y breve descripción de su funcionamiento Actividad 04: Esteganografía de Red i. Mediante la utilidad Wireshark (Menú > Seguridad > Wireshark), capture el tráfico generado entre dos estaciones al realizar una petición de PING, guárdelo en un archivo .PCAP y responda las siguientes preguntas: Qué tipos de paquetes ICMP logra identificar en el intercambio de información entre las estaciones? Cuántos tipos de paquetes ICMP existentes y cuáles son sus identificadores? Cuál es la longitud en bytes para el campo DATA de cualquier paquete ICMP Cuál es el contenido del campo DATA de cualquier paquete ICMP? j. Importe en la aplicación PackETH (Menú > Seguridad > PackETH) el tráfico capturado en el ítem anterior, seleccione un paquete y edite el campo DATA con el siguiente mensaje “Ocultando información en el campo DATA de un paquete ICMP”, envíelo y responda las siguientes preguntas: Cómo puede recuperarse, la información que se ocultó en el paquete ICMP? Qué campos del PDU (Protocol Data Unit) sufrieron modificaciones al incorporar el mensaje sugerido arriba? Nota: para el último punto compare cuidadosamente el paquete ICMP original con el paquete ICMP transmitiendo campo a campo, además asegúrese de introducir el mensaje en formato hexadecimal en el campo DATA Actividad 05: Marcas de Agua k. Ilustre por lo menos 5 medidas de control utilizadas para un billete de $50.000 pesos colombianos