Infraestructuras críticas: identificación e impacto en - siare

Anuncio

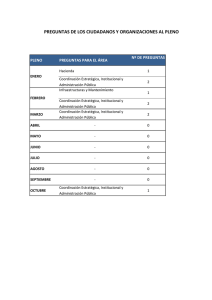

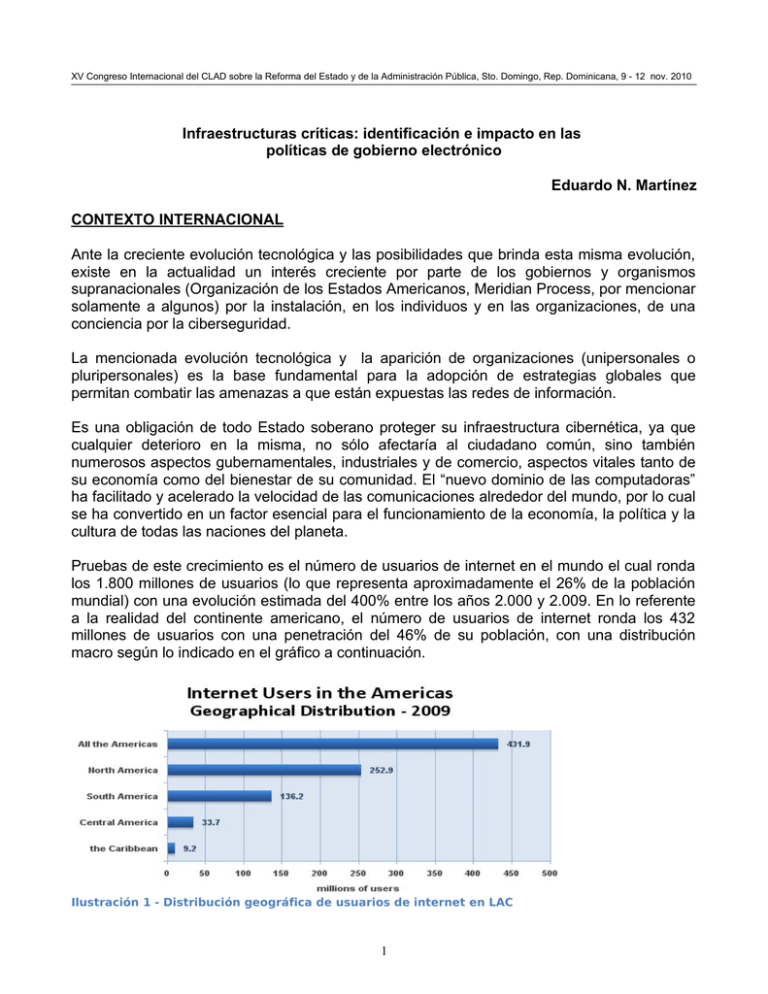

XV Congreso Internacional del CLAD sobre la Reforma del Estado y de la Administración Pública, Sto. Domingo, Rep. Dominicana, 9 - 12 nov. 2010 Infraestructuras críticas: identificación e impacto en las políticas de gobierno electrónico Eduardo N. Martínez CONTEXTO INTERNACIONAL Ante la creciente evolución tecnológica y las posibilidades que brinda esta misma evolución, existe en la actualidad un interés creciente por parte de los gobiernos y organismos supranacionales (Organización de los Estados Americanos, Meridian Process, por mencionar solamente a algunos) por la instalación, en los individuos y en las organizaciones, de una conciencia por la ciberseguridad. La mencionada evolución tecnológica y la aparición de organizaciones (unipersonales o pluripersonales) es la base fundamental para la adopción de estrategias globales que permitan combatir las amenazas a que están expuestas las redes de información. Es una obligación de todo Estado soberano proteger su infraestructura cibernética, ya que cualquier deterioro en la misma, no sólo afectaría al ciudadano común, sino también numerosos aspectos gubernamentales, industriales y de comercio, aspectos vitales tanto de su economía como del bienestar de su comunidad. El “nuevo dominio de las computadoras” ha facilitado y acelerado la velocidad de las comunicaciones alrededor del mundo, por lo cual se ha convertido en un factor esencial para el funcionamiento de la economía, la política y la cultura de todas las naciones del planeta. Pruebas de este crecimiento es el número de usuarios de internet en el mundo el cual ronda los 1.800 millones de usuarios (lo que representa aproximadamente el 26% de la población mundial) con una evolución estimada del 400% entre los años 2.000 y 2.009. En lo referente a la realidad del continente americano, el número de usuarios de internet ronda los 432 millones de usuarios con una penetración del 46% de su población, con una distribución macro según lo indicado en el gráfico a continuación. Ilustración 1 - Distribución geográfica de usuarios de internet en LAC 1 XV Congreso Internacional del CLAD sobre la Reforma del Estado y de la Administración Pública, Sto. Domingo, Rep. Dominicana, 9 - 12 nov. 2010 Analizando en detalle el gráfico anterior, el 58% de los usuarios de Internet del continente americano reside en América del Norte, seguido por América del Sur con el 31% de los usuarios continentales. El total de usuarios del continente americano representa casi el 25% del total mundial de usuarios de internet, no obstante lo cual, el grado de penetración de usuarios de internet respecto de su población supera ampliamente el promedio mundial, como lo muestra el siguiente gráfico Ilustración 2 - Tasa de penetración de internet en LAC 2009 En lo referente a Latinoamérica, el liderazgo a nivel usuarios de internet corresponde a Brasil que concentra aproximadamente el 43% de los usuarios, seguido por México y Argentina quienes concentran el 15% y el 12% de los usuarios respectivamente. Lo más destacable de la realidad Latinoamericana, es el crecimiento exponencial de su base de usuarios, ya que si bien representa aproximadamente el 10% de la totalidad de usuarios mundiales, su crecimiento evolucionó cerca de un 927% entre los años 200 y 2009 cuando el número de usuarios globales, medidos en el mismo período de tiempo es cercano al 372%. Los 10 principales países latinoamericanos en lo que respecta a la cantidad de usuarios de internet se muestra en el grafico anexado a continuación. 2 XV Congreso Internacional del CLAD sobre la Reforma del Estado y de la Administración Pública, Sto. Domingo, Rep. Dominicana, 9 - 12 nov. 2010 Ilustración 3 - rànking de países LAC La penetración de usuarios de internet de Latinoamérica respecto de su población también supera la alcanzada por el resto del mundo y es sensiblemente superior al promedio mundial Ilustración 4 - Penetración de internet Este crecimiento y diversidad de usuarios de internet ha posibilitado en los últimos años el surgimiento de múltiples amenazas en contra de la infraestructura interconectada. 3 XV Congreso Internacional del CLAD sobre la Reforma del Estado y de la Administración Pública, Sto. Domingo, Rep. Dominicana, 9 - 12 nov. 2010 Esta infraestructura es altamente vulnerable y si se atenta contra ella, puede llegar a paralizarse completamente un país. Veremos más adelante algunos ejemplos de estos ataques. Las amenazas cibernéticas tienen una connotación sustancialmente diferente a la de otras amenazas a la seguridad nacional; dado que éstas pueden tener diferentes objetivos estratégicos y pueden ser realizadas por diferentes tipos de actores (crimen organizado, terroristas o Estados) dado que su costo es mínimo y su trazabilidad es sumamente difícil por la diversidad de conexiones existentes y la creciente habilidad técnica de estos actores que atenta contra la misma. TIPOS DE AMENAZAS CIBERNÉTICAS Existen diversos tipos de amenazas cibernéticas, todas importantes y con distinto nivel de impacto y criticidad. El tipo de amenazas que encontramos en Internet está cambiando de foco. Originalmente existía la prevalencia de los denominados “virus y gusanos” cuyo principal objetivo consistía en “infectar” hardware aisladamente, pero en la actualidad estos virus, gusanos, troyanos y otros “personajes” se encuentran operando como herramientas para obtener ganancias económicas, dando origen a una verdadera “economía subterránea” Si bien originalmente los atacantes perseguía un fin puramente intelectual conocimiento y conseguir prestigio personal en determinados ámbitos, tecnológica y de conocimiento de estos atacantes en la actualidad les permite de obtener ganancias económicas cuantiosas en detrimento de los atacados, convierte en un foco de atención permanente. de demostrar la evolución actuar en pos los cuales los Respecto de la tipología de las amenazas, una división podría ser la siguiente: • • Robo de información para ser utilizados con fines lúdicos o económicos Operaciones de información utilizando la información obtenida para “chantajear” o acosar a los atacados • Sabotaje de servicios de compañías, interrumpiendo la normal prestación de estos servicios y afectando tanto a estos proveedores de servicios como a sus clientes • Espionaje y Terrorismo informático para afectar el normal desenvolvimiento de la vida de una comunidad o Estado Algunos de estos casos se resumen en los próximos apartados de este informe. ALGUNOS CASOS EJEMPLO A continuación se enumeran algunos casos de incidentes ocurridos a nivel mundial y las acciones que tomaron las entidades gubernamentales de los países afectados 4 XV Congreso Internacional del CLAD sobre la Reforma del Estado y de la Administración Pública, Sto. Domingo, Rep. Dominicana, 9 - 12 nov. 2010 PAIS AFECTADO Alemania INCIDENTES PRESENTADOS • Recibió miles de intentos de espionaje comercial por parte de hackers chinos, que en algunos casos llegaron a bloquear páginas web gubernamentales por varias horas ACCIONES TOMADAS POR LOS GOBIERNOS • Desde marzo de 2009, estableció su primera unidad exclusivamente dedicada a la guerra cibernética • Esta unidad está conformada por 60 oficiales y suboficiales de todas las fuerzas y esta comandada por un General del Ejército Alemán • Constantemente recibe ataques por parte de hackers rusos a su red eléctrica y ferroviaria Australia • En múltiples ocasiones, hackers norcoreanos y chinos han ingresado y bloqueado páginas web del Gobierno • Creó el Centro de Operaciones Cibernéticas que coordina las acciones estatales ante los incidentes ocurridos en el ciberespacio • China se ha embarcado en una seria de asaltos informáticos a naciones accidentales como Corea del Sur, Alemania, Australia, Reino Unido y Estados Unidos • Tiene una capacidad bien conformada y hombres entrenados dentro del Comando Cibernético Conjuntos (Militar y civil) • En el Libro Blanco de Defensa de 2009, se definió a la ciberseguridad como una de las • En noviembre de capacidades esenciales y principales a 2008, el sitio del Primer fortalecer en los próximos 20 años Ministro fue desconectado en forma completa por dos días China Corea Norte • Ha desarrollado una red operativa muy segura para sus sistemas gubernamentales y militares, haciendo sus redes impenetrables y con un poderío ofensivo que está en posición de demorar o interrumpir el despliegue de tropas e otros países del • A pesar de haber • Tiene operando desde hace sido acusada de aproximadamente 8 años una unidad de numerosos asaltos guerra cibernética, especializada en hackear 5 XV Congreso Internacional del CLAD sobre la Reforma del Estado y de la Administración Pública, Sto. Domingo, Rep. Dominicana, 9 - 12 nov. 2010 informáticos, Corea del las redes militares surcoreanas y Norte no ha aceptado norteamericanas para extraer información y oficialmente que dichos examinar sus vulnerabilidades. asaltos provengan de organismos oficiales Corea del Sur • Sus redes informáticas civiles y militares están bajo continuo ataque; se reporta que mensualmente sufren alrededor de 10.500 intentos de ingresos piratas y de 81.700 contagios con virus informáticos • Planea la creación de un Comando Conjunto Unificado de Guerra Cibernética para 2012 con el fin de enfrentar la amenaza creciente de ataques a sus redes informáticas gubernamentales y militares • Las entidades civiles han desarrollado un fuerte mecanismo privado de defensa a los ataques, dada la poca eficiencia de las acciones adelantadas en este sentido por parte del Estado. • En 2004, hackers chinos y norcoreanos robaron información ultrasecreta de sistemas de diferentes agencias gubernamentales Estados Unidos Francia • En enero de 2009, hackers robaron información ultrasecreta de Joint Stike Fighter ó F-35 (el proyecto de sistemas de armas más costoso en la historia de Estados Unidos) • El 4 de julio de 2009, deshabilitaron las páginas web del Departamento del Tesoro y de Estado, de la Comisión Federal de Comercio, del Pentágono y de la Casa Blanca. • En enero de 2009, aviones de combate franceses no • Creo un Centro de Ciber – Comando Unificado que depende de la Agencia de Seguridad Nacional (NSA, por sus siglas en ingles). • Este Centro optimiza los esfuerzos hechos por parte de las Fuerzas Militares y otras agencias, y provee al país con la capacidad de defender la infraestructura tecnológica y de conducir operaciones ofensivas. • Creo la Agencia de Seguridad para la Redes e Información (FINSA), que vigila las redes informáticas gubernamentales y privadas 6 XV Congreso Internacional del CLAD sobre la Reforma del Estado y de la Administración Pública, Sto. Domingo, Rep. Dominicana, 9 - 12 nov. 2010 Estonia pudieron despegar de su portaviones al ser desactivado, por medio de un virus informático, sus sistemas electrónicos con el fin de defenderlas de ataques cibernéticos. Esta agencia depende directamente del Ministro de Seguridad Nacional • En 2007, sufrió el peor ataque cibernético ocurrido en la historia. Luego de un incidente diplomático, hackers rusos bloquearon los sistemas informáticos de las agencias gubernamentales. El país quedo completamente desconectado y sin servicios bancarios, de internet y de fluido eléctrico por varios días • En 2008, creo conjuntamente con varios países de Europa, la OTAN y EE.UU. el Centro Internacional de Análisis de Ciberamenazas. • Lidera la Unidad de Ciberseguridad y Ciberdefensa en la OTAN • En este centro trabajan 30 personas, entre personal técnico y administrativo. Su presupuesto proviene de los países participantes de manera compartida. Los gráficos incluidos a continuación muestran la evolución del mayor ataque cibernético documentado de la historia, sufrido por la República de Estonia en el año 2.007. 7 XV Congreso Internacional del CLAD sobre la Reforma del Estado y de la Administración Pública, Sto. Domingo, Rep. Dominicana, 9 - 12 nov. 2010 Estos ejemplos muestran a las claras la necesidad de que los Estados y sus gobernantes adopten medidas de protección de las infraestructuras críticas dado el impacto que las mismas tienen a nivel de la seguridad nacional PROTECCION DE INFRAESTRUCTURAS CRÍTICAS La protección de Infraestructuras críticas es un problema de múltiples dimensiones, que involucra, entre otras, los siguientes aspectos: • • • Los activos de información que se deben proteger La custodia de dichos activos Las amenazas que pesan sobre los activos de información 8 XV Congreso Internacional del CLAD sobre la Reforma del Estado y de la Administración Pública, Sto. Domingo, Rep. Dominicana, 9 - 12 nov. 2010 El enfoque tradicional de la ciberseguridad se ha centrado en las vulnerabilidades en el mundo digital pero recientemente están empezando a ser considerado su impacto en el mundo real, ya que al estar las infraestructuras cada vez mas interconectadas se torna cada día más complejo definir las “fronteras” o “cotas” de las amenazas. Otro aspecto a ser considerado es que los incidentes de seguridad informática están siempre en la “nebulosa” acerca de quiénes son los responsables de la protección, dada la diversidad de focos de ataque tanto virtuales, como reales. Finalmente, son las propias víctimas las deben hacerse cargo de los perjuicios derivados de los incidentes de seguridad por lo que implica la carencia de metodologías de protección de infraestructuras. QUE SE ENTIENDE POR INFRAESTRUCTURAS CRITICAS Se define como “Infraestructuras Críticas” a aquellas infraestructuras, equipos físicos y de tecnología de la información, redes, servicios y activos, cuya interrupción o destrucción pueden tener grandes repercusiones en la salud, la seguridad o el bienestar económico de los ciudadanos o en el funcionamiento de los gobiernos de una comunidad. Dentro de esta definición podemos mencionar como ejemplos a: • • • • • • Redes de telecomunicaciones Redes de energía Sistemas financieros y bancarios Sistemas de transporte (aire, mar y tierra) Provisión de agua potable Sistemas de emergencias Con lo cual, las “fronteras” a proteger ya no son las tradicionales fronteras territoriales sino que las mismas se extienden a la “nube” generada por la interconexión tecnológica de las distintas infraestructuras tecnológicas. Al citarse estos ejemplos, a simple vista pueden detectarse los impactos producidos en la ciudadanía en general en el supuesto caso que se atente contra una de esas infraestructuras críticas. AMENAZAS A LAS INFRAESTRUCTURAS CRITICAS Las “Infraestructuras Críticas” están expuestas a distintas amenazas, fundamentalmente por la alta dependencia que tienen hoy día estas infraestructuras críticas de las Tecnologías de Información y Comunicaciones. Es impensable en el día de hoy que los distintos entes o empresas que administren y proveen estos servicios lo hagan de manera artesanal o sin la apoyatura tecnológica que estos tiempos demandan. 9 XV Congreso Internacional del CLAD sobre la Reforma del Estado y de la Administración Pública, Sto. Domingo, Rep. Dominicana, 9 - 12 nov. 2010 Los sistemas de información (que gobiernan las infraestructuras críticas y las interconectan con el resto del mundo) son pasibles de sufrir ataques informáticos, como cualquier otra infraestructura “publicada” en las redes de telecomunicación. La carencia de mecanismos de protección adecuados amplifica estas vulnerabilidades y son la principal causa de la vulnerabilidad de las Infraestructuras críticas. Respecto de la tipología de los atacantes, una posible calificación de los mismos podría ser la siguiente: • Hackers, crackers y otras clasificaciones de delincuentes individuales o poco organizados • Organizaciones mafiosas o grupos organizados que pretenden obtener un beneficio económico o provocar daños de acuerdo con sus intereses • Organizaciones terroristas que saben que un ataque contra un sistema de información puede provocar un daño mayor contra la sociedad que un atentado convencional En la heterogeneidad de estos atacantes radica otra de sus mayores fortalezas, ya que, por tendencia, se suele pensar en grandes organizaciones físicas y que actúan desde un lugar centralizado, cuando, por lo general y gracias a la evolución tecnológica, los atacantes pueden estar “organizados” y “operables” desde distintos puntos y hasta casi sin conocerse personalmente. Adicionalmente, la evolución tecnológica permite que las amenazas, entre otras, tengan las siguientes características: • No necesitan medios complejos ni costosos, ya que fundamentalmente con una computadora de razonable poder de procesamiento, una conexión a internet y el suficiente conocimiento, cualquier persona puede convertirse en un potencial atacante • Sean de dimensión global y sin un ámbito geográfico no definido, ya que pueden tener origen en cualquier parte del mundo y, aun más, puedan “enmascararse” o “replicarse” a distintos lugares sin poder ser detectadas con facilidad • Carezcan de información profusa sobre ellas mismas, dada su naturaleza y objetivo, pero fundamentalmente, por la falta de mecanismos aceitados de comunicación y difusión entre los distintos entes que las detectan y administran • Sean de difícil detección y su evaluación a tiempo muy compleja, debido al alto requerimiento intelectual que requiere su tratamiento, y por lo tanto es difícil minimizar sus efectos • Afectan indistintamente al sector público o privado, ya que el interés de los atacantes varía según sea económico o terrorista. En resumen, es vital el rol de los estados y gobiernos en la protección de Infraestructuras Críticas ya que de ellas depende el normal desenvolvimiento de la actividad civil y comercial de su comunidad; debiéndose tratar la misma como temas de seguridad nacional. 10 XV Congreso Internacional del CLAD sobre la Reforma del Estado y de la Administración Pública, Sto. Domingo, Rep. Dominicana, 9 - 12 nov. 2010 ROL DE LOS GOBIERNOS Los gobiernos de los estados deben considerar tres aspectos los cuales deben ser abarcados de manera armónica, sistemática y continua, a saber: • Protección de las infraestructuras críticas • Definición de un plan de formación / adquisición de los recursos necesarios • Establecimiento de políticas y procedimientos que garanticen el nivel deseado de ciberseguridad Las estrategias de protección de las Infraestructuras críticas deben contemplar las siguientes fases: • Definición de un modelo de protección de las infraestructuras críticas de la nacion • Establecimiento de un mecanismo nacional de respuesta a incidentes (CERT CSIRT) de alcances nacionales y con los suficientes recursos para reaccionar ante la ocurrencia de incidentes • Identificación de un responsable y de una institución que coordine las acciones • Establecimiento de los mecanismos de cooperación entre gobierno y sector privado, ya que en lo que respecta a seguridad informática no se compite, sino que se coopera • Establecimiento de un proceso de gestión integrada de los riesgos para identificar y priorizar los esfuerzos de protección de la ciberseguridad; • Evaluación y revisión periódica del estado de los esfuerzos en ciberseguridad; • Establecimiento de métricas de performance para controlar el éxito de las medidas tomadas y tomar las acciones correctivas que correspondan El modelo de protección de Infraestructuras críticas debe, al menos, incluir las siguientes acciones: • Adoptar modelos de buenas prácticas y estándares de uso generalizado a nivel internacional • Determinar la infraestructura mínima esencial de cada sector • Analizar las amenazas y vulnerabilidades de manera sistemática • Crear centros de control y alerta temprana de ataques a los sistemas de información • Crear los equipos de respuesta a los ataques • Establecer los programas de formación y concientización de los recursos humanos con eje en la importancia de cuidar la seguridad • Establecer programas de Investigación y Desarrollo acordes a la evolución tecnológica, que permitan al menos estar en un pie de igualdad de conocimiento de los potenciales atacantes • Fomentar la cooperación internacional, primordialmente porque la diversidad de los lugares de origen de los ataques hacen difuso el concepto de “frontera” y es fundamental establecer lazos claros de comunicación y cooperación para administrar los incidentes • Considerar aspectos regulatorios, legales y presupuestarios tanto en la operación interna como en la colaboración extra-nacional 11 XV Congreso Internacional del CLAD sobre la Reforma del Estado y de la Administración Pública, Sto. Domingo, Rep. Dominicana, 9 - 12 nov. 2010 CONCLUSIONES Al beneficiarnos de los ilimitados recursos de las redes públicas de datos como Internet y de la infraestructura tecnológica interconectada, también nos enfrentamos a nuevos escenarios para el delito, el terrorismo y la guerra, lo cual exige la creación de nuevas herramientas de prevención, reacción, protección y defensa. Es importante recalcar los conceptos fundacionales de la Oficina de CiberSeguridad del Reino Unido que dicen que “Así como en el Siglo XIX tuvimos que consolidar la presencia en los mares para nuestra seguridad nacional y prosperidad, y en el Siglo XX tuvimos que consolidar el aire, en el Siglo XXI tendremos que garantizar nuestra superioridad en el ciberespacio.” RESEÑA BIOGRAFICA EDUARDO NESTOR MARTINEZ. Licenciado en Análisis de Sistemas de la Facultad de Ingeniería de la Universidad de Buenos Aires, experto en estrategia, procesos, organización y tecnología, para asistir a distintas organizaciones en el logro de sus objetivos y en el desarrollo e implementación exitosa de planes estratégicos. Realizó distintos cursos de posgrado en tre los que se pueden destacar los de Administración de Proyectos en el Project Management Institute, Gestión del Cambio Organizacional, Análisis y desarrollo de Negocios, Análisis, Diseño y Mejora de Procesos, Marketing Estratégico y distintos cursos de actualización en Nuevas Tecnologías. Como actividades docentes, fue Profesor de la Cátedra “Proyectos Informáticos” de la carrera Licenciatura en Análisis de Sistemas de la Facultad de Ingeniería de la Universidad de Buenos Aires, Responsable de la carrera de Análisis de Sistemas del Instituto Nuestra Señora de la Paz de Argentina y a dictado cursos de Desarrollo e Implementación de Sistemas y Proyectos en los Estados Unidos de Norte América. Posee más de 23 años de experiencia profesional en el ámbito Privado, pasando por distintas posiciones gerenciales en empresas de Consultoría en las cuales desarrollo e implemento proyectos exitosos en compañías Financieras, Universidades, Industrias Petroquímicas, Empresas de Manufactura, de Telecomunicaciones y Servicios Públicos. Desarrollo el Departamento de Servicios Profesionales del tercer mayor Internet Service Provider de la Argentina, asesorando en el desarrollo de Negocios sobre Internet a compañías de Retailing, Aseguradoras, de Banca y Servicios Financieros del ámbito público y Privado, Universidades y de contenidos. Posteriormente ocupo el cargo de Subgerente de Sistemas del principal grupo de Medicina Privada de la Argentina y posiciones gerenciales a nivel regional de la principal compañía tabacalera a nivel mundial. Actualmente es Director de Aplicaciones de la Oficina Nacional de Tecnologías de Información dependiente de la Subsecretaría de Tecnologías de Gestión de la Secretaría de la Gestión Pública de la Jefatura de Gabinete de Ministros de la Argentina, en la cual tiene a su cargo la Infraestructura de Firma Digital de la República Argentina y el Centro de Respuestas a Incidentes de Seguridad Informática de la Administración Pública Nacional. [email protected] 12