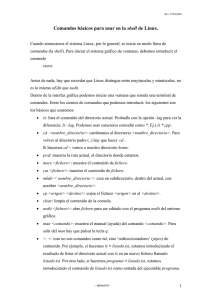

GLUP - Guía de Linux Para el Usuario

Anuncio