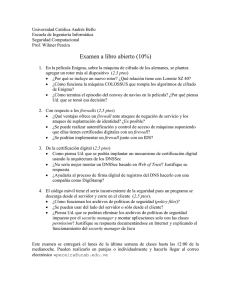

ALGORITIMOS CLASICOS DE CIFRADO El método de encriptación

Anuncio

ALGORITIMOS CLASICOS DE CIFRADO El método de encriptación y desencriptación es llamado Cifrado. Algunos métodos criptográficos se basan en el anonimato de los algoritmos de encriptación; tales algoritmos son de interés histórico y no son adecuados para las necesidades del mundo real. En lugar de anonimato de los algoritmos por si solos, todos los algoritmos modernos basan su seguridad en la utilización Llaves; y un mensaje solo puede ser desencriptado si la llave utilizada para desencriptar coincide con la utilizada para encriptar. La seguridad unida al secreto de un algoritmo de cifrado está relacionada con sistemas criptográficos clásicos. Los sistemas modernos basan su fortaleza en el secreto de la o las claves. Hay dos clases de algoritmos de encriptación basados en llaves, Algoritmos Simétricos (o de llave privada) y Algoritmos Asimétricos (o de llave pública). La diferencia es que los algoritmos simétricos utilizan la misma clave para encriptar y desencriptar (o la llave de desencriptación es derivable de la llave de encriptación), mientras que los algoritmos asimétricos utilizan una llave distinta para la encriptación y para la desencriptación, y ninguna de las llaves puede ser derivada a partir de la otra. Los algoritmos simétricos pueden ser divididos en Cifrado de Flujo y Cifrado de Bloques. El cifrado por flujo encripta un texto plano bit a bit, mientras que el cifrado por bloques toma un número de bits (generalmente 64 bit en cifrados modernos), y lo encriptan como una unidad simple. El cifrado asimétrico (también llamado algoritmos de clave pública) permiten que la llave de encriptación sea pública (incluso puede ser publicada en sitios web), permitiendo que cualquiera pueda encriptar con la llave, mientras que el receptor apropiado (quien conoce la llave de des encriptación privada) puede desencriptar el mensaje. La llave de encriptación también es llamada Llave Pública y la llave de desencriptación Llave Privada. La seguridad suministrada por este cifrado se basa en mantener la confidencialidad de la llave privada. Los algoritmos criptográficos modernos no son mas cifrados de lápiz y papel. Se han desarrollado algoritmos criptográficos potentes para ser ejecutados con computadoras o dispositivos especiales de hardware o, en muchas aplicaciones, la criptografía es hecha mediante software. Generalmente, los algoritmos simétricos son más rápidos de ejecutar en las computadoras que los asimétricos. En la práctica a menudo son utilizados juntos, así un algoritmo de llave pública es utilizado para encriptar una llave generada al azar, y esta llave es utilizada para encriptar el mensaje actual utilizando un algoritmo simétrico. Esto es conocido como Encriptación Híbrida. El algoritmo de cifrado simétrico mas difundido y estudiado es el DES (Estándar de Encriptación de Datos). Como consecuencia del incremento del poder de procesamiento de las computadoras, la versión básica del DES ya no puede ser considerada suficientemente segura. Por consiguiente un nuevo, y más poderoso cifrado denominado AES (Estándar Avanzado de Encriptación) fue estandarizado en el año 2000. Es probable que reemplace al DES como el algoritmo de encriptación simétrico más utilizado. Algoritmos Advanced Encryption Standard ARC4 CuaimaCrypt DES / TripleDES DSA ECDSA Enigma IDEA RSA TEA / XTEA Blowfish Las máquinas de cifrar corresponden a sistemas implantados en equipos electromecánicos entre los que cabe destacar las máquinas a rotor como el Enigma y Hagelin, utilizadas para cifrar mensajes durante la 2ª Guerra Mundial. MAQUINAS DE ROTORES Una máquina del rotor es un dispositivo electromecánico usado para el cifrar y mensajes secretos de descifre. Las máquinas del rotor eran el estado plus ultra criptográfico por un período breve pero prominente de la historia; estaban en extenso uso en los años 30– 50’s .El ejemplo más famoso es Máquina del enigma. MAQUINA DEL ENIGMA El enigma era una familia de electromecánico relacionado máquinas del rotor, abarcando una variedad de diversos modelos. El enigma fue utilizado comercialmente a partir de los años 20 tempranos encendido, y también adoptado por los servicios militares y gubernamentales de un número de naciones-más famoso cerca Alemania nazi antes y durante Segunda Guerra Mundial. Como otras máquinas del rotor, la máquina del enigma es una combinación de sistemas mecánicos y eléctricos. El mecanismo mecánico consiste en a teclado; un sistema de discos que rotan llamados rotores arreglado adyacente a lo largo de a huso; y un mecanismo el caminar para dar vuelta a uno o más de los rotores con cada presión de la llave. El mecanismo exacto varía, pero la forma más común está para que el rotor derecho camine una vez con cada movimiento dominante, y el movimiento de rotores vecinos se acciona de vez en cuando. El movimiento continuo de los rotores da lugar a una diversa transformación criptográfica después de cada presión de la llave. Los enigmas del ejército y de la fuerza aérea vinieron equipados de varios rotores; cuando primero estaba publicado había solamente tres. En 15 de diciembre 1938 esto cambió a cinco, de los cuales tres fueron elegidos para la inserción en la máquina. Éstos fueron marcados con Números romanos para distinguirlos: I, II, III, IV y V, todo con las solas muescas situadas en diversos puntos en el anillo del alfabeto. Esto se debe haber pensado como medida de seguridad, pero permitió en última instancia el pulimento Método del reloj y Británicos Banburismus ataques. La versión naval del Wehrmacht El enigma había sido publicado siempre con más rotores que los otros servicios: al principio, seises, entonces siete y finalmente ocho. Los rotores adicionales fueron nombrados VI, VII y VIII, todo con diverso cableado, y tenían corte de dos muescas en ellos en N y A, dando por resultado un volumen de ventas más frecuente. Procedimientos para usar el enigma En uso militar alemán, las comunicaciones fueron divididas para arriba en un número de diversas redes, todos los diversos ajustes que usaban para sus máquinas del enigma. Estas redes de la comunicación fueron llamadas llaves en Parque de Bletchley, y fueron asignados codenames, por ejemplo Rojo, Chaffinch y Tiburón. Cada unidad que funcionaba en una red fue asignada una lista de los ajustes para su enigma por un período del tiempo. Para que un mensaje sea cifrado y descifrado correctamente, el remitente y el receptor tuvieron que instalar su enigma de la misma forma; la selección y la orden del rotor, la posición de salida y las conexiones del plugboard deben ser idénticas. Todos estos ajustes (junto llave en términos modernos) debe haber sido establecido de antemano, y fueron distribuidos adentro codebooks. Abreviaturas y pautas La máquina del enigma del ejército utilizó solamente los 26 caracteres del alfabeto. Las muestras fueron substituidas por combinaciones raras del carácter. Un espacio fue omitido o substituido por un X. El X fue utilizado generalmente como punto o parada completa. Algunas muestras eran diferentes en otras partes de las fuerzas armadas. El Wehrmacht substituyó una coma por ZZ y la muestra de la pregunta por FRAGE o FRAQ. El Kriegsmarine sin embargo, substituido la coma por Y la muestra de la pregunta por UD. La combinación CH, como en “Acht” (ocho) o “Richtung” (dirección) fue substituida por el Q (AQT, RIQTUNG). Dos, tres y cuatro ceros fueron substituidos por CENTA, MILLE y MYRIA. Varias máquinas Durante Segunda Guerra Mundial (WWII), los alemanes y los aliados desarrollaron las máquinas adicionales del rotor. Los aliados desarrollaron Typex (Británicos) y SIGABA (Americano). Durante la guerra Suizo comenzó el desarrollo en una mejora del enigma que llegó a ser La nema trabaja a máquina cuál fue puesto en servicio después de WWII. Había incluso una variante desarrollada japonesa del enigma en el cual los rotores se sentaron horizontalmente; al parecer nunca fue puesto en servicio. El japonés PÚRPURA la máquina no era una máquina del rotor, siendo construido alrededor de eléctrico interruptores que caminan, pero era conceptual similar. Una puesta en práctica del software de una máquina del rotor fue utilizada en cripta ordene que era parte de temprano UNIX sistemas operativos. Estaba entre los primeros programas del software para funcionar el afoul de LOS E.E.U.U. regulaciones de exportación cuál clasificó criptográfico puestas en práctica como municiones. Lista de las máquinas del rotor Máquina combinada de la cifra Máquina del enigma Fialka Máquina del rotor de Hebern HX-63 KL-7 Lacida M-325 Mercurio Nema Criptógrafo de OMI Portex SIGABA SIGCUM Camiseta Typex