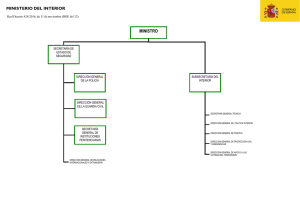

cuadernos de la guardia civil

Anuncio