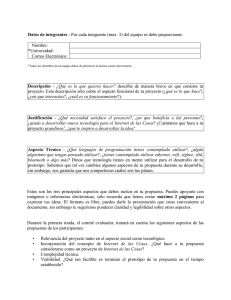

prototipo de sistema de vigilancia basado en la internet de las cosas

Anuncio