Seguridad Informática: Mecanismos de defensa

Anuncio

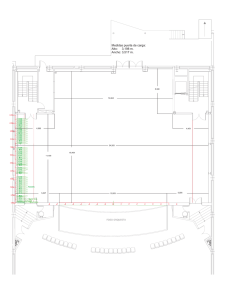

Seguridad Informática: Mecanismos de defensa Jesús Moreno León [email protected] Septiembre 2010 Estas diapositias son una obra derivada de los seminarios de formación impartidos por por Marta Beltrán y Antonio Guzmán de la Universidad Rey Juan Carlos de Móstoles © Jesús Moreno León, Septiembre de 2010 Algunos derechos reservados. Este artculo se distribuye bajo la licencia “Reconocimiento-CompartirIgual 3.0 España" de Creative Commons, disponible en http://creativecommons.org/licenses/by-sa/3.0/es/deed.es Este documento (o uno muy similar) esta disponible en (o enlazado desde) http://informatica.gonzalonazareno.org Introducción Mecanismos de defensa ● ● Activos ● De filtrado: cortafuegos (firewalls) ● De reacción: sistemas de detección de intrusos (IDS) Pasivos ● Auditorías de seguridad Cortafuegos Vereda ancha que se deja en los sembrados y montes para que no se propaguen los incendios Cortafuegos En informática, sin embargo, un cortafuegos se parece más a un guardia de seguridad de una discoteca. Los dueños establecen los criterios que debe cumplir un potencial cliente para poder pasar a la sala. Cada vez que alguien llega a la puerta, el portero lo evalúa: ● si cumple los criterios → pasa ● si no los cumple → no pasa Cortafuegos Cortafuegos Cortafuegos Técnicamente, un cortafuegos (firewall) es un dispositivo hardware o software que tiene como objetivo proteger una red de otras redes a las que está conectado Funcionan aplicando: ● ● Filtros que buscan determinados patrones en el tráfico de red Reglas de filtrado que especifican las acciones que deben llevarse a cabo cuando se encuentren estos patrones Cortafuegos Tipos de firewall ● Nivel de funcionamiento ● ● ● Firewall a nivel de red (paquete de datos): se basan en examinar las cabeceras IP y TCP/UDP de los paquetes para realizar el filtrado Firewall a nivel de circuito: también tienen en cuenta información relativa a la sesión Firewall a nivel de aplicación: se basan en un análisis de más alto nivel que tiene en cuenta los parámetros específicos de cada aplicación ● Políticas permisivas o restrictivas ● Firewall de red o personales Cortafuegos Limitaciones de los cortafuegos: ● ● ● ● ● No puede proteger contra aquellos ataques cuyo tráfico no pase a través de él No puede proteger de las amenazas a las que está sometido por ataques internos o usuarios negligentes No puede proteger contra los ataques de ingeniería social No puede proteger contra los ataques posibles a la red interna por virus informáticos a través de archivos y software No protege de los fallos de seguridad de los servicios y protocolos cuyo tráfico esté permitido. http://es.wikipedia.org/wiki/Cortafuegos_%28inform%C3%A1tica%29 Cortafuegos Netfilter iptables Cortafuegos INTERNET RED INTERNA BBDD S. WEB privado público Cortafuegos INTERNET BBDD privado RED INTERNA S. WEB público DMZ El uso de una DMZ permite que se puedan dar servicios a la red externa a la vez que se protege la red interna en el caso de que un intruso comprometa la seguridad de los equipos situados en la zona desmilitarizada Cortafuegos + Proxy http://www.shallalist.de IDS Un Sistema de Detección de Intrusos o IDS (Intrusion Detection System) es una herramienta de seguridad encargada de monitorizar los eventos que ocurren en un sistema informático en busca de intentos de intrusión Un IDS escucha sigilosamente el tráfico de la red para detectar actividades anormales o sospechosas y, de este modo, detectar un intento de intrusión Al detectar un intento de intrusión: ● ● Un IDS Pasivo almacena la info y manda una señal de alerta Un IDS Reactivo (I. Prevention S.) trata de responder reprogramando el cortafuegos o reseteando la conexión IDS ¿Cómo pueden producirse intrusiones? ● ● ● Atacantes que acceden a los sistemas desde Internet Usuarios autorizados del sistema que intentan ganar privilegios adicionales Usuarios autorizados que hacen un mal uso de los privilegios que se les han asignado IDS Port Mirroring Snort Sensor INTERNET Correo FTP WEB