Capítulo 16: Seguridad Avanzada - Escuela de Ingeniería Electrónica

Anuncio

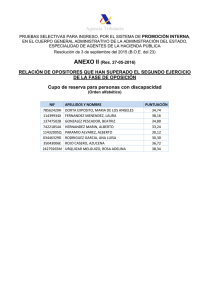

Capítulo 16: Seguridad Avanzada IT Essentials: PC Hardware y Software v4.0 1 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Agenda 16.1 Requisitos de seguridad basados en las necesidades del cliente. 16.2 Selección de los componentes de seguridad basado en las necesidades del cliente. 16.3 Implementación de las políticas de seguridad 16.4 Realizar el mantenimiento preventivo en seguridad 16.5 Detección de averías en seguridad Ing. José Alberto Díaz García 2 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Requisitos de seguridad Una política de seguridad incluye un mensaje comprensivo acerca del nivel de seguridad requerido y como este nivel de seguridad será alcanzado. ¿El computador se encuentra en la casa o en el negocio? ¿Hay tiempo de acceso siempre a Internet? ¿Es un laptop? Ing. José Alberto Díaz García 3 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Pasos para una política de seguridad Una colección de reglas y guías: Oración donde se define el uso del computador Identificación de las personas que pueden utilizar el equipo. Identificación de los dispositivos que pueden colocarse en la red, así como las condiciones de instalación. Define los requerimientos necesarios para mantener datos confidenciales en la red. Determina el proceso para que los empleados puedan acceder el equipo y los datos. Ing. José Alberto Díaz García 4 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Seguridad en Hardware Identifica el hardware y el equipo que puede ser utilizado para prevenir robos, vandalismo, y otras pérdidas de datos. Para restringir el acceso, se debe utilizar biometría, restringir el área, y o llaves en las puertas. Para proteger la infraestructura de la red, debe asegurar el cuarto de telecomunicaciones, detección de usos indebidos de la red inalámbrica, y o firewalls por hardware. Para proteger computadores individuales, debe utilizar llaves para cables, estaciones docking para los laptops con llave. Para proteger los datos, debe utilizar HD que pueden ser transportables y llaves para las UPS. Ing. José Alberto Díaz García 5 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Aplicaciones para seguridad Las aplicaciones de seguridad protegen al sistema operativo y los datos de los programas de aplicaciones. Software Firewall Intrusion Detection Systems (IDS) Aplicaciones y parches al SO Programas Anti-virus y software mal intensionado Compare los costos en la pérdida de datos comparados con la protección y seguridad, y luego determine los compromisos. Ing. José Alberto Díaz García 6 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Selección de los componentes de seguridad Considere los siguientes factores cuando decide sobre los componentes de seguridad: Ventajas y desventajas de los componentes de seguridad Traslape entre funciones y características Ajuste de componentes y requisitos de mantenimiento Restricciones de presupuesto Amenazas reales y percibidas Ing. José Alberto Díaz García 7 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Técnicas de seguridad Dependiendo de la situación, se necesita más de una tecnología. Utilice passwords encriptados para ingresar a la red Compruebe la actividad en la red por medio de logging y auditing Mantenga encriptación de datos sobre wireless En los métodos de encriptación se incluye: Hash encoding utiliza un algoritmo para sabotear Symmetric encryption utiliza una llave para codificar /decodificar los datos. Asymmetric encryption utiliza una llave para codificar y otra para decodificar. VPN crea un túnel virtual “secure tunnel” Ing. José Alberto Díaz García 8 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Dispositivos para el control de acceso Dispositivos para el control de acceso físico: Lock Conduit Card key Video surveillance Guards Dos factores en los métodos de identificación en el control de acceso: Smart card Security key fob Biometric device Ing. José Alberto Díaz García 9 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Tipos de Firewall Hardware Firewall Software Firewall • Uso dedicado del hardware • Disponible por terceros y el costo varia. • El costo inicial del hardware y del software es alto • Se incluye en el sistema operativo Windows XP • Se pueden proteger muchos computadores • Generalmente protege solo el computador donde se instala • Poco impacto en el rendimiento del computador • Utiliza el CPU, generalmente retarda al computador Ing. José Alberto Díaz García 10 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Configuración de los ajustes de seguridad En los dos ajustes primarios de seguridad se incluyen: Ajuste de los niveles de permisos a los directorios y a los documentos Utilice FAT o NTFS para configurar los archivos a compartir o los permisos a nivel de directorios para los usuarios con acceso a la red. Utilice el nivel de permisos de archivos con NTFS para configurar el acceso a los documentos Asegurando los puntos de acceso inalámbricos Wired Equivalent Privacy (WEP) Wi-Fi Protected Access (WPA) MAC address filtering Unused wireless connections Service Set Identifier (SSID) Broadcasting Wireless antenna Ing. José Alberto Díaz García 11 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Configuración del Firewalls Una política restrictiva del Firewall (abra solo los puertos que se requieren) Una política permisiva del Firewall (abra todos los puertos excepto aquellos explícitamente denegados) Configure el firewall manualmente y para correrlo en forma automática. Configure el firewall de hardware indicando que es filtrado por el tipo de puerto, numero de puerto, dirección fuente, y/o dirección destino. Ing. José Alberto Díaz García 12 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Protéjase contra malas intensiones Corra programas que muestren, detecten y remuevan los programas. Anti-virus, anti-spyware, anti-adware, y programas phishing (duplicación de una página Web que existe para engañar a los usuarios a que entreguen sus claves de Internet para acceder asuntos financieros). En los ataques Phishing al usuario se le pide la información personal. El usuario entrega su información y esta puede ser vendida y o utilizada fraudulentamente. Ing. José Alberto Díaz García 13 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Actualización del sistema operativo Opciones para actualizar Windows XP: Automática: Automáticamente descarga e instala sin intervención del usuario. Solo la descarga de actualizaciones: Descarga automáticamente las actualizaciones, pero se requiere del usuario para instalarlas. Notificándome: Notifique al usuario que se encuentran actualizaciones disponibles y le da la opción al usuario de descargarlas e instalarlas. Apagando las actualizaciones automáticas: Automáticamente comprueba si hay actualizaciones. La actualizaciones deben estar descubiertas, descargadas e instaladas por el usuario. Ing. José Alberto Díaz García 14 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Mantenimiento de las cuentas de los usuarios. Agrupe los empleados por los requisitos del trabajo para darles acceso a los archivos, mediante el ajuste de un permiso a un grupo. Cuando un empleado deja la organización, el acceso a la red debe de cancelársele inmediatamente. A los invitados se les debe dar acceso mediante una cuenta de invitados. Ing. José Alberto Díaz García 15 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Respaldo de datos Descripción Respaldo Full o Normal Respalda todos los archivos seleccionados Respaldo Incremental Respalda todos los archivos seleccionados que cambiaron desde su último respaldo full o incremental. Marca los archivos como si fueran respaldados. Respaldo Diferencial Respalda todo lo que ha cambiado desde el último respaldo full. No se marcan los archivos que han sido respaldados. Respaldo Diario Respaldo copia Respalda todos los archivos seleccionados que han cambiado en el día del respaldo. Respalda todos los archivos seleccionados Ing. José Alberto Díaz García 16 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Proceso de localización de averías Paso 1 Obtener información del cliente Paso 2 Verifique los aspectos obvios Paso 3 Trate las solucione rápidas Paso 4 Obtenga información del computador Paso 5 Evalué el problema e implemente la solución Paso 6 Cierre con el cliente Ing. José Alberto Díaz García 17 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Obtener información del cliente Esta es una descripción del problema según el técnico de servicio al cliente: Cliente no puede conectarse a la red utilizando la conexión inalámbrica. El cliente no puede ingresar a Internet. El cliente no tiene acceso a los recursos de la red. El inalámbrico no se ve como si trabajara bien. El cliente comprobó todo los ajustes. El técnico del servicio al cliente no puedo resolver el problema, por lo que la orden de trabajo sube de nivel. Ing. José Alberto Díaz García 18 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Preguntas abiertas Aquí hay algunas preguntas que debe realizar el técnico para obtener más información del cliente: ¿Cuáles recursos específicos estaba tratando de acceder con su sistema inalámbrico? ¿Hay recursos en la red que puede acceder en forma inalámbrica? ¿Cuándo fue la última vez que trató de acceder los servicios en forma inalámbrica en la oficina? ¿Cómo se comporta su computador utilizando el medio inalámbrico en otras localizaciones? Ing. José Alberto Díaz García 19 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Conclusiones del técnico Basado en la información suministrada por el cliente en las preguntas abiertas, se pueden realizar las siguiente conclusiones: En la oficina, no se pueden acceder los recursos. Cuando se trabaja fuera de la oficina, no se experimentan problemas. Los problemas se inician después de que el nuevo enrutador inalámbrico fue instalado. Ing. José Alberto Díaz García 20 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Preguntas cerradas Se presentan algunas preguntas cerradas con el fin de que el técnico adquiera más información: ¿El cable de red se encuentra conectado? ¿Cuándo se conecta a la red, todo trabaja correctamente? De las respuestas a estas preguntas, puede determinar que el cliente está experimentando problemas con su conexión inalámbrica. Por lo tanto, debe enfocarse en un problema con la conectividad inalámbrica en la oficina. Ing. José Alberto Díaz García 21 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Verifique los aspectos obvios Examine las causa obvias del problema. ¿El punto de acceso está encendido? ¿Cuáles son las luces que están encendidas y parpadeando en el punto de acceso? ¿Alguien más tiene este problema? ¿Se ha podido conectar a Internet desde que este enrutador se actualizó? ¿Este problema ocurre solo en su escritorio o en otras areas de la oficina? ¿Se ha podido conectar a Internet desde otros puntos de la oficina? Ing. José Alberto Díaz García 22 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Conclusiones por comprobación de los aspectos obvios. El login y el password para ingresar a la red es válido. La tarjeta inalámbrica en el computador del usuario opera normalmente. El problema no es interferencia con la señal inalámbrica. Puede ser un problema de configuración. Ing. José Alberto Díaz García 23 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Soluciones rápidas Compruebe que la señal inalámbrica sea fuerte en varios puntos de la oficina. Trate de conectarse utilizando conexiones inalámbricas con los ajustes de seguridad apagados. Resultados de las soluciones rápidas: La potencia de la señal inalámbrica parece ser normal. La conexión inalámbrica funciona con la seguridad apagada Entonces el problema probablemente es un asunto de configuración. Compruebe la configuración el computador y el punto de acceso. Ing. José Alberto Díaz García 24 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Obtener datos del computador Determine la dirección MAC del computador: 1. Seleccione Start > Run 2. Escriba cmd en la caja de dialogo. La interfase de línea de comandos aparecerá. 3. Ingrese ipconfig /all en el prompt. 4. Escriba la dirección MAC de la NIC inalámbrica y en el NIC de Ethernet. No se ha encontrado ninguna solución al problema hasta este momento. El problema aparentemente se encuentra en la configuración de la seguridad del punto de acceso remoto. Ing. José Alberto Díaz García 25 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Evalué el problema & Implemente la solución 1. ¿Qué sabe ahora? Trabaja con el cable de Ethernet Trabaja utilizando el inalámbrico en casa Trabaja utilizando inalámbrico cuando se deshabilita la seguridad. Nadie más tiene problemas No trabaja cuando se conecta al punto de acceso de la oficina. 2. Determine las posibles soluciones Puede ser un acceso incorrecto a los ajustes de configuración del punto de acceso 3. Implemente la mejor solución El filtro de la dirección MAC en el punto de acceso se configuró incorrectamente. Agregue la dirección MAC del computador a la lista de filtros MAC del punto de acceso. Ing. José Alberto Díaz García 26 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Cierre con el cliente Discuta con el cliente la solución implementada. ¿El cliente verificó que el problema se solucionara? Entregue al cliente todos los documentos. Documente los pasos en la solución. Documente los componentes utilizados en la reparación Documente el tiempo invertido en resolver el problema Ing. José Alberto Díaz García 27 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Recursos adicionales Linksys: Learning Center http://www.linksys.com Home PC Firewall GuideTM http://www.firewallguide.com HowStuffWorks: It's Good to Know http://computer.howstuffworks.com/firewall.htm United States Computer Emergence Readiness Team: Cyber Security Tip http://www.us-cert.gov/cas/tips/ST04-004.html Microsoft: Security at Home: Firewall FAQs http://www.microsoft.com/athome/security/protect/firewall.mspx ConsumerSearch: Firewalls Reviews, Best Firewalls http://www.consumersearch.com/www/software/firewalls/index.html Matousec: Comparison of Top Five Personal Firewalls http://www.matousec.com/projects/windows-personal-firewall-analysis/topfive-comparison.php Computer Shopper, PC PRO UK: Personal Firewalls http://www.pcpro.co.uk/shopper/labs/222/software-labs-personalfirewalls/introduction.html Information Week: Safety First: 5 Firewalls for Your Desktop PC http://www.informationweek.com/software/showArticle.jhtml?articleID=1922 01247 Ing. José Alberto Díaz García 28 Instituto Tecnológico de Costa Rica Escuela de Ingeniería Electrónica Ing. José Alberto Díaz García 29