Configuración de AppleTalk

Anuncio

Configuración de AppleTalk

Descargue este capítulo

Configuración de AppleTalk

Feedback

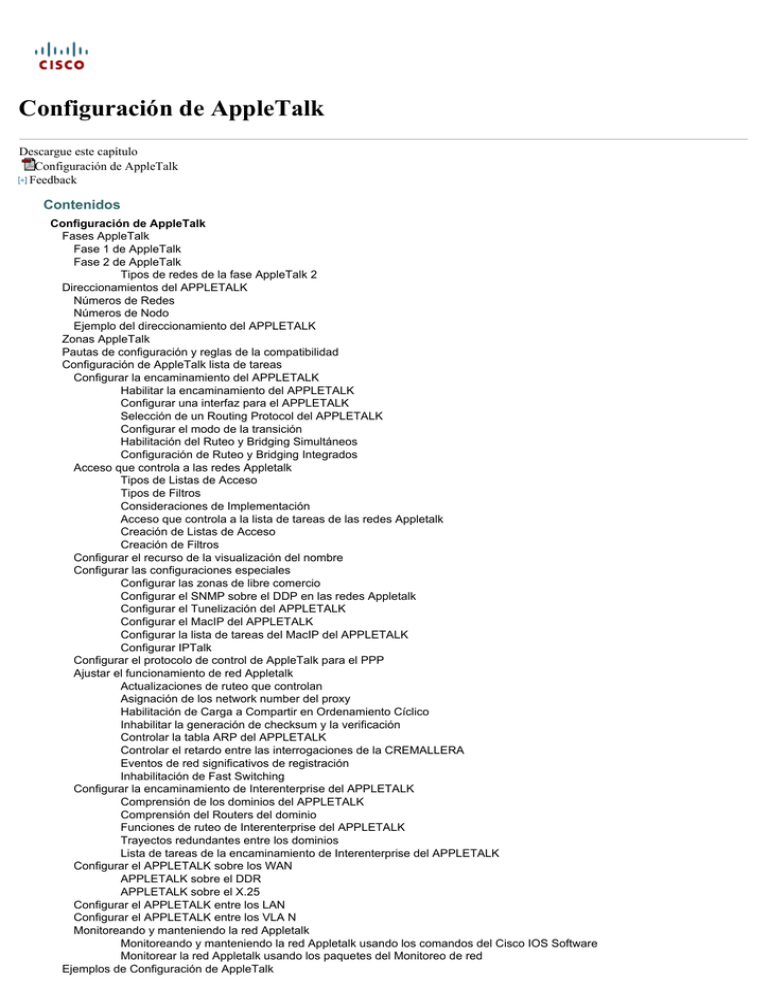

Contenidos

Configuración de AppleTalk

Fases AppleTalk

Fase 1 de AppleTalk

Fase 2 de AppleTalk

Tipos de redes de la fase AppleTalk 2

Direccionamientos del APPLETALK

Números de Redes

Números de Nodo

Ejemplo del direccionamiento del APPLETALK

Zonas AppleTalk

Pautas de configuración y reglas de la compatibilidad

Configuración de AppleTalk lista de tareas

Configurar la encaminamiento del APPLETALK

Habilitar la encaminamiento del APPLETALK

Configurar una interfaz para el APPLETALK

Selección de un Routing Protocol del APPLETALK

Configurar el modo de la transición

Habilitación del Ruteo y Bridging Simultáneos

Configuración de Ruteo y Bridging Integrados

Acceso que controla a las redes Appletalk

Tipos de Listas de Acceso

Tipos de Filtros

Consideraciones de Implementación

Acceso que controla a la lista de tareas de las redes Appletalk

Creación de Listas de Acceso

Creación de Filtros

Configurar el recurso de la visualización del nombre

Configurar las configuraciones especiales

Configurar las zonas de libre comercio

Configurar el SNMP sobre el DDP en las redes Appletalk

Configurar el Tunelización del APPLETALK

Configurar el MacIP del APPLETALK

Configurar la lista de tareas del MacIP del APPLETALK

Configurar IPTalk

Configurar el protocolo de control de AppleTalk para el PPP

Ajustar el funcionamiento de red Appletalk

Actualizaciones de ruteo que controlan

Asignación de los network number del proxy

Habilitación de Carga a Compartir en Ordenamiento Cíclico

Inhabilitar la generación de checksum y la verificación

Controlar la tabla ARP del APPLETALK

Controlar el retardo entre las interrogaciones de la CREMALLERA

Eventos de red significativos de registración

Inhabilitación de Fast Switching

Configurar la encaminamiento de Interenterprise del APPLETALK

Comprensión de los dominios del APPLETALK

Comprensión del Routers del dominio

Funciones de ruteo de Interenterprise del APPLETALK

Trayectos redundantes entre los dominios

Lista de tareas de la encaminamiento de Interenterprise del APPLETALK

Configurar el APPLETALK sobre los WAN

APPLETALK sobre el DDR

APPLETALK sobre el X.25

Configurar el APPLETALK entre los LAN

Configurar el APPLETALK entre los VLA N

Monitoreando y manteniendo la red Appletalk

Monitoreando y manteniendo la red Appletalk usando los comandos del Cisco IOS Software

Monitorear la red Appletalk usando los paquetes del Monitoreo de red

Ejemplos de Configuración de AppleTalk

Ejemplo de Red AppleTalk Extendida

Ejemplo de Red AppleTalk No Extendida

Ejemplo de Red no Extendida en el Modo de Detección

Ejemplos de Lista de Acceso de AppleTalk

Definición de una lista de acceso para filtrar el ejemplo de los paquetes de datos

Definición de una lista de acceso para filtrar el ejemplo entrante de las actualizaciones de la tabla de ruteo

Comparación de las soluciones alternativas de la segmentación

Definición de una lista de acceso para filtrar el ejemplo de los paquetes del NBP

Configurar el ejemplo parcial del anuncio de la zona

Ejemplo de Modo de Transición

Ejemplos de cómo Ocultar y Compartir Recursos con la Lista de Acceso

Establecimiento de un ejemplo de la zona de libre comercio

Disponibilidad de recursos de restricción del ejemplo

Ejemplos de Filtros de Respuesta GZL y ZIP

Ejemplo de Ruteo Interempresarial de AppleTalk sobre AURP

Ejemplo SNMP

Ejemplos de MacIP

Ejemplo de IPTalk

Ejemplo de AppleTalk Control Protocol

Ejemplo de Número de Red del Proxy

Ejemplo de Ruteo Interempresarial AppleTalk

Ejemplo de AppleTalk sobre DDR

Ejemplo de AppleTalk Control Protocol para PPP

Configuración de AppleTalk

Observeeficaz con el Cisco IOS Release 15.0(1)M, esta característica no está disponible en Cisco IOS Software.

Este capítulo describe cómo configurar el APPLETALK y proporciona los ejemplos de configuración. Para una descripción

completa de los comandos appletalk mencionados en este capítulo, refiera a la publicación de la referencia del comando

appletalk del Cisco IOS. Para localizar la documentación para otros comandos que aparecen en este capítulo, utilizan el índice

principal de referencia de comandos o buscan en línea.

Para la últimas información y advertencias de la característica, vea los Release Note para su plataforma y versión de software.

Además, use Cisco Feature Navigator para encontrar información sobre el soporte de funciones, plataformas e imágenes de

software. Para acceder a Cisco Feature Navigator, vaya a http://www.cisco.com/go/cfn.

Fases AppleTalk

La arquitectura de red Appletalk tiene las dos fases siguientes:

•

Fase 1 de AppleTalk

•

Fase 2 de AppleTalk

Fase 1 de AppleTalk

La fase AppleTalk 1 es la instrumentación inicial del APPLETALK y se diseña para los grupos de trabajo lógicos. La fase

AppleTalk 1 soporta una sola red física que pueda tener un network number y estar en una zona. Esta red puede tener hasta

254 dispositivos, que pueden consistir en 127 nodos extremos y 127 servidores.

Fase 2 de AppleTalk

La fase AppleTalk 2 es una mejora a la fase AppleTalk 1 y se diseña para redes más grandes y ha mejorado las capacidades de

ruteo. Soporta las redes lógicas múltiples en una sola red física y las redes lógicas múltiples en una zona dada, así que significa

que un segmento del cable puede tener network number múltiples. Cada red lógica en la fase 2 puede soportar hasta 253

dispositivos, sin las restricciones en el tipo de dispositivos (los nodos extremos o los servidores). También, en la fase AppleTalk

2, una red puede estar en más de una zona.

Tipos de redes de la fase AppleTalk 2

La fase AppleTalk 2 distingue entre dos tipos de red basados en su encapsulación y cable del media-nivel que dirigen los

métodos. Los dos tipos de red son como sigue:

•

No extendido

•

Ampliado

El cuadro 1 compara los atributos de no extendido y de las redes ampliadas.

Atributo

No extendido

Ampliado

método de encapsulación del Encapsulación del paquete

Media-nivel

del LocalTalk 3-byte en una

trama Ethernet

Encapsulaciones del isotipo solamente

(es decir, ninguna encapsulación de los

paquetes del LocalTalk 3-byte)

Medios físicos que soporta

Todos los medios físicos exceptúan el

LocalTalk

los métodos de

encapsulación del medianivel

LocalTalk

Nodo que dirige el método

Cada número de nodo es

único

Cada combinación network.node es

única

Cable que dirige el método

Un solo número por el cable Un rango de números correspondiente a

una o más redes lógicas

Las redes no extendidas eran el único tipo de red definido en la fase AppleTalk 1. Usted puede considerar las redes de la fase

AppleTalk 1 para ser redes no extendidas.

Usted puede considerar la fase AppleTalk 2 redes para ser redes ampliadas.

El cuadro 2 compara las capacidades de la fase AppleTalk 1 y de la fase 2.

Capacidad

Fase 1 de AppleTalk

Fase 2 de AppleTalk

Número de redes lógicas (segmentos

del cable)

1

65.2791

Número máximo de dispositivos

2542

2533

Número máximo de nodos extremos

127

No aplica 4

Número máximo de servidores

127

No se aplica

Número de zonas en las cuales una

red puede estar

15

1 (no extendido)

255 (extendido)

Red no extendida

No se aplica

Sí

Red ampliada

No se aplica

Sí

Dirección del cable

No se aplica; utiliza los

network number

Solo network number (no

extendido)

Redes, Nodos, y zonas

encapsulación del Media-nivel

Rango de cable de 1 o más

(extendido)

1 el valor 65.279 está por las especificaciones del APPLETALK.

2 las direcciones de nodo 0 y 255 son reservados.

3 las direcciones de nodo 0, 254, y 255 son reservados.

4 no hay restricción en los tipos de dispositivos. Puede haber un total de 253 nodos extremos y servidores.

5 en términos de zonas, una red de la fase AppleTalk 1 se puede pensar en como red no extendida de la fase AppleTalk 2.

Routers que funciona con la fase AppleTalk 1 del soporte del Cisco IOS Software Release 8.2 o Posterior y la fase 2.

Direccionamientos del APPLETALK

Un direccionamiento del APPLETALK consiste en un network number y un número de nodo expresados en el decimal en el

formato network.node.

Números de Redes

El network number identifica una red, o el segmento del cable. Una red es un solo cable lógico. Aunque el cable lógico sea con

frecuencia un solo cable físico, los Bridges y el Routers pueden interconectar varios cables físicos.

El network number es un número decimal de 16 bits que debe ser único en la red interna entera del APPLETALK.

En la fase AppleTalk 1, las redes son identificadas por un solo network number que corresponda a una red física. En la fase

AppleTalk 1, el network number 0 es reservado.

En la fase AppleTalk 2, las redes son identificadas por un rango de cable que corresponda a una o más redes lógicas. En la

fase 2, un solo cable puede tener network number múltiples.

Un rango de cable es un network number o una secuencia contigua de varios network number en el principio-fin del formato.

Por ejemplo, el rango de cable 4096-4096 identifica una red lógica que tenga un solo network number, y el rango de cable 10-12

identifica una red lógica esa los palmos tres network number.

En la fase AppleTalk 2, el network number 0 es reservado.

Números de Nodo

El número de nodo identifica el nodo, que es cualquier dispositivo conectado con la red Appletalk. El número de nodo es un

número decimal de 8 bits que debe ser único en esa red.

En la fase AppleTalk 1, los números de nodo 1 a 127 están para los Nodos del usuario, los números de nodo 128 con 254 están

para los servidores, y los números de nodo 0 y 255 son reservados.

En la fase AppleTalk 2, usted puede utilizar los números de nodo 1 a 253 para cualquier Nodos asociado a la red. Los números

de nodo 0, 254, y 255 son reservados.

Ejemplo del direccionamiento del APPLETALK

Lo que sigue es un ejemplo de un direccionamiento de red Appletalk:

3.45

En este ejemplo, el network number es 3 y el número de nodo es 45. Usted ingresa ambos números en el decimal. El Cisco IOS

Software también los visualiza en el decimal.

Zonas AppleTalk

Una zona es un grupo lógico de redes. Las redes en una zona pueden ser contiguas o noncontiguous. Una zona es identificada

por un nombre de zona, que puede ser hasta 32 caracteres de largo. El nombre de zona puede incluir los caracteres estándar y

los caracteres especiales del APPLETALK. Para incluir un carácter especial, teclee los dos puntos seguidos por dos caracteres

hexadecimales que representen el carácter especial en el juego de caracteres de Macintosh.

Una red de la fase AppleTalk 1 puede tener solamente una zona.

En la fase AppleTalk 2, una red ampliada puede tener hasta 255 zonas; una red no extendida puede tener solamente 1 zona.

Pautas de configuración y reglas de la compatibilidad

Las redes de la fase AppleTalk 1 y de la fase AppleTalk 2 son incompatibles y no pueden ejecutarse simultáneamente en la

misma red interna. Como consecuencia, todo el Routers en una red interna debe soportar la fase AppleTalk 2 antes de que la

red pueda utilizar la encaminamiento de la fase 2.

Si su red interna tiene una combinación de 2 Router de la fase AppleTalk 1 y de la fase, usted debe observar las pautas de

configuración siguientes. Si usted no sigue estas guías de consulta, la conducta impredecible pudo resultar. Observe, sin

embargo, que usted no necesita actualizar todos los nodos extremos para utilizar las características proporcionadas por

nuestras mejoras del APPLETALK.

•

El rango de cable debe ser uno (por ejemplo, 23-23).

•

Cada red Appletalk puede ser un miembro de solamente una zona.

Al usar a los routeres Cisco con las implementaciones del APPLETALK de los otros vendedores, siga estas guías de consulta:

• Para Macintosh con una placa Ethernet a soportar AppleTalk extendido, Macintosh debe funcionar con la versión 2.0 o

posterior de EtherTalk. Esta restricción no se aplica a Macintoshes con solamente las interfaces del LocalTalk.

• El Routers del fastpath de Shiva debe funcionar con la versión 8.0 o posterior de la K-estrella, y debe ser configurado

explícitamente para AppleTalk extendido.

• La versión de software 2,0 del router de Internet de Apple soporta un modo de la transición para la traducción entre el

APPLETALK no extendido y AppleTalk extendido en la misma red. El modo de la transición requiere la utilidad de la

actualización de Apple y un archivo de parche especial de Apple.

Configuración de AppleTalk lista de tareas

Para configurar la encaminamiento del APPLETALK, realice las tareas en las secciones siguientes:

•

Configurando la encaminamiento del APPLETALK (requerida)

•

Acceso que controla a las redes Appletalk (opcionales)

•

Configurando el recurso de la visualización del nombre (opcional)

•

Configurando las configuraciones especiales (opcionales)

•

Configurando el protocolo de control de AppleTalk para el PPP (opcional)

•

Ajustando el funcionamiento de red Appletalk (opcional)

•

Configurando la encaminamiento de Interenterprise del APPLETALK (opcional)

•

Configurando el APPLETALK sobre los WAN (opcionales)

•

Configurando el APPLETALK entre los LAN (opcionales)

•

Configurando el APPLETALK entre los VLA N (opcionales)

•

Monitoreando y manteniendo la red Appletalk (opcional)

Vea “configuración de AppleTalk la sección de los ejemplos” en el final de este capítulo para los ejemplos de configuración.

Configurar la encaminamiento del APPLETALK

Usted configura la encaminamiento del APPLETALK primero habilitandola en el router y en seguida configurandola en cada

interfaz.

Para configurar el Routing Protocol del APPLETALK, realice las tareas en las secciones siguientes. Se requieren las primeras

dos tareas; el resto son opcionales.

•

Habilitando la encaminamiento del APPLETALK (requerida)

•

Configurando una interfaz para el APPLETALK (requerido)

•

Seleccionando un Routing Protocol del APPLETALK (opcional)

•

Configurando el modo de la transición (opcional)

•

Habilitando los ruteo y Bridging simultáneos (opcionales)

•

Configurando los Ruteo y Bridging integrados (opcionales)

Habilitar la encaminamiento del APPLETALK

Para habilitar la encaminamiento del APPLETALK, utilice el siguiente comando en el modo de configuración global:

Comando

Propósito

Router(config)# appletalk routing

Habilita el ruteo de AppleTalk.

appletalk routing El comando sin cualquier encaminamiento del APPLETALK de los permisos de las palabras claves o de los

argumentos usando el Routing Protocol del Routing Table Maintenance Protocol (RTMP).

Por un ejemplo de cómo habilitar la encaminamiento del APPLETALK, vea “AppleTalk extendido la sección del ejemplo de red”

en el final de este capítulo.

Configurar una interfaz para el APPLETALK

Usted configura una interfaz para el APPLETALK asignando un direccionamiento o un rango de cable del APPLETALK a la

interfaz, y después asignando uno o más nombres de zona a la interfaz. Usted puede realizar estas tareas manualmente o

dinámicamente.

Manualmente configurar una interfaz

Usted puede configurar manualmente una interfaz para el APPLETALK no extendido o AppleTalk extendido rutear.

El configurar para la encaminamiento no extendida del APPLETALK

Para configurar manualmente una interfaz para la encaminamiento no extendida del APPLETALK, utilice los siguientes

comandos en el modo de configuración de la interfaz:

Comando

Propósito

Paso

1

Router(config-if)# appletalk address

network.node

Asigna una dirección de AppleTalk

a la interfaz.

Paso

2

Router(config-if)# appletalk zone

zone-name

Asigna un nombre de zona a la

interfaz.

Después de que usted asigne el direccionamiento y los nombres de zona, la interfaz intentará verificarlos con otro router

operativo en la red conectada. Si hay algunas discrepancias, la interfaz no llegará a ser operativa. Si no hay routeres

operacionales vecinos, el dispositivo asumirá que la configuración de la interfaz está correcta, y la interfaz llegará a ser

operativa.

Por un ejemplo de cómo configurar una interfaz para la encaminamiento no extendida del APPLETALK, vea la sección “del

ejemplo no extendido de la red Appletalk” en el final de este capítulo.

El configurar para AppleTalk extendido rutear

Para configurar manualmente una interfaz para AppleTalk extendido rutear, utilice los siguientes comandos en el modo de

configuración de la interfaz:

Comando

Propósito

Paso

1

Router(config-if)# appletalk cable-range

cable-range [network.node]

Asigna un rango de cable a

una interfaz.

Paso

2

Router(config-if)# appletalk zone zone-name

Asigna un nombre de zona

a la interfaz.

Usted puede asignar más de un nombre de zona a un rango de cable. Si usted lo hace así pues, el primer nombre que usted

asigna se considera ser las zonas predeterminadas. Usted puede definir hasta 255 zonas.

Por un ejemplo de cómo configurar una interfaz para AppleTalk extendido rutear, vea “AppleTalk extendido la sección del

ejemplo de red” en el final de este capítulo.

Dinámicamente configurar una interfaz

Si una interfaz no extendida o extendida está conectada con una red que tenga por lo menos otro operativo router de AppleTalk,

usted puede configurar dinámicamente la interfaz usando el modo de detección. En el modo de detección, una interfaz adquiere

la información sobre la red conectada de un router operativo y después utiliza esta información para configurarse.

Beneficios

Usando el modo de detección para configurar las interfaces guarda el tiempo si los network number, los rangos de cable, o el

cambio de nombres de zona. Si ocurren ninguno de estos cambios, usted debe realizar los cambios en solamente un router

simiente en cada red.

El modo de detección es útil cuando usted está cambiando una configuración de red o cuando usted está agregando a un router

a una red existente.

Restricciones

Si no hay router operativo en la red conectada, usted debe configurar manualmente la interfaz según lo descrito en las

secciones anteriores. También, si se recomienza una interfaz del modo de detección, otro router operativo debe estar presente

antes de que la interfaz llegue a ser operativa.

El modo de detección no funciona con encima las líneas seriales.

La precaución no habilita al modo de detección en todo el Routers en una red. Si usted hace tan y todos los dispositivos

recomienzan simultáneamente (por ejemplo, después de una corte del suministro de electricidad), la red será

inaccesible hasta que usted configure manualmente por lo menos a un router.

Secuencia el comenzar del router simiente

Una interfaz nondiscovery-MODE (también llamada un router simiente) empieza para arriba como sigue:

1. El router simiente adquiere su configuración de la memoria.

2. Si la configuración almacenada no se especifica totalmente cuando usted asigna un direccionamiento del APPLETALK a

una interfaz en la cual usted asigne un rango de cable y un nombre de zona, la interfaz no empezará para arriba.

3. Si la configuración almacenada se especifica totalmente, la interfaz intenta verificar la configuración almacenada con

otro router en la red conectada. Si existe alguna discrepancia, la interfaz no empezará para arriba.

4. Si no hay routeres operacionales vecinos, el dispositivo asumirá que la configuración almacenada X de la interfaz está

correcta, y la interfaz llegará a ser operativa.

Respuesta a las interrogaciones de la configuración

Usando el modo de detección no afecta a la capacidad de una interfaz de responder a las interrogaciones de la configuración

del otro Routers en la red conectada una vez que la interfaz llega a ser operativa.

Dinámicamente configurar una interfaz no extendida

Usted puede activar al modo de detección en una interfaz no extendida en una de dos maneras, dependiendo de si usted

conoce el network number de la red conectada.

En el primer método, usted pone inmediatamente la interfaz en el modo de detección especificando un direccionamiento del

APPLETALK de 0,0. Utilice este método cuando no sepa el número de red de la red conectada. Para activar el modo de

detección de este método, utilice el siguiente comando en el modo de configuración de la interfaz:

Comando

Propósito

Router(config-if)# appletalk

address 0.0

Pone la interfaz en el modo de detección asignándole el

direccionamiento 0,0 del APPLETALK.

Por un ejemplo de cómo configurar al modo de detección que usa este método, vea “red no extendida en la sección del ejemplo

del modo de detección” en el final de este capítulo.

Para el segundo método, usted primero asigna un direccionamiento a la interfaz y en seguida habilita explícitamente al modo de

detección. Utilice este método cuando usted conoce el network number de la red conectada. Observe, sin embargo, que le no

requieren utilizar este método cuando usted conoce el network number. Para activar al modo de detección para este método,

utilice los comandos siguientes en el modo de configuración de la interfaz:

Comando

Propósito

Paso

1

Router(config-if)# appletalk address

network.node

Asigna una dirección de AppleTalk

a la interfaz.

Paso

2

Router(config-if)# appletalk

discovery

Activa el modo de detección en la

interfaz.

Dinámicamente configurar una interfaz extendida

Usted puede activar al modo de detección en una interfaz extendida en una de dos maneras, dependiendo de si usted conoce el

rango de cable de la red conectada.

En el primer método, usted pone inmediatamente la interfaz en el modo de detección especificando un rango de cable de 0-0.

Utilice este método cuando no sepa el número de red de la red conectada. Para activar el modo de detección de este método,

utilice el siguiente comando en el modo de configuración de la interfaz:

Comando

Propósito

Router(config-if)# appletalk

cable-range 0-0

Pone la interfaz en el modo de detección asignándole el

rango de cable 0-0.

En el segundo método, usted primero asigna los rangos de cable y en seguida habilita explícitamente al modo de detección.

Utilice este método cuando usted conoce el rango de cable de la red conectada. Observe, sin embargo, que le no requieren

utilizar este método si usted conoce el rango de cable. Para activar al modo de detección para este método, utilice los

comandos siguientes en el modo de configuración de la interfaz:

Comando

Propósito

Paso

1

Router(config-if)# appletalk cable-range

cable-range [network.node]

Asigna una dirección de

AppleTalk a la interfaz.

Paso

2

Router(config-if)# appletalk discovery

Activa el modo de detección

en la interfaz.

Selección de un Routing Protocol del APPLETALK

Una vez que usted configura el APPLETALK en una interfaz, usted puede seleccionar un Routing Protocol para la interfaz.

Usted puede habilitar el Routing Protocol RTMP en cualquier interfaz. Usted puede también habilitar el AppleTalk Update-Based

Routing Protocol (AURP) en una interfaz del túnel.

Con appletalk protocol el comando, usted puede permitir a algunas interfaces del APPLETALK para utilizar el RTMP y otros

para utilizar el AURP de acuerdo con de su topología de red.

Para seleccionar un Routing Protocol del APPLETALK para una interfaz, utilice el siguiente comando en el modo de

configuración de la interfaz:

Comando

Propósito

Router(config-if)# appletalk protocol {aurp |

rtmp}

Crea un proceso de ruteo del

APPLETALK.

Este comando es opcional. Si usted no selecciona un Routing Protocol para una interfaz, el Cisco IOS Software utiliza el RTMP

por abandono.

Configurar el modo de la transición

El Cisco IOS Software puede los paquetes de Routes entre las redes Appletalk extendidas y no extendidas que coexisten en el

mismo cable. Refieren a este tipo de encaminamiento como modo de la transición.

Para utilizar el modo de la transición, usted debe tener dos puertos de router conectados con el mismo cable físico. Un puerto

se configura como red Appletalk no extendida, y el otro puerto se configura como AppleTalk extendido red. Cada puerto debe

tener un network number único, porque usted está ruteando entre dos redes Appletalk separadas: la red ampliada y la red no

extendida.

Para configurar el modo de la transición, usted debe tener dos puertos en el mismo router que estén conectados con el mismo

cable físico. Para configurar un puerto como red Appletalk no extendida, utilice los siguientes comandos en el modo de

configuración de la interfaz:

Comando

Propósito

Paso

1

Router(config-if)# appletalk address

network.node

Asigna una dirección de AppleTalk

a la interfaz.

Paso

2

Router(config-if)# appletalk zone

zone-name

Asigna un nombre de zona a la

interfaz.

Para configurar el segundo puerto como AppleTalk extendido red, utilice los siguientes comandos en el modo de configuración

de la interfaz:

Comando

Propósito

Paso

1

Router(config-if)# appletalk cable-range Asigna un rango de cable del

cable-range [network.node]

APPLETALK a la interfaz.

Paso

2

Router(config-if)# appletalk zone zonename

Asigna un nombre de zona a la

interfaz.

Cuando usted ingresa al modo de configuración de la interfaz, el tipo de interfaz debe ser lo mismo para los puertos (por

ejemplo, podrían ser los Ethernetes) y el Número de interfaz debe ser diferente (por ejemplo, 0 y 1).

Por un ejemplo de cómo configurar el modo de la transición, vea “la sección del ejemplo del modo de la transición” en el final de

este capítulo.

Habilitación del Ruteo y Bridging Simultáneos

Usted puede rutear el APPLETALK en algunas interfaces y transparente interligarlo en otras interfaces simultáneamente. Para

habilitar este tipo de ruteo, debe habilitar el ruteo y el bridging simultáneos.

Para habilitar el ruteo y el bridging simultáneos, utilice el siguiente comando en el modo de configuración global:

Comando

Propósito

Router(config)# bridge crb

Habilita los ruteos y el bridging simultáneos.

Configuración de Ruteo y Bridging Integrados

El Integrated Routing and Bridging (IRB) permite a un usuario para rutear el tráfico del APPLETALK entre las interfaces

ruteadas y los Grupos de Bridge, o el tráfico del APPLETALK de la ruta entre los Grupos de Bridge. Específicamente, el tráfico

local o no enrutable se puentea entre las interfaces puenteadas del mismo grupo de bridges, mientras que el tráfico enrutable se

rutea a otras interfaces ruteadas o grupos de bridges.

Con IRB, puede hacer lo siguiente:

•

Conmutar paquetes de una interfaz puenteada a una interfaz ruteada

•

Conmutar paquetes de una interfaz ruteada a una interfaz puenteada

•

Conmutación de paquetes dentro del mismo grupo de bridges

Para obtener más información sobre la configuración de ruteo y bridging integrados, refiérase al capítulo "Configuración de

Transparent Bridging" en la Guía de Configuración de Bridging e IBM Networking de Cisco IOS.

Acceso que controla a las redes Appletalk

Una lista de acceso es una lista de network number, de zonas, o de Protocolo de unión de nombres (NBP) del APPLETALK

nombrado las entidades que es mantenida por el Cisco IOS Software y utilizada para controlar el acceso a o desde las zonas,

las redes, y el NBP específicos nombrado las entidades.

Tipos de Listas de Acceso

Software support los dos tipos generales siguientes de listas de acceso de AppleTalk:

•

las Listas de acceso del APPLETALK-estilo, que se basan en las zonas AppleTalk o el NBP nombraron las entidades

•

Listas de acceso del IP-estilo, que se basan en los network number

Listas de acceso del APPLETALK-estilo

las Listas de acceso del APPLETALK-estilo regulan la red interna usando los nombres de zona y el NBP nombrado las

entidades. La ventaja principal de las Listas de acceso del APPLETALK-estilo es que permiten que usted defina el acceso sin

importar la topología de red existente o cualquier cambio en las topologías futuras — porque se basan en las zonas y el NBP

nombrados las entidades. Una lista de acceso de la zona es esencialmente una lista dinámica de network number. El usuario

especifica un nombre de zona, pero el efecto es como si el usuario hubiera especificado todos los network number que

pertenecían a esa zona. Un NBP nombrado lista de acceso de la entidad proporciona los medios de controlar el acceso en el

nivel de la entidad de red.

Usando los nombres de zona

Los nombres de zona y el NBP nombrados las entidades son buenos puntos de control porque permiten las abstracciones del

nivel de red que los usuarios pueden acceder.

Usted puede expresar los nombres de zona explícitamente o usando las palabras claves del generalizar-argumento. Así,

usando las Listas de acceso del nombre de las zonas AppleTalk simplifica la Administración de redes y tiene en cuenta la mayor

flexibilidad al agregar los segmentos, porque los requisitos de la reconfiguración son mínimos. Usando las Listas de acceso del

nombre de las zonas AppleTalk permite que usted maneje y que controle las secciones enteras de la red.

Usando el NBP nombrado Entities

El NBP nombrado las entidades permite que usted controle el acceso en el nivel del objeto. Usando el NBP nombrado las

entidades, usted puede los paquetes del NBP del permit or deny de una clase de objetos basados en type la porción del

nombre del tuple del NBP, de un NBP determinado nombrado entidad basada en object la porción del nombre del tuple del

NBP, o de todo el NBP nombró las entidades dentro de una área determinada basada en zone la porción del nombre del tuple

del NBP. Usted puede calificar completamente o parcialmente un nombre del tuple del NBP para refinar el control de acceso

especificando una, dos, o tres partes del tuple del nombre del NBP como las entradas de lista de acceso separadas unieron por

el mismo número de secuencia.

Listas de acceso del IP-estilo

acceso a la red del control de las Listas de acceso del IP-estilo basado en los network number. Esta característica puede ser útil

en la definición de las Listas de acceso que controlan la disposición de las redes al lado de las cuales solape, se contienen, o

haga juego exactamente un rango específico del network number.

Además, usted puede utilizar las Listas de acceso del IP-estilo para resolver los network number en conflicto. Usted puede

utilizar una lista de acceso para restringir los network number y las zonas de que un departamento puede hacer publicidad, de

tal modo limitando el anuncio a un conjunto autorizado de las redes. las Listas de acceso del APPLETALK-estilo son para este

propósito típicamente escaso.

Generalmente sin embargo, usando las Listas de acceso del IP-estilo no se recomienda porque los controles no son óptimos;

ignoran la asignación lógica proporcionada por las zonas AppleTalk. Un problema con las Listas de acceso del IP-estilo es que

cuando usted agrega las redes a una zona, usted debe configurar de nuevo cada asegura al router. Otro problema es que,

porque cualquier persona pueden agregar los segmentos de red (por ejemplo, cuando un grupo de usuarios consigue un

LaserWriter y instala un caimán GatorBox, creando un nuevo segmento de red), el potencial para la confusión y el

misconfiguration es sustancial.

Combinar el APPLETALK-estilo y las entradas del IP-estilo

Usted puede combinar la zona, la red, y el NBP nombrado las entradas de la entidad en una sola lista de acceso. El Cisco IOS

Software realiza el filtrado de NBP independientemente en solamente los paquetes del NBP. El software aplica la red que filtra

conjuntamente con la filtración de la zona. Sin embargo, para el rendimiento óptimo, las Listas de acceso no deben incluir las

zonas (APPLETALK-estilo) y las entradas numéricas de la red (IP-estilo).

Porque el Cisco IOS Software aplica la filtración y la zona de la red que filtran simultáneamente, esté seguro de agregar el

apropiado access-list permit other-access o access-list permit additional-zones la declaración al final de la lista de acceso

al usar solamente un tipo de filtración. Por ejemplo, suponga que usted quiere negar solamente la zona Z. Usted no quiere

ninguna red que filtra, pero el software por abandono incluye automáticamente access-list deny other-access una entrada en

el extremo de cada lista de acceso. Usted debe entonces crear una lista de acceso que permita explícitamente el acceso de

todas las redes. Por lo tanto, la lista de acceso por este ejemplo tendría access-list deny zone Z una entrada para negar la

zona Z, access-list permit additional-zones una entrada para permitir el resto de las zonas, y access-list permit otheraccess una entrada para permitir explícitamente todas las redes.

Tipos de Filtros

Usted puede filtrar los siguientes tipos de paquetes del APPLETALK:

•

Paquetes NBP

•

Paquetes de datos

•

Actualizaciones de la tabla de ruteo

•

Petición y paquetes de respuesta de GetZoneList (GZL)

•

Paquetes de respuesta del protocolo zone information (CREMALLERA)

El cuadro 3 muestra los filtros del Cisco IOS Software para cada tipo de paquete.

Tipo de paquete

Filtros que pueden ser aplicados

Paquetes NBP

appletalk access-group in

appletalk access-group out

Paquetes de datos

appletalk access-group in

appletalk access-group out

Actualización de la tabla de ruteo

appletalk distribute-list in

appletalk distribute-list out

appletalk permit-partial-zones

appletalk zip-reply-filter

Paquetes de respuesta de la CREMALLERA

appletalk zip-reply-filter

Petición y paquetes de respuesta GZL

appletalk distribute-list in

appletalk distribute-list out

appletalk getzonelist-filter

appletalk permit-partial-zones

Observeestos tipos de filtros son totalmente independiente de uno a, así que significa que si, por ejemplo, usted aplica un filtro

del paquete de datos a una interfaz, ese filtro no tiene ningún efecto sobre las actualizaciones de la tabla de ruteo entrantes o

GZL pide que paso a través de esa interfaz. Las excepciones a esta regla son que los filtros de la actualización de ruteo

saliente pueden afectar a las actualizaciones GZL, y los filtros de la contestación de la CREMALLERA pueden afectar a

las actualizaciones de ruteo saliente.

Consideraciones de Implementación

A diferencia de las Listas de acceso en otros protocolos, la pedido de las entradas en una lista de acceso de AppleTalk no es

importante. Sin embargo, tenga los apremios siguientes presente al definir las Listas de acceso:

• Usted debe diseñar y teclear las entradas de lista de acceso correctamente para asegurarse de que las entradas no se

solapan. Un ejemplo de una coincidencia es si usted utilizara permit network un comando y después utilizara deny

network un comando. Si usted utiliza las entradas que solapan, la más reciente que usted utilizó sobregraba y quita el

anterior de la lista de acceso. En este ejemplo, “la declaración de la red del permiso” sería quitada de la lista de acceso

cuando usted tecleó “niega la declaración de la red”.

• Cada lista de acceso tiene siempre un método para manejar los paquetes o las actualizaciones de ruteo que no

satisfacen las declaraciones unas de los del control de acceso en la lista de acceso.

Para especificar explícitamente cómo usted quiere estos paquetes o actualizaciones de ruteo que se dirigirán, utilice

access-list other-access el comando global configuration al definir las condiciones del acceso para las redes y los rangos

de cable, utilice access-list additional-zones el comando global configuration al definir el acceso condiciona para las

zonas, y utiliza access-list other-nbps el comando global configuration al definir el acceso condiciona para los paquetes del

NBP de las entidades Nombradas. Si usted utiliza uno de estos comandos, no importa donde en la lista usted la pone. El

Cisco IOS Software pone automáticamente access-list deny other-access un comando en el extremo de la lista. También

coloca access-list deny additional-zones y access-list deny other-nbps ordena en el extremo de la lista de acceso

cuando se niegan las zonas y las condiciones del acceso del NBP, respectivamente. (Con otros protocolos, usted debe

teclear los comandos equivalentes dura.)

Si usted no especifica explícitamente cómo manejar los paquetes o las actualizaciones de ruteo que no satisfacen las

declaraciones unas de los del control de acceso en la lista de acceso, los paquetes o las actualizaciones de ruteo se niegan

automáticamente el acceso y, en el caso de los paquetes de datos, se desechan.

Acceso que controla a la lista de tareas de las redes Appletalk

Para controlar el acceso a las redes Appletalk, realice las tareas en las secciones siguientes:

•

Creando las Listas de acceso (opcionales)

•

El crear filtra (opcional)

Creación de Listas de Acceso

Una lista de acceso define las condiciones usadas para filtrar la interfaz de los paquetes enviados en o de los. Cada lista de

acceso es identificada por un número. Los comandos all access-list que especifican el mismo número de lista de acceso crean

una sola lista de acceso.

Una sola lista de acceso puede contener cualquier número y cualquier combinación access-list de comandos. Usted puede

incluir los comandos de la red y access-list del rango de cable, los comandos access-list de la zona, y el NBP nombrado los

comandos access-list de la entidad en la misma lista de acceso.

Sin embargo, usted puede especificar solamente uno por cada uno de los comandos que especifican las acciones

predeterminadas para tomar si no se corresponde con ningunas de las condiciones del acceso. Por ejemplo, una sola lista de

acceso puede incluir solamente un access-list other-access comando de manejar las redes y los rangos de cable que no

hacen juego las condiciones del acceso, sólo un access-list additional-zones comando de manejar las zonas que no hacen

juego las condiciones del acceso, y solamente un access-list other-nbps comando de manejar los paquetes del NBP de las

entidades Nombradas que no hacen juego las condiciones del acceso.

Usted puede también establecer las prioridades para la orden en la cual los paquetes de salida destinados para una red

específica se hacen cola, sobre la base de la lista de acceso.

Observepara la prioridad que hace cola, el Cisco IOS Software aplica la lista de acceso a la red de destino.

Las listas de Acceso de AppleTalk cuentan con fast switching automático. El fast switching de la lista de acceso mejora el

rendimiento del tráfico AppleTalk cuando hay listas de acceso definidas en una interfaz.

Crear las Listas de acceso del APPLETALK-estilo

Para crear las Listas de acceso del APPLETALK-estilo, realice las tareas en las secciones siguientes:

•

Creando las Listas de acceso de la zona (opcionales)

•

Creando las Listas de acceso de espera de la prioridad (opcionales)

•

Creando las Listas de acceso del NBP (opcionales)

Crear las Listas de acceso de la zona

Para crear las Listas de acceso que definen las condiciones del acceso para las zonas (Listas de acceso del APPLETALKestilo), utilice uno o más de los siguientes comandos en el modo de configuración global:

Comando

Propósito

Router(config)# access-list access-list- Define el acceso para una zona.

number {deny | permit} zone zone-name

Router(config)# access-list access-list- Define la acción predeterminada para tomar para

number {deny | permit} additional-zones las verificaciones de acceso que se aplican a las

zonas.

Por ejemplos de cómo crear las Listas de acceso, vea “los ejemplos de la lista de acceso de AppleTalk” y “ocultación y

distribución de los recursos con las secciones de los ejemplos de la lista de acceso” en el final de este capítulo.

Crear las Listas de acceso de espera de la prioridad

Para asignar una prioridad en la cual los paquetes destinados para una zona específica sean hechos cola, sobre la base de la

lista de acceso de la zona, utilice el siguiente comando en el modo de configuración global:

Comando

Propósito

Router(config)# priority-list list-number protocol

protocol-name {high | medium | normal | low} list accesslist-number

Define el acceso de un

único número de red.

Crear las Listas de acceso del NBP

Para crear las Listas de acceso que definen las condiciones del acceso para los paquetes del NBP basó en el tipo de paquete

del NBP, del NBP determinado nombrado las entidades, de las clases de NBP nombradas las entidades, o del NBP nombró las

entidades dentro de las zonas particulares, utiliza uno o ambos siguientes comandos en el modo de configuración global:

Comando

Propósito

Router(config)# access-list access-listDefine el acceso para un tipo de paquete del

number {deny | permit} nbp sequence-number { NBP, el NBP nombrado entidad, el tipo de

BrRq | FwdRq | Lookup | LkReply | object

entidad Nombrada, o las entidades

string | type string | zone string}

nombradas dentro de una zona específica.

Router(config)# access-list access-listnumber {deny | permit} other-nbps

Define la acción predeterminada para tomar

para las verificaciones de acceso que se

aplican al NBP nombrado las entidades.

Por un ejemplo de cómo crear las Listas de acceso del filtrado de paquetes del NBP, vea “definiendo una lista de acceso para

filtrar la sección del ejemplo de los paquetes del NBP” en el final de este capítulo.

Crear las Listas de acceso del IP-estilo

Para crear las Listas de acceso que definen las condiciones del acceso para las redes y los rangos de cable (Listas de acceso

del IP-estilo), utilice uno o más de los siguientes comandos en el modo de configuración global:

Comando

Propósito

Router(config)# access-list access-listnumber {deny | permit} network network

Define el acceso de un único número de red.

Router(config)# access-list access-listnumber {deny | permit} cable-range [

broadcast-deny | broadcast-permit]

Define el acceso para un solo rango de cable.

Router(config)# access-list access-listnumber {deny | permit} includes cablerange [broadcast-deny | broadcast-permit]

Define el acceso para una red extendida o no

extendida que solape cualquier parte del rango

especificado.

Router(config)# access-list access-listDefine el acceso para una red extendida o no

number {deny | permit} within cable-range [extendida que se incluya totalmente dentro del

broadcast-deny | broadcast-permit]

rango especificado.

Router(config)# access-list access-listnumber {deny | permit} other-access

Define la acción predeterminada para tomar

para las verificaciones de acceso que se

aplican a los network number o a los rangos de

cable.

Creación de Filtros

Un filtro examina los tipos específicos de paquetes que pasen a través de una interfaz y los permitan o nieguen, sobre la base

de las condiciones definidas en las Listas de acceso que se han aplicado a esa interfaz.

Para filtrar diversos tipos de paquetes del APPLETALK, realice las tareas en las secciones siguientes:

•

Creando los filtros de paquete del NBP (opcionales)

•

Crear el paquete de datos filtra (opcional)

•

Crear la actualización de la tabla de ruteo filtra (opcional)

•

Crear GetZoneList filtra (opcional)

•

Habilitando los filtros de la contestación de la CREMALLERA (opcionales)

•

Habilitar la zona parcial filtra (opcional)

Usted puede aplicar cualquier número de filtros en cada interfaz. Cada filtro puede utilizar la misma lista de acceso o diversas

Listas de acceso. Los filtros se pueden aplicar a entrante y a las interfaces de salida.

Los filtros de la actualización de ruteo, los filtros del paquete de datos, y los filtros de la contestación de la CREMALLERA

utilizan las Listas de acceso que definen las condiciones para las redes, los rangos de cable, y las zonas. Los filtros GZL utilizan

las Listas de acceso que definen las condiciones para las zonas solamente. Los filtros de paquete del NBP utilizan las Listas de

acceso que definen las condiciones para el NBP nombrado las entidades.

Crear los filtros de paquete del NBP

Para crear un filtro de paquete del NBP, primero cree una lista de acceso del NBP según lo descrito en el “crear la sección de

las Listas de acceso del NBP” anterior en este capítulo y en seguida aplique un filtro del NBP a una interfaz.

Para aplicar un filtro del NBP a una interfaz, utilice el siguiente comando en el modo de configuración de la interfaz:

Comando

Propósito

Router(config-if)# appletalk access-group accesslist-number [in | out]

Aplica el filtro de paquete de datos

a la interfaz.

Observeantes del Cisco IOS Release 11.2 F, todas las Listas de acceso del NBP fueron aplicados a las interfaces de entrada

por abandono. Cuando se utiliza el software Cisco IOS Release 11.2 F o posterior, la dirección de interfaz

predeterminada de todas las listas de acceso, incluidas las listas de acceso NBP, es saliente. Para conservar a la

dirección entrante de las Listas de acceso creadas con las versiones de Cisco IOS Software anteriores, usted debe

especificar una interfaz de entrada para todas las Listas de acceso del NBP usando appletalk access-group el

comando.

Crear los filtros del paquete de datos

Un filtro del paquete de datos marca los paquetes de datos que son recibidos en una interfaz o enviados una interfaz. Si la red

de origen para los paquetes tiene acceso negado, se desechan estos paquetes.

Los filtros del paquete de datos utilizan las Listas de acceso que definen las condiciones para las redes, los rangos de cable, y

las zonas.

Cuando usted aplica un filtro del paquete de datos a una interfaz, asegúrese de que todas las redes o rangos de cable dentro de

una zona sean gobernados por los mismos filtros. Por ejemplo, cree un filtro que funcione así. Si el router recibe un paquete de

una red que esté en una zona que contenga una red explícitamente negada, el router desecha el paquete.

Para crear un filtro del paquete de datos, primero cree una lista de acceso de la red-solamente según lo descrito en el “crear de

las Listas de acceso de la zona” y el “crear las secciones de las Listas de acceso del IP-estilo” anterior en este capítulo y en

seguida aplique un filtro del paquete de datos a una interfaz.

Para aplicar el filtro del paquete de datos a una interfaz, utilice el siguiente comando en el modo de configuración de la interfaz:

Comando

Propósito

Router(config-if)# appletalk access-group accesslist-number [in | out]

Aplica el filtro de paquete de datos

a la interfaz.

Por un ejemplo de cómo crear los filtros del paquete de datos, vea “la sección de los ejemplos de la lista de acceso de

AppleTalk” en el final de este capítulo.

Crear los filtros de la actualización de la tabla de ruteo

La actualización de la tabla de ruteo filtra el control que pone al día la tabla de ruteo local valida y que rutea el router local hace

publicidad en sus actualizaciones de ruteo. Usted crea las listas de distribución para controlar la filtración de las actualizaciones

de ruteo.

Los filtros para las actualizaciones de ruteo entrantes utilizan las Listas de acceso que definen las condiciones para las redes y

los rangos de cable solamente. Los filtros para las actualizaciones de ruteo saliente utilizan las Listas de acceso que definen las

condiciones para las redes y los rangos de cable, y para las zonas.

Al filtrar las actualizaciones de ruteo entrantes, cada network number y rango de cable en la actualización se marca contra la

lista de acceso. Si usted no ha aplicado una lista de acceso a la interfaz, todos los network number y rangos de cable en la

actualización de ruteo se agregan a la tabla de ruteo. Si una lista de acceso se ha aplicado a la interfaz, sólo los network

number y los rangos de cable que no se niegan explícitamente o implícito se agregan a la tabla de ruteo.

Las condiciones siguientes son también aplicadas cuando las actualizaciones de ruteo generadas por el router local se filtran:

•

El network number o el rango de cable no es un miembro de una zona que se niegue explícitamente o implícito.

• Si se permiten zonas parciales, por lo menos un número de red o rango de cable que sea miembro de la zona se permite

explícita o implícitamente. Si no se permiten zonas parciales (valor predeterminado), todos los números de red o rangos de

cable que son miembros de la zona se permiten explícita o implícitamente.

Crear los filtros de la actualización de la tabla de ruteo para las actualizaciones entrantes

Para crear un filtro para las actualizaciones de la tabla de ruteo recibidas en una interfaz, cree una lista de acceso según lo

descrito en el “crear la sección de las Listas de acceso del IP-estilo” anterior en este capítulo y después aplique un filtro de la

actualización de la tabla de ruteo a una interfaz.

El Cisco IOS Softwarede la nota ignora las entradas de la zona. Por lo tanto, asegúrese de que las Listas de acceso usadas

para filtrar las actualizaciones de ruteo entrantes no contengan ninguna entradas de la zona.

Para aplicar el filtro a las actualizaciones de ruteo entrantes en una interfaz, utilice el siguiente comando en el modo de

configuración de la interfaz:

Comando

Propósito

Router(config-if)# appletalk distribute-list accesslist-number in

Aplica el filtro de actualización

de ruteo.

Por un ejemplo de cómo crear un filtro para las actualizaciones de la tabla de ruteo entrantes, vea “la sección de los ejemplos

de la lista de acceso de AppleTalk” en el final de este capítulo.

Crear los filtros de la actualización de la tabla de ruteo para las actualizaciones salientes

Para crear un filtro para las actualizaciones de la tabla de ruteo enviadas de una interfaz, cree una lista de acceso según lo

descrito en el “crear de las Listas de acceso de la zona” y el “crear las secciones de las Listas de acceso del IP-estilo” anterior

en este capítulo y después aplique un filtro de la actualización de la tabla de ruteo a una interfaz.

Notausted puede utilizar las entradas de la zona en las Listas de acceso usadas para filtrar las actualizaciones de ruteo

saliente.

Para aplicar un filtro a las actualizaciones de ruteo enviadas de una interfaz, utilice el siguiente comando en el modo de

configuración de la interfaz:

Comando

Propósito

Router(config-if)# appletalk distribute-list accesslist-number out

Aplica el filtro de actualización

de ruteo.

Crear los filtros de GetZoneList

Las peticiones de la CREMALLERA GZL de las aplicaciones del chooser de Macintosh de compilar una lista de zonas de las

cuales el usuario puede seleccionar los servicios. Cualquier router en la misma red que Macintosh puede responder a estas

peticiones con una contestación GZL. Usted puede crear un filtro GZL para controlar que divida las menciones del Cisco IOS

Software en zonas en sus contestaciones GZL. Crear este tipo de filtro tiene el efecto de controlar la lista de zonas que sean

visualizadas por el chooser.

Cuando la definición de GZL filtra, usted debe asegurarse de que todo el Routers en el mismo filtro GZL de la red contesta

idénticamente. Si no, el chooser enumerará diversas zonas dependiendo de las cuales el dispositivo respondió a la petición.

También, los filtros contrarios pueden dar lugar a las zonas que aparecen y que desaparecen cada pocos segundos en que el

usuario permanece en el chooser. Debido a estas inconsistencias, usted debe aplicar normalmente los filtros GZL solamente

cuando todo el Routers en la red interna es routeres Cisco, a menos que el Routers de los otros vendedores tenga una

característica similar.

Cuando se genera una contestación de la CREMALLERA GZL, sólo las zonas que satisfacen las condiciones siguientes son

incluidas:

• Si se permiten zonas parciales, por lo menos un número de red o rango de cable que sea miembro de la zona se permite

explícita o implícitamente.

• Si no se permiten zonas parciales (valor predeterminado), todos los números de red o rangos de cable que son

miembros de la zona se permiten explícita o implícitamente.

•

La zona se permite explícitamente o implícito.

Las contestaciones a las peticiones GZL también son filtradas por cualquier filtro de la actualización de ruteo saliente que se

haya aplicado a la misma interfaz. Usted debe aplicar un filtro GZL solamente si usted quiere la filtración adicional que se

aplicará a las contestaciones GZL. Este filtro se necesita raramente, excepto para eliminar las zonas que no contienen los

servicios de usuario.

Usando un filtro GZL no es un reemplazo completo para los network number anónimos. Para evitar que los usuarios vean una

zona, todo el Routers debe implementar el filtro GZL. Si algunos dispositivos en la red son de los otros vendedores, el filtro GZL

no tendrá un efecto constante.

Para crear un filtro GZL, cree una lista de acceso según lo descrito en el “crear la sección de las Listas de acceso de la zona”

anterior en este capítulo y después aplique un filtro GZL a una interfaz.

Para aplicar el filtro GZL a una interfaz, utilice el siguiente comando en el modo de configuración de la interfaz:

Comando

Propósito

Router(config-if)# appletalk getzonelist-filter access-listnumber

Aplica el filtro

GZL.

Por un ejemplo de cómo crear un GZL filtra, ve “GZL y COMPRIME la sección de los ejemplos del filtro de la contestación” en el

final de este capítulo.

Habilitar los filtros de la contestación de la CREMALLERA

COMPRIMA los filtros de la contestación limitan la visibilidad de las zonas del Routers en las regiones no privilegiadas en la red

interna. Estos filtros filtran la lista de zonas para cada red proporcionada por un router a los dispositivos de vecindad para quitar

las zonas restrictas.

Los filtros de la contestación de la CREMALLERA se aplican a los routeres en sentido descendente, no a las estaciones

terminales en las redes asociadas al router local. Con los filtros de la contestación de la CREMALLERA, cuando los routeres en

sentido descendente piden los nombres de las zonas en una red, el router local contesta con los nombres de las zonas visibles

solamente. No contesta con los nombres de las zonas que se han ocultado con un filtro de la contestación de la CREMALLERA.

Para filtrar las zonas de las estaciones terminales, utilice los filtros GZL.

Los filtros de la contestación de la COMPRESIÓN determinan que las redes y los rangos de cable el Cisco IOS Software envían

en las actualizaciones de ruteo. Antes de enviar las actualizaciones de ruteo, el software excluye las redes y los rangos de cable

cuyas zonas han sido negadas totalmente el acceso por los filtros de la contestación de la CREMALLERA. Excepto esta

información se asegura de que el Routers que recibe estas actualizaciones de ruteo no envíe las peticiones de ZIP

innecesarias.

Para crear un filtro de la contestación de la CREMALLERA, cree una lista de acceso según lo descrito en el “crear la sección de

las Listas de acceso de la zona” anterior en este capítulo y después aplique un filtro de la contestación de la CREMALLERA a

una interfaz.

Para aplicar el filtro de la contestación de la CREMALLERA a una interfaz, utilice el siguiente comando en el modo de

configuración de la interfaz:

Comando

Propósito

Router(config-if)# appletalk zip-reply-filter

access-list-number

Aplica el filtro de la contestación de la

CREMALLERA.

Por un ejemplo de cómo crear filtros de la contestación GZL y de la CREMALLERA, ver “GZL y CREMALLERA contestar la

sección de los ejemplos del filtro” en el final de este capítulo.

Habilitar los filtros parciales de la zona

Si el acceso a cualquier red en una zona se niega, acceda a esa zona también se niega por abandono. Sin embargo, si usted

habilita las zonas parciales, el acceso a otras redes en esa zona se niega no más.

El permiso de las zonas parciales proporciona el control de acceso del IP-estilo. Si está habilitado, el comportamiento del

Access Control List asociado a las versiones de software anteriores se restablece. Además, el NBP no puede asegurar el

estado coherente y la unicidad de los atascamientos del nombre.

Si usted permite las zonas parciales, el APPLETALK no puede mantener el estado coherente para los Nodos en las zonas

afectadas, y los resultados son indefinidos. Con esta opción habilitada, una inconsistencia se crea para la zona, y varias

suposiciones hechas por algunos protocolos Appletalk son no más válidas.

Para habilitar los filtros parciales de la zona, utilice el siguiente comando en el modo de configuración global:

Comando

Propósito

Router(config)# appletalk

permit-partial-zones

Los permisos acceden a las redes en una zona en la cual el

acceso a otra red en esa zona se niegue.

El permiso de las zonas parciales afecta a la actualización de ruteo saliente y a los filtros GZL.

Configurar el recurso de la visualización del nombre

El NBP del APPLETALK asocia los nombres de entidad de la red Appletalk (es decir, servicios red-direccionables del

APPLETALK) a las direcciones de red. El NBP permite que usted especifique descriptivo o los nombres simbólicos para las

entidades en vez de sus direccionamientos numéricos. Cuando usted especifica el nombre de un dispositivo del APPLETALK, el

NBP traduce el nombre de entidad del dispositivo a la dirección de red del dispositivo. El proceso de conexión del nombre

incluye el registro del nombre, la confirmación de nombre, la cancelacíon del nombre, y la búsqueda de nombre.

Las direcciones de nodo pueden cambiar con frecuencia porque el APPLETALK utiliza a las direcciones dinámicas. Por lo tanto,

el NBP asocia a las direcciones de nodo numéricas a los alias que continúan refiriéndose a las direcciones correctas si los

direccionamientos cambian. Estas direcciones de nodo no cambian muy con frecuencia porque cada dispositivo no pierde de

vista el número de nodo más reciente que fue asignado. Típicamente, los números de nodo cambian solamente si un dispositivo

se apaga por un período ampliado, o si el dispositivo se mueve a otro segmento de red.

Para controlar el recurso de la visualización del nombre, utilice uno o ambos siguientes comandos en el modo de configuración

global:

Comando

Propósito

Router(config)# appletalk lookuptype service-type

Especifica conservan a qué tipos de servicio en el

caché del nombre.

Router(config)# appletalk namelookup-interval seconds

Fija el intervalo entre las interrogaciones del servicio

del router en sus interfaces del APPLETALK.

Configurar las configuraciones especiales

Para configurar las configuraciones especiales, realice las tareas en las secciones siguientes, sobre la base de las

implementaciones del servicio deseado:

•

Configurando las zonas de libre comercio (opcionales)

•

Configurando el SNMP sobre el DDP en las redes Appletalk (opcionales)

•

Configurando el Tunelización del APPLETALK (opcional)

•

Configurando el MacIP del APPLETALK (opcional)

•

Configurando IPTalk (opcional)

Configurar las zonas de libre comercio

Una zona de libre comercio es una parte de a la red interna del APPLETALK que es accesible por dos otras partes de la red

interna, ningunos cuyo puede acceder la otra. Usted puede ser que quiera crear una zona de libre comercio para permitir el

intercambio de información entre dos organizaciones que quieren de otra manera mantener su internetworks aislado de uno a, o

que no tienen conectividad física el uno con el otro.

Para establecer una zona de libre comercio, utilice el siguiente comando en el modo de configuración de la interfaz:

Comando

Propósito

Router(config-if)# appletalk free-trade-zone

Establece una zona de libre comercio.

Por un ejemplo de cómo configurar una zona de libre comercio, vea “ocultando y compartiendo los recursos con los ejemplos de

la lista de acceso” para seccionar y “estableciendo la sección de un ejemplo de la zona de libre comercio” en el final de este

capítulo.

Configurar el SNMP sobre el DDP en las redes Appletalk

El Simple Network Management Protocol (SNMP) utiliza normalmente el servicio sin conexión de datagrama IP, el User

Datagram Protocol (UDP), para monitorear las entidades de red. El Cisco IOS Software le deja ejecutar el SNMP usando el

Protocolo de entrega de datagrama (DDP), el servicio de datagrama de AppleTalk. Utilice el DDP si usted tiene consolas SNMP

que se ejecutan en Macintosh.

Usted debe configurar el APPLETALK que rutea global y en una base de la interfaz antes de que usted configure el SNMP para

el router; por lo tanto, usted necesita inhabilitar el SNMP tal y como se muestra en de la tabla del siguiente comando.

Para configurar el SNMP en las redes Appletalk, utilice los siguientes comandos que comienzan en el modo de configuración

global:

Comando

Propósito

Paso

1

Router(config)# no snmp server

Neutralizaciones SNMP.

Paso

2

Router(config)# appletalk routing

Habilita el ruteo de AppleTalk.

Paso

3

Router(config)# appletalk eventlogging

Registro de evento del APPLETALK

de los permisos.

Paso

4

Router(config)# interface type

number

Ingresa en el modo de configuración

de la interfaz.

Paso

5

Router(config-if)# ip address ipaddress mask

Routing IP de los permisos en la

interfaz.

Paso

6

Router(config-if)# appletalk cablerange cable-range [network.node]

Encaminamiento del APPLETALK de

los permisos en la interfaz.

Paso

7

Router(config-if)# appletalk zone

zone-name

Fija un nombre de zona para la red

Appletalk.

Paso

8

Router(config-if)# snmp-server

community string [RO] [RW] [number]

Operaciones del servidor SNMP de

los permisos.

Por un ejemplo de cómo configurar el SNMP, vea “la sección del ejemplo SNMP” en el final de este capítulo.

Para la información sobre configurar el SNMP, refiera “supervisión al capítulo del router y de la red” en la guía de configuración

de los fundamentales de la configuración del Cisco IOS.

Configurar el Tunelización del APPLETALK

El Tunelización proporciona los medios para encapsular los paquetes dentro de un protocolo enrutable vía las interfaces

virtuales. La encapsulación toma los paquetes o las tramas a partir de un sistema de red y las pone las tramas del interior de

otro sistema de red. Hay tres maneras de configurar el Tunelización del APPLETALK de modo que las redes Appletalk remotas

de la usted puede conectar a través de una estructura básica del protocolo externo tal como Internet o el IP:

•

Configurar el AURP

•

Configurar el GRE

•

Configurar el Tunelización del caimán

El método de Tunelización se elige basó en el destino del extremo y su tipo de encapsulación.

Los túneles múltiples que originan del router se soportan. Lógicamente, los túneles son links punto a punto y por lo tanto

requieren que usted configura un túnel diferente para cada link.

Si usted está experimentando la congestión de tráfico debido a los gastos indirectos RTMP, usted puede resolver este problema

usando uno de dos métodos de tunelización del APPLETALK — AppleTalk Update-Based Routing Protocol (AURP) o

tunelización GRE. Los paquetes del APPLETALK serán tunneled con un protocolo externo, tal como IP. El Tunelización

encapsula paquete AppleTalk dentro del paquete del protocolo externo, que entonces se envía a través de la estructura básica

a un router de destino. El router de destino entonces de-encapsula paquete AppleTalk y, en caso necesario, rutea el paquete a

una red Appletalk normal. El paquete encapsulado se beneficia de cualquier característica disfrutada normalmente por los

paquetes IP, incluyendo las rutas predeterminado y el Equilibrio de carga.

Configurar el AURP

El primer y lo más a menudo posible recomendado método de tunelización del APPLETALK es habilitar el AppleTalk UpdateBased Routing Protocol (AURP). Cuando dos redes Appletalk están conectadas con una estructura básica del NONAPPLETALK tal como IP, el ancho de banda alto consumido por la difusión de los paquetes de datos RTMP puede afectar

relativamente el rendimiento de la red de la estructura básica. Usando el AURP bajará los gastos indirectos de Routing Protocol

a través de WAN o de una estructura básica porque cambia el método de encapsulación así como el algoritmo de ruteo algo

más bién rutear del estado del link.

El ancho de bandade la nota se obliga generalmente más en WAN que en una estructura básica.

El AURP es un Routing Protocol del estándar computadora Apple que proporciona las mejoras a los Routing Protocol del

APPLETALK que son compatibles con la fase AppleTalk 2. La función primaria del AURP es conectar internetworks dos o más

noncontiguous del APPLETALK que es separado por una red del NON-APPLETALK (tal como IP). En estas configuraciones,

usted querría utilizar el AURP en vez del RTMP, porque el AURP envía menos paquetes de ruteo que el RTMP.

Usted configura el AURP en una interfaz del túnel. La tunelización encapsula el paquete AppleTalk dentro de un paquete IP,

que se envía a través de la estructura básica a un router de destino. El dispositivo de destino extrae a continuación el paquete

de AppleTalk y, si es necesario, lo rutea a una red Appletalk. El paquete encapsulado se beneficia de cualquier función que se

aplica normalmente a los paquetes de IP, incluida la fragmentación, las rutas predeterminadas y el balanceo de carga.

Después de configurar un dominio de AppleTalk para las funciones interempresariales de AppleTalk, las funciones se pueden

aplicar a una interfaz de túnel configurada para AURP mediante la asignación del número de dominio a la interfaz.

Porque la redistribución de ruta se inhabilita por abandono, usted necesita habilitarla usando appletalk route-redistribution el

comando.

Para configurar el AURP, utilice los siguientes comandos que comienzan en el modo de configuración global:

Comando

Propósito

Paso

1

Router(config)# appletalk routeredistribution

Habilita la redistribución de ruta.

Paso

2

Router(config)# interface type

number

Configura una interfaz para el túnel.

Paso

3

Router(config-if)# ip address ipaddress mask

Configura una dirección IP.

Paso

4

Router(config-if)# interface tunnel Configura la interfaz del túnel.

number

Paso

5

Router(config-if)# appletalk

protocol aurp

Crea un proceso de ruteo AURP.

Paso

6

Router(config-if)# tunnel source {

ip-address | type number}

Especifica la interfaz desde la que se

enviarán los paquetes encapsulados.

Paso

7

Router(config-if)# tunnel

Especifica la dirección IP del router en

destination {hostname | ip-address} el otro extremo del túnel.

Paso

8

Router(config-if)# tunnel mode aurp Habilita la tunelización AURP.

Usted puede configurar el AURP en una interfaz del túnel para heredar remapping de la encaminamiento del interenterprise del

APPLETALK, la reducción del conteo saltos, y las características de la detección del loop configuradas para un dominio

específico del APPLETALK. Para hacer así pues, estas características se deben primero configurar para el dominio del

APPLETALK usando los comandos descritos en las tareas “que habilitan la encaminamiento de Interenterprise del

APPLETALK,” los “network number Remapping,” y “controlando el conteo saltos” dentro de la sección “que configura la

encaminamiento de Interenterprise del APPLETALK” más adelante en este capítulo.

Para configurar el AURP para las funciones de ruteo del interenterprise del APPLETALK, utilice los siguientes comandos en el

modo de configuración de la interfaz:

Comando

Propósito

Paso Router(config-if)#

interface tunnel number

1

Especifica la interfaz del túnel.

Paso Router(config-if)#

appletalk protocol aurp

2

Crea un proceso de ruteo AURP.

Paso Router(config-if)# tunnel Habilita la tunelización AURP.

3

mode aurp

Paso Router(config-if)# tunnel Especifica la interfaz desde la que se enviarán los

source {ip-address |

4

paquetes encapsulados.

type number}

Paso Router(config-if)# tunnel Especifica la dirección IP del router en el otro extremo

destination {hostname |

5

del túnel.

ip-address}

Paso Router(config-if)#

appletalk domain-group

6

domain-number

Asigna el número del dominio predefinido del

APPLETALK al cual las características del

interenterprise del APPLETALK se configuran a la

interfaz del túnel configurada para el AURP.

Por un ejemplo de cómo configurar el AURP en una interfaz del túnel para heredar las funciones de ruteo del interenterprise del

APPLETALK para un dominio específico del APPLETALK, vea “APPLETALK Interenterprise el rutear sobre la sección del

ejemplo AURP” en el final de este capítulo.

Por abandono, el AURP envía las actualizaciones de ruteo cada 30 segundos. Para modificar este intervalo, utilice el siguiente

comando en el modo de configuración global:

Comando

Propósito

Router(config)# appletalk aurp updateinterval seconds

Fija el intervalo mínimo entre las actualizaciones

de ruteo AURP.

Para fijar el AURP último-oír-del valor del temporizador, utilice el siguiente comando en el modo de configuración de la interfaz:

Comando

Propósito

Router(config-if)# appletalk aurp tickle-time Fija el AURP último-oír-del valor del

seconds

temporizador.

Configurar el GRE

Se recomienda el segundo método de tunelización del APPLETALK, un Tunnel Protocol propietario conocido como Generic

Routing Encapsulation (GRE), cuando usted quiere utilizar el Tunelización para conectar a un router Cisco con otro. Cuando

usted utiliza la tunelización GRE, usted debe tener los routeres Cisco en los ambos extremos de la conexión del túnel. Usted

puede también reducir los gastos indirectos RTMP usando la tunelización GRE. Puesto que usted no necesita ejecutar el RTMP

a través de los túneles GRE, usted puede mejorar perceptiblemente el tráfico de la red.

Para configurar un túnel GRE, utilice los siguientes comandos en el modo de configuración de la interfaz:

Comando

Propósito

Paso

1

Router(config-if)# interface

tunnel number

Configura una interfaz del túnel.

Paso

2

Router(config-if)# tunnel source { Especifica la interfaz desde la que se

ip-address | type number}

enviarán los paquetes encapsulados.

Paso

3

Router(config-if)# tunnel

destination {hostname | ip-address

}

Paso

4

Router(config-if)# tunnel mode gre Tunelización GRE de los permisos.

ip

Especifica la dirección IP del router en el

otro extremo del túnel.

Configurar el Tunelización del caimán

El tercer método de tunelización del APPLETALK, Tunelización del Cayman, permite al Routers para interoperar con el Cayman

GatorBoxes. El Tunelización del caimán se utiliza para conectar las redes Appletalk remotas a través de una estructura básica

del protocolo externo, tal como Internet o una estructura básica que sea IP solamente, por administrativo o los motivos de

seguridad. Usted puede hacer un túnel el APPLETALK usando el Tunelización del caimán según lo diseñado por los sistemas

del caimán.

Cuando usted utiliza el Tunelización del caimán, usted puede tener los routeres Cisco en o el extremo del túnel, o usted puede

tener un GatorBox en un extremo y un router Cisco en el otro extremo.

Para configurar un túnel del caimán, utilice los siguientes comandos en el modo de configuración de la interfaz:

Comando

Propósito

Paso

1

Router(config-if)# interface

tunnel number

Configura una interfaz del túnel.

Paso

2

Router(config-if)# tunnel source { Especifica la interfaz desde la que se

ip-address | type number}

enviarán los paquetes encapsulados.

Router(config-if)# tunnel

Paso

3

Paso

4

destination {hostname | ip-address

}

Router(config-if)# tunnel mode

cayman

Especifica la dirección IP del router en el

otro extremo del túnel.

Tunelización del caimán de los permisos.

La precaución no configura un túnel del caimán con un direccionamiento de red Appletalk.

Configurar el MacIP del APPLETALK

El Cisco IOS Software implementa el MacIP, que es un protocolo que permite rutear de los datagramas IP a los clientes IP que

usan el DDP para la encapsulación baja.

La implementación de Cisco del MacIP del APPLETALK

El Cisco IOS Software implementa la administración de direcciones y los servicios de ruteo del MacIP descritos en el Internet

RFC del proyecto, un estándar para la transmisión de los paquetes de Internet sobre las redes Appletalk. Nuestra

implementación del MacIP se ajusta al proyecto RFC de septiembre de 1991 con las excepciones siguientes:

• El software no hace fragmentos de los datagramas IP que exceden la Unidad máxima de transmisión (MTU) DDP (MTU)

y que están limitados para los clientes DDP del MacIP.

•

El software no rutea a los clientes DDP afuera de los rangos configurados del cliente de MacIP.

Cuándo utilizar el MacIP del APPLETALK

Algunas situaciones requieren el uso del MacIP. Por ejemplo, si algunos de sus usuarios de Macintosh utilizan el Acceso

Remoto del APPLETALK (ARA) o están conectados con la red usando los sistemas de cableado del LocalTalk o de PhoneNet,

después el MacIP se requiere para proporcionar el acceso a los servidores de la red del IP para esos usuarios.

Los servicios del MacIP también pueden ser útiles cuando usted está manejando las asignaciones de IP Address para una

población grande, dinámica de Macintosh.

Ventajas de usar el MacIP

Los siguientes son ventajas a usar el MacIP cuando usted está manejando las asignaciones de IP Address para una población

grande, dinámica de Macintosh:

• Los drivers de Macintosh TCP/IP pueden ser configurados en totalmente un modo estándar, sin importar la ubicación de

Macintosh. Esencialmente, las propiedades dinámicas de la administración de direcciones del APPLETALK están

disponibles para la asignación de IP Address.

• Usted puede modificar todos los Parámetros globales, tales como máscaras de la subred IP, servicios del Domain Name