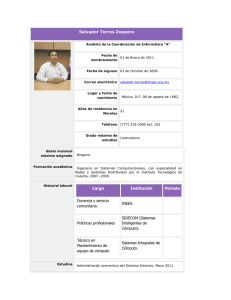

Entorno laboral de centros de cómputo cyber - Inicio

Anuncio