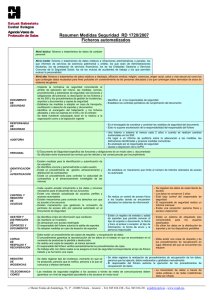

documento de seguridad - Govern de les Illes Balears

Anuncio