No permita que las fugas de datos consuman el presupuesto

Anuncio

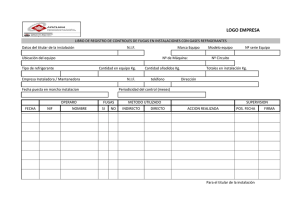

No permita que las fugas de datos consuman el presupuesto Cómo implementar una estrategia de prevención de fugas de datos Payal Mehrotra, jefe de producto Casi nadie trabaja ya solamente en la oficina. Los usuarios acceden a los datos corporativos desde cualquier lugar, a cualquier hora y desde todo tipo de dispositivos. La movilidad es muy beneficiosa para la productividad de las empresas, pero también aumenta el riesgo de fugas de datos que pueden provocar daños irreparables. En este monográfico se describen los pasos necesarios para implementar una estrategia práctica de prevención de fugas de datos (DLP). Empezaremos por analizar brevemente los factores que están promoviendo la prevención, así como las consecuencias de las fugas de datos. Por último, le ofrecemos consejos prácticos para la implementación de estrategias útiles. No permita que las fugas de datos consuman el presupuesto Factores que están promoviendo la prevención de fugas de datos (DLP) El hardware (los portátiles y los teléfonos inteligentes) y los servicios (el correo web, la mensajería instantánea, las redes sociales y el acceso remoto) han transformado las relaciones entre los empleados y las tecnologías. El acceso a los datos corporativos sigue siendo vital para las empresas, pero el riesgo de perder el control es mucho mayor. La protección del perímetro con un cortafuegos sólido dejó de ser suficiente hace tiempo. Para evitar filtraciones de datos y que los datos delicados (como la información de identificación personal o IIP) caigan en las manos equivocadas, los profesionales de la seguridad necesitan reducir al mínimo los riesgos con las herramientas adecuadas. Para responder a esta necesidad, los proveedores han desarrollado tecnologías que, utilizadas correctamente, pueden reducir de forma considerable los riesgos de fugas de datos. Costes de las filtraciones de datos en 2012 COSTE POR REGISTRO EXTRAVIADO (dólares norteamericanos): Alemania: 199 $ EE. UU.: 188 $ Costes y consecuencias de las fugas de datos Cualquier dato que pueda utilizarse para identificar de forma exclusiva a una persona se considera información de identificación personal o IIP. Entre estos datos se incluyen los números de la seguridad social o tarjetas de crédito y débito, fechas de nacimiento o historiales sanitarios. Las fugas de IIP pueden tener efectos devastadores y de amplio alcance. Independientemente de la actitud de su empresa frente a los incidentes de fugas de datos y su divulgación, el escrutinio de las políticas de privacidad y seguridad por parte de los auditores, la clientela y la prensa es inevitable, así como los posibles efectos negativos en la confianza de los clientes y, por consiguiente, los beneficios. Según los estudios más recientes, el coste total de una filtración de datos aislada en la actualidad puede ser de varios millones de dólares. Según el Instituto Ponemon, el coste medio de una filtración de datos en 2012 fue de 199 dólares por registro extraviado en Alemania y 188 dólares por registro en Estados Unidos, los dos países con los costes más elevados. El coste medio total por filtración de datos en Alemania fue de 4,8 millones de dólares y 5,4 millones en Estados Unidos.1 Lógicamente, los daños a la reputación tienen consecuencias graves. Según el informe del Instituto Ponemon, el factor que más contribuye a los costes de las filtraciones de datos es la pérdida de clientes, con un 56 % de los costes totales para las empresas norteamericanas. El resto de los costes están relacionados con la atención al cliente (por ejemplo, a través de líneas de asistencia), la gestión de la reputación, la productividad y tarifas legales. Además, las empresas deben hacer frente a las multas provocadas por la infracción de diferentes leyes y normativas establecidas para proteger la IIP como, por ejemplo, las normas PCI DSS, HIPAA y Sarbanes-Oxley norteamericanas. Para reducir los riesgos de fugas de datos, cumplir las normativas y evitar los costes asociados, las empresas necesitan 1 2013 Cost of Data Breach Study: Global Analysis, Instituto Ponemon, mayo de 2013, https://www4.symantec.com/mktginfo/ whitepaper/053013_GL_NA_WP_Ponemon-2013-Cost-of-a-Data-Breach-Report_daiNA_cta72382.pdf Monográficos de Sophos. Octubre de 2013. COSTE TOTAL POR FILTRACIÓN DE DATOS (dólares norteamericanos): EE. UU.: 5,4 millones de dólares Alemania: 4,8 millones de dólares LA PÉRDIDA DE CLIENTES REPRESENTA UN 56 % DEL COSTE TOTAL DE UNA FILTRACIÓN DE DATOS EN EE. UU. 2 No permita que las fugas de datos consuman el presupuesto Implementación de estrategias de DLP de varias capas adoptar estrategias de prevención de varias capas y bien integradas. Para poner en marcha una estrategia integral de DLP de varias capas, es necesario empezar por controlar el contenido en los puntos de salida de datos como, por ejemplo, dispositivos portátiles de almacenamiento, discos duros externos, herramientas de mensajería instantánea y mensajes de correo electrónico. Las estrategias deben incluir también el cifrado de los datos en reposo y en movimiento para evitar el acceso a la información que sale de la empresa por parte de personas no autorizadas. Por último, es necesario vigilar el cumplimiento de las políticas por parte de los usuarios mediante la imposición de reglas para el uso adecuado de los datos. Las empresas deben conceder prioridad a la gestión de los datos mediante la elección de soluciones de DLP que vigilen y controlen la distribución de IIP en los puntos de salida. Las soluciones de DLP que protegen los datos tanto en las estaciones como en las puertas de enlace de correo electrónico pueden ayudar a simplificar la configuración, la implementación y la gestión. Además, los productos de DLP que integran escaneado de información delicada en el mecanismo de escaneado existente (por ejemplo, el motor antivirus) evitan la necesidad de utilizar soluciones adicionales. "El factor que más contribuye a los costes de las filtraciones de datos es la pérdida de clientes, con un 56 % de los costes totales para las empresas norteamericanas." INSTITUTO PONEMON Cumplimiento de políticas de usuario Una de las maneras más sencillas y eficaces de reducir los riesgos de fugas de datos es controlar lo que pueden hacer los usuarios en sus dispositivos. Como parte de la estrategia de DLP, es aconsejable concentrarse en tres áreas principales. ÌÌ Dispositivos de almacenamiento e interfaces de red: gestione el uso de los dispositivos conectados (por ejemplo, memorias USB, discos duros externos y teléfonos inteligentes). ÌÌ Aplicaciones: gestione el uso de aplicaciones (por ejemplo, de intercambio de archivos, almacenamiento en Internet y acceso remoto, clientes de mensajería instantánea y navegadores web). ÌÌ Filtrado web: establezca a qué sitios web pueden acceder los usuarios (por ejemplo, correo electrónico web, mensajería instantánea alojada o servidores proxy anónimos). Monográficos de Sophos. Octubre de 2013. 3 No permita que las fugas de datos consuman el presupuesto Figura 1: Creación de políticas de DLP para mensajes de correo electrónico salientes Qué medidas de DLP necesita Antes de implementar los componentes técnicos de una estrategia de DLP (el cifrado, el cumplimiento de políticas o el control del contenido) es necesario prepararse. Puesto que una buena planificación previa puede facilitar mucho el proceso de distribución posterior, analizaremos paso a paso el proceso de preparación para un proyecto de DLP. 1. Averigüe qué normativas gubernamentales y sectoriales afectan a su empresa. Por ejemplo, entre las leyes de protección de datos y normativas sectoriales de los Estados Unidos se incluyen las normas PCI DSS y HIPAA. Asegúrese de que conoce las leyes que le afectan en su zona. Si es necesario, consulte a un asesor jurídico para aclarar los diferentes requisitos. 2. Inicie un proyecto interno. Es necesario definir y documentar las razones empresariales, los requisitos legales, la propuesta comercial y los objetivos más ambiciosos de la implementación de una estrategia de protección de datos y DLP. Por ejemplo, la meta principal puede ser la protección de la IIP almacenada por la empresa y mejorar las auditorías. Una meta secundaria podría ser la protección de la propiedad intelectual específica de la empresa. 3. Consiga el apoyo del equipo directivo o ejecutivo principal. Al igual que con cualquier otro proyecto informático, para poner en marcha con éxito una estrategia de DLP, es necesario el apoyo de los directivos. Infórmeles sobre los objetivos establecidos en el paso 1 y las ventajas de implementar la política de protección de datos. 4. Cree un equipo de proyecto con representantes de toda la empresa. Plantéese la posibilidad de incluir a miembros del equipo directivo principal (preferiblemente, el patrocinador), recursos humanos, finanzas, etc. Existen datos delicados en todos los departamentos y las fugas de datos afectan a toda la empresa. Los representantes pueden ayudarle a identificar la información delicada y a definir políticas de seguridad adecuadas. Monográficos de Sophos. Octubre de 2013. 4 No permita que las fugas de datos consuman el presupuesto 5. Determine los tipos de datos presentes en la empresa. Por ejemplo, es aconsejable identificar los datos protegidos por normativas y el capital intelectual. Averigüe dónde residen estos datos para identificar los sistemas que debe vigilar. Infórmese sobre cómo y quiénes utilizan los datos para comprender su función y quién podría divulgarlos por equivocación. No olvide incluir al personal informático (por ejemplo, administradores de sistemas) que no utilice los datos pero tenga acceso a ellos. 6. Evalúe los riesgos y el impacto de una filtración de cada tipo de datos. Basándose en esta información, organice los riesgos por orden de prioridad y ocúpese primero de los más graves. 7. Planifique políticas para identificar tipos de datos delicados y acciones de remediación. Por ejemplo, si un usuario intenta enviar datos de clientes o confidenciales por correo electrónico, puede cifrarlos o prohibir la operación. También puede registrar la acción y advertir al usuario de que está infringiendo la política de seguridad. Pida opinión a sus compañeros sobre las políticas recomendadas. 8. Forme a los usuarios. La formación de los usuarios, las pautas y las políticas de uso aceptable son fundamentales para el éxito de las estrategias de DLP y deben tenerse en cuenta para el proyecto junto con cualquier otra actividad informática. La formación de los usuarios debe cumplir dos objetivos: solucionar las dudas de los empleados y, sobre todo, informarles sobre las nuevas políticas para contar con su apoyo a la hora de proteger los datos. La formación de los usuarios, tanto presencial como virtual, puede incluirse en los planes de formación general sobre protección de los datos. Si saben lo que deben hacer, los usuarios serán responsables de sus acciones. Con estos ocho pasos, tendrá una base sólida para el proyecto de DLP y estará listo para abordar los aspectos técnicos de la implementación de las políticas. A continuación puede ver cómo hacerlo utilizando soluciones de Sophos. DLP sin complicaciones con Sophos Sophos ofrece dos soluciones para la prevención de fugas de datos con tecnología basada en el contenido. Ambas vigilan las acciones de los usuarios en puntos habituales de salida de datos. ÌÌ La puerta segura de enlace de correo electrónico de Sophos protege la puerta de enlace y ofrece protección sencilla pero potente contra el correo no deseado y los ataques de suplantación de identidades. ÌÌ Las suites de protección de usuarios de Sophos protegen ordenadores de sobremesa, portátiles, dispositivos móviles, datos, el correo electrónico y la navegación por Internet con una sola licencia. Ambas soluciones utilizan reglas de control de datos para detectar si algún usuario intenta enviar datos delicados o confidenciales al exterior y poner en marcha las medidas correspondientes. Las reglas de control de datos están formadas por tres elementos: 1. Condiciones: contenido, tipo y nombre del archivo. 2. Puntos vigilados: correo electrónico, tipos de almacenamiento y aplicaciones. 3. Acciones: vigilancia, bloqueo o autorización del usuario. Monográficos de Sophos. Octubre de 2013. 5 No permita que las fugas de datos consuman el presupuesto Los tipos de datos protegidos incluyen una amplia gama de formatos de IIP y datos financieros actualizados constantemente por SophosLabs. La lista completa puede obtenerse en la propia solución o a través de un partner de Sophos. También es posible definir listas personalizadas según las necesidades. Es aconsejable crear reglas de control de datos para los diferentes tipos y cantidades de datos. Por ejemplo, pueden definirse reglas de control de datos para el correo electrónico que impidan que los usuarios envíen información financiera como números de cuentas bancarias en el texto, el asunto o los adjuntos de los mensajes. La definición de información delicada según el contenido puede resultar compleja. Para simplificar la tarea, Sophos incluye una biblioteca con definiciones de información importante, denominadas listas de control de contenido. Figura 2: Las listas de control de contenido de Sophos son fáciles de usar. Monográficos de Sophos. Octubre de 2013. 6 No permita que las fugas de datos consuman el presupuesto Además de elegir las listas de control de contenido que desee implementar, deberá decidir cómo imponer las políticas. Con las suites de protección de usuarios de Sophos, es posible registrar eventos de forma silenciosa, crear un registro y advertir al usuario con un aviso para continuar (similar a un modo de formación), o crear un registro y bloquear la transacción. El dispositivo de correo electrónico y la puerta segura de enlace de Sophos permiten crear registros, poner en cuarentena, bloquear y cifrar el contenido antes de enviarlo. Es importante utilizar nombres de reglas claros y bien definidos para explicar a los usuarios por qué se bloquea cada acción. También es posible personalizar los mensajes y remitir a los usuarios a una página de políticas en la red interna o información de contacto del centro de ayuda. Ejemplos de uso habituales Identificación de la IIP La mayoría de las políticas de fugas de datos están relacionadas con la identificación de IIP y datos financieros. En los dos ejemplos siguientes se explica cómo configurar las políticas para proteger estos activos tan delicados. Ejemplo 1: Identificar todos los datos de tarjetas de crédito o débito que se envíen por correo electrónico con la puerta segura de enlace de correo electrónico de Sophos. Cuando se genere un evento, haga que se cifren los datos. Ejemplo 2: Retar a los usuarios que transfieren grandes cantidades de datos de contacto de clientes. Para ello, utilice las suites de protección de usuarios de Sophos para detectar cargas de IIP o datos financieros a Internet (incluido el correo web), o trasferencias a dispositivos de almacenamiento extraíbles. Configure el sistema para que interrogue al usuario y audite la respuesta cuando se genere un evento. Combinación de definiciones de IIP y conjuntos de datos personalizados Para conseguir mayor precisión, puede combinar las definiciones de IIP proporcionadas por SophosLabs con conjuntos de datos personalizados. Por ejemplo, las instituciones educativas pueden combinar definiciones de IIP de datos de direcciones postales y de correo electrónico con un conjunto de datos propio que incluya los nombres del personal y los alumnos. El conjunto de datos puede incluir también un listado de los números de la seguridad social de los empleados. Uso de marcadores de documentos para vigilar datos delicados Las soluciones de Sophos que incluyen tecnología de DLP también pueden utilizarse para detectar documentos que contengan datos delicados y no puedan clasificarse como IIP o datos financieros. Puede hacerse de dos formas: En los documentos de un solo uso que contengan información confidencial (por ejemplo, una evaluación del rendimiento o un documento de una adquisición), puede añadir una cadena invisible de caracteres. La cadena puede insertarse en el encabezado, el pie de página (con letra blanca sobre fondo blanco) o en los metadatos del documento. Monográficos de Sophos. Octubre de 2013. 7 No permita que las fugas de datos consuman el presupuesto Cuando un grupo más amplio de usuarios crea y maneja datos delicados, resulta más práctico utilizar un sistema de clasificación de documentos. Utilice solo dos o tres marcadores de clasificación (por ejemplo, "solo para uso interno" o "solo para partners") para no complicarse demasiado. No repita los marcadores para evitar detecciones falsas. Insértelos en las plantillas de los documentos para asegurarse de que utiliza los marcadores adecuados para cada archivo. Una vez creado el proceso de marcado de documentos, puede configurar una serie de reglas en la solución de DLP de Sophos para detectar las cadenas correspondientes. De esta forma, podrá saber cómo se comparten los datos en la empresa. Prácticas recomendadas para el lanzamiento de estrategias de DLP Las medidas de seguridad tradicionales ya no son adecuadas. Antes, bastaba con implementar un antivirus y los usuarios tenían que conformarse. Sin embargo, la prevención de fugas de datos está relacionada con la privacidad de los usuarios y la información de identificación personal y, por ello, es necesaria su participación. Estas son algunas prácticas recomendadas para tener éxito en la implementación de la estrategia. 1. En primer lugar, cree una política de seguridad transparente. Proporcione a los usuarios un documento que explique los aspectos principales de la política de DLP para solventar cualquier duda sobre la privacidad. Concéntrese en los tipos de datos que desea proteger y asegúrese de que las razones de la empresa están claras. 2. Implemente tecnologías de protección de datos para evitar fugas accidentales. Los portátiles se pierden y los mensajes se envían a direcciones equivocadas: es inevitable. Implemente soluciones de seguridad como control del contenido, control de dispositivos y cifrado para que los datos no se puedan leer sin una contraseña y evitar fugas de datos. 3. Empiece por un grupo pequeño de datos prioritarios y amplíe las reglas poco a poco. Si activa todas las reglas a la vez, se generará una cantidad considerable de eventos. Saturará al departamento informático y bombardeará a los usuarios con mensajes de advertencia. La productividad disminuirá (y acusarán al departamento informático de entorpecer el negocio) o los usuarios empezarán a ignorar las advertencias. 4. Evite que los avisos tengan un tono acusatorio. En lugar de culpar a los usuarios, explíqueles que pueden estar infringiendo una política con el envío de datos delicados. 5. Incluya enlaces a consejos específicos sobre cómo enviar datos de forma segura. El objetivo no es detectar infracciones, sino educar a los usuarios para que participen en el proceso de DLP. Monográficos de Sophos. Octubre de 2013. 8 No permita que las fugas de datos consuman el presupuesto Conclusión Las fugas de datos de clientes o información confidencial de las empresas pueden provocar daños irreparables en el negocio y la reputación. Las estrategias de DLP deben estar formadas por diferentes capas de vigilancia del contenido, cifrado de datos y cumplimiento de políticas. Pero la prevención de las fugas de datos no tiene por qué ser difícil ni cara. Gracias a la tecnología de DLP integrada en nuestras soluciones para estaciones, servidores y puertas de enlace, puede poner en práctica una estrategia de DLP sencilla, práctica y eficaz sin salirse del presupuesto. Además, como las funciones de DLP están integradas en nuestras soluciones de protección de estaciones y correo electrónico, no son necesarias inversiones adicionales. Inscríbase en Sophos.com para realizar una evaluación gratuita Sophos Email Appliance Sophos Enduser Protection Suites Ventas en España: Tel.: (+34) 913 756 756 Correo electrónico: [email protected] Oxford (Reino Unido) | Boston (EE. UU.) © Copyright 2013. Sophos Ltd. Todos los derechos reservados. Constituida en Inglaterra y Gales N.º 2096520, The Pentagon, Abingdon Science Park, Abingdon, OX14 3YP, UK Sophos es la marca registrada de Sophos Ltd. Todos los demás productos y empresas mencionados son marcas comerciales o registradas de sus respectivos propietarios. NP 10/13 wpna