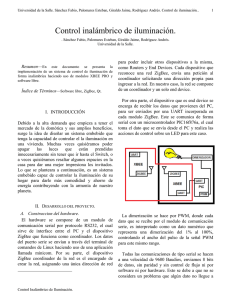

desarrollo de una pasarela zigbee/802.15.4

Anuncio