Tres medidas de seguridad obligatorias para fomentar la

Anuncio

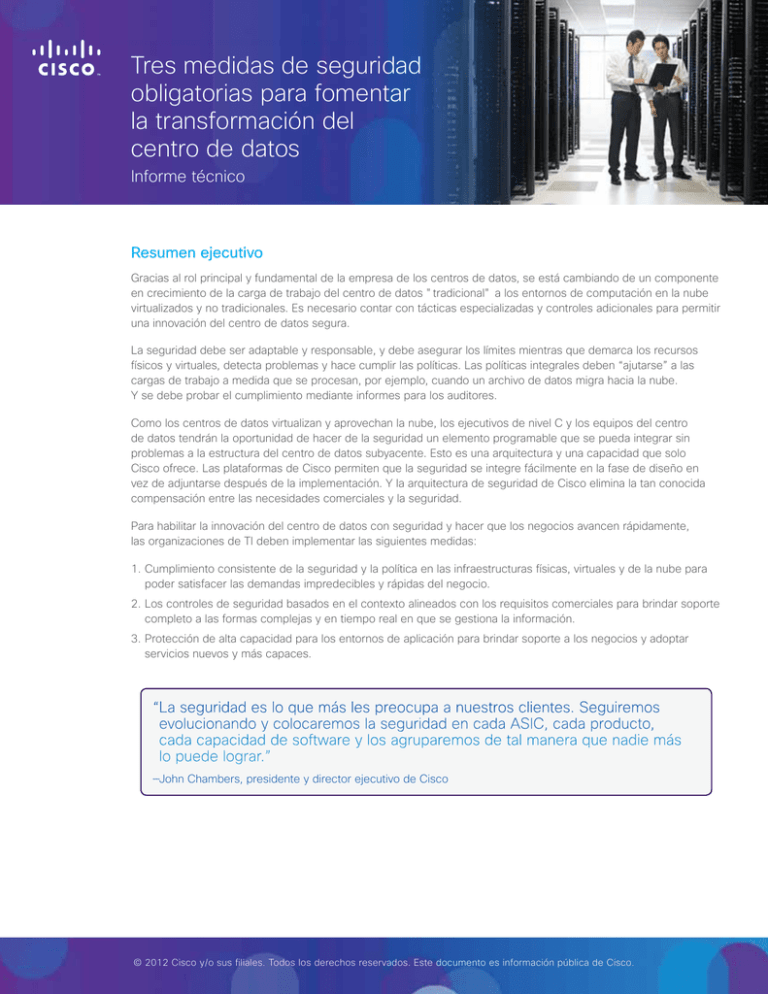

Tres medidas de seguridad obligatorias para fomentar la transformación del centro de datos Informe técnico Resumen ejecutivo Gracias al rol principal y fundamental de la empresa de los centros de datos, se está cambiando de un componente en crecimiento de la carga de trabajo del centro de datos "tradicional" a los entornos de computación en la nube virtualizados y no tradicionales. Es necesario contar con tácticas especializadas y controles adicionales para permitir una innovación del centro de datos segura. La seguridad debe ser adaptable y responsable, y debe asegurar los límites mientras que demarca los recursos físicos y virtuales, detecta problemas y hace cumplir las políticas. Las políticas integrales deben “ajutarse” a las cargas de trabajo a medida que se procesan, por ejemplo, cuando un archivo de datos migra hacia la nube. Y se debe probar el cumplimiento mediante informes para los auditores. Como los centros de datos virtualizan y aprovechan la nube, los ejecutivos de nivel C y los equipos del centro de datos tendrán la oportunidad de hacer de la seguridad un elemento programable que se pueda integrar sin problemas a la estructura del centro de datos subyacente. Esto es una arquitectura y una capacidad que solo Cisco ofrece. Las plataformas de Cisco permiten que la seguridad se integre fácilmente en la fase de diseño en vez de adjuntarse después de la implementación. Y la arquitectura de seguridad de Cisco elimina la tan conocida compensación entre las necesidades comerciales y la seguridad. Para habilitar la innovación del centro de datos con seguridad y hacer que los negocios avancen rápidamente, las organizaciones de TI deben implementar las siguientes medidas: 1.Cumplimiento consistente de la seguridad y la política en las infraestructuras físicas, virtuales y de la nube para poder satisfacer las demandas impredecibles y rápidas del negocio. 2.Los controles de seguridad basados en el contexto alineados con los requisitos comerciales para brindar soporte completo a las formas complejas y en tiempo real en que se gestiona la información. 3.Protección de alta capacidad para los entornos de aplicación para brindar soporte a los negocios y adoptar servicios nuevos y más capaces. “La seguridad es lo que más les preocupa a nuestros clientes. Seguiremos evolucionando y colocaremos la seguridad en cada ASIC, cada producto, cada capacidad de software y los agruparemos de tal manera que nadie más lo puede lograr.” —John Chambers, presidente y director ejecutivo de Cisco © 2012 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es información pública de Cisco. Figura 1. Las tres medidas de seguridad obligatorias‑que permiten la innovación comercial en una infraestructura de cambio rápido Física Virtual Una aplicación por servidor Muchas aplicaciones por servidor Nube Varios clientes por servidor HIPERVISOR 1. Seguridad uniforme para respaldar las necesidades de las empresas 2. Gran capacidad de protección de aplicaciones para habilitar la creación de nuevos tipos de empresas 3. Controles de contexto para ajustarse a las complejas necesidades empresariales Por qué la seguridad debe evolucionar para brindar soporte a las necesidades de uso crítico Según el índice global de la nube de Cisco (2011–2016)1, el tráfico de la nube representará aproximadamente dos tercios del tráfico del centro de datos en 2016. Además, las investigaciones de Enterprise Strategy Group (ESG)2 proyectan una virtualización de servidor agresivo y una mayor consolidación de los centros de datos, lo que originará más instalaciones multiusuario. Las organizaciones ya no virtualizan cargas de trabajo de mercancía; están comenzando a concentrarse en las cargas de trabajo de misión crítica para hacer que sus aplicaciones más grandes y más importantes sean más eficientes. Los enfoques de seguridad convencionales presentan algunos desafíos que impiden su rápida adopción: • Dado que las aplicaciones virtualizadas se dividen de los recursos físicos subyacentes que utilizan, los enfoques de seguridad tradicionales pueden originar cuellos de botella en el tráfico, políticas de red inconsistentes, puntos ciegos en la administración y fisuras en la seguridad. • La computación en la nube está desarrollada en torno a recursos compartidos y virtualizados. Como resultado, presenta los mismos problemas que afectan a la virtualización, pero con un conjunto de riesgos adicional introducido por el diseño de la nube, el personal independiente y los diversos inquilinos desconocidos que comparten los recursos físicos virtualizados. Por estos motivos, muchos equipos de TI eligen usar un enfoque híbrido en el que una organización ofrece y administra la mayoría de los recursos en una mezcla interna de implementaciones de la nube físicas, virtuales y privadas y utilizan otros recursos que presentan riesgos mínimos de seguridad, incluidos los recursos suministrados en forma externa, como las nubes públicas. 1 Índice global de la nube de Cisco (2011–2016) 2 Los cambios ambientales del centro de datos abrirán sus puertas para tecnologías como las arquitecturas de estructura, SDN y OpenFlow en 2012, Jon Oltsik, Network World, Data Center Networking Discontinuity, enero de 2012 © 2012 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es información pública de Cisco. Un enfoque estratégico y arquitectónico de la seguridad Cisco prepara al cliente para cualquier tipo de implementación de centro de datos físico, virtual o híbrido. Cisco ofrece un enfoque único sobre la seguridad, con el uso de sus fortalezas principales en todas las áreas de infraestructura, red y seguridad. La seguridad es un elemento programable que no solo aprovecha la infraestructura de red subyacente, si no que también expande diversos formatos y utiliza un mayor número de puntos de cumplimiento en la red para acelerar las decisiones de seguridad y satisfacer las necesidades comerciales sin introducir la latencia.3 La seguridad también es un factor de unificación que admite flujos de información de confianza ininterrumpidos desde el terminal hasta el servidor y desde el usuario hasta la aplicación. Este enfoque es un gran contraste de lo que algunos analistas denominan capacidades de red “dinosaurio”4 y de las funciones de seguridad aisladas que generalmente vemos en las plataformas de otros proveedores de red. Medida de seguridad obligatoria 1: Seguridad consistente para satisfacer la demanda comercial Los avances significativos de las tecnologías han acelerado el rendimiento del centro de datos y han hecho que este tenga más respuesta de demandas comerciales. Una mayor densidad de puertos, estructuras más rápidas y una estructura unificada que rompe los aislamientos de computación de red, almacenamiento y servidores han originado niveles de rendimiento nuevos. Se necesitan avances similares de seguridad para hacer avanzar el centro de datos hacia un mundo híbrido y sin problemas que expanda lo físico, lo virtual y la nube. El enfoque de Cisco para brindar seguridad consistente en los entornos físicos, virtuales y de la nube ofrece los siguientes beneficios clave: • La política de seguridad centralizada conduce a una mayor automatización: Un marco de política basado en plantillas que tiene tareas de TI de velocidad de mecanismos correspondientes y puede permitir que los usuarios finales y que los negocios procesen cargas de trabajo virtuales y de nube como parte de un modelo de servicio propio. • La seguridad consistente maximiza las ganancias de eficiencia de computación en nube: Los atributos de política de seguridad consistentes aplicados a las plantillas permiten un aprovisionamiento rápido y un establecimiento de tamaño de los equipos virtuales. También mitigan violaciones de cumplimiento, como las cargas de trabajo de distintas sensibilidades que se ejecutan de lado a lado. • El establecimiento dinámico de zonas de seguridad ofrece una mayor flexibilidad: Las zonas de seguridad que están basadas en las políticas dinámicas que contienen equipos virtuales y otros atributos de nivel de confianza (en comparación con los atributos estáticos de IP solamente) pueden demarcar mejor los recursos físicos y virtuales, permitir la migración física de las cargas de trabajo en las infraestructuras físicas, virtuales y de la nube y marcar el camino hacia el multiusuario seguro. Figura 2. El establecimiento dinámico de zonas de seguridad ofrece una mayor flexibilidad, por ejemplo, la migración segura de cargas de trabajo virtuales VM1 VM2 VM3 VM4 PCI PCI Hipervisor San José Servidor 1 del centro de datos PCI PCI PCI PCI PCI PCI VM1 VM2 Hipervisor San Francisco Servidor 2 del centro de datos 3 El futuro de la seguridad de red: SecureX Architecture de Cisco 4 Los cambios ambientales del centro de datos abrirán sus puertas para tecnologías como las arquitecturas de estructura, SDN y OpenFlow en 2012, Jon Oltsik, Network World, Data Center Networking Discontinuity, enero de 2012 © 2012 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es información pública de Cisco. “La seguridad adaptable y sensible al contexto será la única forma de brindar soporte seguro para los negocios dinámicos y las infraestructuras de TI que emergen durante los próximos 10 años”6 —Neil MacDonald, vicepresidente, Analista distinguido y miembro emérito de Gartner Medida de seguridad obligatoria 2: Controles de seguridad basados en el contexto alineados con las necesidades comerciales Los requisitos comerciales que cambian rápidamente y el surgimiento de una fuerza de trabajo móvil han forzado a los equipos de TI para cambiar las políticas de acceso de usuario y han introducido nuevos requisitos de seguridad. Los usuarios de hoy requieren acceso ubicuo a las aplicaciones y activos críticos en el centro de datos. Esto representa un gran contraste con el centro de datos estático de hace una década, cuando solo una pequeña parte confiable tenía acceso a los recursos de los centros de datos y cuando los centros de datos eran esencialmente repositorios de información con algunas transacciones de datos. La mayoría de los analistas y expertos de la industria opinan que la seguridad sensible al contexto puede identificar usuarios correctamente y ayudar a garantizar el uso legítimo. Cisco utiliza elementos de exploración de próxima generación para integrar inteligencia contextual en diversos puntos de cumplimiento en la red y brinda los siguientes beneficios:5 • Acceso seguro para una fuerza de trabajo móvil en cualquier lugar y en cualquier momento: Permutaciones basadas en contexto que influyen en quién, dónde, qué y cuándo con dimensiones más granulares permiten tomar decisiones de acceso de seguridad más inteligentes. Por ejemplo, los datos correlativos, como un empleado que está registrado en la red de la oficina de un edificio, pero parece que está accediendo al portal CRM desde una cafetería en otra ubicación, pueden revelar una posible infracción de datos y ayudar a bloquearla. • Transacciones de datos seguros basados en el contexto comercial: Mediante el uso de elementos programables, la política de seguridad se puede extender en forma dinámica para cifrar los datos del usuario según el contexto. Por ejemplo, los datos de un empleado del departamento de finanzas que accede a la nómina deben estar cifrados con seguridad. • Política de seguridad que se extiende hacia los dispositivos no autenticados: Los dispositivos, como las impresoras y las cámaras, tienen una función cada vez más importante en los negocios y se deben tener en cuenta, ya que también pueden ser un vector para las amenazas emergentes. • Implementación flexible y diversos formatos de seguridad para ajustarse a los entornos híbridos: Un firewall, un proxy web motor antivirus, un router y políticas de control de acceso que trabajan en tándem para compartir la inteligencia y acercar la seguridad al usuario. Diversos formatos, como un aparato en un centro de datos en las instalaciones de una empresa, un módulo de un router de una sucursal o una imagen en una nube, soporte que cada vez más expandido y entornos híbridos. Medida de seguridad obligatoria 3: Protección de alta capacidad para las aplicaciones para habilitar servicios que son más capaces Mantenerse al día con la demanda de aplicaciones sigue representando un desafío para los líderes comerciales de TI y los equipos de los centros de datos. Las aplicaciones basadas en la web son la parte principal de la función comercial y permiten que los negocios ofrezcan servicios, colaboren con los partners y faciliten la productividad de los empleados. La composición de las aplicaciones empresariales está cambiando con una mayor adopción de inteligencia comercial, CRM, flujo de trabajo personalizado y aplicaciones de video y conferencia web, algunos de los cuales generalmente acaparan el ancho de banda de red valioso. Pero con millones de aplicaciones, ¿cómo saber cuáles son legítimas y cuáles riesgosas? Cuando a esto le agrega la urgencia que los usuarios esperan en su experiencia de la red, el resultado es una enorme presión en las velocidades de red, la confianza y la seguridad. 5 El futuro de la seguridad de red: SecureX Architecture de Cisco 6 Gartner, “El futuro de la seguridad de la información es sensible al contexto y adaptable”, Neil MacDonald, 2012 © 2012 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es información pública de Cisco. Por contraste, Cisco permite que haya una cadena de confianza ininterrumpida que se extiende desde el usuario hasta la aplicación, a través de una amplia gama de parámetros que abarcan la inteligencia basada en el contexto. Las aplicaciones de Cisco integran la visibilidad y el control de las aplicaciones a través de diversos elementos de exploración en la estructura del centro de datos, así como la inspección inteligente y la administración de los paquetes de IP en aplicaciones de alto rendimiento. Los beneficios clave son: • Más experiencia de usuario final inmediata: A través de la habilitación de un terminal (ya sea un equipo portátil o uno de los tantos otros tipos de dispositivos admitidos) para encontrar de manera automática el elemento de exploración más próximo en la estructura (por ejemplo, un router) y realizar una conexión sin problemas, las plataformas de Cisco mitigan la latencia de red y la complejidad arquitectónica comunes en la mayoría de los demás enfoques, donde el tráfico de la aplicación se debe dirigir hacia el otro lado del mundo para que fluya a través de un firewall de capa 3. • Visibilidad y control del uso de la aplicación mejorados: La inspección inteligente de los paquetes de red, junto con la seguridad sensible al contexto, ayuda a garantizar que las aplicaciones pueden clasificarse rápidamente, de manera que cualquier actividad maliciosa relacionada o cualquier elemento que no sea confiable pueden ser bloqueados. • Administración de capacidad de red mejorada: Un alto número de conexiones por segundo y de conexiones máximas garantiza mejor a TI los flujos de servidor de terminal necesarios para admitir las necesidades comerciales. Además, el rango de medidas que se pueden tomar incluye el uso de condiciones de red corrientes para determinar si permitir que la sesión continúe o modere el ancho de banda para el aumento general del rendimiento de la aplicación. Próximos pasos El enfoque de Cisco en cuanto a la seguridad ayuda a acelerar la implementación con diseños validados y arquitecturas de referencia que pueden acelerar el tiempo que lleva implementar un modelo de centro de datos híbrido. Cisco brinda soporte a sus clientes de manera única, mediante seguridad programable que se integra en la estructura del centro de datos subyacente en la fase de diseño de un proyecto, en lugar de agregarse en una etapa posterior. Los clientes se benefician de las soluciones diseñadas para el rendimiento máximo y para reducir las huellas operativas y de hardware. Como ecosistema grande de partner e integradores, permite que los clientes integren fácilmente la seguridad por toda la infraestructura que cambia rápidamente. Con innovaciones continuas en cuanto a la red y a la seguridad, los líderes de TI pueden confiar en que Cisco fomentará la transformación de sus centros de datos en estructuras híbridas que seguramente cumplirán con los requisitos de negocio futuros. Más información Para obtener más información sobre las soluciones de Seguridad para centros de datos de Cisco visite www.cisco.com/go/securedatacenter. Sede Central en América Cisco Systems, Inc. San José. CA Sede Central en Asia-Pacífico Cisco Systems (EE. UU.) Pte. Ltd. Singapur Sede Central en Europa Cisco Systems International BV Amsterdam. Países Bajos Cisco cuenta con más de 200 oficinas en todo el mundo. Las direcciones y los números de teléfono y de fax están disponibles en el sitio web de Cisco: www.cisco.com/go/offices. Cisco y el logotipo de Cisco son marcas registradas o marcas comerciales de Cisco y/o de sus filiales en los Estados Unidos y en otros países. Para ver una lista de las marcas comerciales de Cisco, visite: www.cisco.com/go/trademarks. Las marcas registradas de terceros que se mencionan aquí son de propiedad exclusiva de sus respectivos titulares. El uso de la palabra partner no implica la existencia de una asociación entre Cisco y cualquier otra empresa. (1110R) C11-720386-00 11/12 © 2012 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es información pública de Cisco.