Mencione las etapas de un ataque. 1) Preparación, 2) Activación, 3

Anuncio

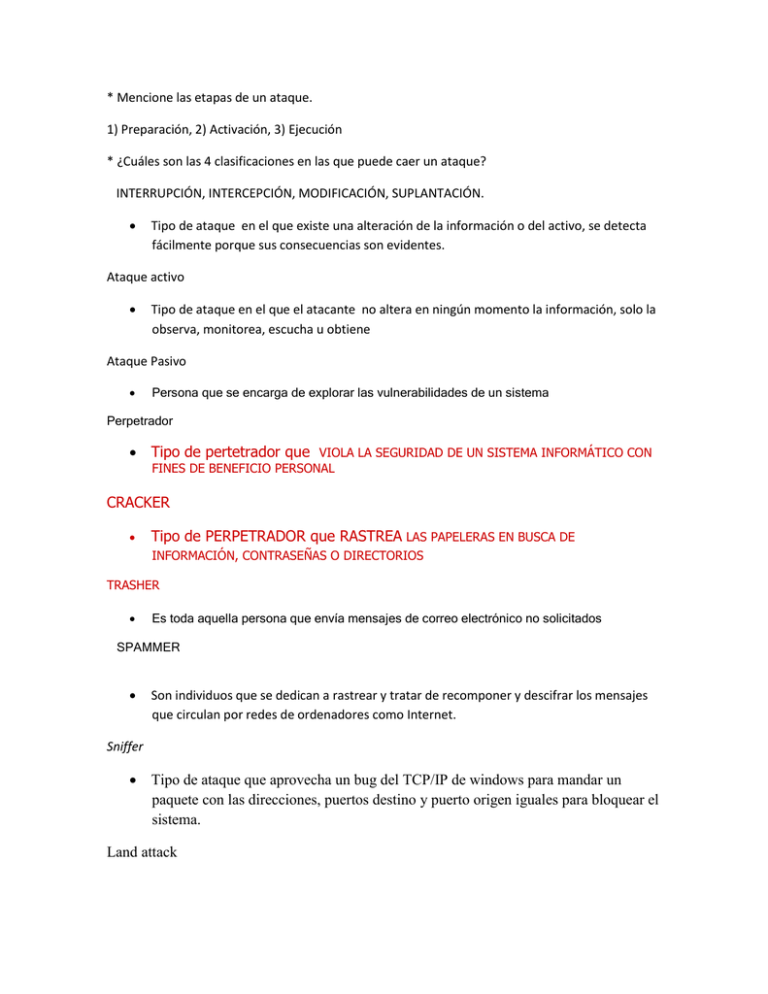

* Mencione las etapas de un ataque. 1) Preparación, 2) Activación, 3) Ejecución * ¿Cuáles son las 4 clasificaciones en las que puede caer un ataque? INTERRUPCIÓN, INTERCEPCIÓN, MODIFICACIÓN, SUPLANTACIÓN. Tipo de ataque en el que existe una alteración de la información o del activo, se detecta fácilmente porque sus consecuencias son evidentes. Ataque activo Tipo de ataque en el que el atacante no altera en ningún momento la información, solo la observa, monitorea, escucha u obtiene Ataque Pasivo Persona que se encarga de explorar las vulnerabilidades de un sistema Perpetrador Tipo de pertetrador que VIOLA LA SEGURIDAD DE UN SISTEMA INFORMÁTICO CON FINES DE BENEFICIO PERSONAL CRACKER Tipo de PERPETRADOR que RASTREA LAS PAPELERAS EN BUSCA DE INFORMACIÓN, CONTRASEÑAS O DIRECTORIOS TRASHER Es toda aquella persona que envía mensajes de correo electrónico no solicitados SPAMMER Son individuos que se dedican a rastrear y tratar de recomponer y descifrar los mensajes que circulan por redes de ordenadores como Internet. Sniffer Tipo de ataque que aprovecha un bug del TCP/IP de windows para mandar un paquete con las direcciones, puertos destino y puerto origen iguales para bloquear el sistema. Land attack Es una herramienta de diagnóstico utilizada para registrar pulsaciones del teclado, movimientos del mouse o ambos. Idealmente están ocultos para un usuario. KeyLogger Es un Hacker novato, que utiliza aplicaciones creadas por hackers y aprende de ellas Newbie Es una aplicación, programada a ejecutarse cuando se cumplen ciertas condiciones o características que la activen. Logic Bomb Programas utilizados por los atacantes para ocultar “puertas traseras” en los propios ficheros ejecutables y servicios del sistema, que son modificados para facilitar el acceso y posterior control del sistema. Rootkit Ataque que se encarga de penetrar ilícitamente sistemas telefónicos o de telecomunicaciones con el fin de obtener beneficios o causar perjuicios a terceros. Phreaking Ataque que se aprovechan de las “debilidades mentales” de empleados de empresas o personas que puedan brindarles información que les ayude a penetrar sistemas informáticos. Ingeniería social Ataque que se encarga de violar códigos de seguridad , obtener o compartir números de registro de programas de computo, para luego subirlos a Internet y compartirlos con el mundo. Piratería Exploit Herramientas que buscan y explotan vulnerabilidades conocidas. Método de cracking para romper la seguridad de los sistemas basados en contraseñas, consiste en intentar averiguar una contraseña probando con un gran número de palabras incluidas en un texto. Diccionarios Tipo de ataque de phishing contra usuarios de hotspots, está dirigido a los personas que se conectan a hostspots públicos o privados en aeropuertos, hoteles o restaurantes. Evil Twin