Manual para la Administración de la Red ESPOLTEL

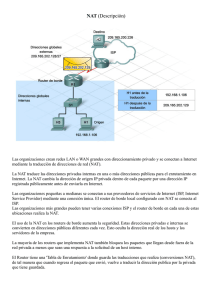

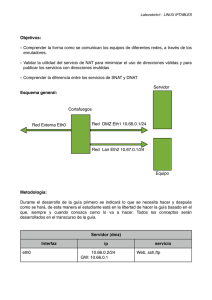

Anuncio

Manual para la Administración de la Red ESPOLTEL ENRUTAMIENTO ESPOLTEL mantiene comunicados sus nodos principales mediante enrutamiento OSPF, a través de la aplicación Quagga, que se encarga de mantener las tablas de ruteo a través de 2 procesos: zebra y ospfd, cada uno de ellos con una configuración, terminal virtual y tareas diferentes. El proceso zebra se encarga de mantener la tabla de rutas local, controlar servicios mediante ACL's y de la configuración de interfaces, se puede acceder a la consola virtual de administración a través del puerto 2601, sólo será posible realizar dicha conexión dentro del mismo servidor en donde se está ejecutando Quagga. El proceso ospfd publica constantemente las rutas definidas en su tabla local a los equipos adyacentes o vecinos dentro de un área determinada, de igual forma la información publicada por estos últimos es recogida con la finalidad de actualizar la tabla local de rutas. La consola virtual de ospfd, igual que en el caso anterior, es accesible mientras la conexión se realice desde el mismo servidor hacia el puerto 2604. El área o vecindario para el proceso OSPF se ha definido sobre la red 200.49.246.0/29. Las nuevas rutas se añaden en la configuración de zebra al igual que se lo hiciera en la consola virtual de un router Cisco, mientras el proceso ospfd se encargará de propagarla de inmediato a sus vecinos. Para verificar la configuración de cualquiera de los servicios, se necesita ingresar mediante una conexión telnet a los puertos indicados y una vez adentro de la consola, se ejecuta el comando show run. Los terminales o consolas virtuales son bastante intuitivos, en el caso de no recordar alguna orden o comando especifico podemos utilizar el carácter (?), de inmediato se nos mostrará una lista con los comandos a los que podemos accesar y una breve descripción de los mismos. CONTROL DE TRAFICO Y REDIRECCIONAMIENTO El control de tráfico sobre los usuarios y el nivel de compresión en los servicios otorgados se realiza en el equipo 200.49.246.1, mediante la aplicación PF (Packet Filter), utilidad nativa de sistemas BSD, incluida en el kernel con la finalidad de filtrar el tráfico a través del equipo, es capaz incluso de realizar NAT, redireccionamiento y definir disciplinas de encolamiento para el manejo eficiente del flujo de datos basado en los servicios a ser utilizados (QoS). Para la definición de nuevas disciplinas y la modificación de las existentes se edita el archivo de configuración /etc/pf.conf bajo la sección “Queueing: rule-based bandwidth control”, aquí se define el ancho de banda para cada una de las disciplinas y sus subclases, para finalizar, en la sección de filtros se dirige el tráfico hacia cada una de las colas o disciplinas anteriormente definidas. Se ha especificado en el equipo un par de archivos alternos que le permiten al operador redirigir por completo el tráfico hacia uno de los proveedores en el caso de que el segundo no tenga disponibilidad de servicio. Luego de cualquier cambio realizado en el archivo principal o si se quiere utilizar un archivo alterno se hará uso de la utilidad pfctl -f nombre_del_archivo. Además, como elemento de contingencia se han adicionado líneas en el archivo principal de configuración que permiten el redireccionamiento de los requerimientos DNS al servidor local, cambio necesario si llegase a existir algún tipo de problema con el transporte hacia nuestro nodo en Prosperina. En cuanto a las seguridades incorporadas en la red de ESPOLTEL, la mayoría se encuentra en los equipos de frontera, en el caso del router 2621 que mantiene el enlace con Access Ram se han definido ACL's y en el servidor HP que constituye nuestra comunicación con Andinadatos se han elaborado reglas sobre iptables. Aún así puede utilizarse la aplicación PF con la finalidad de denegar el servicio hacia o desde determinados sitios. NAT El proceso de NAT sobre las direcciones privadas de los clientes en Pedro Carbo se realiza sobre el equipo 200.49.246.2, que a su vez cumplía la función de proxy transparente. El archivo a ejecutarse se encuentra en /etc/custom/svnat, es simplemente un script que ejecuta varias líneas de ipfw, una utilidad bastante parecida a los iptables en linux. Las líneas que definen los procesos de NAT y sus identificadores se mantienen comentadas, sólo en caso de reiniciar el servidor será necesario habilitarlas. Actualmente el equipo en cuestión no funciona como proxy debido a que el router Cisco 2621 que realiza la redirección del tráfico web mediante WCCP no tiene los recursos de memoria suficientes para soportar los procesos que se originan. En el nodo de Prosperina, el equipo que lleva los procesos de NAT sobre los usuarios de la red 172.30.70.0/24 es el 200.49.240.3, el sistema instalado es CentOS y la traslación se realiza mediante iptables. MONITOREO En cada uno de los servidores que funcionan como enrutadores se encuentra instalada la aplicación jnettop que le permite al operador verificar el tráfico de un o varios hosts e incluso de redes enteras o el tráfico generado por un servicio especifico. Por otro lado, se ha instalado recientemente el software Cacti sobre el servidor de correo de ESPOLTEL, el cual se encarga de realizar requerimientos SNMP hacia los equipos habilitados en las instalaciones de los clientes corporativos o Pymes y gracias a la información obtenida la aplicación grafica los valores en relación al tiempo del análisis realizado.