I. word - Docencia FCA-UNAM

Anuncio

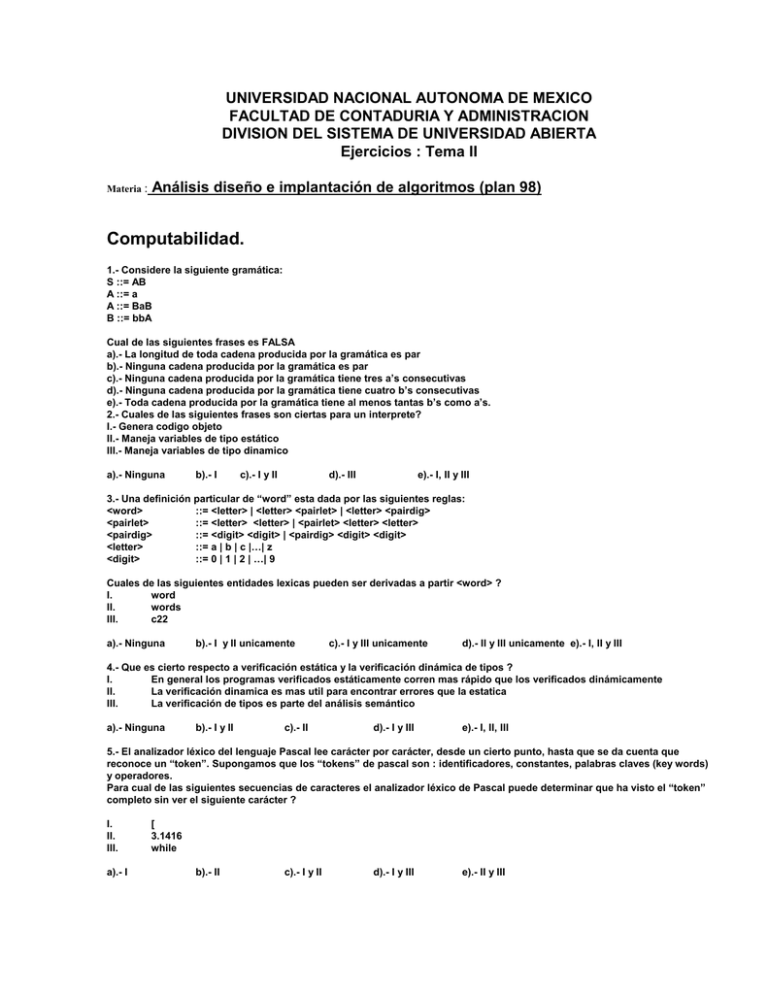

UNIVERSIDAD NACIONAL AUTONOMA DE MEXICO FACULTAD DE CONTADURIA Y ADMINISTRACION DIVISION DEL SISTEMA DE UNIVERSIDAD ABIERTA Ejercicios : Tema II Materia : Análisis diseño e implantación de algoritmos (plan 98) Computabilidad. 1.- Considere la siguiente gramática: S ::= AB A ::= a A ::= BaB B ::= bbA Cual de las siguientes frases es FALSA a).- La longitud de toda cadena producida por la gramática es par b).- Ninguna cadena producida por la gramática es par c).- Ninguna cadena producida por la gramática tiene tres a’s consecutivas d).- Ninguna cadena producida por la gramática tiene cuatro b’s consecutivas e).- Toda cadena producida por la gramática tiene al menos tantas b’s como a’s. 2.- Cuales de las siguientes frases son ciertas para un interprete? I.- Genera codigo objeto II.- Maneja variables de tipo estático III.- Maneja variables de tipo dinamico a).- Ninguna b).- I c).- I y II d).- III e).- I, II y III 3.- Una definición particular de “word” esta dada por las siguientes reglas: <word> ::= <letter> | <letter> <pairlet> | <letter> <pairdig> <pairlet> ::= <letter> <letter> | <pairlet> <letter> <letter> <pairdig> ::= <digit> <digit> | <pairdig> <digit> <digit> <letter> ::= a | b | c |…| z <digit> ::= 0 | 1 | 2 | …| 9 Cuales de las siguientes entidades lexicas pueden ser derivadas a partir <word> ? I. word II. words III. c22 a).- Ninguna b).- I y II unicamente c).- I y III unicamente d).- II y III unicamente e).- I, II y III 4.- Que es cierto respecto a verificación estática y la verificación dinámica de tipos ? I. En general los programas verificados estáticamente corren mas rápido que los verificados dinámicamente II. La verificación dinamica es mas util para encontrar errores que la estatica III. La verificación de tipos es parte del análisis semántico a).- Ninguna b).- I y II c).- II d).- I y III e).- I, II, III 5.- El analizador léxico del lenguaje Pascal lee carácter por carácter, desde un cierto punto, hasta que se da cuenta que reconoce un “token”. Supongamos que los “tokens” de pascal son : identificadores, constantes, palabras claves (key words) y operadores. Para cual de las siguientes secuencias de caracteres el analizador léxico de Pascal puede determinar que ha visto el “token” completo sin ver el siguiente carácter ? I. II. III. a).- I [ 3.1416 while b).- II c).- I y II d).- I y III e).- II y III 6).- Cual de las siguientes características de un lenguaje requiere el uso de “stacks” (pilas) en lugar de variables de tipo estático ? a).- Parámetros por referencia b).- Funciones de valor entera c).- Arreglos bidimensionales d).- “goto’s” arbitrarios e).- Rutinas recursivas 7).- Dos estaciones de trabajo estan conectadas a una red local. Una de las estaciones tiene accesos a los archivos via red de un servidor de archivos, el tiempo promedio para acceder de esta manera a una pagina de un archivo es de 0.1 seg. La otra estacion de trabajo accesa los archivos de un disco local con el tiempo promedio de 0.05 seg. Por pagina. Una compilación particular requiere de 30 segundos de tiempo de procesamiento mas de 200 accesos a paginas de un archivo. Cual es la proporcion de tiempo total requerido para la compilación por la primera estacion (sin disco) al tiempo total requerido por la segunda (con disco), suponiendo que el procesamiento no se traslapa con accesos a los archivos ? a).- 1/1 b).- 5/4 c).- 5/3 d).- ½ e).- 3/1 8).- Supongamos que la protección de los archivos de un sistema está representada por una matriz A de derechos de acceso, donde A(i, j) denota el conjunto de derechos que el usuario i tiene sobre el archivo j. Los usuarios estan divididos en grupos y pueden pertenecer a mas de un grupo. Existen tres modos distintos de acceder los archivos: (R)ead, (W)rite y (E)xecute. El sistema tiene tres tipos de archivos: Correo, texto y Binario. Considere el siguiente conjunto de políticas de seguridad: a).- Cada usuario tiene acceso R y W a todos los archivos que le pertenecen, mas acceso E a los archivos binarios que le pertenecen. b).- Usuarios en un grupo tiene acceso E a los archivos Binarios de todos los usuarios en ese mismo grupo, acceso R a los archivos Correo de todos los usuarios en ese mismo grupo. c).- Un super usuario tiene acceso a todos los archivos del sistema como si fueran los archivos de su pertenencia. Maria, Juan y Alicia son tres usuarios del sistema. Maria y Alicia estan en el mismo grupo. Juan es super usuario. Cual de las siguientes frases es INCONSISTENTE con las políticas anteriores ? a).- Juan tiene acceso W a los archivos Correo de Alicia b).- Juan tiene acceso E a los archivos Correo de Alicia c).- Maria tiene acceso R a los archivos Texto de Alicia d).- Juan tiene acceso E a los archivos Binarios de Maria e).- Maria tiene acceso R a los archivos Correo de Maria 9.- Cuales de las siguientes frases son correctas ? I.- El cargador de arranque normalmente reside en ROM II.- El paso de parámetros por valor no afecta a los valores del parámetro formal en la subrutina invocada III.- Un ensamblador solo permite el uso de macros y un compilador solo permite el uso de subrutinas a).- Ninguna b).- I y II c).- III d).- I e).- II y III 10).- Cuales de las siguientes frases describen funciones de un sistema operativo ? I.- Administración de memoria y disco II.- Carga de programas compilados a memoria III.- Responde a interrupciones y “traps” a).- Ninguna b).- I y II c).- III d).- II y III e).- I, II y III Maquina de Turing, Autómatas y Lenguajes Formales. 1.- la definición de algoritmo NO requiere que: a).- Su ejecución termine después de ejecutar un numero finito de pasos b).- Cada instrucción este claramente especificada y ejecute en tiempo finito c).- Siempre encuentre la respuesta correcta d).- El tiempo de ejecución de cada instrucción este acotado por una funcion lineal dada e).- Todas las anteriones 2.- La siguiente Máquina de Turing tiene como propósito sacar una copia de una cadena binaria, de una configuración inicial: ...###10001###... se desea pasar a la configuración final: ...###10001#10001##... La idea es: para cada digito a copiar, se marca éste con una “x” o “y”, se recorre la cinta hasta encontrar espacio en el extremo derecho, se copia el digito, se regresa a la izquierda y se restituye el digito original. Por ejemplo: ...###10001###... ...###x0001###... ...###x0001#1#... ...###10001#1#... ...###1y001#1#... ... El programa es el siguiente (la cabeza se encuentra leyendo el digito mas significativo al inicio de la operación), con q1 como estado inicial, y q9 final: --------------------------------------------------------------------------------------------------------------------------------------------------Estado Leyendo Símbolos ---------------------------------------------------------------------------------------------------------------------------------------------------0 1 x y # q1 (q2,x,R) (q4,y,R) (q8,#,R) q2 (q2,0,R) (q2,1,R) (q3,#,R) q3 (q3,0,R) (q3,1,R) (q6,0,L) q4 (q4,0,R) (q4,1,R) (q5,#,R) q5 (q5,0,R) (q5,1,R) (q6,1,L) q6 (q6,0,L) (q6,1,L) (q7,#,L) q7 (q7,0,L) (q7,1,L) ? (q1,1,R) q8 (q8,0,L) (q8,1,L) (q9,#,L) q9 En la tabla anterior, la notación (q,s,D) indica que “estamos en un estado q, graba el símbolo s en la posición en la que esta la cabeza, y después mueve la caveza en la dirección indicada por D, ya sea a la izquierda (D = L) o a la derecha (D = R)”. Identificar la transición faltante de q7 leyendo una “x”. a).- (q1,0,R) b).- (q2,0,R) c).- (q1,1,R) d).- (q1,1,L) e).- Ninguna de las anteriores 3.- Para n suficientemente grande, la notación g(n) = O(f(n)) para indicar la complejidad de g(n) establece que: a).- Las medidas de complejidad de g y f son equivalentes b).- Existe una constante k tal que |f(n)|<=k*|g(n)| c).- Existe una constante k tal que |g(n)|<=k*|f(n)| d).- Existe una constante k tal que g(n)*f(n)<=k e).- Ninguna de las anteriores 4.- Para cualquier expresión regular R: a).- Es posible a veces construir un aceptador finito M tal que L(M) = L(R) b).- Es siempre posible construir un aceptador finito M tal que L(M) = L(R) c).- Es imposible construir un aceptador finito M tal que L(M) = L(R) d).- Es siempre posible construir un aceptador finito M tal que L(M) = L(R), aunque el aceptador tenga que ser no deterministico e).- Ninguna de las anteriores 5.- Dadas las operaciones de (i) Union, (ii) Concatenacion, y (iii) Intersección, la clase de los lenguajes libres de contexto es cerrada bajo: a).- (i), (ii), y (iii) b).- (i) y (ii) c).- (iii) d).- (ii) y (iii) e).- Ninguna de las anteriores 6.- La gramática libre de contexto (el signo ‘ ’ representa a la cadena vacia): S A B ---- > ---- > ---- > AB|a a Es equivalente a la gramatica con producciones a).- A ---- > AB, A ---- > a, B ---- > b b).- S ---- > a c).- S ----- > A d).- S ---- > A, A ---- > a|B, B ---- > aA e).- Ninguna de las anteriores 7.- Los lenguajes sensibles al contexto pueden ser caracterizados como aquellos que: a).- Son reconocidos por un autómata de pila (pushdown automaton) b).- Requieren de una máquina de Turing no determinista con cinta de longitud limitada (linear bounded automaton) para su reconocimiento c).- Estan formados por gramaticas que tienen reglas de la forma X ---- > , para X no terminal y una cadena de terminales y no terminales d).- Requieren de una máquina de Turing no deterministica sin limitaciones en la cinta para su reconocimiento e).- Ninguna de las anteriores 8.- La gramatica lineal: ---- > A ---- > B ---- > C ---- > A 1B 0B|0C 0B|1C|1