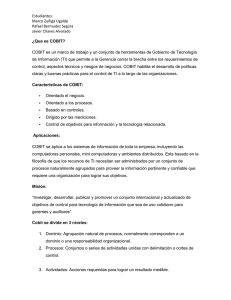

GOBIERNODETIUTILIZANDO TIBO CASO DE ESTUDIO, 2DA

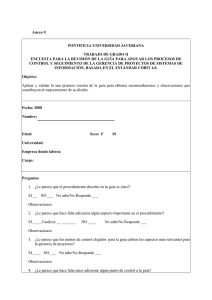

Anuncio