OBJETIVO. Identificar los posibles ataques a los cuales se

Anuncio

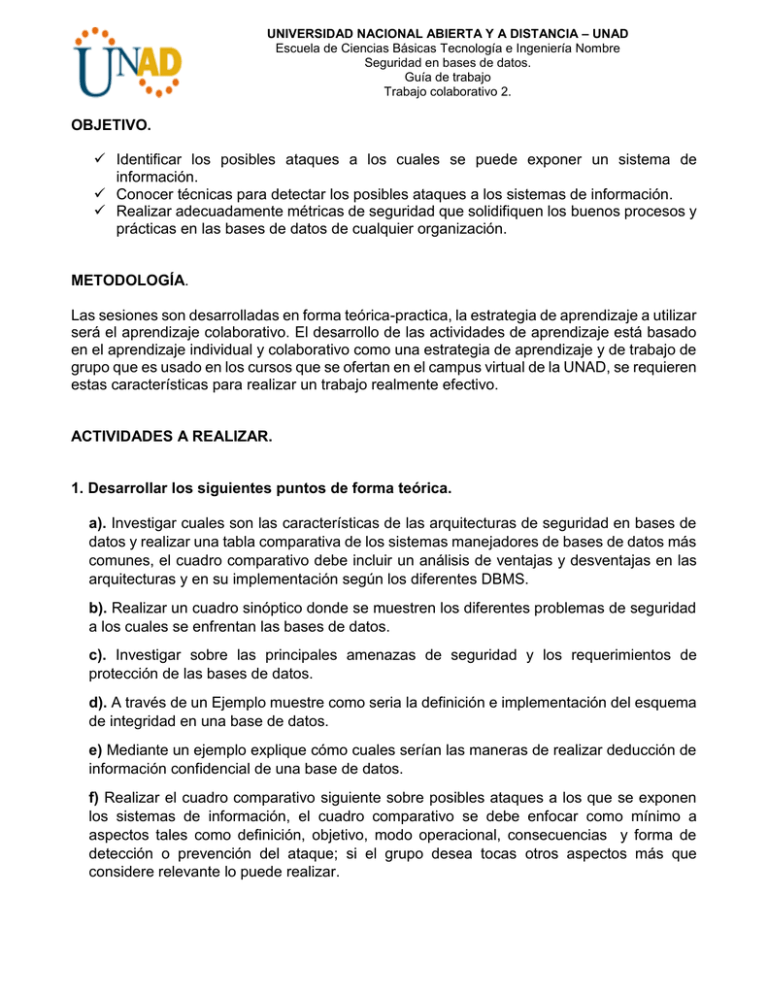

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA – UNAD Escuela de Ciencias Básicas Tecnología e Ingeniería Nombre Seguridad en bases de datos. Guía de trabajo Trabajo colaborativo 2. OBJETIVO. Identificar los posibles ataques a los cuales se puede exponer un sistema de información. Conocer técnicas para detectar los posibles ataques a los sistemas de información. Realizar adecuadamente métricas de seguridad que solidifiquen los buenos procesos y prácticas en las bases de datos de cualquier organización. METODOLOGÍA. Las sesiones son desarrolladas en forma teórica-practica, la estrategia de aprendizaje a utilizar será el aprendizaje colaborativo. El desarrollo de las actividades de aprendizaje está basado en el aprendizaje individual y colaborativo como una estrategia de aprendizaje y de trabajo de grupo que es usado en los cursos que se ofertan en el campus virtual de la UNAD, se requieren estas características para realizar un trabajo realmente efectivo. ACTIVIDADES A REALIZAR. 1. Desarrollar los siguientes puntos de forma teórica. a). Investigar cuales son las características de las arquitecturas de seguridad en bases de datos y realizar una tabla comparativa de los sistemas manejadores de bases de datos más comunes, el cuadro comparativo debe incluir un análisis de ventajas y desventajas en las arquitecturas y en su implementación según los diferentes DBMS. b). Realizar un cuadro sinóptico donde se muestren los diferentes problemas de seguridad a los cuales se enfrentan las bases de datos. c). Investigar sobre las principales amenazas de seguridad y los requerimientos de protección de las bases de datos. d). A través de un Ejemplo muestre como seria la definición e implementación del esquema de integridad en una base de datos. e) Mediante un ejemplo explique cómo cuales serían las maneras de realizar deducción de información confidencial de una base de datos. f) Realizar el cuadro comparativo siguiente sobre posibles ataques a los que se exponen los sistemas de información, el cuadro comparativo se debe enfocar como mínimo a aspectos tales como definición, objetivo, modo operacional, consecuencias y forma de detección o prevención del ataque; si el grupo desea tocas otros aspectos más que considere relevante lo puede realizar. UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA – UNAD Escuela de Ciencias Básicas Tecnología e Ingeniería Nombre Seguridad en bases de datos. Guía de trabajo Trabajo colaborativo 2. CUADRO COMPARATIVO SOBRE POSIBLES ATAQUES A BASES DE DATOS Técnica Definición Objetivo Modo Consecuencias Forma de del ataque operacional detección o prevención Scanning Enumeración Sniffing Fuerza bruta Spoofing Hijacking Ingeniería Social Jamming SYN Flooding Borrado de huellas Tamppering 2. Políticas de seguridad. Teniendo como base los tipos de ataques mencionados en el punto anterior se debe proponer políticas de seguridad que brinden soluciones de configuración de los equipos y las bases de datos para mitigar este cada tipo de ataque. De otro lado se debe proponer un plan y unas Prácticas recomendadas Auditoria de bases de datos. 3. Video e informe de ataque DNS Spoofing. Como practica aprovechando la instalación que tenemos realizada del trabajo colaborativo se va a ejecutar un ataque de DNS Spoofing sobre Bactrack, se debe crear un vídeo tutorial que será subido a Youtube, de tal forma que se describe el paso a paso del ataque y todas las formas posibles para evitar este tipo de ataques informáticos hacia las redes de datos. Del proceso también se debe redactar de forma coherente un manual paso a paso, en el trabajo escrito, allí se describe todo lo que se tiene que hacer para configurar el ataque antes mencionado, además en el informe final se debe colocar el link del video subido a Youtube. Link descarga backtrack http://www.backtrack-linux.org/downloads/ Link de instalación backtrack http://www.youtube.com/watch?v=7OyO_B7zmNk Link de apoyo DNS Spoofing http://www.flu-project.com/dns-spoofing.html http://blogs.eset-la.com/laboratorio/2012/06/18/dns-spoofing/ UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA – UNAD Escuela de Ciencias Básicas Tecnología e Ingeniería Nombre Seguridad en bases de datos. Guía de trabajo Trabajo colaborativo 2. 4. Diapositivas e informe ataque troyano. En este punto se va utilizar un troyano, virtualizar 2 máquinas con Windows xp, después descargaran los archivos que componen el virus troyano puede ser Little Witch, Optix Pro o Net-Devil (Favor tener precaución con el uso de los archivo descargados; documentarse bien antes de hacer cualquier operación con los archivos), estos son troyanos cliente servidor, leer manuales de configuración y uso que viene con troyano y hacerlo funcionar. En este punto se van redactando el manual paso a paso de cómo se ejecuta el troyano, y analizar las medidas de seguridad que se pueden aplicar para que esto no se propague en las redes de datos. También se deben generar unas diapositivas mostrando el proceso realizado con el troyano, las cuales serán publicadas en internet en algún espacio como por ejemplo www.slideshare.net, se debe anexar al informe final el link donde están publicadas las diapositivas. Nota: se sugiere tener precaución y documentarse muy bien en el manejo de troyanos antes de iniciar la práctica. PRODUCTO ESPERADO A ENTREGAR: El producto es un documento PDF que debe evidenciar detalladamente la realización de la practica (todos los puntos antes mencionados).