SEGURIDAD DE LA INFORMACIÓN RECOMENDACIONES 1

Anuncio

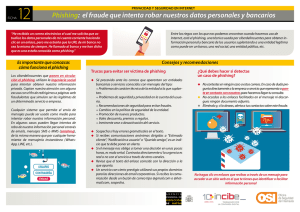

Departamento de Seguridad Informática SEGURIDAD DE LA INFORMACIÓN RECOMENDACIONES 1) CLAVES ROBUSTAS Una clave de acceso o contraseña es una serie de caracteres que el usuario debe utilizar para autenticarse ante el sistema de información. Características de una contraseña segura •Personal •Secreta •Intransferible •Fácil de recordar •Difícil de averiguar •De renovación periódica Cómo crear claves de acceso robustas •No utilice palabras comunes, de diccionario,ni nombres de fácil deducción por terceros. •No las vincule a un dato personal. •No utilice como contraseña su nombre de usuario ni derivados del mismo. •Constrúyalas utilizando al menos 8 caracteres. •Combine letras mayúsculas y minúsculas, números y signos. •Use claves distintas para sistemas o servicios diferentes. •Elija una palabra sin sentido, aunque pronunciable. •Elija una clave que no pueda olvidar, para evitar escribirla en alguna parte. Normas de uso de claves •Cuide que nadie observe cuando escribe su clave y no observe a otros mientras lo hacen. •No escriba la clave en papeles, ni en archivos digitales sin cifrar. •No comparta su clave con otra persona ni solicite la clave de otra persona. •No habilite la opción de “recordar claves” en los programas que utilice. •Si por algún motivo debe anotar la clave, no la deje al alcance de terceros, ni debajo del teclado, y nunca pegada al monitor. •No envíe su clave por correo electrónico ni la mencione en una conversación. 1 Departamento de Seguridad Informática •No entregue la clave a nadie, ni siquiera al administrador del sistema. •Cambie la contraseña regularmente. 2) PHISHING El fraude informático mediante correo electrónico, comúnmente denominado phishing, es un proceso fraudulento cuyo objetivo es adquirir información sensible como nombres de usuario, claves o datos de cuentas o tarjetas de crédito, a través de una comunicación electrónica, fingiendo ser una entidad de confianza, tal como un banco o una entidad gubernamental. El término phishing proviene de la palabra en inglés “fishing” (pesca) y hace alusión al acto de “pescar” usuarios mediante “anzuelos” (trampas) cada vez más sofisticados para obtener contraseñas e información financiera. 1. Evite el correo basura (SPAM) ya que es el principal medio de distribución de mensajes engañosos. Los mensajes de phishing se distribuyen mediante el correo electrónico de la misma forma que los mensajes de correo basura, por lo cual toda acción que contribuya a disminuir el SPAM que se recibe, contribuirá también en reducir los mensajes de phishing que reciba en su casilla. 2. Ninguna entidad responsable le solicitará datos confidenciales por correo electrónico, teléfono o fax. Todo mensaje en el que se solicite su nombre de usuario, su clave de acceso o el contenido de su tarjeta de coordenadas es falso y constituye un engaño al usuario. 3. Verifique la fuente de la información. No conteste correos que soliciten información personal o financiera (claves de correo electrónico, claves de acceso a cuenta bancaria, el contenido de la tarjeta de coordenadas, entre otros). Si duda, comuníquese telefónicamente con la empresa en cuestión mediante los números que figuren en la guía telefónica (no llame a los números que aparecen en el mensaje recibido). 4. Si el correo electrónico contiene un enlace a un sitio web, escriba usted mismo la dirección en su navegador de Internet, en lugar de hacer clic en dicho enlace. De esta forma sabrá que accede a la dirección que aparece en el mensaje y que no está 2 Departamento de Seguridad Informática siendo redirigido a un sitio falso. Adicionalmente, si el sitio le solicita información personal, verifique que el envío y la recepción de datos se realiza sobre un canal seguro (la dirección web debe comenzar con https:// y debe aparecer un pequeño candado cerrado en la esquina inferior derecha de la pantalla del navegador). 5. Denuncie los correos fraudulentos. Comunicándose con el Departamento de Seguridad informática mediante el correo electrónico [email protected] o al interno 1312. 3) NAVEGACIÓN SEGURA •Utilice un navegador seguro y con la configuración recomendada por la Universidad. •Evite acceder a sitios desconocidos o no confiables. •No acepte la instalación automática de software. •No descargue archivos de sitios web no confiables. •Siempre descargue los archivos en una carpeta y analícelos con un antivirus actualizado antes de abrirlos. •No ingrese información crítica o personal en formularios, páginas o foros. •Si un sitio requiere que ingrese información crítica o personal sólo hágalo en sitios seguros (la dirección debe comenzar con https) 4) ANTIVIRUS El código malicioso o malware, como virus, troyanos, gusanos, es un software diseñado para infiltrarse en una computadora sin el conocimiento de su dueño con el fin de robar, dañar o eliminar el software y la información almacenada, o aprovechar los recursos de la misma para efectuar otras acciones maliciosas. •Utilice un antivirus reconocido, con la configuración recomendada por la Universidad. •Verifique que siempre esté activo y actualizado a la fecha. •Analice siempre los medios removibles (discos, disquettes, pen-drives, mp3, celulares, cámaras digitales) que se conecten a la computadora. •Ejecute un análisis completo (análisis en profundidad) del equipo al menos una vez por semana. 5) ELIMINACIÓN SEGURA DE INFORMACIÓN La eliminación de los documentos constituye la fase final del ciclo de vida de un registro. 3 Departamento de Seguridad Informática Los registros que contienen información privada o confidencial (por ejemplo, números de documento, tarjetas de crédito, información financiera personal, información académica de los estudiantes, información de salud, etc.) requieren procedimientos de destrucción segura, que resguardan la privacidad y protegen contra el robo de identidad. Entre estos procedimientos se recomienda la eliminación utilizando equipamiento de destrucción de documentos. La eliminación segura de la información crítica, ya sea que resida en un medio digital o en papel, impide obtener información mediante trashing, que es la práctica de recuperar información técnica o confidencial a partir de material descartado, y suele ser la manera de obtener datos para posteriormente cometer otros delitos (robo, intrusión en los sistemas de información u otros incidentes). •Trashing físico: papeles o impresos descartados, diskettes, discos compactos, etc. •Trashing lógico: contenido de la papelera de reciclaje, historial de sitios visitados, contraseñas almacenadas, etc. Para más información visite www.seguridadinformatica.unlu.edu.ar 4

![que es internet[1]+lore](http://s2.studylib.es/store/data/004411592_1-ceda759480c44867ca3f451a443f609a-300x300.png)