I. Verdadero o Falso (20 puntos)

Anuncio

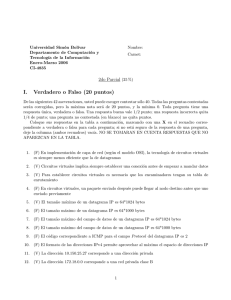

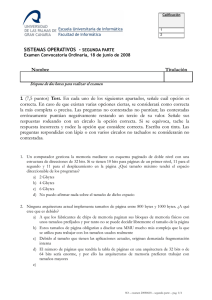

Universidad Simón Bolı́var Departamento de Computación y Tecnologı́a de la Información Abril-Julio 2006 CI-4835 Nombre: Carnet: 2do Parcial (33 %) I. Verdadero o Falso (20 puntos) Para cada una de las siguientes 50 aseveraciones, diga si es Verdadera o Falsa. Cada pregunta vale 0.4 puntos. Toda pregunta tiene una respuesta única, verdadera o falsa. Coloque sus respuestas en la tabla a continuación, marcando con una X en el recuadro correspondiente a verdadera o falsa para cada pregunta. NO SE TOMARAN EN CUENTA RESPUESTAS QUE NO APAREZCAN EN LA TABLA. Preguntas Verdadero Falso 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 Preguntas Verdadero Falso 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 Preguntas Verdadero Falso 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 Preguntas Verdadero Falso 46 47 48 49 50 1. (F) La capa de red se encarga de la comunicación entre procesos en diferentes máquinas de una red 2. (F) La estrategia de conmutación basada en circuitos virtuales requiere de un identificador de circuito virtual único en toda la red 3. (V) La estrategia de conmutación basada en circuitos virtuales es de tipo “orientado a conexión” 1 4. (V) El establecimiento de un circuito virtual requiere de la aceptación del circuito por parte de todos los encaminadores y máquinas de la ruta escogida 5. (V) Al solicitar un circuito virtual, la máquina que lo solicita puede especificar requerimientos de Calidad de Servicio (QoS) 6. (F) En un circuito virtual, los paquetes deben llevar la dirección de destino y fuente 7. (F) En circuitos virtuales, no se requieren tablas de encaminamiento en los encaminadores 8. (F) El campo “TYPE OF SERVICE” del datagrama IP permite distinguir entre datagramas en formato IPv4 e IPv6 9. (V) El campo “TIME TO LIVE” (tiempo por vivir) del datagrama IP ayuda al control de errores realizado por TCP 10. (V) El tamaño máximo de un datagrama (sin usar opciones) es de 65536 bytes 11. (F) El tamaño máximo del campo de datos de un datagrama (sin usar opciones) es de 65536 bytes 12. (F) El tamaño máximo de un datagrama (sin usar opciones) es de 64000 bytes 13. (F) El tamaño máximo del campo de datos de un datagrama (sin usar opciones) es de 64000 bytes 14. (F) Si se recibe un datagrama con la bandera “MORE FRAGMENTS” en 0, y 4000 en el campo de desplazamiento (offset), el receptor deduce que el datagrama original tiene un tamaño de 4000 bytes más el tamaño del campo de datos del fragmento recibido 15. (F) Si se recibe un datagrama con la bandera “MORE FRAGMENTS” en 0, y 4000 en el campo de desplazamiento (offset), el receptor deduce que el datagrama original tiene un tamaño de 16000 bytes más el tamaño del campo de datos del fragmento recibido 16. (V) Si se recibe un datagrama con la bandera “MORE FRAGMENTS” en 0, y 4000 en el campo de desplazamiento (offset), el receptor deduce que el datagrama original tiene un tamaño de 32000 bytes más el tamaño del campo de datos del fragmento recibido 17. (F) El tamaño mı́nimo del encabezado IPv4 es de 16 bytes 18. (V) Los paquetes ICMP (Internet Control Message Protocol) van sobre datagramas IP 19. (F) Los paquetes ICMP (Internet Control Message Protocol) van sobre paquetes UDP 20. (V) Las subredes pemiten simplificar la administración del espacio de direcciones IP de una red IP 21. (F) Los encaminadores en Internet deben conocer las subredes de una organización para poder encaminar correctamente los datagramas dirigidos a dicha organización. 22. (V) La máscara de la subred 159.90.25/18 es 255.255.192.0 2 23. (F) Una tabla de reenvı́o debe contemplar todas las redes de Internet 24. (F) Las superredes (usando CIDR) pemiten simplificar la administración del espacio de direcciones IP de una red IP 25. (F) Según el esquema usado en CIDR, a una organización que solicite 2100 direcciones IP se le otorgarán 9 bloques de direcciones clase C. 26. (V) Las direcciones IPv6 son de 128 bits 27. (F) El encabezado de un datagrama IPv6 es de 40 bytes 28. (F) En la estrategia de encaminamiento de Estado de Enlaces, cuando un encaminador recibe un paquete de Estado de Enlaces (LSP), lo retransmite por todos sus enlaces de salida 29. (V) En la estrategia de encaminamiento de Vector de Distancias (VD), un encaminador puede modificar una entrada en su tabla con una ruta peor que la que tenı́a 30. (V) Los algoritmos de Estado de Enlaces son más estables que los de Vector de Distancia 31. (V) OSPF es un algoritmo de Estado de Enlaces 32. (V) El algoritmo de encaminamiento usado en Internet se ocupa de la alcanzabilidad en lugar de la optimización de rutas 33. (V) Un Sistema Autónomo puede consistir de una sóla red IP 34. (V) El tamaño mı́nimo del encabezado TCP es de 20 bytes 35. (F) TCP garantiza que cada escritura de la aplicación del lado del emisor se corresponde con cada lectura de la aplicación del lado del receptor 36. (F) TCP provee servicios de confidencialidad y autenticación 37. (V) Si el buffer de receptor está lleno, y la aplicación lee un byte a la vez, TCP puede generar comunicaciones ineficientes 38. (V) La confidencialidad consiste en que un mensaje no puede ser revelado por personas no autorizadas 39. (F) La autenticación permite que un usuario o proceso envı́en mensajes que no pueden ser alterados 40. (F) No repudio significa que un destinatario no puede decir que no recibió un mensaje 41. (F) Un cortafuegos permite proteger contra ataques que van en los datos de aplicaciones 42. (V) Un cortafuegos debe tener al menos dos conexiones de red 43. (F) La seguridad no es un proceso, sino un producto 3 44. (F) Las polı́ticas de seguridad del tipo “Todo está permitido, menos lo que está expresamente prohibido” son las más restrictivas para los usuarios 45. (V) Los algoritmos de cifrado simétrico requieren compartir una clave secreta 46. (F) Los algoritmos de cifrado asimétrico requieren compartir una clave secreta 47. (F) Para garantizar la integridad de un mensaje, se puede calcular el hash criptográfico del mensaje, cifrarlo con la clave pública del receptor, y enviarlo junto con el mensaje 48. (V) Para garantizar la integridad de un mensaje, se puede calcular el hash criptográfico del mensaje, cifrarlo con la clave privada del emisor, y enviarlo junto con el mensaje 49. (V) El ping representa un problema para la seguridad de una red, porque puede ser usado para detectar máquinas accesibles de una red sobre la cual lanzar ataques 50. (V) Enviar a un servidor segmentos TCP con SYN=1, y no replicar a las confirmaciones de intento de conexión puede ser usado para provocar una negación de servicio en dicho servidor II. Desarrollo (13 puntos) II.1. Encaminamiento (6 puntos) Se tiene una red cuyos nodos (encaminadores) utilizan un algoritmo de enrutamiento de Estado de Enlaces. El formato de los mensajes LSP (Link State Packet) es el siguiente: (ID\_nodo\_fuente, Num\_Seq, Num\_Vecinos, ID\_vecino\_1, costo1, ID\_vecino\_2, costo2, ...) Donde ID nodo fuente es el identificador del nodo que generó el LSP; Num Seq es el número de secuencia del paquete; Num Vecinos es el número de vecinos directos que tiene el nodo fuente; luego sigue una lista de identificadores de vecino (ID vecino) seguido del costo asociado al enlace del nodo fuente con ese vecino (costo1). Por ejemplo, el LSP (Z, 4, 3, B, 2, K, 2, A, 1) se interpreta como que fue generado por el nodo Z, el número de secuencia de los paquetes generados por ese nodo es 4, tiene 3 vecinos (B, K, A) con costos de enlaces, respectivamente, 2, 2, 1. La secuencia de mensajes LSP que el nodo A ha recibido en un momento dado, son los siguientes: (Y, (L, (K, (B, (X, (B, (L, (Z, 300, 3, B, 1, K, 4, L, 2) 1000, 2, Y, 2, X, 1) 10002, 3, Z, 2, Y, 4, A, 1) 15, 3, Z, 2, Y, 1, W, 2) 200, 2, L, 1, A, 3) 100, 2, Z, 2, Y, 1) 900, 2, Y, 1, X, 2) 4, 3, B, 2, K, 2, A, 1) 4 1. (3 puntos) Dé un dibujo de la red, indicando el identificador de cada nodo, y el costo de los enlaces. Respuesta: Ver figura 1 1 A Z 1 2 3 X 2 K B 4 1 1 Y L 2 Figura 1: Mapa de la red en A, según LSP recibidos 2. (3 puntos) Dé la tabla de encaminamiento del nodo B Respuesta: Destino Salida Z Z Y Y A Z K Z L Y X Y Costo 2 1 3 4 3 4 5 II.2. Ventana corrediza en TCP (7 puntos) Se tiene una conexión TCP que se acaba de inicializar, donde la aplicación cliente (A) desea mandar muchos datos (asumimos que son infinitos), y el servidor (B) no tiene nada que mandar a A (sólo manda confirmaciones ACK). La ventana anunciada de B es de 32 KBytes, el RTT es de 100 ms (asumimos que no varı́a), y el MTU de A es de 1 KBytes. El temporizador de reenvı́o en A se fija a 200 ms. El ancho de banda es de 800 Kbps. 1. (2 puntos) Durante un segundo, A envı́a mensajes a B, pero B no envı́a ningún ACK. Diga cuántos bytes efectivos (sin contar los reenvı́os) podrá A enviar en ese lapso Respuesta: debido a que la Ventana de Congestión (Vc) se inicializa con un MTU, y no crecerá porque no se recibe ningún ACK en el primer segundi, A mandará 1 KBytes efectivos 2. Al cabo de un segundo (t=1 s), B empieza a mandar ACK por cada segmento que recibe, y dichos ACK llegan sin pérdida de tiempo (es decir, 100 ms después de enviar el mensaje desde A). a) (2.5 puntos) Cuál es el valor de la ventana de congestión 1 segundo después (t=2 s)? Respuesta: El tiempo de transmisión de un MTU = 1 KBytes/800 Kbps = 10 ms. Por lo tanto, lo despreciaremos en los cálculos ante el RTT de 100 ms. Asumiremos entonces que tanto los segmentos (cada uno de 1 MTU) como los ACK llegan prácticamente simultáneamente a B y A, respectivamente En t=1.05s llega un ACK a A, y la Vc=2xMTU; se envı́an Vcc bytes En t=1.15s, llegan los 2 ACK, Vc=4xMTU (4 KBytes); se envı́an Vcc bytes En t=1.25s, llegan los 4 ACK, Vc=8xMTU (8 KBytes); se envı́an Vcc bytes En t=1.35s, llegan los 8 ACK, Vc=16xMTU (16 KBytes); se envı́an Vcc bytes En t=1.45s, llegan los 16 ACK, Vc=32xMTU (32 KBytes); se envı́an Vcc bytes En t=1.55s, llegan los 32 ACK, Vc=64xMTU (32 KBytes); se envı́an 32 KBytes (vantana anunciada) En t=1.65s, llegan los 32 ACK, Vc=96xMTU; se envı́an 32 KBytes (vantana anunciada) En t=1.75s, llegan los 32 ACK, Vc=128xMTU; se envı́an 32 KBytes (vantana anunciada) En t=1.85s, llegan los 32 ACK, Vc=160xMTU; se envı́an 32 KBytes (vantana anunciada) En t=1.95s, llegan los 32 ACK, Vc=192xMTU; se envı́an 32 KBytes (vantana anunciada) En t=2s, Vc=192 KBytes b) (2.5 puntos) Cuántos bytes en tránsito podrá tener A en ese momento? RESPUESTA: ventana anunciada (32 KBytes) 6