Entregando la información empresarial de forma segura en

Anuncio

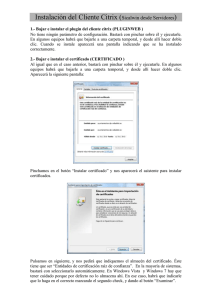

BYOD y Seguridad de la Información White Paper Entregando la información empresarial de forma segura en tablets y smartphones Android, Apple iOS y Microsoft Windows Una guía técnica actualizada para Android 4.4, iOS 7.1 y Windows Phone y Surface 8.1. citrix.es/byod @CitrixBYOD citrix.es/secure @CitrixSecurity BYOD y Seguridad de la Información White Paper Los dispositivos móviles Android, iOS y Windows, incluyendo los smartphones, tablets, y todos los demás, han trasformado la informática empresarial, proporcionando movilidad y flexibilidad a la gente y las TI. Al mismo tiempo, significan un desafío para mantener la seguridad y la privacidad de la información empresarial de forma efectiva. La movilidad empresarial reclama un nuevo enfoque de seguridad, uno diseñado para un mundo donde los dispositivos móviles, BYOD, dispositivos corporativos con datos de carácter personal, aplicaciones en la nube y redes públicas utilizadas para almacenar y acceder a los datos del negocio han hecho de los tradicionales perímetros bloqueados algo obsoleto. En vez de tratar de proteger toda la información en la empresa, incluyendo datos públicos no confidenciales, TI debe centrarse en proteger lo que realmente importa, información confidencial para el negocio como la propiedad intelectual y los secretos comerciales, así como, la información personal identificable regulada (PII), datos médicos protegidos (PHI) y el sector de tarjetas de pago (PCI). Este enfoque requiere la asignación de medidas de seguridad para los roles de usuario y el uso selectivo de una amplia gama de métodos para el acceso seguro, controlar el uso, evitar la extracción de datos y protegerse contra la manipulación de dispositivos, sin interferir con la disponibilidad de los datos. La gestión de la movilidad empresarial desempeña un papel central en esta estrategia, con capacidades centradas en los dispositivos, sistemas operativos, redes, aplicaciones, datos y políticas, pero es igualmente esencial entender el papel del propio sistema operativo móvil. Cada una de las tres principales plataformas móviles OS, iOS, Android y Windows, presentan características y problemas de seguridad únicos. Mientras que Android ofrece características y ventajas dirigidas tanto a organizaciones como a los consumidores, la fragmentación de la versión del sistema operativo y una falta de capacidades de actualización de dispositivos controlados por el proveedor plantean desafíos de seguridad. El sistema operativo de Apple iOS permite un control estricto tanto del hardware como de las aplicaciones y proporciona un enfoque de jardín vallado que reduce la vulnerabilidad, pero también limita las opciones de seguridad de la empresa tradicional. Microsoft Windows 8 basado en dispositivos Windows Phone y Surface incluye características de seguridad avanzadas y aprovecha su familiaridad con las tecnologías de seguridad heredadas de Windows, pero difieren significativamente en sus capacidades de seguridad y gestión a través de las variantes del sistema operativo. Como líder en soluciones de espacio de trabajo en movilidad, Citrix ha desarrollado tecnologías y las mejores prácticas diseñadas para desbloquear el valor total de los últimos dispositivos móviles tanto personales como empresariales. En este informe vemos en profundidad las principales plataformas de sistemas operativos móviles, las cuestiones de seguridad y las características únicas de cada uno, y las medidas que TI debe tomar para mantener el control mientras que fomenta la productividad y la movilidad. También discutimos las capacidades de seguridad proporcionadas por las soluciones de movilidad empresarial de Citrix incluyendo Citrix XenMobile, citrix.es/byod citrix.es/secure 2 BYOD y Seguridad de la Información White Paper 3 Citrix ShareFile, Citrix XenDesktop, Citrix XenApp y Citrix NetScaler. Juntas, estas soluciones proporcionan a la empresa el control sobre los datos desde el centro de datos a cualquier dispositivo y aborda las preocupaciones de seguridad de TI, independientemente de si la política permite que los datos de la empresa sean movilizados en el dispositivo o no. Cómo difiere la seguridad de los dispositivos móviles de la seguridad de un PC heredado La seguridad móvil no es tan simple como asignar las familiares medidas actuales de seguridad del PC sobre las plataformas móviles. Por ejemplo, antivirus, cortafuegos personales y un cifrado completo del disco son posibles en Android y Windows Phone y Surface, pero significaría negar el acceso de los dispositivos iOS a la red, porque iOS en este momento no soporta todas estas medidas de control heredadas. Aunque con el examen riguroso que realiza Apple de las aplicaciones, al menos hasta hoy, hay poca necesidad de aplicaciones de seguridad para los dispositivos. Un arquitecto de seguridad encargado de permitir los dispositivos iOS en la empresa tiene sin embargo que abordar el tema desde el punto de vista de la protección de datos. La arquitectura de seguridad Android es muy similar a un PC Linux. Basado en Linux, Android tiene todas las ventajas y algunas de las desventajas de una distribución Linux, así como las consideraciones de seguridad únicas para un sistema operativo móvil. Sin embargo, los dispositivos iOS difieren sustancialmente de un PC desde una perspectiva de seguridad y capacidad de uso. La arquitectura de iOS incluso parece tener varias ventajas de seguridad que podría remediar potencialmente algunos de los retos de seguridad de los PCs. Compare el modelo de seguridad del PC y su atenuación con modelos Android e iOS en un ejemplo sencillo que se muestra a continuación, y verá que las medidas de control que requieren los PCs pueden no ser necesarias para el modelo iOS. Además, Windows Phone y Surfce mejoran el modelo familiar del PC de muchas formas. Comparativa de medidas de seguridad de PCs heredados, Android, iOs y Windows tablets y smartphones Medidas de seguridad PC Android iOS Windows Control del dispositivo Adicional Adicional Adicional Adicional Anti-malware local Adicional Adicional Indirecto Nativo Cifrado de datos Adicional Configuración Nativo Configuración Aislamiento de datos/segregación Adicional Nativo Nativo Nativo Entorno operativo gestionado No No Si Si Aplicación de parches Gestionado por el usuario Gestionado por el usuario Nativo Nativo Acceso para modificar archivos del sistema Requiere administrador Requiere rooting Requiere liberación Requiere administrador citrix.es/byod citrix.es/secure BYOD y Seguridad de la Información White Paper La arquitectura de Android puede ser configurada para una postura de seguridad fuerte, como es el caso de una versión Android aprobada para el uso del Departamento de defensa de los Estados Unidos. Además la Agencia de Seguridad Nacional es compatible con el modelo Android de seguridad mejorada (SE), llevando SE Linux OS a Android kernel. Resumen de la arquitectura de seguridad Android La arquitectura de Android proporciona una plataforma que permite que la personalización de la seguridad pueda ser desde básica a avanzada. Las medidas de seguridad deben ser específicamente habilitadas y cumplirse, con la plataforma Android que ofrece lo siguiente: Algunas de las características de seguridad que ayudan a los programadores a construir aplicaciones seguras incluyen: • Android Application Sandbox, que aísla los datos y el código de ejecución de cada aplicación, ampliado con Enforcing SELinux e integridad de arranque • Marco de aplicación Android con implementaciones robustas de funcionalidades de seguridad corrientes tales como la criptografía, permisos y un IPC seguro • Un sistema de archivos cifrados que se puede habilitar para proteger los datos en dispositivos extraviados o robados. Sin embargo, es importante para los programadores que estén familiarizados con las mejores prácticas de seguridad de Android para asegurarse de que se aprovechan de estas capacidades y reducir la probabilidad de introducir inadvertidamente otras cuestiones de seguridad que puedan afectar a sus aplicaciones. ¿Cómo utilizar correctamente mi teléfono y tablet Android? La arquitectura de seguridad de Android se ha diseñado de modo que se pueden utilizar de forma segura el teléfono y el tablet sin hacer ningún cambio en el dispositivo o instalar ningún software especial. Ejecutar aplicaciones Android en su Application Sandbox, limita el acceso a información o datos confidenciales sin permiso del usuario. Para beneficiarse plenamente de las protecciones de seguridad en Android, es importante que los usuarios sólo descarguen e instalen software de fuentes fiables, visiten sitios web de confianza y eviten cargar sus dispositivos en estaciones de carga no fiables. Como plataforma abierta, la arquitectura Android le permite visitar cualquier sitio web y cargar software de cualquier desarrollador en un dispositivo. Al igual que con un PC de casa, el usuario debe ser consciente de quién está proporcionando el software que se descarga y debe decidir si quiere conceder a la aplicación las funciones que solicita. Esta decisión puede ser tomada a juicio de la persona dependiendo de la honradez del desarrollador de software, y determinando de dónde proviene el software. La función de escaneado Bouncer y aplicaciones de terceros ayudan a detectar malware integrado en la aplicación. Preocupaciones de seguridad de Android La plataforma abierta Android está abierta al rooting y desbloqueo. Rooting es el proceso de convertirse en root, ser un súper usuario con todos los derechos sobre el sistema operativo. Desbloqueando el dispositivo gana acceso para modificar el gestor de arranque, permitiendo versiones alternativas del sistema operativo pudiendo citrix.es/byod citrix.es/secure 4 BYOD y Seguridad de la Información White Paper 5 instalar las aplicaciones. Android también tiene un modelo de permiso más abierto permitiendo que cualquier archivo sea legible globalmente por una aplicación en un dispositivo Android. Esto implica que si cualquier archivo necesita ser compartido entre aplicaciones, la única forma de permitirlo es a través de la legibilidad global. Las actualizaciones a la última versión de Android no siempre están disponibles y son a veces controladas por el operador. La falta de una actualización disponible podría permitir que los problemas de seguridad persistan. Comprobar Configuración/Más/ Sobre el dispositivo/Actualización de Software para determinar si la plataforma se puede actualizar. Soporte para contenido activo, incluyendo Flash, Java, JavaScript y HTML5, permite malware y ataques a través de estos portadores. Asegúrese de que las soluciones de seguridad pueden detectar y frustrar los ataques de contenido activo. El sistema operativo Android es el blanco favorito del malware móvil, incluyendo SMS troyanos que envían mensajes de texto a números premium y aplicaciones rogue que suscriben a los usuarios a servicios nefastos sin su conocimiento, fugas de información personal e incluso permiten el control remoto no autorizado del dispositivo. Esto es especialmente cierto para las aplicaciones desde tiendas de aplicaciones rogue, cuya seguridad no ha sido revisada ni investigadas. Aunque KitKat agrega "docenas de mejoras de seguridad para proteger a los usuarios", para robustecer los dispositivos Android es aún mejor ejecutar una solución anti-malware que proporcione una posición de seguridad más robusta. Últimas características de Android y lo que significan para TI La siguiente tabla resume los beneficios para el usuario y el impacto en la seguridad de TI de las últimas funciones en tablets y smartphones Android 4.4. Nuevo y notable en Android 4.4 Android 4.4 Kit Kat amplía las capacidades de SELinux para proteger el sistema operativo Android ejecutándose predeterminadamente y añadiendo nuevas funciones para controlar la seguridad. La aplicación de estas características también puede variar según el fabricante y el dispositivo. En este informe se habla de estas notables características y su impacto. Función Android Beneficio para el usuario Impacto para TI Tratamiento de los certificados y las mejoras KeyStore Las listas blancas y Certificate Pinning aseguran que solo son utilizados certificados válidos, los algoritmos Elliptic Curve optimizan un fuerte cifrado, y las advertencias CertificateAuthority (CA) añaden al dispositivo la capacidad de poder frustrar ataques Man-inthe-middle. Dé la bienvenida a las mejoras y automatización de Android cyrpto subsystem. La introducción de una clave API pública API y otras características de gestión KeyStore simplificaran y ampliarán las capacidades de TI. citrix.es/byod citrix.es/secure BYOD y Seguridad de la Información White Paper 6 Siempre a la escucha Diciendo «OK Google» sin tocar nada activa el dispositivo. Esta característica está actualmente sólo en Nexus 5, pero está previsto ampliarla. Los dispositivos pueden finalizar grabaciones accidentales y pueden permitir o deshabilitar dinámicamente características basándose en lo que se dice. Agregar automáticamente contenido que falta La adición automática de un contacto perdido, recursos cercanos, mapas e información de ubicación se autorrellena. Las personas que trabajan en instalaciones aseguradas, o con clientes muy conscientes de la seguridad no deben proporcionar información sobre la ubicación y deben desactivar esta función. Integración con cloud Integración del almacenamiento local y cloud significa que la información puede ser automáticamente almacenada/sincronizada entre el dispositivo, las aplicaciones y la nube. El uso de servicios Google Drive y de terceros para compartir archivos será nativo a las aplicaciones y activado a través de la API. TI debe asegurar que una solución de nivel empresarial está disponible y habilitada. SMS, Google Hangouts para SMS La gente puede utilizar y configurar los SMS según sus necesidades personales Mientras que GoogleHangouts es muy bueno para las relaciones personales, los SMS empresariales deben ser configurados e implementados para las comunicaciones del negocio. Adicionalmente las funciones proporcionadas como parte del SO Android, dispositivo del fabricante, proveedores y socios mejoran constantemente las características de Android. Samsung SAFE y KNOX Samsung SAFE es un programa de seguridad de Samsung diseñado para proporcionar dispositivos preparados para la empresa que ofrecen controles de seguridad que van más allá de lo que la mayoría de dispositivos Android proporcionan. Samsung SAFE incluye controles para la gestión de dispositivos móviles y aplicaciones tales como cifrado AES-256 en el dispositivo, conectividad VPN y soporte para Microsoft ActiveSync Exchange para correo electrónico corporativo nativo, calendario y aplicaciones PIM. Samsung KNOX proporciona un nivel adicional de protección más que SAFE con seguridad integral para datos de la empresa y la integridad de la plataforma móvil. Características de KNOX incluyen un contenedor dual para el aislamiento de los citrix.es/byod citrix.es/secure BYOD y Seguridad de la Información White Paper espacios de trabajo y personales, una VPN por aplicación, análisis de la integridad del núcleo y arranque personalizable seguro para garantizar que solo el software verificado y autorizado puede funcionar en el dispositivo. Citrix tiene un enfoque integrado de soporte a SAFE APIs y KNOX. Citrix XenMobile refuerza KNOX con controles MDM y MAM mejorados que son gestionados en el portal de administración; exploraremos estas características más adelante en este documento. Descripción de la arquitectura de seguridad de iOS El sistema operativo propietario de iOS es controlado cuidadosamente. Las actualizaciones son siempre desde una única fuente y las aplicaciones de Apple del AppStore son verificadas, incluyendo pruebas básicas de seguridad. La arquitectura de seguridad de iOS ha incorporado una arquitectura de seguridad basada en sandbox, así como medidas de seguridad para implementar la configuración específica y un control estricto que abarca a las aplicaciones y al hardware. Según Apple, la seguridad de iOS se basa en: Un enfoque de seguridad por capas La plataforma iOS proporciona tecnología y funciones de seguridad muy estricta sin comprometer la experiencia del usuario. Los dispositivos iOS están diseñados para hacer la seguridad tan transparente como sea posible. Muchas características de seguridad están habilitadas de forma predeterminada, por lo que los usuarios no necesitan conocimientos de seguridad para mantener su información protegida. Cadena de inicio seguro Cada paso en el proceso de inicio, desde los gestores de arranque, hasta el kernel, y la banda base del programa, están firmados por Apple para asegurar la integridad. Sólo después de verificar un paso el dispositivo se mueve al siguiente paso. Aplicaciones en Sandbox Todas las aplicaciones de terceros están en un espacio aislado, por lo que tienen restringido el acceso a los archivos almacenados por otras aplicaciones o para hacer cambios en el dispositivo. Esto evita que las aplicaciones reúnan o modifiquen información como intentaría hacer un virus o malware. Con el lanzamiento de iOS 7, Apple introdujo TouchID para optimizar la autenticación del dispositivo, protección criptográfica FIPS 140-2 para los datos confidenciales, Activation Lock para proteger aún más los dispositivos perdidos y robados y numerosas mejoras de seguridad. Problemas de seguridad sobre el modelo de iOS Apple ha adoptado un enfoque de jardín vallado para la arquitectura de iOS, que impide a los propietarios del dispositivo acceder o modificar el sistema operativo. Para realizar cualquier modificación, el dispositivo debe ser liberado. Jailbreaking es el proceso de eliminación de protecciones que permite el acceso root al dispositivo. Una vez que se ha conseguido el acceso root, quedan habilitadas las modificaciones y la personalización. Apple ha tomado medidas adicionales basadas en el hardware para disuadir la liberación. citrix.es/byod citrix.es/secure 7 BYOD y Seguridad de la Información White Paper 8 Las últimas características de iOS y lo que significan para TI La siguiente tabla resume los beneficios del usuario y el impacto de la seguridad para TI de las últimas características de Apple iOS 7.1 para tablets y smartphones. Nuevo y notable en iOS 7.1 Además de dar la bienvenida a las mejoras de las funciones de seguridad, Apple ha publicado un documento detallando la seguridad de iOS desde el iDevice al iCloud. Las siguientes características notables y su impacto son discutidas en este documento. Funciones iOS Beneficio para el usuario Impacto para TI Activación del bloqueo Una vez configurado, un teléfono perdido o robado es inútil para un ladrón, lo que debería disuadir el robo de dispositivos. Tiene implicaciones en la propiedad del dispositivo y en la gestión. Complementado con gestión de la movilidad empresarial. Touch ID Touch ID es el escáner de la huella dactilar de identidad, actualmente exclusivo para el iPhone 5S. Permite acceder al dispositivo sin problemas. TouchID funciona mejor con 7.1 y Apple ha trasladado TouchID y la contraseña de configuración a un nivel superior, haciéndolos más fáciles de configurar. Inscripción automática Los usuarios recibirán los dispositivos empresariales configurados previamente y listos para usar. Los dispositivos de Apple adquiridos a través del Device Enrollment Program pueden inscribirse fácilmente en MDM. FIPS 140-2 Un cifrado potente y verificado protege todos los datos del dispositivo. Las empresas que requieren FIPS 140-2 a nivel del dispositivo ahora pueden utilizar iPhones e iPads. iOS7.x versus controles de seguridad Android En la comparativa entre iOS y Android, es importante señalar que los controles de Android variarán en función del dispositivo real, la versión del sistema operativo e incluso el operador. En algunos casos, por ejemplo, las versiones anteriores de Android no ofrecen cifrado a nivel de dispositivo. iOS7.x Android Cifrado del dispositivo Si Varía según el dispositivo/OS/operador Cifrado OTA Sí Varía según el dispositivo/OS/operador Clave del dispositivo Sí Varía según el dispositivo/OS/operador Bloqueo/borrado remoto Sí Varía según el dispositivo/OS/operador citrix.es/byod citrix.es/secure BYOD y Seguridad de la Información White Paper Revisión de la aplicación Sí Varía según el dispositivo/OS/operador Contraseña de la aplicación Sí Varía según el dispositivo/OS/operador Cifrado de la aplicación Sí Varía según el dispositivo/OS/operador Contenedor de aplicaciones Sí Varía según el dispositivo/OS/operador Acceso seguro de la aplicación Sí a la red Varía según el dispositivo/OS/operador Abierto Varía según el dispositivo/OS/operador Sí Resumen de la arquitectura de seguridad de Windows Phone y Surface Microsoft ha expandido las conocidas tecnologías y arquitecturas Windows a los sistemas operativos de sus últimas tablets y smartphones. Has integrado funciones de seguridad tales como BitLocker, Defender, SmartScreen, cortafuegos personales y el control de la cuenta de usuario construidas sobre una fuerte arquitectura de seguridad móvil. Según Microsoft, la seguridad para las plataformas Windows Phone y Surface está basada en: Seguridad de la plataforma de la aplicación Microsoft toma un enfoque múltiple para ayudar a proteger los dispositivos Windows tablet y smartphone contra el malware. Uno de los aspectos de este enfoque es el proceso de arranque Trusted Boot, que ayuda a evitar la instalación de rootkit. Cámaras y capacidades El concepto de cámara se basa en el principio de privilegio mínimo y utiliza el aislamiento para lograrlo; cada cámara proporciona un límite de seguridad y, a través de la configuración, un límite de aislamiento dentro del cual puede ejecutarse un proceso. Cada cámara está definida e implementada utilizando un sistema de políticas. La política de seguridad de una cámara específica define cuáles son las capacidades del sistema operativo a las que los procesos pueden recurrir en esa cámara. Una capacidad es un recurso para el que los asuntos de privacidad, seguridad, costes o del negocio existen con relación a la utilización de Windows Phone. Ejemplos de capacidades incluyen información sobre la localización geográfica, cámara, micrófono, redes y sensores. Asuntos de seguridad de Windows Los sistemas operativos heredados basados en Windows PC son populares y objeto de ataques dirigidos, lo que significa que cualquier código y servicio compartido entre PC y plataformas móviles podrían causar una vulnerabilidad generalizada. La arquitectura de seguridad mejorada de las plataformas móviles de Windows, especialmente la experiencia completa de Windows 8, han hecho avanzar el estado de seguridad de Windows. El usuario por defecto se ejecuta como administrador, dando demasiado acceso para un día de trabajo normal. Se recomienda que se cree un usuario independiente para el uso diario, con privilegios de administrador reservados para cuando sean necesarias las tareas administrativas. Por supuesto, la capacidad de un usuario al convertirse en administrador del dispositivo es similar a la de convertirse en root, existiendo tanto acceso en este nivel de privilegio que puede impactar negativamente en la seguridad. citrix.es/byod citrix.es/secure 9 BYOD y Seguridad de la Información White Paper 10 Otra gran preocupación es que los modelos y controles familiares de seguridad de Windows pueden conducir a un estado donde el dispositivo está excesivamente administrado por TI. Esto conducirá al ya conocido enfoque de "a mi manera o a la calle" en cuanto a la seguridad y facilidad de uso; una gestión por parte de TI injustificada y excesiva obligará a los usuarios a adoptar otro dispositivo. Las últimas características de Windows y lo que significan para TI La siguiente tabla resume los beneficios del usuario y el impacto en la seguridad de TI de las nuevas características de las tablets y smartphones Windows Phone y Surface 8.1. Nuevo y notable en Windows Phone y Surface Microsoft ha renovado las plataformas móviles Windows, integrando directamente características de seguridad empresarial. Sus notables características y sus efectos serán discutidas en este documento. Funciones Windows Beneficio para el usuario Impacto para TI BitLocker Cifrado de dispositivo en Windows Phone 8 utiliza tecnología BitLocker para cifrar todos los datos internos almacenados en el teléfono con AES 128. El cifrado gestionado por el usuario no es apropiado para los datos confidenciales empresariales. TI necesita aplicar la gestión empresarial del cifrado. Windows Defender Esta característica ayuda a salvaguardar su PC contra virus, spyware y otros software maliciosos en tiempo real. Un antivirus nativo y antimalware es un añadido que se agradece en las plataformas móviles. SmartScreen SmartScreen Filter para Internet Explorer ayuda a proteger a los usuarios de ataques de phishing y malware advirtiendo a los usuarios si un sitio web o la ubicación de una descarga ha sido registrada como insegura. Las políticas de TI necesitan exigir a los usuarios que presten atención a las advertencias de SmartScreen. Prevención de pérdida de datos Information Rights Management (IRM) permite a los creadores de contenido asignar derechos a los documentos que ellos envían a otras personas. Los datos de documentos protegidos son cifrados por lo que pueden ser vistos solo por usuarios autorizados. Requiere Windows Rights Management Services (RMS) y Windows Phone. Cortafuegos Un cortafuegos personal protege a las aplicaciones entrantes y salientes y la conectividad de la red. La configuración del cortafuegos debe ser especificada y controlada por TI. citrix.es/byod citrix.es/secure BYOD y Seguridad de la Información White Paper 11 Cómo los dispositivos móviles de hoy protegen los datos confidenciales Los modelos de movilidad desplazan las responsabilidades tradicionales de seguridad de TI desde estándares firmemente definidos a un conjunto de normas que abarcan una amplia variedad de dispositivos, sistemas operativos y políticas. En la movilidad no existe el enfoque uno vale para todos, y los aspectos únicos de la titularidad del dispositivo, sus capacidades del dispositivo, la ubicación de los datos y aplicaciones necesitan todos los factores en el cuadro de seguridad. Sin embargo, las familiares medidas de control tales como la protección antivirus controlada por la empresa no puede ser instalada y mantenida en todos los dispositivos móviles. Las organizaciones deben examinar la eficacia de las medidas específicas de seguridad móvil en el contexto de sus propios requisitos y buscar las recomendaciones de los propios responsables de seguridad de la empresa. Para obtener más información acerca de cómo la gestión de la movilidad empresarial, la virtualización de aplicaciones y puestos de trabajo Windows, la sincronización y el intercambio de datos empresariales contrarrestan posibles amenazas de seguridad móvil, revise la siguiente tabla. Las amenazas y las medidas correspondientes de seguridad móvil (con gestión de la movilidad empresarial, virtualización de aplicaciones y puestos de trabajo Windows, sincronización e intercambio de datos empresariales y redes) Amenaza Portador de amenaza Datos no autorizados Medida de la seguridad móvil Los datos permanecen en el centro de datos o son cifrados y administrados en el dispositivo Control de aplicaciones/ dispositivos Restringir los medios extraíbles Copias de seguridad cifradas Correo electrónico que no se cachea en la aplicación nativa Restringir la captura de pantalla Manipulación de datos Modificación por otra aplicación Intentos no detectados de manipulación Dispositivo liberado Aplicaciones/datos en contenedores Inicio de sesión Detección de dispositivos liberados Autenticación mutua Micro VPN de aplicaciones Pérdida de datos Pérdida de dispositivo Dispositivo y acceso no aprobado Errores y configuraciones Vulnerabilidades de la aplicación Datos administrados en el dispositivo Cifrado de dispositivo Cifrado de datos Actualizaciones y parches Malware Modificación del OS Modificación de la aplicación Virus Rootkit Entorno operativo administrado Entorno de aplicaciones administrado Arquitectura* *Mientras que las arquitecturas de sistemas operativos móviles pueden ser reforzadas contra el malware, los virus latentes basados en PC pueden pasarse a través de documentos infectados. Se recomienda que las capacidades anti-malware estén disponibles para todo los entornos alojados a los que se conecta el dispositivo móvil, especialmente por correo electrónico. citrix.es/byod citrix.es/secure BYOD y Seguridad de la Información White Paper Con dispositivos personales en la empresa, es prudente mantener la información comercial confidencial fuera del dispositivo para reducir la vulnerabilidad. Los datos altamente confidenciales deben, de forma predeterminada, ser accesibles remotamente desde el centro de datos y nunca copiados en un dispositivo móvil. Los datos que deben ser movilizados deben asegurarse con medidas tales como el cifrado y la capacidad de poder borrarlos de forma remota de los terminales móviles. Las aplicaciones que deben ser movilizadas y controladas pueden estar en contenedores para evitar la interacción con aplicaciones no empresariales. Vea lo que se está perdiendo Las aplicaciones móviles no siempre muestran el contenido de la misma manera que las aplicaciones nativas en un PC. Estas son algunas de las áreas problemáticas: • Los vídeos que no están en formato para soporte móvil nativo no podrán verse (por ejemplo WMV, Flash) • Las aplicaciones de correo electrónico a menudo tienen problemas para visualizar correctamente gráficos, son desconfigurados por el certificado de seguridad, no cifran los datos y no pueden gestionar avisos de recordatorios ni otras funciones especiales • El calendario no puede mostrar el estado libre/ocupado y tiene problemas con varias actualizaciones de eventos y eventos que no están actualizados • Las aplicaciones de presentaciones no siempre muestran todos los gráficos, fuentes y diseños como aparecen en PowerPoint • Las aplicaciones de procesamiento de textos no muestran cuando se activa el control de cambios y no visualizan comentarios ni notas, así que no se muestran las modificaciones y las actualizaciones claves pueden perderse Asegurar la información de la empresa a la que se accede desde tablets y smartphones con Citrix Citrix proporciona una tienda unificada de aplicaciones en el dispositivo móvil, que permite el acceso a la productividad y a las aplicaciones del negocio incluyendo los datos gestionados a través de ShareFile. ShareFile puede utilizarse para permitir el acceso sin conexión a datos en dispositivos móviles. ShareFile y XenMobile ayudan a TI a proteger los datos confidenciales almacenados en dispositivos móviles a través de contenedores, cifrado y políticas completas de control de datos para bloquear las fugas de los usuarios. Los datos en los contenedores del dispositivo pueden ser borrados remotamente por TI en cualquier momento; esto se puede también accionar automáticamente para eventos específicos tales como la liberación del dispositivo. La tienda unificada de aplicaciones de Citrix ofrece aplicaciones móviles así como aplicaciones y puestos de trabajo Windows alojados centralmente vía XenApp y XenDesktop. Al proporcionar acceso remoto móvil a los recursos alojados centralmente, TI puede conservar los datos restringidos en el centro de datos, donde se mantienen a salvo y seguros. Si una organización mantiene los datos y aplicaciones confidenciales en el centro de datos, los tiene en el dispositivo, o permite su movilidad, TI puede ejecutar y hacer cumplir estas políticas a través de XenMobile y ShareFile. Las aplicaciones móviles aseguradas con Citrix se benefician de Citrix NetScaler Gateway para una fuerte autenticación y cifrado del tráfico de red. NetScaler Gatera SSL/VAN Gateway proporciona micro aplicaciones VPN para permitir el acceso a aplicaciones citrix.es/byod citrix.es/secure 12 BYOD y Seguridad de la Información White Paper corporativas, móviles y web, actuando como punto de aplicación de las políticas de red para activar la seguridad de red específica de la aplicación. Las Micro-app VPN solo ejecutan datos del negocio especificados a través de la empresa, ayudando a administrar mejor el tráfico y garantizar al usuario final privacidad al mismo tiempo. XenMobile ofrece gestión unificada y control sobre todos los tipos de aplicaciones, incluyendo móviles, web, SaaS y Windows, así como sobre datos, dispositivos y usuarios. El cifrado en Citrix protege los datos de la configuración, pantallas mapas de bits y el espacio de trabajo del usuario. Citrix utiliza la funcionalidad nativa de la plataforma móvil para cifrar datos en reposo y en movimiento a través de las interfaces de red Wi-Fi y 3G/4G. Cómo ayuda XenMobile a proteger las aplicaciones y dispositivos XenMobile proporciona libertad de datos, aplicaciones y dispositivos móviles. XenMobile proporciona un aprovisionamiento y control basado en identidades para todas las aplicaciones, datos y dispositivos, controles basados en políticas, tales como la restricción del acceso a las aplicaciones a usuarios autorizados, el desaprovisionamiento automático de cuentas para los empleados cesados y el borrado selectivo de dispositivos, aplicaciones o datos almacenados en dispositivos perdidos o robados. El contenedor seguro de soluciones no sólo cifra los datos de la aplicación, también separa la información personal de la del negocio. De esta manera, las organizaciones pueden dar a la gente la posibilidad de elegir dispositivo mientras que da a TI la capacidad de evitar la filtración involuntaria de datos y proteger la red interna de amenazas móviles. Protección a nivel del sistema operativo XenMobile Device Manager asegura que las funciones necesarias del sistema operativo están disponibles para aplicar y administrar las características del nivel de sistema operativo incluyendo: • Dispositivo con contraseña de protección • Cifrado • WiFi • Inventario de dispositivo • Inventario de aplicaciones • Borrado completo/selectivo • APIs específicas del fabricante del dispositivo (Samsung, HTC, etc.) • Configuración automática de WiFi • Restringir el acceso a los recursos del dispositivo incluyendo tienda de aplicaciones, cámara y navegador • Soporte para los controles de seguridad de Samsung Knox Cifrado y Seguridad XenMobile proporciona a TI la capacidad de impedir copiar/ pegar o sólo permitirlo a través de aplicaciones autorizadas. A través de aplicaciones Worx Mobile, características tales como AES-256 de cifrado y FIPS 140-2 de validación protegen los datos en descanso que son clave para el negocio. Controles de apertura le permiten especificar que ciertos documentos se pueden abrir solo en aplicaciones específicas. Incluso enlaces a sitios web pueden ser forzados a abrirse en un navegador seguro. citrix.es/byod citrix.es/secure 13 BYOD y Seguridad de la Información White Paper Los datos en tránsito están protegidos a través de una Micro-app VPN, que permite acceso seguro a los recursos empresariales para aplicaciones, intranet y correo electrónico. Los túneles Micro-app VPN son únicos para cada aplicación y están cifrados para protegerse de las comunicaciones con otro dispositivo u otra Micro-app VPN. Detección de dispositivos liberados XenMobile detecta los estados liberado y root por medio de métodos propios incluyendo disponibilidad API e inspección binaria. Políticas de geo-localización Servicios de localización permiten a TI establecer un perímetro geográfico para controlar dónde se pueden utilizar los dispositivos o aplicaciones específicas. Si el dispositivo abandona el perímetro, su contenido puede ser borrado selectiva o totalmente. Gestión de aplicaciones móviles (MAM) MAM controla la seguridad de uso, actualizaciones, redes y los datos para las aplicaciones. Cada aplicación en el dispositivo puede recibir su propio túnel SSL cifrado que puede ser utilizado solo por esa aplicación. Cuando un empleado abandona la empresa, TI puede borrar remota y selectivamente todos los datos empresariales de los contenedores de la aplicación administrada sin tocar ningún dato o aplicación personal en el dispositivo. XenMobile también proporciona una tienda única y segura para que los dispositivos móviles accedan a aplicaciones tanto públicas como privadas. Aplicaciones de productividad segura Las aplicaciones de productividad de Citrix incorporadas incluyen un navegador web seguro, correo/calendario/contenedor de contactos y ShareFile, un servicio de sincronización e intercambio de archivos seguro. Esto hace posible que las personas puedan visitar la intranet perfectamente sin necesidad de costosas soluciones VPN que abren la red de la empresa a todas las aplicaciones del dispositivo. Con Worx Mobile Apps, cualquier desarrollador o administrador puede añadir capacidades empresariales, tales como cifrado de datos, autenticación de contraseñas o una micro aplicación VPN. Worx Mobile Apps incluye: WorxMail – WorxMail es una aplicación de características nativas para iOS y Android de correo electrónico, calendario y contactos que funciona y administra datos enteramente dentro del contenedor seguro en el dispositivo móvil. WorxMail admite Exchange ActiveSync APIs y ofrece prestaciones de seguridad tales como el cifrado del correo electrónico, de los archivos adjuntos y de los contactos. WorxWeb – WorxWeb es un explorador móvil completo para dispositivos iOS y Android que posibilita el acceso seguro y sencillo a la web empresarial interna, al SaaS externo y a las aplicaciones web en HTML5 mientras que mantiene el aspecto de un navegador de dispositivo nativo. A través de una Micro-app VPN, los usuarios pueden acceder a todos sus sitios web, incluyendo aquellos con información confidencial. WorxWeb ofrece una experiencia de usuario excepcional en su integración con WorxMail para permitir que los usuarios puedan acceder a enlaces y dispongan de las aplicaciones nativas abiertas dentro del contenedor de seguridad en el dispositivo móvil. Worx Home – Worx Home es el punto de control central para todas las aplicaciones envueltas en XenMobile así como del contenido almacenado en el dispositivo. Worx Home gestiona la experiencia trampolín del usuario para la autenticación, aplicaciones, administración de políticas y almacenamiento cifrado variable. citrix.es/byod citrix.es/secure 14 BYOD y Seguridad de la Información White Paper Juntas, estas y otras características de XenMobile permiten: Control unificado sobre el acceso remoto a aplicaciones y datos. La tienda unificada de aplicaciones empresariales de Citrix agrupa correctamente las aplicaciones y puestos de trabajo virtualizados de Windows; aplicaciones móviles web, SaaS y datos en un solo lugar para gestionar y controlar las políticas y las cuentas que se aplican a los servicios de usuario. Aislar y asegurar el correo electrónico de la empresa. Una de las mayores ventajas de WorxMail es que mantiene el correo electrónico de la empresa en un sandbox o contenedor no mezclado con el dispositivo. Compare esto con el uso de ActiveSync y la aplicación de correo electrónico móvil nativa, donde un administrador debe tener cierto control del dispositivo y el usuario necesita dar consentimiento para que el dispositivo sea borrado si hay un problema. El acceso, el cifrado y la información del perfil están unidos al dispositivo. Además de esto, el enfoque de sandbox proporciona cifrado en el cuerpo del correo electrónico y en los datos adjuntos. Evitar la interferencia con contenido personal en dispositivos móviles. Utilizando WorxMail, el usuario necesita sólo acceder a la información del negocio almacenada en el contenedor de WorxMail que será borrado en caso de haber un problema en vez de borrar todo el dispositivo. El correo electrónico empresarial y los contactos son aislados, protegidos y controlados por el contenedor, no por el dispositivo. El correo electrónico del trabajo y el personal también están separados gracias al enfoque en sandbox, lo que ayuda a mantener separados el correo y los contactos. XenMobile y Samsung SAFE y KNOX XenMobile es compatible con los controles de seguridad de Samsung SAFE y KNOX, incluyendo la gestión del contenedor KNOX. La estrecha integración entre Worx Mobile Apps y el contenedor seguro KNOX aseguran que los datos confidenciales de la empresa, incluyendo correo electrónico conforme a la normativa, nunca es expuesto al malware que puede residir en el sistema operativo, o a aplicaciones no administradas en el contenedor personal. Además la solución también soporta los seguimientos de auditoría para verificar la integridad de los datos para el cumplimiento normativo y consideraciones reglamentarias. XenMobile también permite funciones de seguridad adicionales y controles para KNOX incluyendo la comunicación segura entre aplicaciones, control de límites geográficos, control de tráfico de red inteligente y gestión segura de contenidos. (Nota, licencias adicionales para Samsung Knox pueden ser necesarias). XenMobile e iOS 7.x XenMobile soporta y extiende controles iOS nativos con prestaciones de seguridad añadidas. Para iOS 7 y KNOX, XenMobile ofrece las siguientes mejoras: Funciones de XenMobile Detalles Tienda de aplicaciones empresariales Un solo panel de acceso con capacidad de aprovisionar aplicaciones móviles, SaaS, web y Windows directamente en el dispositivo trampolín SSO mejorado Acceso con un solo clic a aplicaciones móviles, SaaS, web y Windows citrix.es/byod citrix.es/secure 15 BYOD y Seguridad de la Información White Paper Ecosistema de aplicaciones preparadas para la empresa El mayor ecosistema de aplicaciones con Worx App Gallery Control de red Controlar el uso de la aplicación basado en redes WiFi Control autorizado SSID Control granular de con qué aplicaciones de la red interna trabajar Control de límites geográficos Seguridad mejorada para bloquear, borrar o notificar basándose en la ubicación del dispositivo Acceso online/offline Restringir la aplicación para el acceso online o determinar el tiempo de su uso offline Control de comunicación entre aplicaciones Control de comunicación entre aplicaciones administradas Fácil aprovisionamiento y desaprovisionamiento Habilitar/deshabilitar el acceso Correo electrónico seguro Correo electrónico Sandbox integrado con contactos corporativos y calendario con visibilidad de la disponibilidad del contacto Explorador seguro Navegador HTML5 totalmente funcional para sitios de contenidos seguros e intranet corporativa Administración segura del contenido Acceder, anotar, editar y sincronizar archivos desde cualquier dispositivo Suite completa de aplicaciones EMM Aplicaciones para abordar todos los casos de uso EMM y capacidades críticas que incluyen ShareFile, GoToMeeting, GoToAssist y Podio Cómo ayuda ShareFile a proteger los datos y archivos ShareFile proporciona capacidades totalmente integradas con XenMobile para compartir y sincronizar datos administrados de forma robusta. La solución también permite a TI almacenar datos en las instalaciones o en la nube, y ayuda a movilizar las inversiones existentes tales como los recursos compartidos de red y SharePoint. Ricas capacidades de edición de contenido integradas dentro de ShareFile permiten a la gente satisfacer sus necesidades de movilidad, productividad y colaboración desde una sola aplicación intuitiva. Con ShareFile TI puede: Asegurar los datos con políticas completas de seguridad del dispositivo. ShareFile proporciona amplias capacidades para garantizar la seguridad de datos en dispositivos móviles. ShareFile ofrece características de borrado y poison pill remotas que eliminan el acceso a datos confidenciales en caso de un fallo de seguridad. TI también puede restringir dispositivos móviles modificados y habilitar el bloqueo de código aprovechando las capacidades de cifrado del dispositivo móvil. citrix.es/byod citrix.es/secure 16 BYOD y Seguridad de la Información White Paper Aumente la productividad de los usuarios con ricas ediciones de contenido en dispositivos móviles. Los usuarios pueden crear, revisar y editar documentos de Microsoft Office en la aplicación ShareFile y editarlos con herramientas similares a las disponibles en sus aplicaciones de escritorio de Microsoft Office. Restringir las aplicaciones de terceros y mejorar la seguridad de los datos en el dispositivo móvil. TI puede restringir el uso de aplicaciones de terceros no autorizados para abrir y editar datos de ShareFile. Un editor incorporado hace posible que pueda restringir el uso de editores de terceros que los empleados pueden estar utilizando y así evitar que los empleados almacenen copias de datos confidenciales dentro de esas aplicaciones. Conservar la estructura de carpetas y sub carpetas en los dispositivos móviles. Usted puede señalar carpetas completas además de archivos individuales para su acceso offline en el móvil. Aumente la disponibilidad. El acceso offline a carpetas enteras, complementado con la edición de documentos, ayuda a la gente a ser plenamente productiva en cualquier lugar. Seguimiento, registro e informes de acceso del usuario al archivo, y actividad de sincronización y archivos compartidos. TI hace un seguimiento integral sobre la fecha, tipo, lugar y dirección de red de cada evento del usuario. Varias versiones de archivos se pueden almacenar para crear pistas de auditoría completas sobre la actividad de edición. Si se inicia un borrado remoto, TI puede registrar la actividad del archivo que se desarrolla en el dispositivo desde el momento en que se inició el borrado hasta el final, y recibirá una notificación indicando si ha conseguido borrarlo. Racionalizar la administración y la seguridad. TI puede aprovechar fácilmente el servicio de aprovisionamiento y desaprovisionamiento basado en funciones, la autenticación de dos factores, los controles basados en políticas y el seguimiento de las aplicaciones en tiempo real a través de la integración ShareFile con XenMobile. ShareFile le permite elegir donde almacenar sus datos. Con la característica ShareFile StorageZones, las organizaciones pueden gestionar sus datos localmente en StorageZones administrados por el cliente o elegir StorageZones administrados por Citrix (con opciones cloud seguras disponibles en siete ubicaciones en todo el mundo) o una mezcla de ambos. Con StorageZones administradas por el cliente, TI es capaz de colocar los datos en el propio centro de datos de la organización para mantener una única soberanía sobre los datos y cumplir la normativa vigente. Para quienes opten por guardar los datos en la nube, los centros de datos que alojan la aplicación web ShareFile y las bases de datos están acreditados por SSAE 16 y los centros de datos que alojan la aplicación de almacenamiento de archivos están acreditados por SSAE 16 e ISO 27001. Citrix implementa y mantiene controles comerciales razonables y apropiados controles físicos, técnicos y organizativos gratuitos para proteger los datos del cliente. ShareFile cumple con PCI-DSS y firmará un acuerdo de socio HIPAA. Citrix ofrece también ShareFile Cloud para el sector sanitario, un enclave seguro dentro de una nube privada donde puede subir, almacenar y compartir información del paciente (PHI) y cumplir con las estrictas normativas HIPAA. ShareFile Cloud para el sector sanitario cumple la normativa de seguridad HIPAA. citrix.es/byod citrix.es/secure 17 BYOD y Seguridad de la Información White Paper Cómo XenDesktop y XenApp ayudan a proteger las aplicaciones y los datos XenDesktop y XenApp proporcionan acceso remoto seguro a los puestos de trabajo Windows virtuales centralizados, y a las aplicaciones y datos asociados que permanecen protegidos dentro del centro de datos. Aunque los dispositivos y las personas que los usan son móviles, los datos por sí mismo se mantienen seguros y protegidos dentro del centro de datos. XenApp y XenDesktop también proporcionan una forma fácil, eficiente y segura de entregar a los empleados móviles aplicaciones Windows desarrolladas internamente y por terceros. Cómo NetScaler ayuda a proteger los datos y archivos NetScaler proporciona conectividad asegurada para la movilidad, permitiendo funcionalidades de single sign on (SSO), autenticación de múltiples factores, cifrado y micro-app VPN. El uso de NetScaler automatiza la seguridad de la red, liberando al propietario del dispositivo de tener que habilitar o deshabilitar las VPNs o recordar cómo conectarse de forma segura a las aplicaciones web y cloud. NetScaler beneficia a los inspectores de seguridad y cumplimiento normativo garantizando todas las medidas necesarias de autenticación, cifrado, registro y protección de redes son aplicadas. Mejores prácticas de seguridad móvil Para garantizar una seguridad y control efectivos, las organizaciones deben complementar las capacidades de seguridad inherentes en las tecnologías y dispositivos móviles de Citrix con mejores prácticas integrales tanto para la gente como para TI. Todos los miembros de la organización deben compartir la responsabilidad de seguir estas medidas, que son vitales para permitir la movilidad empresarial y BYOD de manera segura y controlada. Citrix recomienda las siguientes pautas de administrador y usuario al utilizar Citrix con Android, iOS y tablets y smartphones Windows. Acciones recomendadas para el usuario Los usuarios tienen la responsabilidad de proteger la información confidencial de su organización. Pueden controlar la instalación y configuración del dispositivo, tener a diario buenas prácticas de uso, utilizar XenMobile, ShareFile, XenDesktop y XenApp para ayudar a garantizar la seguridad, y tener en cuenta otras acciones recomendadas. Los administradores pueden asegurarse de que los usuarios emplean estas mejores prácticas implementándolas automáticamente a través de la política de XenMobile. Aquí se describen las mejores prácticas para los usuarios. Preparación y configuración del dispositivo Plataforma No libere o convierta en root su dispositivo si lo utiliza dentro de los entornos empresariales y deniegue instalar certificados de terceros Android: Si debe compartir, use otra cuenta de usuario para niños y otros invitados en un dispositivo compartido iOS: No es necesaria ninguna configuración Windows: Cree una cuenta separada para Administrador y use una cuenta de usuario sin privilegios para el trabajo diario citrix.es/byod citrix.es/secure 18 BYOD y Seguridad de la Información Autenticación White Paper Utilice una contraseña de bloqueo para proteger el acceso a su dispositivo móvil, use contraseña de ocho caracteres que no sea sencilla Android: Configure el bloqueo de pantalla para ajustar el código de acceso o PIN de seguridad, establezca el bloqueo automático después de un tiempo de espera, y establezca el bloqueo al instante con la tecla de encendido iOS: Establezca requerir contraseña inmediatamente y frustrar la contraseña adivinada activando el borrado de datos a ON. Habilitar Auto Bloqueo y configurarlo para un minuto. Use TouchID, si está disponible en su dispositivo Windows: Establecer una contraseña para la cuenta y solicitar una contraseña después de que la pantalla esté apagada durante x minutos Cifrado Cifrar el dispositivo y las copias de seguridad y controle la ubicación de copias de seguridad Android: Codificar dispositivo iOS: Establecer una contraseña o frase de contraseña para codificar el dispositivo y cifrar las copias de seguridad en iTunes y iCloud Windows: Configurar BitLocker Servicios cloud Configurar los servicios de forma que los datos confidenciales de la empresa no tengan las copias de seguridad en la nube del consumidor; esto incluye documentos, información de la cuenta, contraseñas wireless, configuraciones y mensajes Android: Desactivar Copia de Seguridad personal para la cuenta de Google iOS: Desactivar el iCloud personal Windows: Desactivar el OneDrive personal Bluetooth e intercambio Desactivar el intercambio de datos para conexiones no fiables; por ejemplo, desactivar la transferencia de sus contactos y directorio telefónico mientras utiliza un Bluetooth para llamadas telefónicas o reproducción de música en un coche de alquiler iOS: Apagar Sincronización de Contactos Windows: Desactivar Compartir Red y Wireless Utilice sólo redes fiables, asegúrese del cifrado de la red y utilice una VPN o micro-app VPN para proporcionar cifrado independientemente de las capacidades de red subyacentes; la característica de WorxWeb de XenMobile permite la conectividad micro-app VPN. Android: Configurar la red inalámbrica para proporcionar las notificaciones de red iOS: Configurar la red wireless para solicitar la adhesión a la red Windows: En ajustes avanzados de uso compartido en el Panel de Control, apague la detección de la red para Invitados o redes públicas y active el uso compartido con protección por contraseña citrix.es/byod citrix.es/secure 19 BYOD y Seguridad de la Información Email White Paper Puesto que el correo electrónico se utiliza comúnmente para compartir (y filtrar) datos confidenciales, utilizar ShareFile para mantener los archivos confidenciales adjuntos fuera del correo electrónico y utilizar WorxMail con XenMobile cuando se desee un contenedor de correo electrónico administrado Android: Configure el acceso a su correo electrónico para utilizar siempre conexiones seguras iOS: Asegúrese de que Usar SSL está en todas las cuentas compatibles y utilice S/MIME, si está configurado Windows: Configure cuentas para soportar SSL Actualizaciones de dispositivo/Dispositivo extraviado Saber cómo copiar todos los datos para la transferencia a un nuevo dispositivo y cómo borrar con seguridad un dispositivo viejo así como el procedimiento para ponerse en contacto con su organización de TI para informar sobre un dispositivo perdido o robado Android: Utilice Copiar mis Datos y ajustes nativos o una solución de copias de seguridad de terceros, y use Restablecer Datos del Fabricante para borrar datos personales iOS: Consulte con su organización de TI sobre si hay una solución de gestión de dispositivos (MDM) implementada que le permita localizar y borrar de forma remota su dispositivo si es extraviado o robado; Si no se usa MDM, configure Encuentra Mi iPhone y utilícelo para borrar el dispositivo perdido o robado* Windows: Utilice File History o una solución de copia de seguridad de terceros, borre todo y reinstale Windows para borrar los datos personales Privacidad Evite la exhibición e intercambio inadvertido de información personal y confidencial Android: Deshabilite la recogida de Diagnósticos y Datos de Uso bajo Ajustes/General/Acerca de iOS: Encienda Límite de Seguimiento de Publicidad en General/Acerca de/Publicidad y configure las Notificaciones para mostrar solamente información en el centro de notificación de aplicaciones que no erosionen la privacidad Windows: Configure las Notificaciones para Mostrar Notificaciones de la Aplicación en la pantalla de bloqueo solo para aplicaciones de confianza; desactive Dejar que Windows Guarde Mis Búsquedas como sugerencias de búsquedas futuras; encienda No Seguir en Internet Explorer; borre el historial de búsqueda en Windows; desactive Dejar a las Aplicaciones Usar Mi Nombre y mi Foto de la Cuenta; y desactive Ayuda a Windows Store mediante el envío de URLs para el contenido web que utilizan las aplicaciones * La aplicación Encuentra Mi iPhone, una descarga gratuita en App Store, permite a los usuarios localizar fácilmente un dispositivo perdido en un mapa y mostrar un mensaje o reproducir un sonido. La gente puede incluso cerrar o borrar remotamente los datos de un dispositivo extraviado para proteger su privacidad. citrix.es/byod citrix.es/secure 20 BYOD y Seguridad de la Información White Paper Desactive las funciones utilizadas por los programadores que puedan erosionar la seguridad y privacidad Diagnóstico y características del programador Android: Deshabilite las opciones del programador y la depuración de USB iOS: Desactive el envío de Diagnósticos y Datos de Uso en Ajustes/General/Acerca de/Diagnóstico y Uso Windows: Funcione como un usuario sin privilegios, no como administrador, para deshabilitar el acceso a diagnósticos administrativos y del sistema Aplicaciones Solo instale aplicaciones desde buenas fuentes, tiendas de aplicaciones empresariales y tiendas de aplicaciones de plataformas oficiales Android: No acepte aplicaciones que requieran permisos excesivos y cerciórese de que los recursos Administración del Dispositivo/Desconocidas no está seleccionada iOS: Utilice aplicaciones de la tienda de aplicaciones de Apple Windows: Utilice las aplicaciones de Microsoft® Store Actualizaciones Aplicar actualizaciones de software cuando estén disponibles nuevas versiones Android: Vaya a Acerca del Dispositivo/Actualización de Software para las actualizaciones del sistema operativo y a Play Store para la actualización de aplicaciones iOS: Vaya a General/Actualización de Software para comprobar las actualizaciones de iOS y compruebe la aplicación App Store para actualizaciones de la aplicación Windows: Utilice Actualizaciones de Windows para actualizaciones del sistema operativo y Store para las actualizaciones de la aplicación Software de seguridad Configure el software de seguridad incluido y sus características, incluyendo el cortafuegos y ejecute una solución anti-malware si es necesario Android: Busque en Play Store aplicaciones de seguridad que cumplan con las necesidades de seguridad personales y de la empresa iOS: Ninguna configuración especial es necesaria Windows: Configure el cortafuegos de Windows; el antivirus Windows Defender va pre-instalado Uso diario • Pulse el botón de encendido para bloquear el dispositivo cuando no está en uso. • Verifique la ubicación de las impresoras antes de imprimir documentos confidenciales. • Informe a TI de cualquier dispositivo perdido o robado para que puedan desactivar los certificados y otros métodos de acceso asociados al dispositivo. citrix.es/byod citrix.es/secure 21 BYOD y Seguridad de la Información White Paper • Utilice un portal de autoservicio para bloquear y localizar dispositivos perdidos. • Considere las implicaciones de privacidad antes de habilitar servicios basados en ubicación y limite el uso a aplicaciones de confianza. • Gestione el acceso a iTunes AppleID, Google y cuentas OneDrive, las cuales están ligadas a datos confidenciales. Consideraciones adicionales y mejores prácticas • Mantenga los datos confidenciales no administrados lejos de dispositivos móviles. Si la información de la empresa se almacena localmente en un dispositivo, se recomienda que este dispositivo no sea compartido abiertamente. Pregunte a su departamento de TI cómo utilizar tecnologías de Citrix para mantener los datos en los centros de datos y mantener los dispositivos personales como personales. • Si debe tener datos confidenciales en un dispositivo móvil, utilice ShareFile y XenMobile para contener los datos confidenciales y hacer un seguimiento de a dónde van los datos empresariales y dónde están. • Utilice las funciones adicionales de autenticación y cifrado de ShareFile y XenMobile para atenuar las vulnerabilidades del bypass del Bloqueo de Pantalla. • Configure servicios de localización para desactivar el seguimiento de ubicación para las aplicaciones que usted no quiera saber su ubicación. • Configure notificaciones para deshabilitar la capacidad de ver notificaciones mientras el dispositivo está cerrado para las aplicaciones que podrían exhibir datos confidenciales. • Configure Autorrelleno – Autorrellene nombres y contraseñas de los navegadores para reducir las pérdidas de contraseña porque le espíen o vigilen por encima del hombro (si la política de la empresa lo desea y lo permite). Responsabilidades adicionales de los propietarios de dispositivos móviles que acceden a las comunicaciones de correo electrónico de la empresa Las tablets y smartphones Android, iOS y Windows soportan de forma nativa Microsoft Exchange y otros entornos de correo electrónico. XenMobile puede utilizarse para configurar políticas de correo electrónico sobre el dispositivo, así como para bloquear el acceso si el dispositivo no cumple la normativa. Para entornos de alta seguridad, WorxMail, un cliente de correo electrónico en sandbox fácil de usar, puede ser utilizado para controlar el correo electrónico y sus adjuntos con las políticas de control de datos elementales. Acciones recomendadas del administrador Los administradores son responsables de implementar y hacer cumplir las políticas establecidas por los responsables de seguridad y los ejecutivos de TI y de la empresa. A continuación se detallan las acciones claves recomendadas. • Publique una política de empresa que especifique el uso aceptable de dispositivos de consumo y personales en la empresa. Asegúrese de que los usuarios son conscientes de estas políticas. • Publique una política de empresa para servicios en la nube, especialmente para las herramientas de intercambio de archivos. citrix.es/byod citrix.es/secure 22 BYOD y Seguridad de la Información White Paper • Habilite medidas de seguridad tales como antivirus para proteger los datos en el centro de datos. • Implemente una política que especifique cuáles son los niveles de acceso a aplicaciones y datos permitido en dispositivos de consumo, y cuales están prohibidos. • Especifique un tiempo de espera de sesión a través de NetScaler Gateway que sea consistente con la política de la empresa. • Especifique si la contraseña de dominio puede cachearse en el dispositivo, o si los usuarios deben introducirla cada vez que soliciten acceso. • Habilite SSO para aplicaciones móviles utilizadas comúnmente para su seguridad y facilidad de uso. • Determine y configure los métodos de autenticación permitidos por NetScaler Gateway. Conclusión La movilidad empresarial y BYOD obligan a las organizaciones a adaptarse a los nuevos retos de seguridad. Citrix permite un enfoque centralizado de seguridad que protege la información confidencial del negocio sin obstaculizar la productividad, dando a las empresas una manera eficaz de satisfacer las necesidades de unos empleados cada vez más móviles. Con Citrix, la empresa puede adoptar un enfoque más eficaz y moderno para la seguridad de la información. Este documento no pretende ser una guía completa sobre la seguridad móvil en la empresa con Android, iOS y Windows. Citrix recomienda una evaluación global de la estrategia que incluye XenMobile, ShareFile, XenDesktop, XenApp y NetScaler. Declaración de la versión: Este documento es válido para Android 4.4, Apple iOS 7.1 y Windows 8.1 a partir de abril de 2014. Si desea información adicional, sobre soluciones Citrix BYOD y la tecnología segura por diseño, por favor visite http://www.citrix.es/byod and http://www.citrix.es/secure o síganos en Twitter @CitrixBYOD y @CitrixSecurity. Recursos adicionales • 10 elementos esenciales de una estrategia de movilidad empresarial segura • Mejores prácticas para que la solución BYOD sea sencilla y segura • Gestión de la movilidad empresarial: Adoptando BYOD a través de la entrega segura de aplicaciones y datos • Los 10 requisitos indispensables para conseguir una movilidad empresarial segura Si desea obtener más información específica sobre la seguridad de dispositivos iOS, Android y Windows Phone y Surface en la empresa, por favor visite: citrix.es/byod citrix.es/secure 23 BYOD y Seguridad de la Información 24 White Paper Apple iOS • El iPad en las empresas – Centro TI: Seguridad • El iPhone en las empresas – Centro TI: Seguridad Android • Características de KitKat, Android 4.4 Windows Phone y Surface • Windows Phone 8 seguridad y cifrado Sede central corporativa Fort Lauderdale, FL, EUA Centro de Desarrollo de la India Bangalore, India Sede central de América Latina Coral Gables, FL, EUA Sede central de Silicon Valley Santa Clara, CA, EUA Sede central de la División Online Santa Barbara, CA, EUA Centro de Desarrollo del Reino Unido Chalfont, Reino Unido Sede central de EMEA Schaffhausen, Suiza Sede central del Pacífico Hong Kong, China Acerca de Citrix Citrix (NASDAQ: CTXS) es una compañía líder en virtualización, networking e infraestructura cloud que ofrece a la gente nuevas y mejores maneras de desempeñar su trabajo. Las soluciones de Citrix ayudan a los departamentos de TI y a los proveedores de servicios a construir, gestionar y asegurar espacios de trabajo virtuales y móviles que ofrecen sin complicaciones aplicaciones, escritorios, datos y servicios a cualquier persona, en cualquier dispositivo, en cualquier red o cloud. Este año, Citrix celebra 25 años de innovación, haciendo que los trabajadores sean más productivos en sus estilos de trabajo móviles y simplificando sus procesos de TI. Con unos ingresos anuales de 2900 millones de dólares en 2013, las soluciones de Citrix son utilizadas en más de 330.000 organizaciones y por más de 100 millones de personas en todo el mundo. Para más información, visite www.citrix.es. Copyright © 2014 Citrix Systems, Inc. Todos los derechos reservados. Citrix, XenDesktop, XenApp, Citrix Receiver, ShareFile, NetScaler, NetScaler Gateway, WorxMail, WorxWeb, Worx Home y XenMobile son marcas comerciales de Citrix Systems, Inc. y/o una de sus filiales, y pueden estar registradas en los EE.UU. y otros países. Otros nombres de productos y compañías mencionados pueden ser marcas registradas de sus respectivas empresas. 0414/PDF citrix.es/byod citrix.es/secure