Cómo evitar la obtención de datos sensibles por parte de

Anuncio

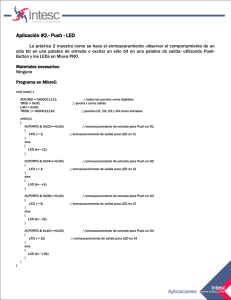

n firma invitada Por Alfonso Canals Director, Cumbria FSC Cómo evitar la obtención de datos sensibles por parte de empleados desleales E l pasado mes de julio se hizo público el caso Falciani. El francoitaliano Hervé Falciani, fue detenido en Barcelona, por el presunto robó en la entidad bancaria suiza donde trabajaba, de los datos bancarios de miles de clientes. Entregó esta lista a las autoridades francesas y a la entonces ministra de Finanzas, Christine Lagarde, hoy jefa del Fondo Monetario Internacional. A partir de esos datos se elaboró la conocida como lista Lagarde de presuntos defraudadores. 32 CIO | 2013 32-33 FIRMA INVITADA.indd 32 06/06/2013 17:02:28 “El enmascaramiento de datos es un solución efectiva para reducir riesgos de exposición de datos a usuarios tanto externos como internos” Sin entrar a valorar, la moralidad de este hecho, y que pueda subrogarse a que afectaba a potenciales defraudadores, lo que seguro convendremos es que demuestra a todas luces la vulnerabilidad de los datos personales que se guardan entre otras en las entidades financieras. A pesar de que casi siempre los entornos de producción tienen unos niveles de seguridad razonables, existen entornos de formación, desarrollo o pre-producción que no siempre cuentan con las mismas garantías. En muchas ocasiones, las bases de datos con información personal están expuestas a un conjunto muy importante de personas que participan en distintos proyectos, cuyo acceso a datos reales no es en absoluto necesario, haciendo posible una fuga de datos y vulnerando la confidencialidad. Para evitar estos problemas existen diversos métodos de enmascaramiento de datos o data masking. El enmascaramiento de datos es el proceso de oscurecimiento de datos dentro de una base de datos para asegurar la seguridad de dichos datos y que información sensible no esté expuesta a abuso o negligencia por parte de usuarios tanto internos como externos. Esto puede incluir enmascarar datos a empleados (por ejemplo, sólo mostrar los 4 últimos dígitos de una tarjeta de crédito de cliente a un gestor bancario), a desarrolladores (que necesitan datos reales de producción para probar nuevas versiones de software, pero que no deberían ser capaces de ver datos financieros sensibles), a proveedores de outsourcing, etc. Existen dos formas diferentes de realizar enmascaramiento de datos, ya sea a través de la arquitectura de enmascaramiento estático (EDE1) o dinámico (EDD2). El EDE toma los datos de producción y aplica transformaciones para disgregar o desidentificar los registros y eliminar información confidencial. Los registros enmascarados se escriben en una nueva base de datos, un clon o copia. Los clones se pueden utilizar para diferentes escenarios secundarios, porque su estructura y formato se conservan junto con la integridad referencial entre las bases de datos. El EDE proporciona alta calidad y datos de prueba realistas para su uso en entornos de no producción. Por su parte, el EDD es una tecnología que crea una capa adicional entre las bases de datos y las aplicaciones que oculta de manera selectiva la información sensible. El enmascaramiento o “masking” se realiza en tiempo real, la base de datos subyacente y la fuente de la aplicación no cambian. EDD es una solución efectiva para reducir riesgos de exposición de datos a usuarios tanto internos como externos en organizaciones en las que se necesita tener acceso a los datos de producción. Además limita toda exposición de datos sensibles a defectos de diseño de seguridad de aplicaciones. El enmascaramiento de datos sensibles es un mercado creciente dado el alto coste que supone para las empresas el incumplimiento de las normativas de seguridad de los datos. En este punto, Cumbria-FSC prevé que esté mercado eventualmente se dividirá en dos mercados claramente diferenciados por la adopción de método de enmascaramiento. Proveedores como Mentis Software o Green SQL son solo algunas de las compañías que han lanzado al mercado sus soluciones de EDD. Entonces, ¿cómo decidir entre los dos? Desde nuestro punto de vista, EDE debería únicamente ser utilizado para eliminar los riesgos asociados con el uso de datos de producción en entornos de no producción, por otra parte, el EDD debería utilizarse para reducir la exposición de información a empleados y proveedores que tienen acceso a los datos de producción. Como siempre, no hay una respuesta simple, en la mayoría de los casos, la solución ideal sería el uso de ambos enfoques. A modo de conclusión la banca española debería analizar seriamente el uso de soluciones de enmascaramiento dinámico de datos para adelantarse a las regulaciones existentes y mejorar la fiabilidad y seguridad global en sus sistemas. Seguridad es sinónimo de fiabilidad y estamos necesitados de ella en el sistema financiero. n 2013 | CIO 33 32-33 FIRMA INVITADA.indd 33 06/06/2013 17:02:30