TesisCompleta - 354 - 2011.pdf

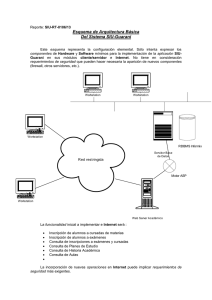

Anuncio