Topologia y Red.pptx

Anuncio

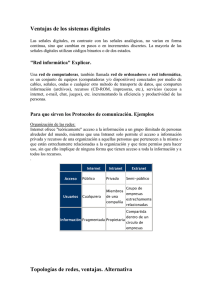

MATERIA : REDES DE COMPUTADORAS 1 Domingo Lunes Martes Miercoles Jueves Viernes Sabado Tema: TIPOS Y TOPOLOGIAS DE REDES MAGISTER TEOVALDO SMITH. Presentado por : Geovany A Guerra C.I.P: 4 – 718 – 53 01/09/2016 Nivel: Licenciatura. Sistemas Informáticos DIA TOPOLOGIAS ACTIVIDAD EN CASA Año: 2011 Ene Feb Mar Abr May Jun Jul Ago Sep Oct Nov Dic. INDICE PRESENTACION INTRODUCCION PRELIMINAR GUIA DEL TEMA PROLOGO CONTEXTO CAPITULOS TEMAS RESUMEN INVESTIGACION Ejemplos comunes GLOSARIO “escrito” ILUSTRACIONES CONCLUSION BIBLIOGRAFIA INFOGRAFIA INDICE DE TEMAS CONTENIDO Utilización Desarrollo Seguridad Características Clasificación Tablas Recursos Programas Mercado Tipos Herramientas y piezas Redes 1. Historia de las redes. 2. Que ventajas ofrecen. 3. Que desventajas hay. 4. Cual es su gestión. 5. Que organigramas presenta. 6. Que presenta en sus entornos y ambientes. 7. Uso de su arquitectura estructurada. 8. Confeccionar un mapa conceptual. 9. Mapa comparativo. 10. Utilizar de Power – Point. 11. ¿Investigacion de red.? 12. Ejemplificación de topología Topología Informática: es una red en un conjunto de computadoras interconectadas con la finalidad de compartir los recursos del hardware y software. Estos a su vez utilizan una serie de cables coaxiales, fibra ópticas y novedosas tecnologias alambricas e inalambricas que se conectan a sus ordenadores a través de diversos medios a su disposicion que nos informan. Sencillas conexiones físicas nos brinadan su progamación informático en un fichero que reporta su cronogramas en sus sus mensajes, ejecusiones y conexiones . El comercio de datos en lineas de comunicación compuestas por cables en una tabla de Panel distinguidos por sus bases, utilización y cilindricos conformando su velocidad de puerto, transmisión, tipo de entorno ETHERNET. El éxito de la Red es el código fuente del programa escrito en I.P que estará guardado en un archivo que termina con la extensión , está constituida como una red de área local (TIPO)que da servicio a todos los centros ubicados dentro de los Campus permitidos y Usuarios asignados, adicionalmente tiene un conjunto de conexiones TOPOLOGíCAS para conectar a centros remotos con la red . La conexión a Internet se realiza a través de la Red Teléfonica de Investigación o servicio en (PANAMA ) que a su vez está conectada a Internet. Dichas red cualquiera que se a permite una serie de compilaciones, Bycodes, extensión, archivos, fuentes y ordenadores(http//@) Programación tendrá .classes interpretado por una máquina virtual, plataformas de programas y oficinas e intrucciones de lenguajes propios en cada máquina PCs. Códigos permiten una serie de accesos disponbles a cada ususario ejecutado su tarea Sus enlaces seran una serie de conexiones, distribución y capacidad de optención Gybytes. Es una investigación formulada común en plantearles la topología en una edición que facilite información referente a RED. Que usted pueda interpretar en sus datos ubicándonos en el área a trabajar para una conexión definida; la cual utilizariamos una serie de pasos,procesos, procedimientos y requerimientos que estos Necesiten como medio de software, reflejándonos resultados en el trabajo de campo con simbologías, planos, orientación y objetos que conlleven a sus límites. Dimensiones: líneas de multiformas en plataformas con HTTP Objetivos: Precisión Características: Figuras e imagenes Recursos: Vectores virtual Cobertura. De posición de una area en el mundo mediante @http Rutinas en Red: Utilidad: Sus operaciones son un resultado de garantizar su Factibilidad, Eficiencia y Eficacia Enfoque: Un equipo apropiado a sus necesidades virtuales. Didáctico: Con los esquemas de ejemplo se pretende incorporar y un sistema de red que nos brinde informacion de nuestra programacion ademas De complilar una serie de información y objetos que este servicio brinde. Amplio: Ejemplos, calculos, diseños de topología, esquemas, dibujos, figuras, Páginas web , anexos, material de apoyo, tutoriales, videos y otros. PRóLOGO Plantea los conceptos de dependencias separadas y ramas que involucran ; la Topología general o conjuntista, Algebraica y Diferencial. Además las ramas, que podríamos decir propiamente topológicas, la implicación en mayor o menor medida en otras disciplinas matemáticas hacen que muchos consideren parte de la Topología al Analisis funciona y otras ramas, etc. Es fundamental su contribución a la tecnologias y comunicación. Incluso tiene aplicaciones directas en aplicaciones. Y tambien todas se puden aplicar en un computador con una programacion dirigida. ¿JAVA EN LA TECNOLOGIA? Evidenciando sus conceptos en una base de estudios en Topología. En ella se desarrollan tópicos como espacio, tiempo sistema topológico o los entornos de un tema., referidos a conjuntos, espacios, y subespacios (abiertos o cerrados); bases locales, axiomas de numeralidad, notaciones, internas, externas, fronteras, adherencia, acumulación y clausuras de contenidos, se aplican por caminos conexos, uniones de cables vacios de tiempo espacio (aqui su homeomorfismo: condiciones y propiedades, Metrización con espacio y distancias, Separación con tensiones y entornos, clausura conjuntos –densidades y archivos en cuanto a productos aplicaciones y proyecciones de tipo continuas y grupal. Mercado este que requiere dispositivos, interfaces y sistemas adecuados para una tensión y determinadas cargas electromagneticas las cuales servirar de comunicación en una serie de PCs conextadas en series. 3.1 LIMPIEZA DE SITIOS 3.2 EXTRACCIÓN DE ARCHIVOS REFORZAMIENTO PROGRAMACIÓN 2.3 ANTIVIRUS 2.2 NUEVOS SITIOS 2. CONSTRUCCIÓN 3. OPERACI MANTENIMIE 2.1 CAMINOS DE ACCESO 1.n CONTROL DE USUARIOS 1.3 PRUEBAS DEL WEB 1.2 ANÁLISIS DEL SITIO WEB 1.1 ACCESOS 1. LOCALIZACIÓN Y PREPARACIÓN ACERCA DE REDES EN PANAMA Base Normativa Abre sus puertas desde la construccion del Canal, luego con el avance tecnologico y Subdesarrollo entra en funcion atravez de las Entidades Estatales del Pais. Proporciona Informes anuales, trimestrales, planillas , presupuestos y relevantes. Compañias , Empresas, Distribuidoras y mercado de internet local. Topologia de Red proporciona un entorno sólido y flexible para aplicaciones que se ejecutan en más dispositivos, entre los que se incluyen teléfonos móviles, lectores de libros electrónicos, teléfonos , telematicas, red de satelites, oficinas, Investiga, estudia y crea los planes estrategicos , revelando en planes de interes sobre el Pais.Min.Gob Y Justicia y las empresas dedicadas al servicio de web UTILIZACIóN: En informatica, un analizador de paquetes es un programa de captura de las tramas de una red de computadoras. Es algo común que, por topologias de redes y necesidad material, el medio de transmisión ( cable coaxial, tranzado, fibra optica, etc..) sea compartido por varias computadoras y dispositivos de red, lo que hace posible que un ordenador capture las tramas de información no destinadas a él. Para conseguir esto el analizador pone la tarjeta de red o incorporada en un estado conocido como “ modo promiscuo” en el cual en su capa de enlace de datos no son descartadas las tramas no destinadas a la dirección de su PCs (marca) de la tarjeta; de esta manera se puede capturar (sniff, "olfatear") todo el tráfico que viaja por la red. Los analizadores de paquetes tienen diversos usos, como monitorear redes para detectar y analizar fallos, o para realizar ingenieria inversa en protocolos de red. También es habitual su uso para fines maliciosos, como robar contraseñas, interceptar correos electrónicos, espiar conversaciones de chat, etc. Es importante remarcar el hecho de que los analizadores sólo tienen efecto en redes que comparten el medio de transmisión como en redes sobre cable coaxial, trenzados o redes Wi-fi. El uso de conmutadores en lugar de concentradores incrementa la seguridad de la red ya que limita el uso de analizadores al dirigirse las tramas únicamente a sus correspondientes destinatarios. Captura automática de contraseñas enviadas en claro y nombres de usuario de la red. Esta capacidad es utilizada en muchas ocasiones por crackers para atacar sistemas a posterioriores. Conversión del tráfico de red en un formato inteligible por los humanos. Análisis de fallos para descubrir problemas en la red, tales como: ¿por qué el ordenador A no puede establecer una comunicación con el ordenador B? Medición del tráfico, mediante el cual es posible descubrir cuellos de botella en algún lugar de la red. Detección de intrusos, con el fin de descubrir hackers. Aunque para ello existen programas específicos llamados IDS (Intrusion Detection System, Sistema de Detección de intrusos), estos son prácticamente analizadores con funcionalidades específicas. Creación de registros de red, de modo que los hackers no puedan detectar que están siendo investigados. Para los desarrolladores, en aplicaciones clientes servidores. Les permite analizar la información real que se transmite por la red. DESARROLLO: La mayoría de los desarrollos inician con operaciones son de solo lectura. Cuando se necesita una actualización de datos, las consultas se envían a otros servidores, para simplificar los problemas de consistencia. Las consultas se dividen en subconsultas y cada una de ellas se envía por diferentes canales en paralelo, reduciendo así el tiempo de latencia. (ojo=respaldo en todo). Para reducir los efectos de un posible fallo de hardware, los datos almacenados en los servidores se duplican utilizando tecnología Raid (Inicio-Fin). El software también está diseñado para gestionar los fallos. Por lo tanto, cuando un servidor se cae, los datos todavía están disponibles en otros servidores. He aqui tres cosas importantes las especificaciones (velocidad, disco duro, fuentes, memorias), desarrollo de datos ( tipos de computadoras, catalogos, capacidad y categorías) y centros de datos ( estimaciones, oficiales a usar, servidores, conexiones para abarcar toda la topologia de red. DESARROLLO DE LA RED ENTRADAS CLASIFICACION DE PC Tipo de PCs DATOS CONEXIONES Proteccion tambien en cuanto a energia: cables, alarmas, clasificcaciones, lineas digitales, telefonicas, SEGURIDAD: Hay que tener en cuenta que las prestaciones y firmas proporcionadas por la red cableada de las Pcs son, al día de hoy, equiparables a tecnologías de red inalámbrica existente. Permiten el aislamiento de tráfico, y los mecanismos de encaminamiento facilitan el proceso de localización de fallos en la red. •Soporte de Protocolos. Son dependientes de los protocolos utilizados, aprovechando de una forma eficiente la información de cabecera de los paquetes de red. • Flexibilidad. Las redes interconectadas con router no están limitadas en su topología, siendo estas redes de mayor extensión y más complejas que las redes enlazadas con bridge. • Relación precio / Eficiencia. El coste es superior al de otros dispositivos, en términos de precio de compra, pero no en términos de explotación y mantenimiento para redes de una complejidad mayor. • Control de Flujo y Encaminamiento. Utilizan algoritmos de encaminamiento adaptativos (RIP, OSPF, etc), que gestionan la congestión del tráfico con un control de flujo que redirige hacia rutas alternativas menos congestionadas. •El uso de conmutadores en lugar de concentradores incrementa la seguridad de la red ya que limita el uso de analizadores al dirigirse las tramas únicamente a sus correspondientes destinatarios. • la mayoria de los problemas de seguridad en WLAN son debidos al medio de transmisión utilizando el aire, que es fácil acceso para los atacantes : estableciendo un medio asegurara la privacidad de nuestors datos (Físicos y Logicos-SW). • En nuestros vifrado e integredad de la informacion se ncargara de mantener la privaacidad de nuestros datos, y de evitar en la comunicacion, dado que es en claves compartidas previamente (Preshared Key) que se asignan por la dinamica. • Wep(Wired Equivalent privacy) •WEP(Wi-Fi Protected Access) •WEP2 CARACTERíSTICAS La Electrónica de red El equipamiento activo de red tiene las siguientes características: •Toda la red se basa en elementos modulares, compatibles e intercambiables entre sí, lo cual permite una gran facilidad de adaptación a los cambios que requieran ampliación o actualización de las conexiones. Además, esta característica mejora sustancialmente las condiciones de mantenimiento de la red en su conjunto. •La electrónica cuenta con elementos redundantes, como las fuentes de alimentación, con capacidad de reparto de la carga, y todos los módulos son reemplazables “en caliente”, sin interrupción del servicio. •La capacidad de los mecanismos de conmutación es suficiente para soportar el uso de al menos el 80% del ancho de banda agregado del máximo número de puntos instalables en cada módulo y chasis, sin congestión. •Los chasis modulares aceptan la inclusión de módulos que soportan los siguientes protocolos y estándares: Ethernet, Fast Ethernet, Gigabit Ethernet. Gestión SNMP y RMON. Redes virtuales (000.0 Q). Calidad de servicio (000.0 p). Control de flujo (000.0 x). Soporte multicast. •Además, el equipamiento ofrece las siguientes funcionalidades relevantes: Agregación de líneas o port trunking. Port mirroring, que permita redirigir el tráfico en una puerta a otra puerta para ser observado. Establecimiento de filtros de acceso sobre la información de niveles ( - , -, -, y ___). Establecimiento de políticas de seguridad asociadas a cada puerto. Control de los umbrales de tráfico de broadcast. Limitación del uso del ancho de banda por puerto Técnicas de los switchs. Tipo: 2950 -Tecnología: clasificación de Giga Ethernet. - Velocidad de transmisión: 6,6 millones de paquetes por segundo. - Numero de puertos:12/24. - Tipo de conector: Cisco RPS 300. - método switch: Cisco IOS. - Protocolo: TFTP/NTP/CDP. - Tipo de puertos: 10 base T/100 base T. - Full duplex: Si - Soporte SNMP: Si - Memoria: 8 MB + 8MB Flash y 16 MB DRAM - Autonegociación: Si - Sistema operative: Cisco 105 Release 12.0 - Dimensones: 444,5 X 241,8 X 43,6 mm Router (Marca) y serie = Cisco (3600) La serie de enrutadores de la serie Cisco 3600 es la solución multifuncional para oficinas de sucursales diseñada para brindar flexibilidad, modularidad, alto rendimiento y bajo coste. Estos incorporan capacidades de integración multiservicio de voz y datos. Dentro de esta familia podemos destacar: Segun $ B% y alcances segun dimensiones y calidad: · Cisco 3620. (2 slots network modulo(NM) ) Hasta 70.000 pps · Cisco 3640 (4 slots network modulo) Hasta 127.000 pps · Cisco 3661 (1 puerto autosensing 10/100 Mbps + 6 slots NM) o serial · Cisco 3662 (2 puertos autosensing 10/100 Mbps + 6 slots NM) o inalambricos CLASIFICACION TABLAS CABLES DE CONEXIÓN.: Son los elementos físicos que conectan los diferentes miembros que forman una red (computadores, hubs, etc.). El cable es utilizado en redes como un medio de transmisión bruto, el cual cumple la función de trasladar bits (datos) de un lugar a otro. Aunque el cable parezca el elemento más simple de la red puede ser el más costoso, comprometiendo el 50% del presupuesto total. El cable también puede ser la mayor fuente de problemas que se presentan en la red, por ello es fundamental la correcta elección del tipo de cable. Este crea una tabla de cables más utilizados en las instalaciones de red son el Cable Coaxial, el Cable de Par Trenzado y la Fibra Óptica. CABLE COAXIAL: Es la tecnología de cableado más comprobada y conocida por los instaladores. Llamado comúnmente por algunos como “COAX”. Está compuesto de cobre rígido como núcleo, rodeado de material aislante; el aislante está rodeado a su vez con un conductor cilíndrico, que es una malla de tejido fuertemente trenzado, y un conductor externo que se cubre con una envoltura de plástico. La malla de tejido protectora que rodea el conductor sirve como tierra. CABLE PAR TRENZADO: Es de los más antiguos en el mercado y en algunos tipos de aplicaciones es el más común, consiste en dos alambres de cobre o a veces de aluminio aislados, con un grosor de 1mm aproximado. Los alambres se trenzan con el propósito de reducir la interferencia eléctrica de pares similares cercanos. Los pares trenzados se agrupan bajo una cubierta común de PVC (Policloruro de vinilo) en cables multipares de pares trenzados (de 2,4,8,... hasta 300 pares).Un ejemplo de par trenzado es el sistema de telefonía, ya que la mayoría de aparatos se conectan a la central telefónica por intermedio de un par trenzado. Actualmente se han convertido en un estándar, de hecho en el ámbito de las redes LAN, como medio de transmisión en las redes de acceso a usuarios (típicamente cables de 2 o 4 pares trenzados). CABLES DE FIBRA ÓPTICA: Son muy parecidos a los cables coaxiales. El núcleo del centro es a través del cual se propaga la luz, la fibra óptica es un filamento cristalino o plástico que tiene la propiedad de poder transmitir luz. En este caso la información se transmite mediante “pulsos de luz” (intensidad de luz modulada), en lugar de señales eléctricas como sucedía en los anteriores cables metálicos. HUBS, CONCENTRADORES DE RED: Permiten la interconexión de diferentes tipos de cableados, añadiendo la ventaja de la utilización de máquinas como puentes o enrutadores sobre una misma caja. Las redes locales en un principio fueron creadas llevando cable coaxial entre edificios efectuando conexiones punto a punto, cuando las estaciones se encontraban conectadas se colocaba en cada extremo de la red un terminador de red de 50 Ohmios y se arrancaba la red. TABLA DE ESTIMACIONES EN TOPOLOGIAS SOLICITUD INVENTARIO SISTEMA Direcciones Instructivas CODIGOS MODELOS FUENTE TIPO DE USO SINTAXIS SALIDA Instrucciones Analisis Detalles * Directorios I.P: 175.485.16.896 Salidas RECURSOS Los medios de transmición se clasifican de dos maneras que son: medios guiados que se transmiten por medio decables y medios no guiados los cuales se transmiten por aire. Guiados *Alambre *Fibra Optica *Cable Coaxial *Guia de onda *Cable por trenzado No guiados *Radio *Microondas *Television *Satelite *Telefonia Celular Existen diferentes factores relacionados con el medio de transmicion señal quedetermina la distancia y velocidad -Dificultad de Transmicion: Distancia Resistencia -Interferencias: Distribuye la señal - Numero de receptores: Enlace punto apunto -El ancho debanda: Mientras mas grande sea el ancho de banda mejor sera la transmición -Par trenzado:dos aisladores se entrelazan paratener menores interferencias. PROYECTO DE RECURSOS INVENTARIOS Procesos Topologicos de red VENTAS •El código oportuno para el personal exclusivos. PRODUCCION COSTOS MANO DE OBRA GASTOS BIENES INFORMACION •Facilidad recapturar informacion. de METODOS •Tiempo ejecusiones actividades. de y MODELOS •Interfaces segun requerimientos. INVESTIGACION USUARIOS DISTRIBUCION SERVICIOS INPLANTACION ADMINISTRATIVOS CAPITAL EVALUACION ESTADOS EFECTIVOS BALANCES FLUJOS DESEMPEÑO •Simplificacione s de usuarios. •Ejecusiones de labor segun programaciones. •Verificaciones y oportunidades. Especifica un servidor web y plataforma de uso atraves de un cableado. PROGRAMAS Potente: Con un comprensor de capacidad técnicamente superior. Permite mayores relaciones de compresión que otras herramientas de compresión para PCs, especialmente en ficheros ejecutables, bibliotecas de objetos y grandes archivos de texto, dispone de un algoritmo de compresión altamente optimizado para datos multimedia así como de compresión sólida. Seguro: protección con contraseña, cifrado, firma digital de archivos, bloqueo contra modificaciones, protección avanzada contra daños que permite recuperar ficheros en mal estado, verificación antivirus configurable y eliminación segura para eliminar datos sensibles. Escalable: Que implementa manejo de ficheros de 64 bits, lo que le permite manejar grandes cantidades de ficheros y tamaños muy grandes (solo limitado por el sistema operativo), El número a efectos prácticos, ilimitado. Facil de usar: Asistente para usuarios noveles, integración con el Explorador de Windows, versiones en idioma, así como ayuda y soporte de recu`peracion en red. Versatil: Puede crear archivos multi-volumen (partidos) de cualquier tamaño, archivos auto-extraíbles programables y también archivos auto-extraíbles multi-volumen. Compatible: programas gratuitos de descompresión, archivos múltiples, plataformas (Office, Windows, OS/2, Mac OSX, BeOS, Linux, FreeBSD, Solaris, BSD Unix, HP_UX, Irix, Pocket PC, . ) así como soporte completo de archivos, también soporta atributos de seguridad y flujos de datos en ficheros NTFS. Ideal para copias de seguridad: Todas las operaciones de compresión y descompresión pueden automatizarse a través de su completa interface de línea de órdenes. (Transacciones) y Negocios: Económico: Las licencias de uso son validas de por vida y para cualquier versión, para cualquier sistema operativo e idioma. Una vez comprada la licencia no hay ningún tipo de coste adicional de por vida. Además hay importantes descuentos para compras por licencia y sigue bajando a medida que aumenta el número de licencias adquiridas. MERCADO • Diseño, instalación e implementación del cableado de red. • Instalación y configuración de los medios de red. • Instalación y configuración de los servidores de red. • Instalación y configuración de las estaciones de trabajo. • Diseño e implementación de seguridad física y lógica. TOPOLOGIA Y REDES Nombre de Tecnoreferencia es Usuarios saludo o presentación( Estas poseen un entorno de menus y tareas Conjunto de (Panel de control) La red; Indica; Función y Usos (Código= I.P) Lugar; Posición y Trabajo Anexo; Labor e informe Nomenclátura (Normas ISO y resoluciones ) •Catálogo de propiedades en su icono Inicio contienen cierta información sobre su proyecto por programación Tipo de generalidades y soporte que le seran utilies en toda descriptivas tareas. HISTORIA DE LAS COMPUTADORAS Historia del lenguaje (Orientacion a objetos ) LENGUAJE MODELOS WEB CLASES, HERENCIA, OBJETOS Y ENVIO DE MENSAJES Conceptos, campo, de aplicación (uso actual del mismo) APLICACION LENGUAJE TECNOLOGIA BIBLIOTECA MAQUINA VIRTUAL PLATAFORMAS ESTRUCTURAS CARACTERISTICAS IMPORTANTES ACCTION SCRIPS MAQUINA DE DESARROLLOS CARACTERISTICAS FICHEROS ASOCIACION COMPILADORES ABSTRACCION Es un TIPO de Software que comunica al Hardware y les envia mensaje entre si como plataforma HERRAMIENTAS CODIGOS ENCAPSULAMIENTO VERSIONES OCULTAMIENTO HTML @ º º ACTUACIÓN NIVELES Capacidad Compilaciones Enlaces y servidores Ejecutar .tareas sobre virtual la máquina EVALUACIÓN IMPACTOS SE ENCUENTRAN - + IMPACTOS SIGNIFICATIVOS ADMINISTRACIÓN PLAN DE MANEJO OPERACIONAL Desarrollo en red Editores de oficinas, web y programaciones especiales tales como los Bancos y entidades financieras , asi omo el uso de programas especiales (Diseñadores y otros) CLIENTES Y SIGNIFICATIVO $ ESTUDIOS DE PROGRAMACIÓN Activ A Descripción Capacidad Proyectos &/$ Durac. (sam) 100% B Programacion e intalacion Instalacion de red y fases del proyecto Tipo de negocios y demandas Supuestos y Salidas A 4 A 6 A 3 B, C 30 dias C D E http://www.hotmail.com // geoalex25@ hotmail.com Proyección de la demanda @ adquirida. Número De Solicitud del Negocio Minimización gradual de la demanda insatisfecha Expansión con recuros disponibles y función nuevas Capacidad inicial (Proyecto Conexión) 1 2 3 4 5 6 7 8 9 10 años Tipo de negocio: Exterior Interior Instalacion de red Número De Maquinas Fase inicial Proyecto 1: Capacidades utilizadas en la PC Demanda Global Estimada Fase de Proyecto Mercado de Red Fase de programaciÓn 1: Tipo de Demanda y Proyecto Capacidad instalada de la Topologia en Red 1 2 3 4 5 6 7 8 9 10 @ + http A B C D E 0 1 2 3 4 5 6 7 8 9 10 11 12 Red Red Red Red Red Red Red Red Red Red Publica Privada de Área Personal de Área Local de Área Local Virtual de Área del Campus de Área Metropolitana de Área Amplia de área de Almacenamiento Irregular Inicio A Las redes son un conjunto de equipos conectados por medio de cables, señales,ondas etc.Que comparten informacion y permiten la comunicacion a distancias especificas dependiendo de la red B C D E Fin Capacidad instalada Número De PCs Capacidades de PC Demanda en Topologias 1 2 3 4 5 6 7 8 9 10 Pedidos de Red TIPOS DE REDES Se distinguen diferentes tipos de redes (privadas) según su tamaño (en cuanto a la cantidad de equipos), su velocidad de transferencia de datos y su alcance. Las redes privadas pertenecen a una misma organización. Generalmente se dice que existen tres categorías de redes: * LAN ( Red de área local) • MAN ( Red de área metropolitana) * WAN ( Red de área extensa) Existen otros dos tipos de redes: TAN (Red de área diminuta), igual que la LAN pero más pequeña (de 2 a 3 equipos), y CAN (Red de campus), igual que la MAN (con ancho de banda limitado entre cada una de las LAN de la red). LAN: Significa Red de área local. Es un conjunto de equipos que pertenecen a la misma organización y están conectados dentro de un área geográfica pequeña mediante una red, generalmente con la misma tecnología (la más utilizada ee ETHERNET. Una red de área local es una red en su versión más simple. La velocidad de transferencia de datos en una red de área local puede alcanzar hasta 10 Mbps (por ejemplo, en una red ETHERNET y 1 Gbps (por ejemplo, en FDDI o Gibabit Ethernet. Una red de área local puede contener 100, o incluso 1000, usuarios; Al extender la definición de una LAN con los servicios que proporciona, se pueden definir dos modos operativos diferentes: •En una red “ de igual a igual”, la comunicación se lleva a cabo de un equipo a otro sin un equipo central y cada equipo tiene la misma función. •En un entorno “ Cliente Servidor”, un equipo central brinda servicios de red para los usuarios. MAN: Una MAN (Red de área metropolitana) conecta diversas LAN cercanas geográficamente (en un área de alrededor de cincuenta kilómetros) entre sí a alta velocidad. Por lo tanto, una MAN permite que dos nodos remotos se comuniquen como si fueran parte de la misma red de área local. Una MAN está compuesta por conmutadores o routers conectados entre sí mediante conexiones de alta velocidad (generalmente cables de fibra óptica). WAN: Una WAN (Red de área extensa) conecta múltiples LAN entre sí a través de grandes distancias geográficas. La velocidad disponible en una WAN varía según el costo de las conexiones (que aumenta con la distancia) y puede ser baja. Las WAN funcionan con routers, que pueden "elegir" la ruta más apropiada para que los datos lleguen a un nodo de la red. La WAN más conocida es Internet. COMPUTADOR Distribuciones I.P BYTE CODE Software-Hardwre y Sistema Operativo •Adaptador o Tarjeta de Red. •Cables. •Hubs (Concentradores). •Protocolos de red. •Etc. Independientes Y Claves WINDOWS LINUX MAC RED (Alambrica e Inalambrica) @ HTTP//WWW. La red inalámbrica es una infraestructura adicional a la red cableada ya existente, lo que permite una mayor movilidad y versatilidad en la conexión a la red. La red inalámbrica no pretende ser nunca un sustituto a la red cableada, y nunca se debe utilizar para puestos de trabajo permanentes. Está compuesta actualmente por puntos de acceso en el exterior para dar servicio a las plazas, zonas verdes y campos de diversos (Deportes-Noticias-Estudios) y de puntos de acceso de interior para dar cobertura dentro de los edificios, su estándar de funcionamiento de esta red inalámbrica es el *(000.00gb/g) y los puntos de acceso están certificados como Wi -Fi, por lo tanto se operará en la frecuencia libre de 2,4Ghz a 4 Ghz y se podrá alcanzar un ancho de banda de hasta 54 Mbps compartidos. El ancho de banda que se obtenga en cada caso dependerá del grado de la señal, que está directamente relacionado, entre otros factores, con la distancia del terminal al punto de acceso y la potencia del terminal. Su programador le permitira pertenecer a la red segun el negocio ofrecido, lo que permite a los usuarios de la red inalámbrica conectarse, sin cambiar su configuración, a las redes inalámbricas del resto de instituciones adscritas a su servidor. HERRAMIENTAS Y PIEZAS •Extracción de documentaciones y tablas de procedimientos . •Compresión mejorada de manuales. •Vista de Manteniemiento de la Red. •Visitas a su usuarios. •Selección gradual de herrramienytas manuales o electronicas para cualquier método. •Cableados apropiados. •Programación de cada Pcs en forma automática. •Extracción de archivos. •Compresión mejorada de archivos. •Vista de imágenes en miniatura. •Visor interno de imágenes. •Selección automática del método de compresión. •Grabación de archivos. •Programación del Asistente para tareas, enviar por correo electrónico informes y archivos Zip de forma automática. CLASIFICACIóN •Topología •Topología •Topología •Topología •Topología de bus de estrella en anillo de árbol de malla La topología de bus es la manera más simple en la que se puede organizar una red. Permite que, todos los equipos están conectados a la misma línea de transmisión mediante un cable, generalmente coaxial. La palabra "bus" hace referencia a la línea física que une todos los equipos de la red; En la topología de estrella, los equipos de la red están conectados a un hardware denominado concentrador. Es una caja que contiene un cierto número de sockets a los cuales se pueden conectar los cables de los equipos. Su función es garantizar la comunicación entre esos sockets En realidad, las redes con topología en anillo no están conectadas en bucles. Están conectadas a un distribuidor (denominado MAU, Unidad de acceso multiestación) que administra la comunicación entre los equipos conectados a él, lo que le da tiempo a cada uno para "hablar". HISTORIA Históricamente, las primeras ideas topológicas conciernen al concepto de límite y al de completitud de un espacio métrico, y se manifestaron principalmente en la crisis de los inconmesurables de los pitagóricos, ante la aparición de números reales no racionales. El primer acercamiento concreto al concepto de límite y también al de integral aparece en el método de exhaución de Arquímedes. La aparición del Análisis Matemático en el siglo XVII puso en evidencia la necesidad de formalizar el concepto de proximidad y continuidad. El término topología fue usado por primera vez por J. B. Listing, en 1836 en una carta a su antiguo profesor de la escuela primaria, Müller, y posteriormente en su libro Vorstudien zur Topologie (Estudios previos a la topología), publicado en 1847. Anteriormente se la denominaba analysis situs. Maurice Fréchet introdujo el concepto de espacio métrico en 1906. VERSATILIDAD DE RED Fundamentación del Cálculo Infinitesimal. Fecha de origen Euler 1735 situación es análoga. Caractristicas: área de cálculo de la eclipse por Arquímedes ademas análoga Cronología: Año Acontecimiento 300 a.C. Euclides define las secciones cónicas y estudia los poliedros regulares, una de las formas más básicas estudiadas por los topólogos. Año 250 a.C. Arquímedes investiga las curvas espirales y los poliedros truncados. Año : 1735 d.C. Leonhard Euler resuelve el problema de los puentes de Königsberg. Año : 1858 Los alemanes August Möbius y Johann Benedict Listing descubren en forma independiente la hoy llamada banda de Möbius. Año : 1890 Giuseppe Peano aplicando la definición de Jordán, demuestra que un cuadrado relleno también es una curva. Década de 1920 Pável Urysón y Karl Menger definen el concepto de curva a partir de la topología. 1. HISTORIA DE LAS REDES A partir de 1981 cuando IBM lanzo al mercado el computador personal (PC) dirigido a usuarios finales, se comenzó a ver la necesidad de compartir información; progresivamente los usuarios fueron reuniendose para conectarse entre sí formando pequeños grupos para transportar, almacenar y procesar información de forma que podian intercambiar archivos y recursos físicos tales como impresoras y otros. Al aumentar la demanda de procesar y obtener información, se han mejorado las técnicas de procesamiento de datos, creando así los grandes avances de la tecnología informática. La unión entre comunicaciones y computadores, es fundamental en la organización de los sistemas de información modernos. Anteriormente se manejaba el concepto de “centro de computo” en donde se anclaba un gigantesco computador, al que accedían los usuarios para realizar sus trabajos, es decir, un computador atendía todas las necesidades de una organización; pero este método ha sido reemplazado por computadores separados e interconectados para realizar un trabajo. 2. ¿QUE VENTAJAS Y DESVENTAJAS OFRECEN ? TOPOLOGÍA DE UNA RED La topología hace referencia a la forma de una red. Muestra cómo los diferentes nodos están conectados entre sí, y la forma de cómo se comunican está determinada por la topología de la red. Las topologías pueden ser físicas o lógicas. La ventaja de la topología de Bus, es su facilidad de implementación y funcionamiento. Sin embargo, esta topología es altamente vulnerable, ya que si una de las conexiones es defectuosa, esto afecta a toda la red. . A diferencia de las redes construidas con la topología de bus, las redes que usan la topología de estrella son mucho menos vulnerables, ya que se puede eliminar una de las conexiones fácilmente desconectándola del concentrador sin paralizar el resto de la red. El punto crítico en esta red es el concentrador, ya que la ausencia del mismo imposibilita la comunicación entre los equipos de la red. En realidad, las redes con topología en anillo no están conectadas en bucles. Están conectadas a un distribuidor (denominado MAU, Unidad de acceso multiestación) que administra la comunicación entre los equipos conectados a él, lo que le da tiempo a cada uno para "hablar". En una red con topología en anillo, los equipos se comunican por turnos y se crea un bucle de equipos en el cual cada uno "tiene su turno para hablar" después del otro. En realidad, las redes con topología en anillo no están conectadas en bucles. Están conectadas a un distribuidor (denominado MAU, Unidad de acceso multiestación) que administra la comunicación entre los equipos conectados a él, lo que le da tiempo a cada uno para "hablar". RED EN ANILLO Topología de red en la que cada estación está conectada a la siguiente y la última está conectada a la primera. Cada estación tiene un receptor y un transmisor que hace la función de repetidor, pasando la señal a la siguiente estación. En este tipo de red la comunicación se da por el paso de un token o testigo, que se puede conceptualizar como un cartero que pasa recogiendo y entregando paquetes de información, de esta manera se evitan eventuales pérdidas de información debidas a colisiones. Cabe mencionar que si algún nodo de la red deja de funcionar, la comunicación en todo el anillo se pierde. En un anillo doble, dos anillos permiten que los datos se envíen en ambas direcciones. Esta configuración crea redundancia (tolerancia a fallos), lo que significa que si uno de los anillos falla, los datos pueden transmitirse por el otro. RED EN ESTRELLA Una red en estrella es una red en la cual las estaciones están conectadas directamente a un punto central y todas las comunicaciones se han de hacer necesariamente a través de este. Dado su transmisión, una red en estrella activa tiene un nodo central activo que normalmente tiene los medios para prevenir problemas Tipo de cable usado 10 BASE T Tipo de conector RJ-45 Velocidad 10 Mbits/s Máxima longitud entre la estación y el concentrador 90 m Máxima longitud entre concentradores 100 m Máximo de dispositivos conectados por segmento 512 RED EN BUS Red cuya topología se caracteriza por tener un único canal de comunicaciones (denominado bus, troncal o backbone) al cual se conectan los diferentes dispositivos. De esta forma todos los dispositivos comparten el mismo canal para comunicarse entre sí. Características La topología de bus tiene todos sus nodos conectados directamente a un enlace y no tiene ninguna otra conexión entre si. Físicamente cada host está conectado a un cable común, por lo que se pueden comunicar directamente. La ruptura del cable hace que los hosts queden desconectados. Construcción Los extremos del cable se terminan con una resistencia de acople denominada terminador, que además de indicar que no existen más ordenadores en el extremo, permiten cerrar el bus por medio de un acople de impedancias. Ventajas • Facilidad de implementación. • Económica. • Simplicidad en la arquitectura. Desventajas • Longitudes de canal limitadas. • Un problema en el canal usualmente degrada toda la red. • El desempeño se disminuye a medida que la red crece. • El canal requiere ser correctamente cerrado (caminos cerrados). • Altas pérdidas en la transmisión debido a colisiones entre mensajes. CABLE CARACTERÍSTICAS 10-BASE-5 Cable coaxial grueso (Ethernet grueso). Velocidad de transmisión: 10 Mb/seg. Segmentos: máximo de 500 metros. Distancia entre nodos: 2.5 m. Terminadores: 50 ohm. 10-BASE-2 Cable coaxial fino (Ethernet fino). Velocidad de transmisión: 10 Mb/seg. Segmentos: máximo de 185 metros. Distancia entre nodos: 1 m. Terminadores: 50 ohm. RED EN MALLA La topología en malla es una topología de red en la que cada nodo está conectado a todos los nodos. De esta manera es posible llevar los mensajes de un nodo a otro por diferentes caminos. Si la red de malla está completamente conectada, no puede existir absolutamente ninguna interrupción en las comunicaciones. Cada servidor tiene sus propias conexiones con todos los demás servidores. Funcionamiento El establecimiento de una red de malla es una manera de encaminar datos, voz e instrucciones entre los nodos. Las redes de malla se diferencian de otras redes en que los elementos de la red (nodo) están conectados todos con todos, mediante cables separados. Esta configuración ofrece caminos redundantes por toda la red de modo que, si falla un cable, otro se hará cargo del tráfico. Esta topología, a diferencia de otras (como la topología en árbol y la topología en estrella), no requiere de un servidor o nodo central, con lo que se reduce el mantenimiento (un error en un nodo, sea importante o no, no implica la caída de toda la red). Las redes de malla son auto ruteables. La red puede funcionar, incluso cuando un nodo desaparece o la conexión falla, ya que el resto de los nodos evitan el paso por ese punto. En consecuencia, la red malla, se transforma en una red muy confiable. Una red con topología en malla ofrece una redundancia y fiabilidad superiores. Aunque la facilidad de solución de problemas y el aumento de la confiabilidad son ventajas muy interesantes, estas redes resultan caras de instalar, ya que utilizan mucho cableado. Por ello cobran mayor importancia en el uso de redes inalámbricas (por la no necesidad de cableado) a pesar de los inconvenientes propios del Wireless. Una red de malla extiende con eficacia una red, compartiendo el acceso a una infraestructura de mayor porte. RED EN ÁRBOL Topología de red en la que los nodos están colocados en forma de árbol. Desde una visión topológica, la conexión en árbol es parecida a una serie de redes en estrella interconectadas salvo en que no tiene un nodo central. En cambio, tiene un nodo de enlace troncal, generalmente ocupado por un hub o switch, desde el que se ramifican los demás nodos. Es una variación de la red en bus, la falla de un nodo no implica interrupción en las comunicaciones. Se comparte el mismo canal de comunicaciones. La topología en árbol puede verse como una combinación de varias topologías en estrella. Tanto la de árbol como la de estrella son similares a la de bus cuando el nodo de interconexión trabaja en modo difusión, pues la información se propaga hacia todas las estaciones, solo que en esta topología las ramificaciones se extienden a partir de un punto raíz (estrella), a tantas ramificaciones como sean posibles, según las características del árbol. Los problemas asociados a las topologías anteriores radican en que los datos son recibidos por todas las estaciones sin importar para quien vayan dirigidos. Es entonces necesario dotar a la red de un mecanismo que permita identificar al destinatario de los mensajes, para que estos puedan recogerlos a su arribo. Además, debido a la presencia de un medio de transmisión compartido entre muchas estaciones, pueden producirse interferencia entre las señales cuando dos o más estaciones transmiten al mismo tiempo. RED CELULAR La topología celular está compuesta por áreas circulares o hexagonales, cada una de las cuales tiene un nodo individual en el centro. La topología celular es un área geográfica dividida en regiones (celdas) para los fines de la tecnología inalámbrica. En esta tecnología no existen enlaces físicos; sólo hay ondas electromagnéticas. La ventaja obvia de una topología celular (inalámbrica) es que no existe ningún medio tangible aparte de la atmósfera terrestre o el del vacío del espacio exterior (y los satélites). Las desventajas son que las señales se encuentran presentes en cualquier lugar de la celda y, de ese modo, pueden sufrir disturbios y violaciones de seguridad. Como norma, las topologías basadas en celdas se integran con otras topologías, ya sea que usen la atmósfera o los satélites. Ventajas: •La ventaja obvia de la topología celular (inalámbrica) es que no existe ningún medio tangible aparte de la atmosfera terrestre o el vacío del espacio exterior (y los satélites) Desventajas: •Se trata de una tecnología cara pues requiere la utilización de sistemas emisores y receptores de datos y des uso de antenas para propagar las señales. •Las señales se encuentran presentes en cualquier lugar de la celda y de ese modo, puede sufrir distorsiones debidas a interferencias de las señales de las otras celdas •También están los problemas de seguridad, ya que el acceso a la red no requiere de conexión física 3. ¿QUE DESVENTAJAS POSEE? Sin embargo, una red con topología de estrella es más cara que una red con topología de bus, dado que se necesita hardware adicional (el concentrador). Los routers: •Lentitud de proceso de paquetes respecto a los bridges. •Necesidad de gestionar el subdireccionamiento en el Nivel de Enlace. •Precio superior a los bridges. A pesar que las propiedades de transmisión del cable de par trenzado son inferiores, y en especial la sensibilidad ante perturbaciones externas, a las del cable coaxial, su gran adopción se debe al costo, su flexibilidad y facilidad de instalación, así como las mejoras tecnológicas constantes introducidas en enlaces de mayor velocidad, longitud, etc. Con estos métodos de conexión se presentaban muchos problemas para que la red funcionara bien desde un principio, tales como conectores mal unidos, cables pisoteados o rotos, interferencias eléctricas externas. La localización de estos problemas resultaba complicada y difícil. Las topologías de las redes basadas en concentradores (hubs) fueron diseñadas para evitar algunos de estos problemas. 4. ¿CUAL ES SU GESTION? Bus: Esta topología permite que todas las estaciones reciban la informacion que se transmite, una estación transmite y todas las restantes escuchan. Consiste en un cable con un terminador en cada extremo del que se cuelgan todos los elementos de una red. Todos los nodos de la red están unidos a la red, este cable: el cual recibe el nombre de "Backbone Cable". Tanto ETHERNET como Local Talk pueden utilizar esta topología. Es pasivo, no se produce regeneración de las señales en cada nodo. Los nodos en una red de "bus" transmiten la informacion y esperan que ésta no vaya a chocar con otra información transmitida por otro de los nodos. Si esto ocurre, cada nodo espera una pequeña cantidad de tiempo al azar, después intenta retransmitir la información. Anillo: Las estaciones están unidas unas con otras formando un círculo por medio de un cable común. El último nodo de la cadena se conecta al primero cerrando el anillo. Las señales circulan en un solo sentido alrededor del círculo, regenerándose en cada nodo. Con esta metodologia, cada nodo examina la información que es enviada a través del anillo. Si la información no está dirigida al nodo que la examina, la pasa al siguiente en el anillo. La desventaja del anillo es que si se rompe una conexión, se cae la red completa Estrella: Los datos en estas redes fluyen del emisor hasta el concentrador, este realiza todas las funciones de la red, además actúa como amplificador de los datos. La red se une en un único punto, normalmente con un panel de control centralizado, como un concentrador de cableado. Los bloques de información son dirigidos a través del panel de control central hacia sus destinos. Este esquema tiene una ventaja al tener un panel de control que monitorea el tráfico y evita las colisiones y una conexión interrumpida no afecta al resto de la red Árbol: Esta estructura se utiliza en aplicaciones de television por cable, sobre la cual podrían basarse las futuras estructuras de redes que alcancen los hogares. También se ha utilizado en aplicaciones de redes locales analógicas de banda ancha. Híbridas: El bus lineal, la estrella y el anillo se combinan algunas veces para formar combinaciones de redes híbridas. Anillo en Estrella: Esta topología se utiliza con el fin de facilitar la administracion de la red. Físicamente, la red es una estrella centralizada en un concentrador, mientras que a nivel lógico, la red es un anillo. "Bus" en Estrella: El fin es igual a la topología anterior. En este caso la red es un "bus" que se cablea físicamente como una estrella por medio de concentradores. Estrella Jerárquica: Esta estructura de cableado se utiliza en la mayor parte de las redes locales actuales, por medio de concentradores dispuestos en cascada par formar una red jerárquica Trama: Esta estructura de red es típica de las WAN, pero también se puede utilizar en algunas aplicaciones de redes locales (LAN). Las estaciones de trabajo están conectadas cada una con todas las demás 5. ¿QUE ORGANIGRAMAS PRESENTA? •Ventana de de incio •Icono de ventana propiedades seleccionamos (grupo de trabajo) Dominio y descripccion de equipo. •Modificaciones al equipo y procedimientos de cambios •Ventanas de conexiones para facilitar sus rutas de red. 6. ¿QUE PRESENTA EN SUS ENTORNOS Y AMBIENTES? 7. ¡¡¡¡..USO DE SU ARQUITECTURA ESTRUCTURADA!..Ejm Google. A pesar de que no se conocen las cifras exactas, se estima que Google mantiene más de 8.000.000 a indexado en la web y servidores, ordenados en racks de clusters en varias ciudades del mundo. Cuando alguien intenta conectarse a Google, los servidores DNS traducen la dirección www.google.com a varias IP's distintas permitiendo que se distribuya la carga entre varios clusters. Cuando un dominio tiene varias IP's, como en el caso de Google, el orden en que los servidores DNS traducen las direcciones IP se calcula mediante el sistema de palnificacion Roundrobin. Cada cluster de Google tiene miles de servidores, por lo que cuando alguien se conecta a un cluster, se distribuye la carga de nuevo mediante el hardware del cluster para enviar la consulta al servidor web que esté menos ocupado en ese momento. Los racks de Google están hechos a medida y pueden contener entre 40 y 80 servidores. Cada rack tiene una conexión Ethernet a un router local que a su vez se conecta al router central utilizando una conexión de 1 Gigabit o mas. La infraestructura de servidores: está dividida en varias categorías, cada una con un propósito diferente: Los distribuidores de carga aceptan la petición del cliente y la reenvían a uno de los servidores web de Google a través de servidores Proxy Squid. Los servidores proxy Squid aceptan la petición y devuelven el resultado desde la caché local si es posible y si no reenvían la petición al servidor web. •Los servidores Web coordinan la ejecución de las consultas enviadas por los usuarios y formatean el resultado utilizando el lenguaje HTML. La ejecución consiste en enviar peticiones a servidores de índices, fusionar los resultados, calcular su rango utilizado PageRank, elaborar un resumen para cada resultado, preguntar por posibles sugerencias a los servidores de ortografía y finalmente obtener una lista de anuncios del servidor de publicidad. • Los servidores de recolección de datos están dedicados permanentemente a navegar por Internet al estilo araña. Van actualizando el índice y las bases de datos de documentos con las páginas web que van encontrando y aplican los algoritmos de google para calcular el rango de cada página. • Los servidores de índices contienen un conjunto de trozos de índice. Devuelven una lista de id's de documentos, llamados "docid", de forma que los documentos a los que identifican contienen la palabra que el usuario está buscando. Estos servidores necesitan menos espacio en disco, pero en cambio soportan un carga de procesador bastante elevada. • Los servidores de documentos sirven para almacenar los documentos. Cada documento se almacena en docenas de servidores de documentos. Cuando alguien realiza una búsqueda, el servidor de documentos devuelve un resumen de la página basado en las palabras buscadas por el usuario. También puede devolver el documento entero directamente si se lo solicitan. Estos servidores requieren bastante espacio de disco. • Los servidores de anuncios (ad servers) gestionan la publicidad de los servicios Adworks y AdSense. INICIAL IMPACTOS Programacion Inicial Impuestos y Predicciones TOMA DE DECISIONES Paginas pertinentes IE(Proyecto y Programa) AP Capacidad e identificacion Valorizacion y costos del mercado Acciones Alternativas y propuestas Entornos Afectados (AA) DOCUMENTACIÓN PWD, EM,HTML, PLATAFORMA 1 : Descripción y necesidad de propiedades 2: Información pertinente 3 : Identificación de los usuarios 4: Descripción del entorno afectado 6: Predicción de impuestos 7: Evaluación e investigacion del proyecto y programa 8: Identificación y valoración de las medidas de corrección y los costos. 9: Selección de la acción propuesta de las alternativas 10: Prepación de la documentación 11: Planificación de control de usuarios e internet. 8. CONFECCION DEL MAPA CONCEPTUAL. 9. CONFECCION DEL MAPA COMPARATIVO. WINDOWS APPLESS LINUX Arquitectura Emplearon Predomina Construyeron Modelos Versiones Compatibilidades Estilos Softwares Destacan Precios Capacidad Hardwares Comparten Memorias Velocidades 10. UTILIZACION DE CUADROS SINOPTICOS La Máquina Virtual Y SU RED DESARROLLO Y RECURSOS INFORMATICOS RED TOPOLOGICA PLATAFORMA DE CON INFORMACION REGISTROS Y ANALISIS COMUNICACION ATENCION Internet RESULTADOS Trabajos ACCESOS Y FUENTES 1a. Ley de circuito de Kirchhoff 2ª. Ley de Omh 3ª. Efecto Joule 4ª. Ley de conductividad. Circuito mostrando la Ley de Ohm: Una fuente eléctrica con una diferencia de potencial V, produce una corriente eléctrica I cuando pasa a través de la resistencia R . Ley de Ohm establece que "La intensidad de la corriente eléctrica que circula por un dispositivo es directamente proporcional a la diferencia potencial aplicada e inversamente proporcional a la resistencia del mismo", se puede expresar matemáticamente en la siguiente ecuación: Donde, empleando unidades del sistema Internacional, tenemos que: I = Intensidad en amperios (A) V = Diferencia de potencial en voltios (V) R = Resistencia en ohmios (Ω). Es cualquier dispositivo destinado a la generación, transmisión, procesamiento o almacenamiento de señales digitales. Para el análisis y la síntesis de sistemas digitales binarios se utiliza como herramienta el álgebra de Boole. •Sistemas digitales combinacionales: Aquellos en los que sus salidas sólo depende del estado de sus entradas en un momento dado. Por lo tanto, no necesita módulos de memoria, ya que las salidas no dependen de los estados previos de las entradas. •Sistemas digitales secuenciales: Aquellos en los que sus salidas dependen además del estado de sus entradas en un momento dado, de estados previos. Esta clase de sistemas necesitan elementos de memoria que recojan la información de la 'historia pasada' del sistema. Para la implementación de los circuitos digitales, se utilizan puertas lógicas (AND, OR y NOT), construidas generalmente a partir de transistores. Estas puertas siguen el comportamiento de algunas funciones del booleanas. Según el propósito de los sistemas digitales se clasifican en: a) sistemas de propósitos especiales y b) sistemas de propósitos generales. Estos últimos permiten el cambio de su comportamiento mediante la programación de algoritmos de soluciones de problemas específicos. Color de la banda Ninguno Valor de la 1°cifra significativa Valor de la 2°cifra significativa Tolerancia Coeficiente de temperatura 0 0 1 - - 1 1 10 ±1% 100ppm/ºC 2 2 100 ±2% 50ppm/ºC 3 3 1 000 - 15ppm/ºC 4 4 10 000 4% 25ppm/ºC 5 5 100 000 ±0,5% - 6 6 1 000 000 - 10ppm/ºC 7 7 - - 5ppm/ºC 8 8 - - - 9 9 - - 1ppm/ºC - - 0,1 ±5% - - - 0,01 ±10% - - - - ±20% - Multiplicador 12. EJEMPLIFICACIóN de topología CONCLUSION Cuanto mayor sea el tiempo asignado más se justificará la elección de métodos a desarrollar objetos , exacto a brindarnos un servicios confiable en programas dado segun su lección con sus complejidades, restricciones, básicas y tipos de operadores . Estructura de datos dándose a conecer de sus pasos para la función y desarrollo de la tarea, sigue siendo un ambiente de control de Usuario, web, servicio y diseños. Ventajas crea un ideal de agil perspectiva de trabajo. La implementación a través de una interpretación de labor en tareas programas. Las clases son añadidas, corregidas y coreccciones de forma interactiva; su caracteristicas son fuentes y codigos este tutorial Tiene un sintaxis simple, de identificación de variables HTTP hasta dar las caracteristicas escrituras, incluyendo los selecionados. Cónsonas con el sistema de hardwares software, programación y datos. Manipula un interfaz de rendimiento, programación y lenguaje. Proporciona su propio entorno operativo, interactúa mal con otros tipo de software o hardware , ya que se trata de (JAVA) NeatBeans http://www.monografias.com = Redes topograficas http://www.aulaclic.com = Redes topograficas Si desea más información visite http//www. youtube.com = ¿todo sobre Redes topograficas ? Recomendaciones de la Docencia: CONTINUA En el mundo real es posible que no tengamos la flexibilidad para experimentar con nuestro modelo de red que hemos tenido en estos ejemplos. Habrá más limitaciones. Los flujos de información en tu organización pueden requerir que pares específicos de routers tengan enlaces directos –incluso aunque dichas conexiones no fuesen recomendables de acuerdo con los algoritmos que hemos estado examinando. No obstante, cuando sabemos qué conexiones “tienen que estar”, podemos experimentar con la ubicación de las demás conexiones utilizando la métrica de las redes sociales para indicar cuándo nos estamos acercando a una topología robusta y eficiente. Dadas determinadas “condiciones iniciales”, los métodos de redes sociales pueden modelar nuestras redes de ordenadores y sugerir cambios en los enlaces[6] para conformar una topología efectiva, que tiene un bajo promedio de saltos, no demasiados caminos y suficiente redundancia