Análisis de red

Anuncio

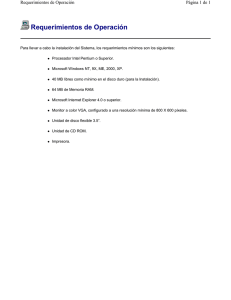

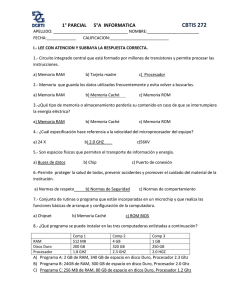

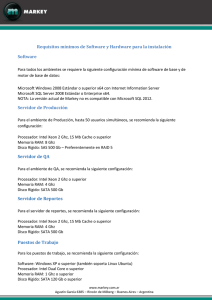

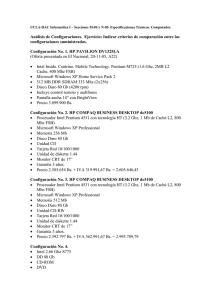

AUTOR: 1. Introducción Una red es un sistema de comunicaciones, ya que permite comunicarse con otros usuarios y compartir archivos y periféricos, es decir un sistema de comunicaciones que conecta a varias unidades y que les permite intercambiar información. La red de Caja Popular, esta formada por una red de área local (LAN) privada, que conecta 1 servidor y 4 computadoras personales, con el objetivo de compartir recursos e intercambiar información. Durante el desarrollo de este documento se podrá conocer las diferentes características que tiene la red, como pueden ser: que medios de transmisión que se están utilizando, tipos de conectores, topología utilizada, equipos de computo etc. 2. Equipos de Cómputo. Todos los equipos que se utilizan en esta oficina y que conforman la red son marca Acer. Computadora 1 Dicha computadora cuenta con las siguientes características: • Microsoft Windows 98. • Procesador Intel Pentium 4 ht, 3.20 Ghz. • Memoria RAM 512 MB. • Disco Duro de 70 GB. Computadora 2 Dicha computadora cuenta con las siguientes características: • Microsoft Windows XP Profesional. • Procesador Intel Pentium 4 ht, 3.20 Ghz. • Memoria RAM 512 MB. • Disco Duro de 70 GB. Computadora 3 Dicha computadora cuenta con las siguientes características: Circuito Cerrado • Microsoft Windows XP Profesional. • Procesador Intel Pentium 4 ht, 3.06 Ghz. • Memoria RAM 512 MB. • Disco Duro de 300 GB. 1 Computadora 4 Dicha computadora cuenta con las siguientes características: • Microsoft Windows XP Profesional. • Procesador Intel Pentium 4 ht, 3.20 Ghz. • Memoria RAM 512 MB. • Disco Duro de 70 GB. Continua en la siguiente pagina 2. Equipos de Cómputo (continua) Computadora 5 Dicha computadora cuenta con las siguientes características: • Microsoft Windows XP Profesional. • Procesador Intel Pentium, Centrino 1.73 Ghz. • Memoria RAM 512 MB. • Disco Duro de 80 GB. Servidor Dicha computadora cuenta con las siguientes características: • Microsoft Windows 2000. • Procesador Pentium 4 ht, 3.20 Ghz. • Memoria RAM 512 MB. • Disco Duro de 120 GB. 3. Topología de red utilizada El diseño de red de área local, que se utiliza en toda la Institución es la topología de estrella. Topología en Dicha topología se caracteriza por contar con un punto cen− Estrella tral o más propiamente conocido como nodo central al cual se conectan todos los equipos. La máxima vulnerabilidad se encuentra en el nodo central (switch) ya que si este falla, toda la red fallaría sin embar− go presenta como principal ventaja una gran modularidad lo que permite aislar una estación defectuosa con bastante 2 sencillez sin perjudicar el resto de la red. Para aumentar el número de estaciones o nodos de la red en estrella, no es necesario interrumpir ni siquiera parcial− mente la actividad de la red. 4. Equipos de Red y Estructura de la Red. Switch Se cuenta con un Concentrador o Switch 3 com de 8 puertos de los cuales los que se ocupan son 6 de ellos. Cables Los cables que se están utilizando actualmente para el funcio− namiento correcto de la red, son UTP categoría 5, los cuales trabajan a una velocidad de 100 Mbps, por lo que la velocidad de transmisión es muy ágil y los errores son casi nulos. En la actualidad no se cuenta, con la protección adecuada de los cables, como pudiera ser el uso de canaletas para mejor y mas duración del cable. Conectores El tipo de conectores utilizados son RJ−45. Actualmente no se cuenta con Jack en las salidas del cable que están por la pared de cada una de las oficinas, el cable de red que sale de dicha pared se conecta directamente al nodo, pudi− endo esto ocasionar en un tiempo determinado el deterioro del conector y por consecuencia el mal funcionamiento de la red. Asignación de IP La asignación de las IP son de forma manual ya que siempre la red local es muy pequeña y si se quiere incorporar otro no− do, se le asignara la IP consecutiva para su correcto funciona miento. El lenguaje que utilizan los equipos para comunicarse es el Protocolo TCP/IP. 3 5. Seguridad El servidor cuenta con una contraseña para poder acceder a el, pero no cuenta con ningún software u otro mecanismo de respaldo para poder guardar una copia de toda la información almacenada en las bases datos, ya que como se menciono anteriormente se trabaja con el sistema Delfín, que obviamente el control de toda la información la va almacenando en cada una de las tablas correspondientes a sus bases de datos. Sistema Delfín ALIANZA: Desarrollo efectuado por la Federación a la que pertenece, de la cual se esta realizando el análisis de su red en funcionamiento, su función principal es el manejo de los procesos y operaciones de crédito, captación, contabilidad, (solo registra los movimientos contables de las operaciones relacionadas con los socios), lavado de dinero, riesgo de las operaciones en sucursales, generación de los reportes en la federación y autoridades. Este sistema está implementado y es de uso obligatorio en todas las entidades. En cuanto a la seguridad que se maneja en la red de la Institución, todos los nodos tienen acceso al servidor sin tener que acceder por medio de alguna clave que les impida el acceso a el. Cada estación de trabajo cuenta con una contraseña de inicio de sesión y por consecuencia de acceso a la red. Norton AntiVirus Corporate Edition: Software comercial, utilizado en la detección, control y eliminación de virus informáticos. 6. Proveedores Algunos de los Proveedores con los que se trabaja, se mencionan a continuación: • Informática y Conectividad. Carlos Alberto Hernández Guizar. Calle Morelos # 4, Manuel Doblado, Gto. C.P. 36470. • CNS Ing. Francisco Zavala Díaz. Calle Mariano Abasolo # 275, Moroleón, Gto. C.P. 38800. Análisis de Red 8 8 4