1.6 ¿Qué debe hacer TCP si recibe un segmento duplicado?

Anuncio

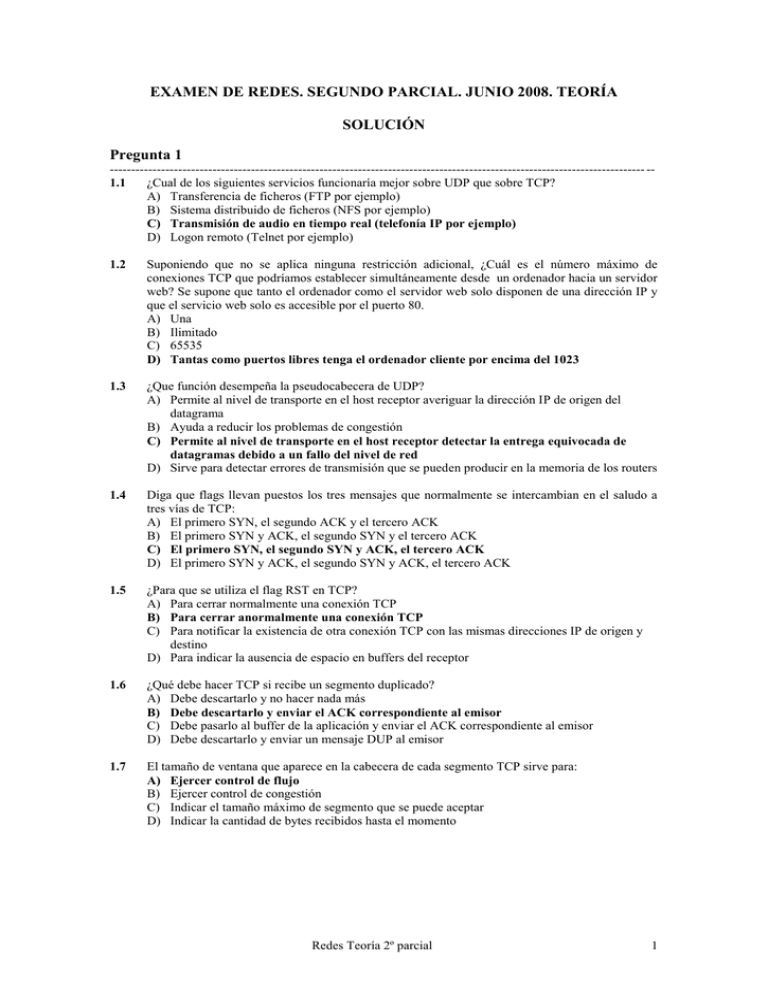

EXAMEN DE REDES. SEGUNDO PARCIAL. JUNIO 2008. TEORÍA SOLUCIÓN Pregunta 1 ----------------------------------------------------------------------------------------------------------------------------- -1.1 ¿Cual de los siguientes servicios funcionaría mejor sobre UDP que sobre TCP? A) Transferencia de ficheros (FTP por ejemplo) B) Sistema distribuido de ficheros (NFS por ejemplo) C) Transmisión de audio en tiempo real (telefonía IP por ejemplo) D) Logon remoto (Telnet por ejemplo) 1.2 Suponiendo que no se aplica ninguna restricción adicional, ¿Cuál es el número máximo de conexiones TCP que podríamos establecer simultáneamente desde un ordenador hacia un servidor web? Se supone que tanto el ordenador como el servidor web solo disponen de una dirección IP y que el servicio web solo es accesible por el puerto 80. A) Una B) Ilimitado C) 65535 D) Tantas como puertos libres tenga el ordenador cliente por encima del 1023 1.3 ¿Que función desempeña la pseudocabecera de UDP? A) Permite al nivel de transporte en el host receptor averiguar la dirección IP de origen del datagrama B) Ayuda a reducir los problemas de congestión C) Permite al nivel de transporte en el host receptor detectar la entrega equivocada de datagramas debido a un fallo del nivel de red D) Sirve para detectar errores de transmisión que se pueden producir en la memoria de los routers 1.4 Diga que flags llevan puestos los tres mensajes que normalmente se intercambian en el saludo a tres vías de TCP: A) El primero SYN, el segundo ACK y el tercero ACK B) El primero SYN y ACK, el segundo SYN y el tercero ACK C) El primero SYN, el segundo SYN y ACK, el tercero ACK D) El primero SYN y ACK, el segundo SYN y ACK, el tercero ACK 1.5 ¿Para que se utiliza el flag RST en TCP? A) Para cerrar normalmente una conexión TCP B) Para cerrar anormalmente una conexión TCP C) Para notificar la existencia de otra conexión TCP con las mismas direcciones IP de origen y destino D) Para indicar la ausencia de espacio en buffers del receptor 1.6 ¿Qué debe hacer TCP si recibe un segmento duplicado? A) Debe descartarlo y no hacer nada más B) Debe descartarlo y enviar el ACK correspondiente al emisor C) Debe pasarlo al buffer de la aplicación y enviar el ACK correspondiente al emisor D) Debe descartarlo y enviar un mensaje DUP al emisor 1.7 El tamaño de ventana que aparece en la cabecera de cada segmento TCP sirve para: A) Ejercer control de flujo B) Ejercer control de congestión C) Indicar el tamaño máximo de segmento que se puede aceptar D) Indicar la cantidad de bytes recibidos hasta el momento Redes Teoría 2º parcial 1 1.8 ¿Que datos envía TCP cuando entra en funcionamiento el mecanismo conocido como ‘timer de persistencia’? A) Reenvía el último byte enviado B) Envía el siguiente byte en el buffer C) Reenvía el último segmento enviado D) Envía el siguiente segmento en el buffer 1.9 ¿En que caso es conveniente utilizar la opción ‘factor de escala’ para aumentar el tamaño de ventana en una conexión TCP? A) Cuando el producto Bw*RTT (Bandwidth* Round Trip Time) es mayor que el MSS (Maximum Segment Size) B) Cuando el Bw*RTT es mayor o igual que 64 KBytes C) Cuando el Bw*RTT es menor que 64 KBytes D) Cuando el RTT es grande, independientemente del valor del Bw 1.10 Un router está haciendo NAT básico (no NAPT) entre una red privada y la Internet. ¿Qué campos de la cabecera IP se modifican cuando el router envía un paquete hacia afuera, es decir desde la red privada hacia Internet? A) Dirección de origen y checksum B) Dirección de destino y checksum C) Dirección de origen, dirección de destino y checksum D) Dirección de origen, dirección de destino, protocolo y checksum 1.11 Diga cual de las siguientes afirmaciones es cierta referida a la comunicación entre un cliente y un servidor en Internet a través de un túnel VPN: A) El túnel mejora el rendimiento puesto que reduce la cantidad de información de control que lleva cada paquete B) El túnel reduce el retardo en la comunicación cliente-servidor C) El túnel aumenta el ancho de banda en la comunicación cliente-servidor D) Al establecer el túnel el cliente recibe una dirección IP neuva y distinta de la que le había asignado su ISP en el momento de conectarse a Internet 1.12 ¿De que forma debemos utilizar IPSec si queremos enviar una información secreta con la máxima seguridad de que no será vista por terceros? A) Modo transporte con funcionalidad AH B) Modo transporte con funcionalidad ESP C) Modo túnel con funcionalidad AH D) Modo túnel con funcionalidad ESP 1.13 ¿Qué nombre recibe el dispositivo que se instala en una red para actuar como cebo intentando atraer atacantes (hackers) con el fin de averiguar su procedencia, método de trabajo, etc.? A) Firewall B) Gateway C) Honeypot D) IDS 1.14 ¿En que se diferencian las ACL estándar de las extendidas? A) Las estándar se identifican por números, las extendidas por nombres B) Las estándar sólo se pueden aplicar sobre las interfaces en sentido saliente mientras que las extendidas pueden aplicarse en ambos sentidos C) Las reglas de las ACLs estándar solo se pueden referir a la IP de origen del paquete. Las reglas de las ACLs extendidas se pueden referir a la IP origen, la de destino o a otros campos de la cabecera IP D) Una ACL estándar solo se puede aplicar sobre una interfaz a la vez, mientras que una ACL extendida se puede aplicar simultáneamente sobre tantas interfaces como se quiera 1.15 El DNS sirve para: A) Averiguar la dirección IP de una máquina en la red usando el protocolo de resolución de direcciones B) Averiguar la dirección IP de una máquina en la red usando consultas TCP C) Averiguar la dirección IP de una máquina en la red usando consultas UDP D) Averiguar la dirección IP de una máquina en la red usando consultas SMTP Redes Teoría 2º parcial 2 1.16 Si ejecuto la instrucción telnet glup.uv.es capturaré los siguientes tipos de paquetes: A) UDP B) UDP, TCP, ICMP C) TCP D) UDP, TCP 1.17 Desde un ordenador de la Universidad de Valencia haga ping servidor.upv.es. La dirección IP de la máquina servidor.upv.es me la proporciona: A) El servidor DNS de la Universidad de Valencia B) El servidor DNS de la UPV C) El servidor root “.” D) El servidor DNS de RedIris 1.18 Quiero consultar el correo electrónico (todos los mensajes en formato ASCII de 7 bits) que tengo en mi buzón de correo del servidor post.uv.es de la Universidad de Valencia desde un cibercafé en Madrid. Para ello deberé usar los siguientes protocolos: A) SMTP B) ESMTP y POP3 C) SMTP y ESMTP D) SMTP, ESMTP y MIME 1.19 Si quiero enviar un correo electrónico cuyo contenido es principalmente ASCII de 7 bits excepto unos pocos caracteres como acentos, ¿qué codificación es mejor usar? A. MIME Base 32 B. MIME Base 64 C. MIME Quoted-Printable D. MIME ASCII/7bits 1.20 Sobre la arquitectura SNMP A) La información se guarda en cada dispositivo de la red en una base de datos MIB con formato SMI B) La información se guarda en cada dispositivo de la red en una base de datos SMI con formato ASN.1 C) La información se guarda en cada dispositivo de la red y solo cuando se solicita desde la estación administradora es enviada mediante un comando TRAP D) La información nunca se guarda en cada dispositivo sino que cada vez que se genera es enviada a la estación administradora vía TCP 1.21 En relación a los puertos y protocolos que usa SNMP A) Se usa el puerto 161 para envío de mensajes normales sobre UDP y se reciben las respuestas por el puerto 162 B) Se usa el puerto 161 para envío de mensajes normales sobre UDP y luego se establece la comunicación con TCP por el puerto 162 C) Se usa el puerto 161 para envío de mensajes normales y el puerto 162 para mensajes tipo trap y en ambos casos sobre UDP D) No importa que se use UDP o TCP porque ambos van sobre IP 1.22 Con el servicio SSH: A) El cliente guarda la huella digital de cada servidor a los que se ha conectado B) El cliente guarda un compendio de los passwords a los que se ha conectado C) El cliente guarda los passwords de cada servidor a los que se ha conectado D) El cliente guarda la clave pública de aquellos servidores a los que se ha conectado 1.23 Los problemas de la criptografía de relleno de una sola vez son: A) La cantidad de información de relleno es muy grande por lo que es poco eficaz B) Tengo muchas posibilidades de adivinar una clave correcta ya que casi con toda seguridad aplique la clave que aplique se obtendrá un mensaje con sentido C) El manejo de la clave entre el emisor y el receptor y la sincronización entre ambos D) La sincronización entre emisor y receptor depende del tamaño de la clave y de la redundancia Redes Teoría 2º parcial 3 1.24 El ataque básico a un cifrado por sustitución se base en: A) Estudiar las propiedades estadísticas de los lenguajes naturales y detectar probabilidades de aparición de letras y palabras B) Al ser conocidos todos los algoritmos que se pueden usar ir aplicándolos en cadena hasta que uno de ellos de con un mensaje que tenga sentido C) El ataque por repetición D) Aplicarle un conjunto de iteraciones inversas al protocolo DES que permitirá el descifrado 1.25 La criptografía asimétrica A) Usa clave pública del receptor para cifrar la información y clave secreta compartida para descifrar el paquete recibido B) Usa clave pública del receptor para cifrar la información y clave pública del emisor para firmar el paquete enviado C) Usa diferentes claves para cifrar y descifrar D) Requiere un intercambio primero de claves públicas y posteriormente la generación de una clave compartida de sesión 1.26 ¿Cual es la utilidad de los compendios? A) Poder comunicarse meditante criptografía 2 usuarios que no se conocían con anterioridad B) Poder comprobar la firma digital de un mensaje recibido C) Comprobar que un mensaje no ha sido alterado durante una comunicación D) Comprobar que un mensaje no ha sido alterado durante una comunicación y además no podrá ser repudiado 1.27 ¿Qué es un certificado digital? A) Un documento distribuido en formato X.509 que incluye la clave secreta de su usuario B) Un documento que vincula un servicio con su clave privada C) Un documento que vincula una identidad con la clave pública de esa identidad D) Una clave secreta de sesión que ha sido encriptada con la clave pública del emisor 1.28 Sobre Kerberos, decir que es falso de lo siguiente: A) El usuario de una aplicación kerberizada, tras enviar un password al servidor recibe una credencial que le permite usar el servicio durante un periodo de tiempo dado B) Cuando se recibe una credencial lleva siempre un sello de tiempo y un periodo de validez en el que se puede usar esa credencial C) Cuando se está usando una aplicación kerberizada la información viaja entre 2 extremos encriptada por una clave de sesión D) Para realizar una autenticación con Kerberos necesito claves secretas tanto de emisor como de receptor Redes Teoría 2º parcial 4 EXAMEN DE REDES. SEGUNDO PARCIAL. JUNIO 2008. TEORÍA SOLUCIÓN Pregunta 2.1: Puesto que tanto X como Y disponen de una única dirección pública lo mejor sería utilizar NAPT (Network Address Port Translation) en ambos casos. En el router X usaremos NAPT dinámico, puesto que solo estamos interesados en realizar conexiones salientes y la asignación IP-puerto la puede efectuar el router dinámicamente en el momento de establecer la conexión TCP. En el router Y tendemos que recurrir al NAPT estático, puesto que queremos reencaminar las conexiones entrantes hacia el servidor telnet. Así pues habremos de configurar una tabla de traducción que redirija cualquier paquete entrante dirigido a 207.29.194.84:23 hacia 192.168.0.2:23. El hecho de que las direcciones del cliente y el servidor coincidan no supone ningún problema en este caso, puesto que las dos direcciones no coexisten en ningún momento. El trayecto que realizan los paquetes de la conexión en la Internet utiliza las direcciones públicas de las interfaces ADSL de ambos routers, que son diferentes. Pregunta 2.2: Se trata de un ping desde la máquina 147.156.222.23 a la máquina lab3inf14.uv.es Para ello se ha solicitado primero al DNS la IP de la máquina lab3inf14.uv.es El servidor DNS “gong.ci.uv.es” responde con dirección IP = 147.156.123.183 Posteriormente hay 3 paquetes ICMP “echo request” y 3 paquetes ICMP echo reply (ida y vuelta del paquete ping) En la parte de detalle se ha capturado la consulta al servidor DNS donde se observa: o Va sobre UDP o Al puerto 53 de destino Redes Teoría 2º parcial 5 EXAMEN DE REDES. SEGUNDO PARCIAL. JUNIO 2008. LABORATORIO SOLUCIÓN L.1-1 ¿Para que sirve la función ‘select’ en la programación con sockets? A) Para transformar un entero en formato ASCII al formato binario de la red B) Para aceptar las peticiones de conexión en un servidor C) Para crear un socket D) Para comprobar el estado de un socket L.1-2 ¿Qué macro se utiliza para comprobar si un socket determinado se encuentra en un conjunto? A) FD_ZERO (&conjunto) B) FD_SET (socket, &conjunto) C) FD_CLR (socket,&conjunto) D) FD_ISSET (socket,&conjunto) L.1-3 ¿Qué valor utilizamos normalmente en el campo ‘sin_addr.s_addr’ de la estructura ‘sockaddr_in’ cuando queremos asociar un socket a un puerto en modo LISTEN para un programa servidor? A) La dirección del servidor B) La dirección del cliente que se conecta C) El parámetro INADDR_ANY D) El valor ‘*.*.*.*’ L.1-4 ¿Qué funciones se utilizan para leer/escribir datos en una conexión TCP? A) Read/write B) Connect/accept C) Socket/listen D) Bind/select L.1-5 Diga cual de las siguientes afirmaciones es verdadera referida al orden de las reglas en una ACL A) El orden es irrelevante pues el router siempre ordena las reglas poniendo primero todos los permit y luego todos los deny B) El orden es irrelevante pues el router ordena las reglas empezando por las más específicas y terminando por las más generales C) El orden no es importante pero puede afectar el rendimiento del router D) En general el orden es importante y puede afectar la semántica de la ACL L.1-6 ¿Podría un paquete verse afectado por dos ACLs a su paso por un router? A) No B) Sí, ya que en una interfaz se puede aplicar más de una ACL a la vez C) Sí, ya que puede haber una ACL en la interfaz de entrada y otra en la de salida D) Sí, pero solo si se trata de ACLs extendidas L.1-7 La herramienta MRTG (Multi Router Traffic Grapher) sirve para: A) Monitorizar, entre otras cosas, la carga de tráfico en los enlaces de una red B) Visualizar gráficamente la tabla de rutas almacenada en los routers de una red C) Visualizar gráficamente la topología de una red D) Todas las anteriores L.1-8 ¿Cuál sería la herramienta adecuada para impedir que a un host Linux le llegara tráfico ICMP desde el exterior, sin afectar de ninguna manera al resto del tráfico?: A) xinetd B) TCP wrappers C) iptables D) iptables o TCP wrappers L.1-9 ¿Que utilidad emplearías en un host si quisieras limitar el intervalo horario en el que se pueden conectar clientes a un servicio determinado? A) xinetd Redes Laboratorio 2º parcial 1 B) TCP Wrappers C) iptables D) xinetd o TCP Wrappers L.1-10 En el fichero ’hosts.allow’ de un host hay una única línea que dice: in.telnetd: pepito.uv.es : spawn (/bin/echo `date` %c >> /var/banner.txt) & y en el ’hosts.deny’ también una sola línea que dice: ALL: ALL Cual es la consecuencia de dicha configuración? A) Ningún usuario puede utilizar ningún servicio. Los intentos (fallidos) de acceso telnet por parte del host ‘pepito.uv.es’ quedan registrados en el fichero ‘banner.txt’ B) Ningún usuario puede utilizar ningún servicio, excepto ‘pepito.uv.es’ que solo puede usar el telnet. Cuando accede al servicio sus accesos quedan registrados en el fichero ‘banner.txt’ C) Ningún usuario puede utilizar ningún servicio. Cuando ‘pepito.uv.es’ intenta acceder por Telnet recibe el mensaje del fichero ‘banner.txt’ D) Ningún usuario puede utilizar ningún servicio, excepto ‘pepito.uv.es’ que solo puede usar el telnet. Cuando accede al servicio recibe por consola el mensaje del fichero ‘banner.txt’. Redes Laboratorio 2º parcial 2 EXAMEN DE REDES. SEGUNDO PARCIAL. JUNIO 2008. LABORATORIO SOLUCIÓN Pregunta L 2: En todos los casos el tráfico saliente no sufre ninguna restricción gracias a la regla “-A OUTPUT –j ACCEPT” que es la única que se le aplica a dicho tráfico. Por tanto podemos limitarnos a analizar que ocurre con el tráfico entrante. Comando ‘ping’: este comando utiliza paquetes ICMP ECHO REQUEST de salida e ICMP ECHO REPLY de entrada. Los paquetes ICMP ECHO REPLY no podrán entrar pues se les aplicará la regla “-A INPUT –j REJECT”. Por tanto el comando no funciona. Comando ‘snmpwalk’: este comando envía mensajes de consulta SNMP a un dispositivo de red y recibe las correspondientes respuestas. En ambos casos los mensajes viajan en datagramas UDP. En entrada el tráfico será rechazado puesto que la regla que hay para tráfico UDP solo permite la entrada de paquetes cuyo puerto de origen sea el 53, que corresponde al protocolo DNS y no al SNMP. Por consiguiente el comando no funciona. Comando ‘nslookup’: este comando envía consultas a un servidor DNS y recibe las correspondientes respuestas. Los mensajes DNS también viajan en datagramas UDP. En entrada las respuestas del servidor DNS llevan como puerto de origen el 53 y como puerto de destino un valor comprendido entre 1024 y 65535. La primera regla que tiene el cortafuegos (“-A INPUT –p udp –sport 53 –dport 1024: -j ACCEPT”) permite la entrada de esos paquetes, por tanto el comando funciona. Comando ‘telnet’ (cliente): en este caso se envían paquetes TCP para establecer una conexión con un servidor externo. El tráfico entrante es aceptado gracias a la segunda regla del cortafuegos (“-A INPUT – p tcp ¡ --syn –j ACCEPT”) que deja pasar cualquier paquete TCP excepto el que intenta establecer una conexión entrante, que es el que tiene el flag SYN=1 y el ACK=0(¡ --syn). Por tanto el comando funciona. In.telnetd (Telnet daemon, servidor): Este caso es parecido al anterior salvo por el hecho de que el cortafuegos recibe un intento de conexión entrante, que no cumple la regla “-A INPUT –p tcp ¡ --syn –j ACCEPT”, por lo que se le aplica la regla“-A INPUT –j REJECT” con lo que el intento de conexión es rechazado y el comando no funciona. Redes Laboratorio 2º parcial 3 EXAMEN DE REDES. SEGUNDO PARCIAL. JUNIO 2008. PROBLEMAS SOLUCIÓN Problema 1: Para resolver el problema vamos a realizar una serie de suposiciones y simplificaciones: Vamos a suponer que la comunicación entre A y B no sufre congestión, y que por tanto no se pierde ningún segmento. Esto está justificado por el hecho de que el enunciado nos dice que la red no impone ninguna limitación. Además se nos dice que no hay más tráfico que el generado por A y B y puesto que estos hosts tienen conexiones de 100 Mb/s mientras que el enlace entre los conmutadores es de 1 Gb/s es razonable suponer que no se producirá cola en las interfaces de los conmutadores y los buffers estarán vacíos. Vamos a suponer que la ventana de congestión inicial es igual a un MSS y que se incrementa según el algoritmo de slow-start, de forma que A irá ampliando la ventana de congestión a medida que vaya recibiendo las confirmaciones de los segmentos enviados. Vamos a suponer que A utiliza en todo momento segmentos de tamaño MSS (1024 bytes), ya que esto es lo que nos da máxima eficiencia en la red que tenemos y sería lo normal en un envío de datos masivo. Vamos a suponer que la ventana de control de flujo de B (la que le anuncia a A en los segmentos) es siempre la máxima posible, de 65535 bytes. Esto se justifica porque el enunciado nos dice que B no ejerce control de flujo sobre A. En cuanto a la ventana que A le anuncie a B es irrelevante puesto que B no envía nunca datos hacia A. Vamos a suponer que el tiempo que tarda la CPU en procesar los segmentos es despreciable, de forma que las respuestas a los segmentos recibidos serán siempre instantáneas. De este modo los únicos tiempos que hay que considerar son los tiempos físicos de envío de los segmentos por las interfaces y el RTT qaue según nos dice el enunciado son 2 ms. Esta suposición puede justificarse suponiendo que los hosts A y B son dos ordenadores modernos potentes que no están realizando ninguna otra tarea aparte de la comunicación TCP entre ellos. Vamos a considerar despreciable el espacio ocupado por la información de control e n los segmentos (cabeceras IP, TCP, Ethernet, etc.) de forma que de A hacia B se envían paquetes de 1024 bytes y de B hacia A paquetes de 0 bytes. Vamos a suponer que el proceso de conexión por saludo a tres vías se realiza sin enviar datos, que es lo habitual. Supondremos que todos los enlaces Ehternet son full dúplex. Vamos a calcular ahora el tiempo que tarda en emitirse un segmento de 1024 bytes a 100 Mb/s: 1.024 * 8 / 100.000.000 = 0,00008192 = 81,92 µs ≈ 80 µs Evidentemente los segmentos de 0 bytes tardarán en enviarse 0 µs. Al empezar los envíos de datos A envía un segmento (S1) por su interfaz Ethernet, en lo que tarda 80 µs y se para esperando el ACK. Al cabo de 2.000 µs (2 ms) recibe de B el ACK correspondiente y envía 2 segmentos (S2 y S3) para lo cual emplea 160 µs. El ACK de S2 llega como siempre al cabo de 2.000 µs del envío de S2, pero tan solo 1920 µs después de que se enviara S3, de forma que la eficiencia mejora ligeramente pues el tiempo muerto es menor. Con cada nueva iteración se duplica el número de segmentos enviados y se reduce el tiempo sin tráfico, creando un ‘pipeline’ o cadena de montaje en la que por cada ACK recibido se amplía la ventana de congestión y se envía un nuevo segmento. Redes Problemas 2º parcial 1 Para cuando empieza la sexta iteración la ventana de congestión tiene un tamaño de 32 segmentos y el tiempo que A emplea en enviarlos es de 80µs *32 = 2560µs, es decir superior al RTT y por tanto el ACK del primer segmento llega antes de que A agote la ventana de congestión. En estos momentos A está enviando segmentos a 100 Mb/s, que es la velocidad nominal de su interfaz. Aun en el caso de que la ventana de congestión creciera por encima de 32 KBytes el rendimiento ya no mejoraría. La ventana de congestión mínima para asegurar una ocupación del 100% en este caso sería de 25 segmentos, ya que 80µs *25 = 2000µs. A continuación aparece una cronología de los segmentos intercambiados, vista dese un observador ubicado en A, es decir los tiempos indican el instante en que el segmento sale de A o llega a A. En la tabla el segmento de datos n-ésimo de A se representa como “SAn”, y el ACK correspondiente de B, que aparece a su derecha, como “SBn”: Seg. de datos enviado por A (1024 bytes) SEG A Tiempo (µs) SA1 80 Seg. ACK recibido de B (0 bytes) SEG B Tiempo (µs) SB1 2080 SA2 SA3 2160 2240 SB2 SB3 4160 4240 SA4 SA5 SA6 SA7 4240 4320 4400 4480 SB4 SB5 SB6 SB7 6240 6320 6400 6480 SA8 SA9 SA10 SA11 SA12 SA13 SA14 SA15 6320 6400 6480 6560 6640 6720 6800 6880 SB8 SB9 SB10 SB11 SB12 SB13 SB14 SB15 8320 8400 8480 8560 8640 8720 8800 8880 SA16 SA17 SA18 SA19 SA20 SA21 SA22 SA23 SA24 SA25 SA26 SA27 SA28 SA29 SA30 SA31 8400 8480 8560 8640 8720 8800 8880 8960 9040 9120 9200 9280 9360 9440 9520 9600 SB16 SB17 SB18 SB19 SB20 SB21 SB22 SB23 SB24 SB25 SB26 SB27 SB28 SB29 SB30 SB31 10400 10480 10560 10640 10720 10800 10880 10960 11040 11120 11200 11280 11360 11440 11520 11600 SA32 SA33 SA34 SA35 SA36 10480 10560 10640 10720 10800 SB32 SB33 SB34 SB35 SB36 12480 12560 12640 12720 12800 Redes Problemas 2º parcial 2 SA37 SA38 SA39 SA40 SA41 SA42 SA43 SA44 SA45 SA46 SA47 SA48 SA49 SA50 SA51 SA52 SA53 SA54 SA55 SA56 SA57 SA58 SA59 SA60 SA61 SA62 SA63 10720 10800 10880 10960 11040 11120 11200 11280 11360 11440 11520 11600 11680 11760 11840 11920 12000 12080 12160 12240 12320 12400 12480 12560 12640 12720 12800 SB37 SB38 SB39 SB40 SB41 SB42 SB43 SB44 SB45 SB46 SB47 SB48 SB49 SB50 SB51 SB52 SB53 SB54 SB55 SB56 SB57 SB58 SB59 SB60 SB61 SB62 SB63 12720 12800 12880 12960 13040 13120 13200 13280 13360 13440 13520 13600 13680 13760 13840 13920 14000 14080 14160 14240 14320 14400 14480 14560 14640 14720 14800 A partir del segmento 32 hemos llegado al régimen estacionario. Aquí el factor limitante de la transmisión es la velocidad de la interfaz física en el host A. A este punto se llega 10,32 ms después de iniciada la comunicación (12,32 ms si consideramos el saludo a tres vías). Problema 2: a) Dada mi clave pública (29,35) = (e,n) tengo que factorizar n n = 35 debe ser 7 * 5 Luego p= 7 y q = 5 Luego z = (p-1)*(q-1) z = 6 * 4 = 24 Debe encontrase e tal que: (e * d) modulo z = 1 (29 * d) modulo 24 = 1 Para que se cumpla el resto debe valer 1, luego la multiplicación (29*d) debe valer 25, 49, 73, 97, 121, 145, … Si d=1 29 * 1 = 29 Si d=2 29 * 2 = 58 Si d=3 29 * 3 = 87 Si d=4 29 * 4 = 116 Si d=5 29 * 5 = 145 y ya está encontrado el valor de d Luego la clave privada es el par (d,n) = (5, 35) b) Se desencripta con Cd (mod n) Letra C5 (mod 35) Valor numérico C C5 Redes Problemas 2º parcial C5 (mod 35) letra 3 F D N 6 4 14 7.776 1.024 537.824 6 9 14 f i n Mensaje recibido: “fin” Redes Problemas 2º parcial 4 EXAMEN DE REDES. FINAL. JUNIO 2008. TEORÍA SOLUCIÓN Pregunta 1: ----------------------------------------------------------------------------------------------------------------------------- -1.1 La longitud máxima de la parte de datos de una trama Ethernet es: A) 1000 bytes B) 1024 bytes C) 1500 bytes D) 2048 bytes 1.2 ¿Qué especifica el valor del campo ‘ethertype’ en una trama Ethernet? A) Indica a que protocolo del nivel de red corresponde el paquete que lleva la trama (ARP, IP, AppleTalk, etc.) B) Indica a que versión de Ethernet corresponde la trama (V. 1, V. 2 ó V. 3) C) Indica el tipo de medio físico (10BASE-T, 100BASE-F. etc.) D) Indica el protocolo MAC utilizado (CSMA/CD, CSMA/CA, Token Ring, etc.) 1.3 ¿De que manera se identifican los puentes en el protocolo Spanning Tree? A) Por el número de serie B) Por una de sus direcciones MAC C) Por un identificador único elegido al azar D) Por un número de secuencia que se asigna dinámicamente conforme se encienden o conectan los equipos de forma correlativa ascendente 1.4 ¿Qué es el puerto designado en Spanning Tree? A) Es el puerto por el que un puente llega al puente raíz al mínimo costo B) Es cualquiera de los puertos del puente raíz C) Es el puerto utilizado por una LAN para acceder al puente raíz D) Es cualquiera de los puertos no bloqueados en un puente 1.5 Una trama Ethernet pasa por varios enlaces, algunos de los cuales pertenecen a una VLAN y otros son enlaces ‘trunk’. ¿En que se diferencia la trama cuando va por unos u otros enlaces? A) En nada, la trama es exactamente igual en todos los casos B) Cuando va por los enlaces trunk la trama lleva una etiqueta. Cuando va por enlaces de VLAN no lleva etiqueta C) Cuando va por los enlaces de VLAN la trama lleva una etiqueta, en los enlaces trunk no lleva etiqueta D) La trama lleva etiquetas en todos los enlaces, pero la etiqueta es diferente en los enlaces trunk y en los enlaces de VLAN 1.6 En una red que realiza routing dinámico mediante el algoritmo del estado del enlace hay ocho routers conectados en una topología desconocida. Uno de ellos, que llamaremos router A, se encuentra directamente conectado a otros cuatro routers. ¿Cuántos LSPs diferentes recibe el router A en un ciclo completo de intercambio de los LSPs? Consideramos que dos LSPs son diferentes si y solo si la información que contienen es diferente, no se considera diferente un LSP solo porque ha llegado por una interfaz diferente. A) 4 B) 7 C) 8 D) 28 Redes Teoría final 1 1.7 ¿En que se diferencia el ‘traffic shaping’ del ‘traffic policing’? A) No hay diferencia, son sinónimos B) En que el ‘traffic shaping’ lo realiza el usuario y el ‘traffic policing’ lo aplica el proveedor C) En que el ‘traffic shaping’ aplica criterios cualitativos y el ‘traffic policing’ aplica criterios cuantitativos D) En que el ‘traffic shaping’ se aplica en servicios CONS (orientados a conexión) mientras que el ‘traffic policing’ se aplica en servicios CLNS (no orientados a conexión) 1.8 ¿Para que sirve el campo ‘Identificación’ de la cabecera IP? A) Para saber de que proceso en el host de origen proviene el paquete B) Para permitir el reensamblado de fragmentos C) Para detectar y descartar duplicados D) Para detectar errores 1.9 En un entorno ‘classless’ ¿Para que se utilizan las direcciones clase D? A) Para redes pequeñas B) Para direcciones multicast C) No se utilizan, están reservadas D) En un entorno ‘classless’ no hay clases, por tanto la clase D no existe. 1.10 Tenemos que conectar un ordenador a una red en la que el router por defecto tiene la dirección 147.156.135.100/26 Aparte del router no hay ningún ordenador, por lo que podemos elegir libremente la dirección ¿Cuál de las siguientes direcciones podríamos utilizar? A) 147.156.135.40/25 B) 147.156.135.80/26 C) 147.156.135.80/27 D) 147.156.135.127/26 1.11 ¿En que aspecto difiere el protocolo DHCP del BOOTP? A) En DHCP el servidor puede estar ubicado en una LAN diferente del cliente B) En DHCP se pueden configurar parámetros adicionales, como router por defecto, dirección del DNS, etc. C) En DHCP el cliente no envía mensajes broadcast D) En DHCP es posible asignar direcciones dinámicamente 1.12 ¿Qué tipo de mensaje ICMP se utiliza en el mecanismo conocido como ‘Descubrimiento de la MTU del trayecto? A) Time Exceeded B) Destination Unreachable C) Source Quench D) Redirect 1.13 ¿Cuál de los siguientes protocolos se podría utilizar para difundir rutas de forma dinámica en un sistema autónomo formado por una red grande con routers de diversos fabricantes? A) RIP B) EIGRP C) IS-IS D) BGP 1.14 ¿Para que sirve la métrica en los protocolos de routing? A) Para fijar la prioridad o precedencia de las rutas aprendidas por diferentes protocolos de routing B) Para elegir la ruta óptima (es decir, la más corta) C) Para establecer acuerdos de peering entre ISPs D) Para medir el tráfico que discurre por una ruta determinada y poder eventualmente realizar balance de tráfico con otras Redes Teoría final 2 1.15 ¿De que forma se detectan errores en una red Frame Relay? A) Por el CRC que va al final de la trama B) Por el campo HEC (Header Error Check). Pero esto solo detecta errores en la cabecera C) Por el checksum que va en el campo ‘Dirección’ D) En Frame Relay no hay detección de errores. Para ello se utilizan mecanismos de niveles superiores (checksum de TCP por ejemplo) 1.16 Diga cual de las siguientes afirmaciones es correcta referida a como se modifica el valor de los campos VPI y VCI en la cabecera de una celda ATM cuando viaja a lo largo de un circuito virtual A) El VPI y el VCI se mantienen constantes durante todo el viaje B) El VPI se mantiene constante, pero el VCI puede variar C) El VPI puede variar, pero el VCI se mantiene constante D) Tanto el VPI como el VCI pueden variar 1.17 ¿Cual de los siguientes servicios funcionaría mejor sobre UDP que sobre TCP? A) Transferencia de ficheros (FTP por ejemplo) B) Sistema distribuido de ficheros (NFS por ejemplo) C) Transmisión de audio en tiempo real (telefonía IP por ejemplo) D) Logon remoto (Telnet por ejemplo) 1.18 Diga que flags llevan puestos los tres mensajes que normalmente se intercambian en el saludo a tres vías de TCP: A) El primero SYN, el segundo ACK y el tercero ACK B) El primero SYN y ACK, el segundo SYN y el tercero ACK C) El primero SYN, el segundo SYN y ACK, el tercero ACK D) El primero SYN y ACK, el segundo SYN y ACK, el tercero ACK 1.19 ¿Qué debe hacer TCP si recibe un segmento duplicado? A) Debe descartarlo y no hacer nada más B) Debe descartarlo y enviar el ACK correspondiente al emisor C) Debe pasarlo al buffer de la aplicación y enviar el ACK correspondiente al emisor D) Debe descartarlo y enviar un mensaje DUP al emisor 1.20 El tamaño de ventana que aparece en la cabecera de cada segmento TCP sirve para: A) Ejercer control de flujo B) Ejercer control de congestión C) Indicar el tamaño máximo de segmento que se puede aceptar D) Indicar la cantidad de bytes recibidos hasta el momento 1.21 ¿Que datos envía TCP cuando entra en funcionamiento el mecanismo conocido como ‘timer de persistencia’? A) Reenvía el último byte enviado B) Envía el siguiente byte en el buffer C) Reenvía el último segmento enviado D) Envía el siguiente segmento en el buffer 1.22 Un router está haciendo NAT básico (no NAPT) entre una red privada y la Internet. ¿Qué campos de la cabecera IP se modifican cuando el router envía un paquete hacia afuera, es decir desde la red privada hacia Internet? A) Dirección de origen y checksum B) Dirección de destino y checksum C) Dirección de origen, dirección de destino y checksum D) Dirección de origen, dirección de destino, protocolo y checksum Redes Teoría final 3 1.23 ¿De que forma debemos utilizar IPSec si queremos enviar una información secreta con la máxima seguridad de que no será vista por terceros? A) Modo transporte con funcionalidad AH B) Modo transporte con funcionalidad ESP C) Modo túnel con funcionalidad AH D) Modo túnel con funcionalidad ESP 1.24 ¿Qué nombre recibe el dispositivo que se instala en una red para actuar como cebo intentando atraer atacantes (hackers) con el fin de averiguar su procedencia, método de trabajo, etc.? A) Firewall B) Gateway C) Honeypot D) IDS 1.25 El DNS sirve para: A) Averiguar la dirección IP de una máquina en la red usando el protocolo de resolución de direcciones B) Averiguar la dirección IP de una máquina en la red usando consultas TCP C) Averiguar la dirección IP de una máquina en la red usando consultas UDP D) Averiguar la dirección IP de una máquina en la red usando consultas SMTP 1.26 Desde un ordenador de la Universidad de Valencia haga ping servidor.upv.es. La dirección IP de la máquina servidor.upv.es me la proporciona: A) El servidor DNS de la Universidad de Valencia B) El servidor DNS de la UPV C) El servidor root “.” D) El servidor DNS de RedIris 1.27 Si quiero enviar un correo electrónico cuyo contenido es principalmente ASCII de 7 bits excepto unos pocos caracteres como acentos, ¿qué codificación es mejor usar? A) MIME Base 32 B) MIME Base 64 C) MIME Quoted-Printable D) MIME ASCII/7bits 1.28 En relación a los puertos y protocolos que usa SNMP A) Se usa el puerto 161 para envío de mensajes normales sobre UDP y se reciben las respuestas por el puerto 162 B) Se usa el puerto 161 para envío de mensajes normales sobre UDP y luego se establece la comunicación con TCP por el puerto 162 C) Se usa el puerto 161 para envío de mensajes normales y el puerto 162 para mensajes tipo trap y en ambos casos sobre UDP D) No importa que se use UDP o TCP porque ambos van sobre IP 1.29 El ataque básico a un cifrado por sustitución se base en: A) Estudiar las propiedades estadísticas de los lenguajes naturales y detectar probabilidades de aparición de letras y palabras B) Al ser conocidos todos los algoritmos que se pueden usar ir aplicándolos en cadena hasta que uno de ellos de con un mensaje que tenga sentido C) El ataque por repetición D) Aplicarle un conjunto de iteraciones inversas al protocolo DES que permitirá el descifrado Redes Teoría final 4 1.30 La criptografía asimétrica A) Usa clave pública del receptor para cifrar la información y clave secreta compartida para descifrar el paquete recibido B) Usa clave pública del receptor para cifrar la información y clave pública del emisor para firmar el paquete enviado C) Usa diferentes claves para cifrar y descifrar D) Requiere un intercambio primero de claves públicas y posteriormente la generación de una clave compartida de sesión 1.31 ¿Cual es la utilidad de los compendios? A) Poder comunicarse meditante criptografía 2 usuarios que no se conocían con anterioridad B) Poder comprobar la firma digital de un mensaje recibido C) Comprobar que un mensaje no ha sido alterado durante una comunicación D) Comprobar que un mensaje no ha sido alterado durante una comunicación y además no podrá ser repudiado 1.32 ¿Qué es un certificado digital? A) Un documento distribuido en formato X.509 que incluye la clave secreta de su usuario B) Un documento que vincula un servicio con su clave privada C) Un documento que vincula una identidad con la clave pública de esa identidad D) Una clave secreta de sesión que ha sido encriptada con la clave pública del emisor Redes Teoría final 5 EXAMEN DE REDES. FINAL. JUNIO 2008. TEORÍA SOLUCIÓN Pregunta 2.1: El campo TTL y el ‘Limite de saltos’ sirven para evitar que un paquete pueda quedar pululando indefinidamente en la red en caso de que se produzca un bucle en las rutas. Pregunta 2.2: Se trata de un ping desde la máquina 147.156.222.23 a la máquina lab3inf14.uv.es Para ello se ha solicitado primero al DNS la IP de la máquina lab3inf14.uv.es El servidor DNS “gong.ci.uv.es” responde con dirección IP = 147.156.123.183 Posteriormente hay 3 paquetes ICMP “echo request” y 3 paquetes ICMP echo reply (ida y vuelta del paquete ping) En la parte de detalle se ha capturado la consulta al servidor DNS donde se observa: o Va sobre UDP o Al puerto 53 de destino Redes Teoría final 6 EXAMEN DE REDES. FINAL. JUNIO 2008. LABORATORIO SOLUCIÓN L.1-1 ¿Qué ocurre cuando borramos la tabla de direcciones MAC de un conmutador? A) El conmutador se bloquea hasta que el conmutador vuelve a aprender las direcciones. B) Se produce saturación por tráfico en la red hasta que el conmutador vuelve a aprender las direcciones. C) Desaparecen las VLANs hasta que el conmutador vuelve a aprender las direcciones. D) Las siguientes tramas se difunden por inundación hasta que el conmutador vuelve a aprender las direcciones. L.1-2 ¿Para que sirve el parámetro ‘prioridad’ de spanning tree aplicado a una interfaz? A) Para elegir un conmutador raíz del spanning tree que no sea el elegido por defecto B) Para elegir una interfaz raíz que no sea la elegida por defecto, aunque sea de mayor costo C) Para elegir una interfaz raíz que no sea la elegida por defecto, pero siempre y cuando tenga el mismo costo D) Para aumentar la velocidad de una interfaz L.1-3 ¿Cuál de las siguientes características podemos ver con el comando ‘show interfaces’ en un router? A) La dirección IP de esa interfaz B) El tráfico cursado (entrada y salida) por esa interfaz C) El número de errores detectados en esa interfaz D) Todas las anteriores L.1-4 ¿De que forma se introducen las llamadas ‘rutas estáticas de emergencia’ en la práctica de routers? A) Poniendo rutas estáticas con una métrica alta B) Poniendo rutas estáticas con una distancia administrativa alta C) Poniendo rutas estáticas con máscara 0.0.0.0 D) Poniendo rutas estáticas con máscara 255.255.255.255 L.1-5 En la práctica 3 (uso de herramientas y análisis de paquetes) cambiamos en un momento dado la dirección MAC de nuestra tarjeta de red. ¿De que tipo es la dirección que ponemos en ese caso? A) Local B) Global C) Multicast D) Broadcast L.1-6 ¿Para que sirve la función ‘select’ en la programación con sockets? A) Para transformar un entero en formato ASCII al formato binario de la red B) Para aceptar las peticiones de conexión en un servrdor C) Para crear un socket D) Para comprobar el estado de un socket L.1-7 ¿Qué macro se utiliza para comprobar si un socket determinado se encuentra en un conjunto? A) FD_ZERO (&conjunto) B) FD_SET (socket, &conjunto) C) FD_CLR (socket,&conjunto) D) FD_ISSET (socket,&conjunto) L.1-8 ¿Qué valor utilizamos normalmente en el campo ‘sin_addr.s_addr’ de la estructura ‘sockaddr_in’ cuando queremos asociar un socket a un puerto en modo LISTEN para un programa servidor? A) La dirección del servidor B) La dirección del cliente que se conecta C) El parámetro INADDR_ANY D) El valor ‘*.*.*.*’ Redes Laboratorio final 1 L.1-9 ¿Qué funciones se utilizan para leer/escribir datos en una conexión TCP? A) Read/write B) Connect/accept C) Socket/listen D) Bind/select L.1-10 Diga cual de las siguientes afirmaciones es verdadera referida al orden de las reglas en una ACL A) El orden es irrelevante pues el router siempre ordena las reglas poniendo primero todos los permit y luego todos los deny B) El orden es irrelevante pues el router ordena las reglas empezando por las más específicas y terminando por las más generales C) El orden no es importante pero puede afectar el rendimiento del router D) En general el orden es importante y puede afectar la semántica de la ACL L.1-11 ¿Podría un paquete verse afectado por dos ACLs a su paso por un router? A) No B) Sí, ya que en una interfaz se puede aplicar más de una ACL a la vez C) Sí, ya que puede haber una ACL en la interfaz de entrada y otra en la de salida D) Sí, pero solo si se trata de ACLs extendidas L.1-12 La herramienta MRTG (Multi Router Traffic Grapher) sirve para: A) Monitorizar, entre otras cosas, la carga de tráfico en los enlaces de una red B) Visualizar gráficamente la tabla de rutas almacenada en los routers de una red C) Visualizar gráficamente la topología de una red D) Todas las anteriores L.1-13 ¿Cuál sería la herramienta adecuada para impedir que a un host Linux le llegara tráfico ICMP desde el exterior, sin afectar de ninguna manera al resto del tráfico?: A) xinetd B) TCP wrappers C) iptables D) iptables o TCP wrappers L.1-14 ¿Que utilidad emplearías en un host si quisieras limitar el intervalo horario en el que se pueden conectar clientes a un servicio determinado? A) xinetd B) TCP Wrappers C) iptables D) xinetd o TCP Wrrappers L.1-15 En el fichero ’hosts.allow’ de un host hay una única línea que dice: in.telnetd: pepito.uv.es : spawn (/bin/echo `date` %c >> /var/banner.txt) & y en el ’hosts.deny’ también una sola línea que dice: ALL: ALL Cual es la consecuencia de dicha configuración? A) Ningún usuario puede utilizar ningún servicio. Los intentos (fallidos) de acceso telnet por parte del host ‘pepito.uv.es’ quedan registrados en el fichero ‘banner.txt’ B) Ningún usuario puede utilizar ningún servicio, excepto ‘pepito.uv.es’ que solo puede usar el telnet. Cuando accede al servicio sus accesos quedan registrados en el fichero ‘banner.txt’ C) Ningún usuario puede utilizar ningún servicio. Cuando ‘pepito.uv.es’ intenta acceder por Telnet recibe el mensaje del fichero ‘banner.txt’ D) Ningún usuario puede utilizar ningún servicio, excepto ‘pepito.uv.es’ que solo puede usar el telnet. Cuando accede al servicio recibe por consola el mensaje del fichero ‘banner.txt’. Redes Laboratorio final 2 EXAMEN DE REDES. FINAL. JUNIO 2008. LABORATORIO SOLUCIÓN Pregunta L 2.1: La letra que aparece a la izquierda de las rutas indica de que manera se ha aprendido dicha ruta: C: red directamente conectada O: Ruta aprendida por OSPF S: Ruta estática El número que aparece entre corchetes delante del slash es la distancia administrativa, que en el caso de OSPF es 110. Las rutas estáticas tienen por defecto una distancia administrativa de 1, aunque en este caso se ha configurado con una distancia de 200 porque se quiere utilizar como ruta ‘de emergencia’ en caso de fallo del protocolo OSPF. El número que aparece entre corchetes detrás del slash es la métrica. En las rutas OSPF la métrica se calcula a partir del ancho de banda de los enlaces por los que transcurre la ruta. En las rutas estáticas la métrica es siempre 0. Pregunta L 2.2: En todos los casos el tráfico saliente no sufre ninguna restricción gracias a la regla “-A OUTPUT –j ACCEPT” que es la única que se le aplica a dicho tráfico. Por tanto podemos limitarnos a analizar que ocurre con el tráfico entrante. Comando ‘ping’: este comando utiliza paquetes ICMP ECHO REQUEST de salida e ICMP ECHO REPLY de entrada. Los paquetes ICMP ECHO REPLY no podrán entrar pues se les aplicará la regla “-A INPUT –j REJECT”. Por tanto el comando no funciona. Comando ‘snmpwalk’: este comando envía mensajes de consulta SNMP a un dispositivo de red y recibe las correspondientes respuestas. En ambos casos los mensajes viajan en datagramas UDP. En entrada el tráfico será rechazado puesto que la regla que hay para tráfico UDP solo permite la entrada de paquetes cuyo puerto de origen sea el 53, que corresponde al protocolo DNS y no al SNMP. Por consiguiente el comando no funciona. Comando ‘nslookup’: este comando envía consultas a un servidor DNS y recibe las correspondientes respuestas. Los mensajes DNS también viajan en datagramas UDP. En entrada las respuestas del servidor DNS llevan como puerto de origen el 53 y como puerto de destino un valor comprendido entre 1024 y 65535. La primera regla que tiene el cortafuegos (“-A INPUT –p udp –sport 53 –dport 1024: -j ACCEPT”) permite la entrada de esos paquetes, por tanto el comando funciona. Comando ‘telnet’ (cliente): en este caso se envían paquetes TCP para establecer una conexión con un servidor externo. El tráfico entrante es aceptado gracias a la segunda regla del cortafuegos (“-A INPUT – p tcp ¡ --syn –j ACCEPT”) que deja pasar cualquier paquete TCP excepto el que intenta establecer una conexión entrante, que es el que tiene el flag SYN=1 y el ACK=0(¡ --syn). Por tanto el comando funciona. In.telnetd (Telnet daemon, servidor): Este caso es parecido al anterior salvo por el hecho de que el cortafuegos recibe un intento de conexión entrante, que no cumple la regla “-A INPUT –p tcp ¡ --syn –j ACCEPT”, por lo que se le aplica la regla“-A INPUT –j REJECT” con lo que el intento de conexión es rechazado y el comando no funciona. Redes Laboratorio final 3 EXAMEN DE REDES. FINAL. JUNIO 2008. PROBLEMAS SOLUCIÓN Problema 1: Puesto que los conmutadores no tienen configuradas VLANs podemos considerar que existe conectividad a nivel 2 entre los cuatro hosts y las interfaces Ethernet de los routers, de forma que cualquier envío broadcast será recibido por todos ellos. El hecho de que los conmutadores implementen spanning tree no tiene en este caso ninguna importancia. La red funcionaría igual aunque no tuvieran spanning tree ya que no existe ningún bucle. La conexión entre los routers X e Y es de nivel 3 y por ella no pasan los mensajes BPDU de spanning tree. Por las direcciones IP de los hosts podemos deducir que en la LAN coexisten dos redes IP diferentes, la 10.0.0.0/8 cuyo router es el 10.0.0.1,y la 20.0.0.0/8 cuyo router es el 20.0.0.1. Una posible configuración válida de los routers sería la siguiente: B A IP: 10.0.0.2/8 Rtr: 10.0.0.1 IP: 20.0.0.2/8 Rtr: 20.0.0.1 C D M IP: 20.0.0.3/8 Rtr: 20.0.0.1 E0 10.0.0.1/8 N S0 192.168.0.1/30 X A 20.0.0.0/8 por 192.168.0.2 E0 20.0.0.1/8 IP: 10.0.0.3/8 Rtr: 10.0.0.1 Y S0 192.168.0.2/30 A 10.0.0.0/8 por 192.168.0.1 En este caso cuando A o D quieran localizar a su router lanzarán un mensaje ARP broadcast que será recibido y respondido por la interfaz E0 de X, de forma que A y D enviarán sus paquetes IP hacia la E0 de X. El ARP broadcast de A y D también será recibido por la E0 de Y, pero como se está preguntando por la dirección de X (10.0.0.1) Y no responderá al mensaje. Análogamente ocurre con B y C cuando envíen un ARP broadcast buscando a 20.0.0.1; recibirán respuesta únicamente de Y aunque la pregunta también sea recibida por X. Si se suprime el enlace entre los conmutadores M y N los hosts C y D dejan de tener acceso a su router ni tampoco pueden comnicarse con el otro host de su red (B y A respectivamente) por lo que quedan incomunicados. En cambio A y B pueden seguir intercambiando paquetes a través de los routers. Existe otra configuración simétrica a la anterior que es igualmente válida: Redes Problemas final 1 B A IP: 10.0.0.2/8 Rtr: 10.0.0.1 IP: 20.0.0.2/8 Rtr: 20.0.0.1 C D M IP: 20.0.0.3/8 Rtr: 20.0.0.1 E0 20.0.0.1/8 N S0 192.168.0.1/30 X A 10.0.0.0/8 por 192.168.0.2 E0 10.0.0.1/8 IP: 10.0.0.3/8 Rtr: 10.0.0.1 Y S0 192.168.0.2/30 A 20.0.0.0/8 por 192.168.0.1 En este caso A y D tienen a Y como su router mientras que B y C tienen a X. El funcionamiento de los ARP es exactamente igual que en el caso anterior. En este caso si se suprime el enlace entre los conmutadores los hosts que quedan incomunicados son A y B. Problema 2: Para resolver el problema vamos a realizar una serie de suposiciones y simplificaciones: Vamos a suponer que la comunicación entre A y B no sufre congestión, y que por tanto no se pierde ningún segmento. Esto está justificado por el hecho de que el enunciado nos dice que la red no impone ninguna limitación. Además se nos dice que no hay más tráfico que el generado por A y B y puesto que estos hosts tienen conexiones de 100 Mb/s mientras que el enlace entre los conmutadores es de 1 Gb/s es razonable suponer que no se producirá cola en las interfaces de los conmutadores y los buffers estarán vacíos. Vamos a suponer que la ventana de congestión inicial es igual a un MSS y que se incrementa según el algoritmo de slow-start, de forma que A irá ampliando la ventana de congestión a medida que vaya recibiendo las confirmaciones de los segmentos enviados. Vamos a suponer que A utiliza en todo momento segmentos de tamaño MSS (1024 bytes), ya que esto es lo que nos da máxima eficiencia en la red que tenemos y sería lo normal en un envío de datos masivo. Vamos a suponer que la ventana de control de flujo de B (la que le anuncia a A en los segmentos) es siempre la máxima posible, de 65535 bytes. Esto se justifica porque el enunciado nos dice que B no ejerce control de flujo sobre A. En cuanto a la ventana que A le anuncie a B es irrelevante puesto que B no envía nunca datos hacia A. Vamos a suponer que el tiempo que tarda la CPU en procesar los segmentos es despreciable, de forma que las respuestas a los segmentos recibidos serán siempre instantáneas. De este modo los únicos tiempos que hay que considerar son los tiempos físicos de envío de los segmentos por las interfaces y el RTT qaue según nos dice el enunciado son 2 ms. Esta suposición puede justificarse suponiendo que los hosts A y B son dos ordenadores modernos potentes que no están realizando ninguna otra tarea aparte de la comunicación TCP entre ellos. Redes Problemas final 2 Vamos a considerar despreciable el espacio ocupado por la información de control e n los segmentos (cabeceras IP, TCP, Ethernet, etc.) de forma que de A hacia B se envían paquetes de 1024 bytes y de B hacia A paquetes de 0 bytes. Vamos a suponer que el proceso de conexión por saludo a tres vías se realiza sin enviar datos, que es lo habitual. Supondremos que todos los enlaces Ehternet son full dúplex. Vamos a calcular ahora el tiempo que tarda en emitirse un segmento de 1024 bytes a 100 Mb/s: 1.024 * 8 / 100.000.000 = 0,00008192 = 81,92 µs ≈ 80 µs Evidentemente los segmentos de 0 bytes tardarán en enviarse 0 µs. Al empezar los envíos de datos A envía un segmento (S1) por su interfaz Ethernet, en lo que tarda 80 µs y se para esperando el ACK. Al cabo de 2.000 µs (2 ms) recibe de B el ACK correspondiente y envía 2 segmentos (S2 y S3) para lo cual emplea 160 µs. El ACK de S2 llega como siempre al cabo de 2.000 µs del envío de S2, pero tan solo 1920 µs después de que se enviara S3, de forma que la eficiencia mejora ligeramente pues el tiempo muerto es menor. Con cada nueva iteración se duplica el número de segmentos enviados y se reduce el tiempo sin tráfico, creando un ‘pipeline’ o cadena de montaje en la que por cada ACK recibido se amplía la ventana de congestión y se envía un nuevo segmento. Para cuando empieza la sexta iteración la ventana de congestión tiene un tamaño de 32 segmentos y el tiempo que A emplea en enviarlos es de 80µs *32 = 2560µs, es decir superior al RTT y por tanto el ACK del primer segmento llega antes de que A agote la ventana de congestión. En estos momentos A está enviando segmentos a 100 Mb/s, que es la velocidad nominal de su interfaz. Aun en el caso de que la ventana de congestión creciera por encima de 32 KBytes el rendimiento ya no mejoraría. La ventana de congestión mínima para asegurar una ocupación del 100% en este caso sería de 25 segmentos, ya que 80µs *25 = 2000µs. A continuación aparece una cronología de los segmentos intercambiados, vista dese un observador ubicado en A, es decir los tiempos indican el instante en que el segmento sale de A o llega a A. En la tabla el segmento de datos n-ésimo de A se representa como “SAn”, y el ACK correspondiente de B, que aparece a su derecha, como “SBn”: Seg. de datos enviado por A (1024 bytes) SEG A Tiempo (µs) SA1 80 Seg. ACK recibido de B (0 bytes) SEG B Tiempo (µs) SB1 2080 SA2 SA3 2160 2240 SB2 SB3 4160 4240 SA4 SA5 SA6 SA7 4240 4320 4400 4480 SB4 SB5 SB6 SB7 6240 6320 6400 6480 SA8 SA9 SA10 SA11 SA12 SA13 SA14 SA15 6320 6400 6480 6560 6640 6720 6800 6880 SB8 SB9 SB10 SB11 SB12 SB13 SB14 SB15 8320 8400 8480 8560 8640 8720 8800 8880 Redes Problemas final 3 SA16 SA17 SA18 SA19 SA20 SA21 SA22 SA23 SA24 SA25 SA26 SA27 SA28 SA29 SA30 SA31 8320 8400 8480 8560 8640 8720 8800 8880 8960 9040 9120 9200 9280 9360 9440 9520 SB16 SB17 SB18 SB19 SB20 SB21 SB22 SB23 SB24 SB25 SB26 SB27 SB28 SB29 SB30 SB31 10320 10400 10480 10560 10640 10720 10800 10880 10960 11040 11120 11200 11280 11360 11440 11520 SA32 SA33 SA34 SA35 SA36 SA37 SA38 SA39 SA40 SA41 SA42 SA43 SA44 SA45 SA46 SA47 SA48 SA49 SA50 SA51 SA52 SA53 SA54 SA55 SA56 SA57 SA58 SA59 SA60 SA61 SA62 SA63 10320 10400 10480 10560 10640 10720 10800 10880 10960 11040 11120 11200 11280 11360 11440 11520 11600 11680 11760 11840 11920 12000 12080 12160 12240 12320 12400 12480 12560 12640 12720 12800 SB32 SB33 SB34 SB35 SB36 SB37 SB38 SB39 SB40 SB41 SB42 SB43 SB44 SB45 SB46 SB47 SB48 SB49 SB50 SB51 SB52 SB53 SB54 SB55 SB56 SB57 SB58 SB59 SB60 SB61 SB62 SB63 12320 12400 12480 12560 12640 12720 12800 12880 12960 12040 12120 12200 12280 12360 12440 12520 12600 12680 12760 12840 12920 13000 13080 13160 13240 13320 13400 13480 13560 13640 13720 13800 A partir del segmento 32 hemos llegado al régimen estacionario. Aquí el factor limitante de la transmisión es la velocidad de la interfaz física en el host A. A este punto se llega 10,32 ms después de iniciada la comunicación (12,32 ms si consideramos el saludo a tres vías). Problema 3: a) Redes Problemas final 4 Dada mi clave pública (29,35) = (e,n) tengo que factorizar n n = 35 debe ser 7 * 5 Luego p= 7 y q = 5 Luego z = (p-1)*(q-1) z = 6 * 4 = 24 Debe encontrase d tal que: (e * d) modulo z = 1 (29 * d) modulo 24 = 1 Para que se cumpla el resto debe valer 1, luego la multiplicación (29*d) debe valer 25, 49, 73, 97, 121, 145, … Si d=1 29 * 1 = 29 Si d=2 29 * 2 = 58 Si d=3 29 * 3 = 87 Si d=4 29 * 4 = 116 Si d=5 29 * 5 = 145 y ya está encontrado el valor de d Luego la clave privada es el par (d,n) = (5, 35) Redes Problemas final 5