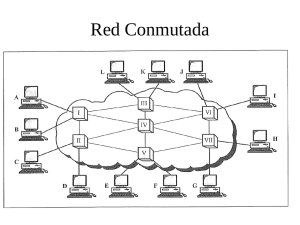

INGENIERÍA INFORMÁTICA EXAMEN DE REDES PRIMER PARCIAL. FEBRERO 2007 SOLUCIÓN Primera Parte. Teoría y Laboratorio 1 Pregunta 1: Las respuestas correctas aparecen en negrita ------------------------------------------------------------------------------------------------------------------------------1.1 ¿Cual de las siguientes funciones podría formar parte de las características de un hub o concentrador? A) El soporte del protocolo Spanning tree B) El soporte de VLANs C) La posibilidad de configurar los puertos para transmisión half o full-dúplex D) Ninguna de las anteriores 1.2 Si decimos que un conmutador tiene cuatro ‘dominios de colisión’ queremos decir que tiene: A) Cuatro VLANs B) Cuatro puertos C) Cuatro hubs conectados (al mismo o a diferentes puertos) D) Cuatro ordenadores conectados (al mismo o a diferentes puertos) 1.3 ¿En qué momento surge la necesidad de estandarizar el etiquetado de VLANs, mediante el estándar del IEEE denominado 802.1Q, para permitir la interoperabilidad entre diferentes fabricantes?: A) Cuando se quiere interconectar conmutadores que tienen VLANs configuradas B) Cuando se quiere interconectar conmutadores con VLANs y enlaces ‘trunk’ C) Cuando se quiere interconectar conmutadores con VLANs configuradas en puertos fulldúplex D) Cuando se quiere conectar conmutadores con VLANs a routers 1.4 ¿Qué puerto elige un conmutador como su puerto raíz? A) El de identificador más bajo B) El de prioridad más baja C) El que le ofrece el camino de menor costo al raíz D) El de prioridad más baja, y dentro de la misma prioridad el de identificador más bajo 1.5 ¿Cuál de los siguientes contadores estará siempre a cero en un puerto de un conmutador que se ha configurado full-dúplex?: A) El de errores de CRC (‘FCS errors’) B) El de errores de alineamiento (tramas cuyo número de bits no es múltiplo de 8) C) El de excesivas colisiones D) El de tramas demasiado pequeñas (‘Runt Frames’) 1.6 ¿En que caso no puede utilizarse la conmutación cut-through en un conmutador? A) Cuando el puerto de entrada y el de salida tienen distinta velocidad B) Cuando el puerto de entrada y el de salida tienen distinto modo duplex (half-full) C) Cuando el puerto de entrada y el de salida tienen distinta dirección MAC D) Cuando el puerto de entrada y el de salida son de diferente tipo, aunque sean de la msima velocidad (por ejemplo 100BASE-T y 100BASE-F) Nota: Esta pregunta se contabiliza como puntos extra (es decir el cómputo del test se hará considerando que está formado por 23 preguntas, no por 24). 1 1.7 En una conexión ADSL de 1024/300 Kb/s (descendente/ascendente) hay una ocupación del 90% en cada sentido. Suponiendo que todos los paquetes transmitidos y recibidos son de 500 bytes ¿en que sentido cabe esperar un menor tiempo de servicio? A) En el sentido ascendente B) En el sentido descendente C) El tiempo de servicio es el mismo en ambos sentidos D) No hay datos suficientes para responder a la pregunta 1.8 Cuando hablamos de protocolos de routing ¿Qué parámetro podríamos considerar equivalente al ‘costo’ utilizado en el protocolo spanning tree? A) La distancia administrativa B) La métrica C) El retardo D) La prioridad 1.9 ¿En que sentido aventaja el algoritmo basado en el estado del enlace al basado en el vector distancia? A) En que el del estado del enlace siempre encuentra la ruta óptima, mientras que el del vector distancia no. B) En que el del estado del enlace no sufre nunca el problema de la cuenta a infinito, mientras que el del vector distancia puede sufrirlo. C) En que el del estado del enlace consume menos recursos (memoria y CPU) en el router. D) En que el del estado del enlace puede reaccionar ante cambios en la topología de la red. 1.10 Una red está formada por cuatro nodos, unidos entre sí mediante cuatro enlaces en topología de anillo. La red utiliza un protocolo de routing basado en el algoritmo del vector distancia ¿Cuántos vectores distancia se transmiten en total en toda la red cada vez que se produce un intercambio de información entre todos los nodos? A) Cuatro B) Cuatro o cinco, depende de la forma y el orden como se transmitan los vectores C) Ocho D) Dieciséis Explicación: esta pregunta es ambigua ya que no queda claro si se refiere al número de mensajes o al número de vectores distancia diferentes transmitidos. Por ese motivo se han dado por buenas dos respuestas. 1.11 ¿Qué inconveniente presenta el uso de routing jerárquico? A) Aumenta la complejidad del algoritmo, por lo que requiere más recursos en el router (memoria o CPU) B) En algún caso la ruta elegida puede no ser la óptima C) No existen protocolos estandarizados que lo implementen D) No se puede utilizar dentro de un sistema autónomo 1.12 ¿Qué técnica se utiliza en el routing basado en el estado del enlace para parar la inundación de los LSPs? A) El paquete lleva un contador retrospectivo que se descuenta uno en cada salto; cuando el contador llega a cero el paquete se descarta B) Se emplea un número de secuencia que permite identificar y descartar duplicados C) Los paquetes tienen un tiempo de vida, pasado el cual son descartados D) Se aplican B y C simultáneamente, es decir los paquetes se identifican mediante un número secuencia y además tienen un tiempo de vida limitado 1.13 ¿Cual de las siguientes condiciones debe cumplir siempre la longitud en bytes (octetos) de la cabecera de un paquete IP?: A) Debe ser de 20 bytes B) Debe ser un número entero entre 20 y 60, ambos inclusive C) Debe ser un número entero múltiplo de 4 entre 20 y 60, ambos inclusive. D) Debe ser un número entero entre 20 y 65535, ambos inclusive 2 1.14 ¿Cual es el valor máximo que puede tener el parámetro TTL (Time To Live) en la cabecera de un paquete IP? A) 63 B) 128 C) 255 D) 256 1.15 En la red 147.156.0.0/16 un host tiene que enviar un paquete IP, pero no sabe cual es su propia dirección IP ¿Qué valor coloca en ese caso en el campo “dirección de origen” de la cabecera IP? A) 147.156.0.0 B) 0.0.0.0 C) 255.255.255.255 D) Omite el campo y coloca en esa posición el campo siguiente, “dirección de destino”. 1.16 ¿En que situaciones se utilizan normalmente redes con máscara 255.255.255.252? A) En todo tipo de redes B) En enlaces punto a punto C) En redes locales D) Se utilizan para especificar rutas host 1.17 Partiendo de la red 202.202.202.0/24 hemos hecho subredes, todas del mismo tamaño, aplicando el criterio ‘subnet-zero’ y hemos obtenido 240 direcciones útiles. ¿Qué máscara hemos aplicado? A) 255.255.255.128 B) 255.255.255.224 C) 255.255.255.240 D) 255.255.255.248 1.18 ¿Cual de los siguientes mensajes no contiene una cabecera IP? A) ICMP Time Exceeded B) BOOTP Request C) RARP Response D) DHCP acknowledgment 1.19 ¿Cuál de las siguientes longitudes no sería válida para la parte de datos de un datagrama IP que se va a fragmentar? A) 65515 bytes B) 8000 bytes C) 1056 bytes D) Todas las anteriores son válidas 1.20 ¿Cual de las siguientes combinaciones dirección/máscara podría utilizarse para configurar la interfaz de un router? A) 10.0.13.0/23 B) 13.12.15.63/26 C) 14.16.18.20/30 D) No podría utilizarse ninguna de las anteriores 1.21 ¿Cuál de las siguientes situaciones es la habitual en Internet? A) Cada ISP tiene un sistema autónomo propio. También lo tienen algunas grandes organizaciones B) Todos los ISPs de un país comparten un mismo sistema autónomo C) Cada punto neutro dispone de un sistema autónomo que es compartido por los ISPs que se conectan a dicho punto neutro D) Cada punto neutro dispone de un conjunto de sistemas autónomos, que va asignando a los ISPs y organizaciones que contratan sus servicios 3 1.22 Cuando dos ISPs se conectan a un mismo punto neutro de Internet, entonces: A) Automáticamente intercambian tráfico sin necesidad de hacer nada más B) Para intercambiar tráfico han de establecer un acuerdo de “peering” C) Para intercambiar tráfico tiene que haber al menos dos routers (uno de cada ISP) compartiendo un mismo sistema autónomo “neutral” D) Para intercambiar tráfico es preciso que los dos ISPs utilicen el mismo protocolo de routing 1.23 ¿Cual de las siguientes razones fue el principal objetivo del desarrollo de IPv6? A) Permitir el uso de direcciones MAC de 64 bits (EUI-64) B) Dar un espacio de direcciones suficientemente grande, resolviendo así los problemas que planteaba IPv4 C) Permitir un proceso más eficiente en los routers de las opciones en la cabecera IP D) Mejorar la seguridad del protocolo IP 1.24 ¿De que tipo es la conexión que tiene actualmente entre sus campus la Universidad de Valencia?: A) Enlaces de fibra óptica B) Circuitos de alta capacidad subcontratados con un operador C) Enlaces de microondas D) Servicios de una red de área metropolitana gestionada por la Generalitat Valenciana Pregunta 2.1: Para simplificar la explicación nos referiremos a los conmutadores 1, 2 y 3 como A, B y C, respectivamente. También denominaremos a las LANs entre los conmutadores como LAN 1 , LAN 2 y LAN 3, de acuerdo con el siguiente esquema: Y1 Y2 2 2 1 3 X1 ID 2 (B) ID 1 (A) 3 X2 LAN L1 1 4 4 LAN L3 LAN L2 2 1 ID 3 (C) 3 X3 4 Y3 La situación de cada puerto por spanning tree queda de la siguiente manera: Puertos raiz: Conmutador B: puerto 1 Conmutador C: puerto 1 4 Puertos designados: LAN L1: puerto 3 de A LAN L2: puerto 4 de A LAN L3: puerto 4 de B Puertos bloqueados: puerto 2 de C (Hemos ignorado los puertos que corresponden a las LANs de los hosts ya que estos no son relevantes para lo que pide el problema.) Al estar bloqueado el puerto 2 de C nunca enviará tramas de usuario, e ignorará las que le lleguen por allí (enviadas por el uerto 4 de B). La primera trama que Y2 envíe hacia Y3 será transmitida, por inundación, por los puertos 1 y 4 de B (ya que aun no conoce la MAC de Y3), de forma que C recibirá la trama por dos puertos, el 1 y el 2. Sin embargo al estar bloqueado el puerto 2 las tablas MAC de C solo registran la dirección de Y2 por el puerto 1. Como consecuencia de esto el tráfico entre Y2 e Y3 fluye a partir de ese momento únicamente a través de A, no utilizando el enlace directo entre B y C. En cuanto al tráfico broadcast generado por X1 la situación es diferente. Dicho tráfico fluye por los puertos 3 y 4 de A hacia B y C, respectivamente. Pero además B lo envía por su puerto 4 (ese puerto no está bloqueado). Ese tráfico es recibido e ignorado (pero recibido al fin y al cabo) por el puerto 2 de C. Tomando en cuenta todo lo anterior la tabla queda como sigue: Conmutador 1 (A) 2 (B) 3 (C) Puerto 3 4 1 4 1 2 Tráfico entrante (Kb/s) 100 100 100+50 = 150 0 100+50 = 150 50 Tráfico saliente (Kb/s) 100+50 = 150 100+50 = 150 100 50 100 0 5 INGENIERÍA INFORMÁTICA EXAMEN DE REDES. PRIMER PARCIAL. FEBRERO 2007 Laboratorio Esta parte debe realizarse sin material de consulta. Puede utilizar una calculadora. Pregunta L1 La respuesta correcta aparece en negrita --------------------------------------------------------------------------------------------------L.1-1 En la práctica 1 (conmutadores LAN) al interconectar entre sí los dos conmutadores Catalyst 1924 por un puerto de 10 Mb/s el guión dice que utilicemos un latiguillo UTP-5 cruzado o ‘crossover’. ¿Qué ocurre si en vez de eso utilizamos un latiguillo normal, es decir paralelo? A) La luz de link no se enciende, no pasa tráfico y es posible que se produzca alguna avería B) La luz de link no se enciende y no pasa tráfico, pero no hay peligro de estropear nada C) La luz de link se enciende, pero no pasa tráfico D) La luz de link se enciende y pasa tráfico, puesto que los equipos incorporan la función de ‘cruce automático’ L.1-2 ¿En cual de los casos siguientes resultaría más útil el comando ‘clear mac-addresstable’ en un conmutador? A) Cuando se le conecta un nuevo ordenador B) Cuando se desconecta de él un ordenador C) Cuando se cambia de puerto un ordenador previamente conectado a ese conmutador D) Cuando se le conecta a otro conmutador L.1-3 ¿Para qué sirve en un conmutador Catalyst 1924 el comando ‘(config)#ip mgmt-vlan 2’ ? A) Indica que el conmutador puede gestionar dos VLANs B) Indica que el conmutador puede ser gestionado desde dos VLANs C) Indica que el conmutador puede ser gestionado desde hosts que estén en la VLAN2, únicamente D) Indica que las VLANs de ese conmutador pueden gestionarse desde el host que esté conectado al puerto 2 únicamente L.1-4 La razón de establecer un enlace ‘trunk’ entre los dos conmutadores utilizados en la práctica 1 era: A) Poder comunicar los dos conmutadores (norte y sur) a 100 Mb/s B) Permitir la comunicación entre las dos VLANs (pares y nones) C) Poder comunicar los dos conmutadores (norte y sur) para todas las VLANs utilizando un solo puerto D) Evitar la creación de bucles y con ello la desactivación de interfaces por spanning tree L.1-5 En un router que utiliza el protocolo de routing EIGRP se ejecuta el comando “show ip route” y se obtiene el siguiente resultado: Router#show ip route ... ... C 10.0.4.4/30 is directly connected, Serial0 D 10.0.4.0/30 [90/21024000] via 10.0.4.5, 00:01:14, Serial0 C 10.0.3.0/24 is directly connected, FastEthernet0 D 10.0.0.0/24 [90/20537600] via 10.0.4.5, 00:01:14, Serial0 D 10.0.1.0/24 [90/20537600] via 10.0.4.5, 00:01:14, Serial0 D 10.0.2.0/24 [90/21026560] via 10.0.4.5, 00:01:14, Serial0 S* 0.0.0.0/0 [1/0] via 10.0.4.5 Router# 6 ¿En que casos (o hacia que destinos) se utilizará la ruta que aparece en último lugar?: A) En ningún caso. Esta ruta solo se utilizará cuando desaparezcan todas las rutas dinámicas (marcadas como ‘D’) normalmente por dejar de ejecutarse el protocolo de routing (EIGRP en este caso) . B) Cuando el paquete vaya dirigido a una dirección que no esté comprendida en ninguna de las rutas anteriores. C) En todos los casos, excepto cuando el paquete vaya dirigido a las redes directamente conectadas, o sea las marcadas como ‘C’. D) En todos los casos, sin excepción. L.1-6 Al final de la práctica 2 conectamos las interfaces Ethernet de los routers RS1 y RS2 a un hub (o a un switch) para permitir la comunicación entre los hosts de ambas LANs sin tener que atravesar las líneas serie. ¿Qué más hacíamos para conseguirlo, aparte de modificar la topología física de la red? A) Nada; al conectar las LANs los routers se descubrían por EIGRP y creaban una ruta para comunicarse por la LAN B) Definíamos en RS1 una ruta estática que permitiera llegar a la LAN de RS2 y viceversa C) Definíamos en la Ethernet de RS1 una IP secundaria de la LAN de RS2 y viceversa D) Cambiábamos las direcciones IP de los hosts y los routers, de forma que todos estuvieran en la misma red L.1-7 ¿En que interfaces de los routers utilizamos el comando ’clock rate’?: A) En todas B) En todas las interfaces serie C) En las interfaces serie que actúan como DTE (Data Terminal Equipment) D) En las interfaces serie que actúan como DCE (Data Communications Equipment) L.1-8 En el comando ’router eigrp 1000’ el parámetro 1000 representa: A) El canal por el cual se intercambia la información del proceso de routing B) El número del sistema autónomo en el que se intercambia la información de este proceso de routing C) El número máximo de rutas que se pueden anunciar en este proceso de routing D) El tamaño máximo de los paquetes que se pueden utilizar para intercambiar la información de este proceso de routing L.1-9 Los contadores de tráfico mostrados por el comando netstat indican: A) El tráfico intercambiado con la red, desglosado por protocolo B) El tráfico intercambiado con la red, desglosado por interfaz C) El tráfico intercambiado con la red, desglosado por interfaz y protocolo D) El tráfcio intercambiado con la red, desglosado por usuario L.1-10 En la práctica 3, cuando estando nuestro ordenador conectado al hub de 10 Mb/s desactivamos la autonegociación con el comando ethtool ¿En que caso perdemos la comunicación?: A) Cuando ponemos la tarjeta del host en modo full-duplex B) Cuando ponemos la tarjeta del host a 100 Mb/s C) Cuando hacemos A o B D) Cuando hacemos A y B (simultáneamente) 7 INGENIERÍA INFORMÁTICA. EXAMEN DE REDES. PRIMER PARCIAL, FEBRERO 2006 Segunda Parte. Problemas SOLUCIÓN Problema 1: Puesto que solo el conmutador X tiene spanning tree se bloqueará la interfaz 2 de dicho conmutador, de forma que la comunicación efectiva entre las dos LANs se hará a través del conmutador Y. (el bloqueo del puerto 2 se produce por ser el conmutador X raíz de un árbol formado por únicamente por él, al tener ambos puertos un costo 0 para llegar al raíz y tener ambos la misma prioridad se boquea el de identificador más alto.) Trama (No. Orden) 1 MAC origen MAC Destino A FF LAN de origen (I/D) I ¿Pasa a la Protocolo otra LAN? (Ethertype) (SI/NO) SÍ ARP (0806) 2 3 4 Z(E1) A Z(E0) A Z(E1) FF D I I Sí Sí Sí ARP (0806) IP (0800) ARP (0806) 5 6 7 8 B Z(E0) B Z(E1) Z(E0) B Z(E0) A D I D D Sí SÍ SÍ SÍ ARP (0806) IP (0800) IP (0800) IP (0800) IP origen IP destino 10.0.0.1 10.0.1.1 10.0.0.1 10.0.1.1 10.0.1.1 10.0.1.1 10.0.0.1 10.0.0.1 Mensaje ARP Request: ¿Quien tiene 10.0.0.2? ARP Reply.: la tengo yo ICMP Echo request ARP Request: ¿Quién tiene 10.0.1.1? ARP Reply.: la tengo yo ICMP Echo request ICMP Echo reply ICMP Echo reply Debido a la forma como están conectados los equipos todas las tramas han de atravesar el puente Y. 8 Problema 2: Asignaremos las redes de la siguiente forma: Grupo X Y Z Red 10.0.0.0/25 10.0.0.128/25 10.0.1.0/25 Rango 10.0.0.1-126 10.0.0.129-254 10.0.1.1-126 Con estas redes y asignando las primeras direcciones de cada rango a las interfaces de los routers tendríamos la siguiente configuración: A 10.0.1.0/25 por 10.0.2.6 A 10.0.1.0/25 por 10.0.2.2 A 10.0.0.0/25 por 10.0.2.5 A 10.0.0.128/25 por 10.0.1.2 10.0.0.2/25 Rtr: 10.0.0.1 VLAN Norte Puerto 1,s 2 Sur 3, 4 X 10.0.2.6/30 10.0.0.1/25 1 2 E0 3 E1 10.0.0.129/25 4 B 10.0.2.5/30 A S0 S0 Z S1 S0 10.0.2.1/30 Y 10.0.0.130/25 Rtr: 10.0.0.129 10.0.1.1/25 E0 10.0.2.2/30 E0 C 10.0.1.2/25 10.0.1.3/25 A 10.0.0.0/25 por 10.0.1.1 A 10.0.0.128/25 por 10.0.1.2 A 10.0.0.128/25 por 10.0.2.1 A 10.0.0.0/25 por 10.0.1.1 En el caso de los hosts de la red Z hemos tenido que recurrir a definir dos rutas para poder diferenciar en origen los paquetes dirigidos a X o a Y. Si hubiéramos definido únicamente un router por defecto para los hosts (por ejemplo B) los paquetes dirigidos a Y habrían tenido que pasar por B antes de ser redirigidos hacia C. La segunda ruta que aparece en B y C no es realmente necesaria. Sin embargo sirve para garantizar que si algún host ‘despistado’ enviara algún paquete al router ‘equivocado’ el paquete siempre sería encaminado hacia su destino por la línea serie que le corresponde, según lo que establece el enunciado. 9

Anuncio

Documentos relacionados

Descargar

Anuncio

Añadir este documento a la recogida (s)

Puede agregar este documento a su colección de estudio (s)

Iniciar sesión Disponible sólo para usuarios autorizadosAñadir a este documento guardado

Puede agregar este documento a su lista guardada

Iniciar sesión Disponible sólo para usuarios autorizados