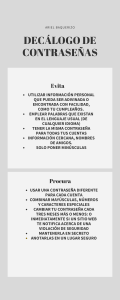

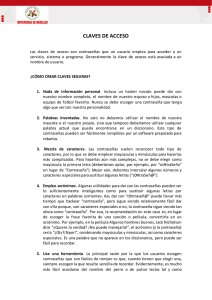

Validación y Amenazas al sistema operativo Jennifer rosario conchas Pérez Sara Lizbeth flores rosales Luis enrique rojas Miramontes Tipos de validaciones Identificación de usuario Elementos de autenticación Verificación de amenazas Identificación de usuario Uso de contraseñas. Vulnerabilidad de contraseñas. 1.- Que sean complejas y difíciles de adivinar. 2.- Cambiarlas de vez en cuando. 3.- Peligro de perdida del secreto. La contraseña debe guardare cifrada. Elementos de autenticación Algo sobre la persona: Incluye características biológicas únicas como huellas digitales, voz, fotografía y firma. Algo poseído por la persona: Objetos físicos como insignias, tarjetas de identificación y llaves. Algo conocido por la persona: Información secreta como contraseñas y combinaciones de cerraduras. Elementos de autenticación Contraseñas: Selección de Contraseñas: Deben ser difíciles de adivinar y no basadas en información personal fácilmente accesible. Comunicación de Contraseñas: Debe ser segura y confiable. Destrucción de Contraseñas: Eliminarlas de forma segura después de su uso. Modificación Regular: Cambiar las contraseñas periódicamente para evitar accesos no autorizados. Intentos de Acceso: Limitar los intentos fallidos para ingresar la contraseña y prevenir ataques de fuerza bruta. Longitud de la Contraseña: Debe ser suficiente para ser segura pero no tan larga que requiera ser anotada, lo cual aumentaría el riesgo de compromiso. La contraseña debe guardarse de manera cifrada. Verificación de amenazas Es una técnica según la cual los usuarios no pueden tener acceso directo a un recurso : Solo lo tienen las rutinas del S. O. llamadas programas de vigilancia. El usuario solicita el acceso al S. O. El S. O. niega o permite el acceso. El acceso lo hace un programa de vigilancia que luego pasa los resultados al programa del usuario. Permite: Detectar los intentos de penetración en el momento en que se producen. Advertir en consecuencia. Referencias 6.6 VALIDACIÓN y AMENAZAS AL SISTEMA. (s. f.). https://so-sistemasoperativoss.blogspot.com/2017/12/66-validacion-y-amenazas-al-sistema.html Validación y amenazas al sistema. (s. f.). Sistemas Operativos. https://sistemasoperativositit.weebly.com/validacioacuten-y-amenazas-alsistema.html