ELMASRI-NAVATHE Fundamentos de Sistemas de Bases de Datos 5a Edicio n Addison Wesley 2007

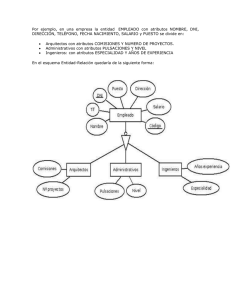

Anuncio