FIREWALLS

Anuncio

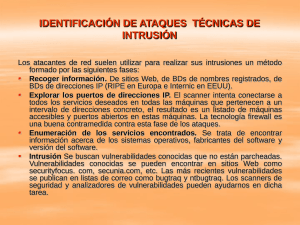

Seguridad: Firewalls MACE FIREWALLS Los Cortafuegos Hoy en día, un Firewall es algo casi indispensable para proteger su conexión a Internet mediante ADSL o módem de cable. Descubra qué es un Firewall y cuáles son los más recomendables para su sistema con Windows. El hecho de disponer de una conexión a Internet puede ser causa de multitud de ataques a nuestro ordenador desde el exterior. Cuanto más tiempo permanezcamos conectados mayor es la probabilidad de que la seguridad de nuestro sistema se vea comprometida por un atacante desconocido. Hasta hace poco era bastante infrecuente disponer en el hogar de una conexión rápida y permanente a Internet. En esa situación el peligro de ser infectado por un virus era la mayor preocupación de los usuarios, porque era bastante más difícil intentar atacar un sistema desde fuera. Un buen programa antivirus, con actualizaciones frecuentes, era un imperativo si no queríamos perder la información almacenada en nuestro disco duro. En la actualidad el hecho de disponer de un buen antivirus sigue siendo condición sine qua non para estar protegidos. Pero ya no es suficiente. En el artículo mencionado se han estudiado las medidas más recomendables de protección a aplicar para evitar muchos de los ataques más típicos de los que podemos ser objeto cuando nos encontramos conectados. A pesar de ello, en la mayoría de los casos no será suficiente con esto, sobre todo si permanecemos muchas horas conectados a Internet. Aunque evitemos en gran medida el hecho de que alguien nos pueda robar archivos e información comprometida, no estamos libres de otros tipos de ataques (hay mucha gente con malas intenciones por ahí). Tipos de Ataques Ataques DoS: Es el acrónimo de la expresión inglesa Deny of Service, que significa denegación de servicio. Este tipo de ataques tiene por objeto inutilizar momentáneamente el ordenador atacado, de forma que deje de responder o haya que reiniciarlo. No se consigue penetrar en el sistema, pero puede echar a perder perfectamente una jornada de trabajo, los documentos sin guardar, etc... También puede saturar el ancho de banda de forma que se disminuya mucho la velocidad de descarga o envío de archivos. Caballos de Troya: Se trata de programas que se suelen regalar o enviar por correo como si fueran inocentes juegos o bromas. En realidad, una vez introducidos en el ordenador objetivo, permiten a un atacante externo tomar el control del sistema, transferir archivos, e incluso cosas como abrir la puerta del CD-ROM o enviar mensajes desconcertantes. Muchos han nacido como herramientas de administración remota (NetBus, Khe Sanh...) pero luego han sido utilizados con otras intenciones menos prosaicas. Los más conocidos son tal vez BackOriffice, NetBus y Hack’a’Tack, aunque se cuentan ya por decenas los existentes. Si no tenemos un adecuado bloqueo de puertos establecido, estamos a merced de cualquier desaprensivo que los encuentre en nuestro ordenador, ya que hay herramientas que buscan de manera automática sistemas que estén infectados por troyanos. De ese modo pueden aprovecharse de la infección, aunque no la hayan introducido ellos mismos. Un buen Antivirus es indispensable para detectarlos y eliminarlos. Véase el recuadro adjunto Los puertos utilizados por los troyanos. Barrido de puertos: Un barrido de puertos trata de identificar qué puertos TCP y UDP están abiertos en nuestro ordenador para poder aprovechar ciertos servicios que dependen de ellos Página 1 de 11 Seguridad: Firewalls MACE para entrar en el sistema. Existen infinidad de herramientas de barrido de puertos accesibles en la red a cualquiera y ésta será una de las cosas que primero compruebe un atacante. Detección de Proxies: Muchos atacantes buscan proxies que puedan estar instalados “delante” de nuestro ordenador. Un proxy sirve, básicamente, para compartir una conexión a Internet entre varios ordenadores. El atacante desea encontrar proxies mal configurados o de mala calidad, pero no para comprometer la seguridad de los equipos a los que éste apantalla, sino para convertir sus ataques en anónimos. Dado que casi todos los servidores llevan un registro de las direcciones IP desde las que se accede a ellos, si un individuo malintencionado quisiera atacarlos sería fácil seguirle la pista a través de su IP. Sin embargo, utilizando un proxie ajeno que enmascararía su verdadera IP, el ataque parecería que proviene de dicho proxie, ocultando las huellas del verdadero agresor y cargando las culpas a quien no las tiene. Ataques Smurf/Fraggle: Bajo el nombre de los graciosos personajes de dibujos animados (Smurf es “Pitufo” en inglés), se esconde una técnica de ataque masivo a servidores utilizando para ello a víctimas inocentes que no están bien protegidas. Concretamente el ataque se basa en el envío de paquetes de difusión a los ordenadores de una subred (que llegan a todos los ordenadores). Estos paquetes llevan falseada la dirección de origen, apuntando en realidad a un servidor que se desea atacar (técnica conocida como spoofing). Todos los ordenadores de la subred responden a los paquetes falsos dirigiéndolos a la víctima, la cual se ve sobrecargada instantáneamente por el enorme efecto multiplicador debido a la difusión. La diferencia entre el ataque Smurf y el ataque Fraggle estriba en el tipo de paquete enviado (un Echo UDP al puerto 7 en el caso de éste y un ping en el caso de aquél). Este ataque fue el utilizado durante los famosos asaltos a buscadores y sitios de comercio electrónico el año pasado. Como se ve, los peligros son muchos y variados, y casi cada día aparecen nuevas técnicas e imaginativos ataques que pueden explotar nuestro sistema mal protegido. Un software especializado que podamos actualizar a menudo es lo que necesitamos para evitarlo. Lo recomendable es, además de un programa antivirus, disponer de un buen Firewall. Qué es un Firewall y cómo trabaja Con ese gráfico término, tan propio del espíritu comercial anglosajón, se designa a una utilidad informática que se encarga de aislar redes o sistemas informáticos respecto de otros sistemas informáticos que se encuentran en la misma red. Constituyen una especie de “barrera lógica” delante de nuestros sistemas que examina todos y cada uno de los paquetes de información que tratan de atravesarla. En función de unos criterios establecidos previamente deciden qué paquetes deben pasar y cuáles deben ser bloqueados. Muchos son capaces de filtrar el tráfico de datos que intenta salir de nuestra red al exterior, evitando así que los troyanos sean efectivos. En la figura se muestra gráficamente el concepto. El Firewall actúa de intermediario entre nuestra red local (o nuestro ordenador) e Internet, filtrando el tráfico que pasa por él. Página 2 de 11 Seguridad: Firewalls MACE Un Firewall se coloca "en medio" de las comunicaciones entre nuestro ordenador (o red local) e Internet, filtrando todo el tráfico que lo atraviesa y tomando decisiones de qué hacer con él en función de reglas establecidas. Todas las comunicaciones de Internet se realizan mediante el intercambio de paquetes de información, que son la unidad mínima de datos transmitida por la red. Para que cada paquete pueda llegar a su destino, independientemente de donde se encuentren las máquinas que se comunican, debe llevar aneja la información referente a la dirección IP de cada máquina en comunicación, así como el puerto a través del que se comunican. La dirección IP de un dispositivo lo identifica de manera única dentro de una red. El puerto de comunicaciones es una abstracción lógica que podríamos asimilar a la frecuencia en una emisión radiofónica: del mismo modo que no podemos escuchar una emisora si no sintonizamos su frecuencia, no podremos conectarnos a un servicio de otro ordenador si no usamos el mismo puerto. Un Firewall, como se ha dicho, intercepta todos y cada uno de los paquetes destinados a o procedentes de nuestro ordenador, y lo hace antes de que ningún otro servicio los pueda recibir. De esto extraemos la conclusión de que el Firewall puede controlar de manera exhaustiva todas las comunicaciones de un sistema a través de Internet. Se dice que un puerto de comunicaciones está abierto si, cuando llega un paquete de petición de establecimiento de conexión, el sistema devuelve una respuesta. En caso contrario el puerto se considera cerrado y nadie podrá conectarse a él. La verdadera potencia de un Firewall reside en que al analizar cada paquete que fluye a su través, puede decidir si lo deja pasar en uno u otro sentido, y puede decidir si las peticiones de conexión a determinados puertos deben responderse o no. Por ejemplo, de este modo podemos configurar un Firewall para que sólo permita las comunicaciones a través de los puertos de correo electrónico, FTP y HTTP, si esos son los únicos servicios que necesitamos. Otra característica interesante que se refiere a la manera de intercambiar datos a través de TCP/IP es que, gracias al bit ACK de los paquetes, es fácil determinar si un paquete procede de una conexión ya establecida o es un intento de penetración externa. Así es relativamente sencillo que un Firewall pueda dejar pasar aquellas comunicaciones que el sistema interno haya establecido, impidiendo todas aquellas cuyo origen sea el exterior. Otra función útil de la mayoría de los Firewall es su capacidad para mantener un registro detallado de todo el tráfico e intentos de conexión que se han producido (lo que se conoce como un Log). Página 3 de 11 Seguridad: Firewalls MACE Estudiando los Log es posible determinar los orígenes de posibles ataques, descubrir patrones de comunicación que identifican ciertos programas malignos (lo que se conoce como Malware), etc... Sólo los usuarios avanzados podrán sacar partido a estos registros, pero es una característica que se le puede exigir perfectamente a estas aplicaciones. Ventajas Podemos resumir las ventajas de instalar un Firewall en los siguientes puntos, que son los más importantes: Proteger el ordenador de los ataques que se produzcan desde máquinas situadas en Internet. Asegurar que nuestro ordenador no se utiliza para atacar a otros. Prevenir el uso de troyanos que puedan existir en el sistema debido a que alguien nos los ha introducido a través de correo electrónico o en algún CD o disquete. Detectar patrones de ataques e identificar de dónde provienen. Evitar que nuestro ordenador pueda ser un punto de entrada a una red privada virtual en el caso de utilizarlo para teletrabajo o acceso remoto a la red de una empresa. Al probar nuevas aplicaciones podremos averiguar cuáles son exactamente los puertos de comunicaciones que necesitan usar. De hecho se están convirtiendo en algo tan indispensable, dada la proliferación de conexiones permanentes a Internet, que se rumorea que el próximo sistema operativo de Microsoft, conocido como Whistler, traerá incorporado directamente un Firewall. Se trata de una evolución lógica. Los puertos utilizados por los troyanos y otras pruebas típicas Si alguien cuela un troyano en nuestro ordenador y pasa inadvertido, cualquiera que sepa que está ahí puede hacer uso de él, aunque no sea el que lo introdujo. Por esto es muy habitual encontrar en los registros los Firewall multitud de pruebas de conexión a determinados puertos, que son los típicos que utilizan dichos troyanos. Se trata de personas o programas automáticos que rastrean la red en busca de ordenadores infectados a los que poder entrar sin ni siquiera trabajar para conseguirlo. Conviene conocer los puertos típicos que usan los troyanos más conocidos para así, estudiando los registros del Firewall, poder averiguar si estamos infectados por uno de esos indeseables programas o si alguien lo ha estado intentando averiguar desde fuera. Téngase en cuenta que estos puertos son los más típicos, pero que en la mayor parte de los casos se pueden cambiar, así que le valdrán principalmente para detectar rastreos desde el exterior: Puerto que utiliza 555 1.243 3.129 6.670 Nombre del troyano phAse zero Sub-7, SubSeven Masters Paradise DeepThroat Página 4 de 11 Seguridad: Firewalls MACE 6.711 6.969 21.544 12.345 23.456 27.374 30.100 31.789 31.337 50.505 Sub-7, SubSeven GateCrasher GirlFriend NetBus EvilFtp Sub-7, SubSeven NetSphere Hack’a’Tack BackOrifice, y otros muchos Sockets de Troie Esto es solamente una pequeña muestra. Se puede encontrar una completa información sobre esta cuestión en la página de Simovits Consulting: www.simovits.com/nyheter9902.html donde se podrán consultar ordenados por diversas categorías (incluso el país de origen del troyano). Por cierto, sólo hay uno español reconocido. No conviene confundir pruebas de conexión a ciertos puertos con ataques premeditados. Por ejemplo, cuando nos conectamos a nuestro servidor de acceso a Internet, si éste alberga juegos a través de Internet como Quake o Unreal Tournament, generalmente probará si nuestro ordenador admite conexiones a través de los puertos utilizados por estos juegos, para así permitirnos la entrada a ellos. Esto puede despistar a algunas personas que lo pueden confundir con un ataque al verlo en los registros del Firewall. Firewalls Personales Los Firewalls pueden ser implementados en hardware (opción más recomendable pero muy cara) y por software. Las conexiones a Internet a través de líneas de caudal asegurado (Frame Relay, ATM...) suelen estar protegidas por Firewalls hardware, muchos de los cuales se instalan en el propio encaminador o router. Estas conexiones son de por sí muy caras y el uso de este tipo de Firewalls apenas las encarecen. En el caso que nos ocupa, las redes personales o conexiones permanentes domésticas, lo habitual es que el ordenador esté conectado directamente a Internet, de ahí la necesidad de un Firewall por software. Algunas empresas proporcionan encaminadores ADSL que incorporan un sistema de protección por hardware, pero este tipo de servicio suele restringirse a empresas y se trata de conexiones mucho más caras que las pensadas para el hogar. Los Firewalls Personales que se van a analizar en este artículo están implementados por software. No son tan complejos como otras soluciones profesionales mucho más caras y pensadas para empresas, pero en general cumplen bien con su cometido y son suficientes para la seguridad de un ordenador conectado a Internet o una red doméstica. A continuación procederemos a analizar los seis Firewalls más destacables dentro del mercado para Microsoft Windows. ¿Cuál elegir? Página 5 de 11 Seguridad: Firewalls MACE A la hora de escoger un buen Firewall personal el punto más importante, obviamente, es la protección que nos otorgue el programa. Sin embargo al tratarse de programas dirigidos supuestamente al usuario más inexperto, esta protección debe producirse con la mínima intervención del usuario. El programa más fácil de usar y que ofrece una protección de primer nivel es ZoneAlarm, que tiene la ventaja añadida de ser gratuito para uso personal. Sin embargo, le falta la flexibilidad suficiente para los usuarios más avanzados, que siempre requieren más control. Es el único que ofrece protección para código malicioso de Script que esté contenido en el correo electrónico, aunque eso ya lo hace habitualmente un buen antivirus, que deberíamos tener. Dos buenas opciones para los que desean una administración sencilla y además un control exhaustivo sobre las reglas de filtrado son Tiny Firewall y Norton Personal Firewall 2001. El primero tiene la ventaja de ser gratuito, pero el segundo es algo más completo e incluye actualizaciones automáticas y soporte técnico en castellano. eSafe Personal Firewall 2.2 Esta aplicación es gratuita para uso personal. Ha sido creada por la casa Aladdin, de gran reputación en el mundo de la seguridad gracias sobre todo a sus llaves hardware. Antes de nada conviene avisar a quien lo desee descargar desde Internet que es el que más ocupa de todos los analizados: 10 MB, eso sin contar la descarga del manual, que es un archivo aparte de casi 3 MB. En cualquier caso, también incluye un completo antivirus, así como el módulo Sandbox, del que pasaremos a hablar enseguida. Para tratar de ser lo más equitativos posible no se instaló el módulo antivirus, ya que se trata de medir tan sólo la efectividad como Firewall. Soporta varios idiomas, entre ellos el español, aunque la traducción no es todo lo correcta que debiera. Su interfaz es de las más atractivas aunque es engañosa en cuanto a su facilidad de uso. Funciona sobre cualquier versión de Windows, incluidos Windows 2000 y ME. La protección ofrecida por el Firewall en lo que se refiere a filtrado de comunicaciones es bastante pobre por defecto, y puede darnos bastante trabajo conseguir que sea efectiva, por lo que no recomendamos este producto para usuarios noveles. Si la dejamos tal y como viene por defecto, aunque establezcamos el nivel de seguridad a “extremo”, seremos capaces de enumerar puertos, acceder a recursos compartidos, etc. O sea, se trata de una protección bastante baja en lo que se refiere puramente a comunicaciones. El programa incluye también protección de la intimidad, que ofrece filtrado de las palabras y frases que se tratan de enviar desde el ordenador, verificación de que no se envían datos personales, control de las cookies, etc... La tecnología Sandbox II de Aladdin incluida en este producto consiste en ejecutar las aplicaciones dentro de lo que se denomina un “patio de juegos” (Sandbox, en inglés) que intercepta todas las acciones que hacen los programas que ejecutemos, analizando si tienen permiso o no para llevarlas a cabo, e impidiéndoles dañar el sistema de algún modo. El control que se puede tener sobre el comportamiento del Sandbox es muy elevado y constituye una excelente protección contra los virus e incluso caballos de Troya. De hecho, fue lo único que nos protegió de Netbus, ya que éste intenta acceder a determinados archivos de sistema y no se lo permite. Si modificamos el patio de juegos para que Netbus pueda ejecutarse, el filtrado de paquetes no hace nada por impedir que accedamos a él. Dispone de gestión de usuarios, ofreciendo un control bastante completo sobre lo que cada uno puede hacer o no en el sistema . Esta es, junto al SandBox, su baza de protección más importante. Si Aladdin lograra mejorar la protección de las comunicaciones, eSafe sería sin duda el producto más completo de los aquí comparados. Pero no es así. Querés Bajarlo Gratuitamente? Página 6 de 11 Seguridad: Firewalls MACE McAfee Firewall 2.14 La casa McAfee es sobradamente conocida por todos como productora de su software antivirus y otras utilidades. Con este producto entran también de lleno en el mercado de la protección de sistemas domésticos. McAfee Firewall posee dos enfoques a la hora de filtrar el tráfico de un ordenador: controlando tráfico del sistema y controlando el de las aplicaciones . El primero de ellos se refiere al control de tráfico dirigido a recursos compartidos, acceso a los puertos, tráfico de control ICMP, DHCP, etc. El control de tráfico de las aplicaciones regula qué aplicaciones pueden enviar y recibir datos y cuáles no, manteniendo una lista de aplicaciones en las que se confía. Este producto es, de entrada, demasiado restrictivo (no permite ni realizar ping contra la máquina, e incluso nos impedía acceder a recursos compartidos de la red local) y puede entrar en conflicto con algunas aplicaciones que no usen puertos estándares. Sin embargo, basta añadirlas a la lista de confianza para que todo funcione perfectamente. Las reglas de filtrado son muy flexibles, más que en el caso de Tiny Firewall, por ejemplo. Permiten no sólo definir cómo se filtra el tráfico sino también en qué ocasiones. Es posible definir reglas para cada dispositivo, para cada servicio, para cada recurso compartido, e incluso para cada número de teléfono al que se llame para establecer una conexión. En cambio, como contraste, no permite definir reglas de filtrado para puertos TCP/UDP específicos. En cuanto a la protección contra troyanos, por ejemplo, al ejecutar NetBus se mostraba un mensaje preguntando: Allow NBSVR.exe to communicate?. Aunque se conteste afirmativamente, con la configuración por defecto no permite que éste se comunique con el exterior. La interfaz de usuario es bastante intuitiva, pero aun así el programa requiere de conocimientos avanzados si queremos sacarle partido de verdad. El producto es un excelente Firewall, pero para lograr la máxima flexibilidad requerirá una configuración muy cuidadosa, a pesar del asistente que incluye para simplificar las cosas. Las estadísticas de actividad y el Log son muy detalladas y el archivo de registro puede llegar a ocupar hasta 2 MB, así que conviene borrarlo de vez en cuando. Entre los puntos negativos debemos destacar también que la aplicación no dispone de todas sus características cuando lo ejecutamos bajo Windows 2000. Cuando instalamos la última actualización desde el sitio web de McAfee, provocó una pantalla azul de la muerte al arrancar de nuevo el sistema, aunque en un segundo intento (y sucesivos) no volvió a dar problemas. Volvió a provocar la pantalla azul al reiniciar cuando se desinstaló del equipo, aunque de nuevo sólo la primera vez, no las siguientes. Se trata de un programa en inglés con el que se incluye también una copia del antivirus de McAfee. Querés Bajarlo Gratuitamente? Norton Personal Firewall 2001 Este producto consta realmente de dos módulos independientes, aunque administrados desde el mismo lugar. Se trata del modo de Firewall Personal y el de Privacidad. Ambos tienen tres niveles de configuración automática (baja, media y alta protección), además de poder definir niveles personalizados. En los ajustes básicos se puede definir si se bloquea el uso de Applets Java y controles ActiveX . Igualmente desde ahí se pueden bloquear los puertos que no se estén usando por ningún servicio. Desde las opciones avanzadas se puede definir todo tipo de reglas de filtrado, de modo muy similar a otros productos como TinyFirewall. Existe multitud de filtros por defecto que protegen de todo tipo de ataques conocidos. También trae reglas para infinidad de troyanos conocidos, además de otros tipos de ataques. Página 7 de 11 Seguridad: Firewalls MACE En lugar de mostrar avisos continuamente cuando se intenta acceder al equipo, se limita a guardar todos los registros en el Log (para una posterior consulta) y cambia el icono del área de notificación, poniendo un signo de admiración para advertirnos de ello sin interrumpir nuestro trabajo. De hecho los datos del registro de sucesos son enormemente detallados, siendo probablemente los de mejor calidad de toda la comparativa. Existe una característica llamada Live update que permite actualizar de manera automática el programa y estar así siempre a la última en lo que se refiere a seguridad de las conexiones. Al instalarlo en un equipo portátil, deshabilita las funciones de hibernación, cosa que a algunos usuarios no les hará demasiada gracia. Se comercializa una versión con utilidades adicionales que se denomina Norton Security 2001. Incluye un antivirus y protección de la intimidad, que permite controlar que de ningún modo puedan salir desde nuestro ordenador cadenas de texto de ciertos tipos (como números de tarjetas de crédito, DNI o direcciones de correo electrónico), que no se utilicen cookies, regula el uso de conexiones encriptadas por SSL, etc... También permite bloquear los programas que envían información para personalizar la publicidad que nos muestran al usarlos (al estilo de FlashGet o el propio cliente de NetBus). Querés Bajarlo Gratuitamente? Sygate Personal Firewall 4.0 Otra aplicación de defensa de redes personales que se puede descargar gratuitamente si sólo se va a utilizar para fines domésticos. Este Firewall proporciona cinco niveles de seguridad predeterminados que van desde su desactivación hasta el Ultra-seguro, con sus niveles intermedios. Por defecto se instala el nivel de alta seguridad, siendo recomendable el Ultra. Si se dedica cierto tiempo a estudiar la documentación se puede conseguir una protección bastante elevada, pero por defecto los ajustes no son los más recomendables. Aunque nos encontremos en el nivel de seguridad más alto se permite hacer pings al ordenador, así como barridos de puertos, no quedando constancia de éstos en el Log del programa, que por otra parte es bastante escueto. La ventana de configuración permite un ajuste bastante fino de la seguridad, aunque, como ya se ha dicho, requiere unos ciertos conocimientos previos. Es posible especificar qué aplicaciones y protocolos se quieren admitir a través del Firewall. Éstos se deben manejar siempre por número, no por nombre, lo que hace aún más difícil su configuración a usuarios no expertos. Despista un poco el hecho de que no disponga de un icono en el área de notificación. Sólo se muestra uno cuando está abierta la ventana de configuración, a la que se accede desde el menú Inicio. De esta forma, nunca se está seguro de si la protección está activa o no. Una característica interesante es que puede enviar notificaciones por correo electrónico cuando se produzca cualquier circunstancia sospechosa de peligro. Si se desea, se pueden especificar direcciones IP concretas (o rangos de ellas) en las que se debe confiar siempre, independientemente del tráfico que generen hacia nuestro equipo. Se puede programar para que bloquee absolutamente todo el tráfico a determinadas horas, lo cual es útil, por ejemplo, si deseamos dejar encendido durante toda la noche el equipo sin preocuparnos de que nadie pueda entrar en él. Este producto tampoco permite especificar ajustes diferentes para cada adaptador de red existente en el sistema, de forma que cualquier ajuste que se efectúe en la seguridad se aplicará tanto para la red local como la conexión a Internet. Tiene algunos problemas de configuración con ciertos puertos. Por ejemplo, cuando estamos en el nivel de seguridad más alto no permite la comunicación a través del puerto 110, correspondiente a la Página 8 de 11 Seguridad: Firewalls MACE recepción de correo electrónico (POP3), aunque se le indique explícitamente desde la ventana de configuración avanzada. El troyano NetBus pierde toda su efectividad ya que, en cualquiera de los niveles de seguridad (incluso en el más bajo), no se le permite ninguna comunicación con el exterior. De manera automática, cuando un programa intenta comunicarse con el exterior es colocado en la lista de programas en los que no se confía, pero sin un aviso previo. Debido a esto, la primera vez que intentamos usar, por ejemplo, el explorador de Internet, no se nos permite acceder a ningún servidor. Para poder usarlo debemos ir a la configuración avanzada e indicar al Firewall que se puede confiar en el navegador para comunicarse con el exterior. Esto es algo engorroso y estaría bien que por defecto vinieran configuradas ciertas aplicaciones comunes en las que confiar. Funciona adecuadamente en todas las versiones de Windows, incluido Windows 2000 y Windows ME. Querés Bajarlo Gratuitamente? Tiny Personal Firewall 2.0.5 Este producto perteneciente a la casa Tiny Software es totalmente gratuito para uso doméstico. Se puede descargar desde www.tinysoftware.com/pwall.php, debiendo descargar por separado el manual. La versión que hemos probado es la del 22 de diciembre de 2000. Es tal vez uno de los más sencillos de usar y su calidad viene avalada por estar basado en la reconocida tecnología del producto WinRoute Pro, certificada por el ICSA. Funciona sin problemas en todas las versiones de Windows (95, 98, 98SE, Millennium, NT y 2000). En lo referente a la defensa de ataques externos, este producto ofrece una alta protección. Incluso un simple ping efectuado desde el exterior lanza la alarma del sistema y nos pregunta si deseamos aceptarlo o no. La seguridad de nivel medio que se instala por defecto es bastante adecuada para la mayoría de los casos. Como en la mayor parte de los productos de esta comparativa, el nivel de seguridad se puede modificar de manera sencilla a través del uso de una guía deslizante, cosa que agradecerán los usuarios con poca experiencia. Si somos usuarios avanzados es posible tener un mayor control sobre lo que ocurre, manipulando directamente las reglas de filtrado. Lo mejor es la vigilancia proactiva que ofrece. Dispone de un asistente muy fácil de utilizar que detecta actividades sospechosas en las comunicaciones y nos pregunta cómo debemos actuar ante ellas . Desde él se brinda la oportunidad de simplemente aceptar o rechazar una cierta comunicación o bien crear directamente una regla de trabajo con carácter general. Si escogemos esta última opción ya no será necesario que se nos vuelva a preguntar cuando se den condiciones o ataques similares. Ante un ataque masivo usando herramientas de ataque típicas como nmap, Tiny se comportó perfectamente, avisándonos ante todos los intentos de acceso no deseado y rechazando los intentos de conexión de todo tipo. No se pudo siquiera detectar el sistema operativo del ordenador atacado. En el caso del troyano NetBus, Tiny no impide que éste se ejecute en el ordenador, pero sí detiene todo intento de acceder a él desde fuera, es decir, anula sus efectos. El programa mantiene una lista (en un simple archivo de texto) de los programas en los que se puede confiar. Si se crea una regla para permitir que un determinado programa pueda comunicarse con el exterior, es posible utilizar el algoritmo de hash MD5 para asegurar la autenticidad de dicho programa y que un troyano no va a intentar hacerse pasar por él. Esta característica es especialmente destacable. Por supuesto, se mantiene un Log con toda la actividad sospechosa que se haya detectado y para todo aquel tráfico que se defina en las reglas personalizadas. El Firewall ofrece estadísticas de texto bastante detalladas sobre la actividad de comunicaciones realizada desde que se inició el sistema. Se incluyen datos sobre el tráfico TCP, UDP y sobre la actividad del propio Firewall. Tanto el registro Página 9 de 11 Seguridad: Firewalls MACE de actividad como la configuración se pueden proteger mediante contraseña y pueden ser accedidos remotamente. Otras características interesantes son la posibilidad de definir rangos de direcciones IP en las que confiamos, asignar caducidades a las reglas de filtrado, la ejecución bajo demanda o como servicio y la administración remota de la aplicación (el único de la comparativa junto a eSafe que la tiene). Ocupa muy poco en el disco duro y en memoria, sin que su presencia interfiera en el rendimiento del equipo. Su mayor desventaja es que, mientras no lo llevemos usando un cierto tiempo, los mensajes que revelan la existencia de conexiones no autorizadas pueden llegar a hacerse muy pesados, saltando cada dos por tres. En cuanto hayamos ido definiendo reglas ante esos avisos el programa interferirá cada vez menos y la seguridad será muy efectiva. Es un producto al que se le pueden mejorar algunos pequeños detalles, pero que es de los de mayor calidad, y además gratuito. Querés Bajarlo Gratuitamente? ZoneAlarm 2.1.44 Se trata de un programa gratuito para uso personal que puede ser descargado desde http://www.zonealarm.com/. Ha sido creado por la empresa ZoneLabs, y es el hermano pequeño de ZoneAlarm Pro, que dispone de algunas características más avanzadas. De todos modos, se trata posiblemente del más efectivo de todos los firewalls de esta comparativa. Aunque no permite tanto control sobre él como otros programas, es de lo más eficaz protegiendo las conexiones. Las reglas de trabajo se crean sobre la marcha, de manera parecida a como lo hace Tiny, pero luego no permite la misma flexibilidad si se desean modificar. Ante cualquier ataque o intento de conexión externo se nos informa inmediatamente y se nos pregunta si queremos permitir el acceso, guardándose un registro de lo acontecido, aunque éste no es demasiado detallado. Su interfaz es tal vez la más sencilla de todas. Para gestionar la seguridad de los adaptadores sólo se permite establecer uno de los niveles de seguridad (bajo, medio o alto), aunque, como se ha comentado, son siempre muy efectivos, sobre todo el de alta seguridad. Se pueden añadir servidores o rangos de direcciones IP a la lista de sitios de confianza, pero no se permite especificar los servicios o puertos en los que se confía. Se habilitan todos. Cuando se trata de ejecutar un programa que intenta enviar información fuera del sistema, salta una alarma automática preguntándonos qué se debe hacer. Las reglas para cada programa se guardan en una lista y posteriormente se pueden modificar. De este modo se impidió la ejecución de Netbus, pero ocurrió como en el caso de McAfee Firewall, es decir, se nos preguntó si deseábamos que el programa se comunicase con el exterior o no. Un usuario inexperto podría no entender bien las implicaciones de permitirlo y comprometer su seguridad. Además, como en el caso de Tiny Firewall, la profusión inicial de mensajes puede llegar a ser muy desesperante hasta que haya las suficientes reglas establecidas. Incluso Internet Explorer provoca una alerta de seguridad. El hecho de permitir una configuración diferente para Internet y para la red local nos otorga más comodidad a la hora de acceder a recursos internos, algo que con otros programas podría ser más problemático. El botón de bloqueado de la red es muy útil para evitar cualquier tipo de comunicación si por cualquier motivo no estamos seguros de lo que está pasando y queremos que ni un solo paquete de información entre o salga de nuestra red. Se echa de menos algo más de control para usuarios avanzados y unas cuantas explicaciones más del porqué de algunos bloqueos automáticos. También tiene un pequeño problema con el Service Pack 1 para Windows 2000 que le impide trabajar a pleno rendimiento en este sistema. La versión Pro arregla todos estos detalles. Página 10 de 11 Seguridad: Firewalls MACE Querés Bajarlo Gratuitamente? ___________________________________________________________________ Distribuidores Aladdin www.ealaddin.com www.mcafee-athome.com Symantec www.symantec.com Sygate www.sygate.com/ Tiny Sofware www.tinysofware.com/ ZoneLabs www.zonelabs.com McAfee Página 11 de 11