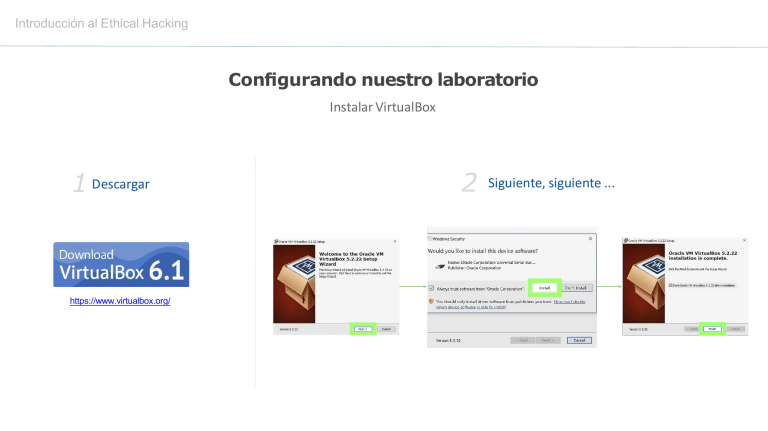

Introducción al Ethical Hacking Configurando nuestro laboratorio Instalar VirtualBox 1 Descargar https://www.virtualbox.org/ 2 Siguiente, siguiente ... Introducción al Ethical Hacking Configurando nuestro laboratorio Instalar Kali Linux 1 Descargar https://www.offensive-security.com/kali-linux-vm-vm ware-virtualbox-image-download 2 Importar Introducción al Ethical Hacking Configurando nuestro laboratorio Instalar Metasploitable 2 1 Descargar https://sourceforge.net/projects/metasploitable/files/ Metasploitable2/ 2 Crear nueva 4 Pilares de toda Compañía Gestión del Riesgo Procesos Tecnología Información = activo clave Seguridad de la información Capital Personas Ciberseguridad Introducción al Ethical Hacking Objetivos de la Ciberseguridad Confidencialidad Es prevenir el acceso no autorizado de la información sobre nuestra organización. Integridad Es prevenir la modificación no autorizada de la información. Disponibilidad La información deberá permanecer accesible (sin degradación) a elementos autorizados. No repudio El emisor y el receptor de la información no pueden negar que enviaron o recibieron la información. Conceptos básicos Riesgo La combinación de la probabilidad de un evento y sus consecuencias (impacto). El riesgo se mitiga mediante el uso de controles o salvaguardas. Amenaza Cualquier cosa (por ejemplo, objeto, sustancia, humano) que sea capaz de actuar contra un activo de una manera que puede provocar daños. Introducción al Ethical Hacking Conceptos Básicos Activo Cualquier recurso de la empresa necesario para desempeñar las actividades diarias y cuya no disponibilidad o deterioro supone un agravio o coste. Probabilidad Es la posibilidad de ocurrencia de un hecho, suceso o acontecimiento. La frecuencia de ocurrencia implícita se corresponde con la amenaza. Para estimar la frecuencia podemos basarnos en datos del histórico de la empresa, o en opiniones y estudios de expertos. Vulnerabilidad Debilidad que presentan los activos y que facilita la materialización de las amenazas. Poca capacidad para adaptarse a una circunstancia. Introducción al Ethical Hacking Conceptos Básicos Ataque Es la materialización de una amenaza sobre un activo aprovechando una vulnerabilidad. Impacto Es la consecuencia o efecto de la materialización de una amenaza sobre un activo. El impacto se suele estimar en porcentaje de degradación que afecta al valor del activo, el 100% sería la pérdida total del activo. Vector de ataque Método que se utiliza para aprovechar una vulnerabilidad. Conceptos bfisicos Resumen Ataque Introducción al Ethical Hacking Hacker Persona con conocimientos prácticos que modifican los usos de las cosas de modo que éstas puedan emplearse para fines no previstos en su origen. No necesariamente es un cibercriminal Tipos de hacker Hacker ético Persona que, debido a sus normas morales, usa sus conocimientos en informática para mejorar un sistema, descubriendo y reportando sus vulnerabilidades. Hacktivistas Ciber-Soldados Introducción al Ethical Hacking Hacking ético o Pentest Es la utilización de los conocimientos y habilidades para buscar vulnerabilidades, con el fin de incrementar la seguridad. Simulando, en muchos casos, un ataque real. - Las pruebas se realizan con autorización previa de los responsables del sistema a analizar - Es importante la confidencialidad Modalidades de un pentest Black box - Gray Box White box Conocimiento del objetivo + Introducción al Ethical Hacking Tipos de pruebas de intrusión Network pentest Se basa en atacar la red y los componentes que la conforman (servidores, switches, routers, firewalls) Application pentest Consiste en atacar una aplicación, esta puede ser: web, móvil o API Ingeniería Social Se basa en engañar personas para que revelen información sensible. Introducción al Ethical Hacking La necesidad de una prueba de intrusión “Conócete, acéptate, supérate” San Agustín Responder: - ¿Hasta dónde puede llegar? ¿Cuál es el impacto? ¿Puedo identificar cómo lo hizo? Proceso de mejora contínua Introducción al Ethical Hacking Fases de un pentest NIST SP 800-115 (National Institute of Standards and Technology) Introducción al Ethical Hacking Fases de un pentest Planificación Fase donde se definen las reglas del juego (alcance, tipo de pruebas, metodología) Reportar Hallazgos Reconocimiento y Escaneo (Discover) Se obtiene la mayor cantidad de información posibles del objetivo Ganar, escalar y mantener Acceso (Attack) Ataque Cubrir huellas (Attack) Informes y presentaciones ¡Muchas gracias por su participación!