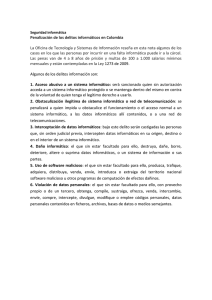

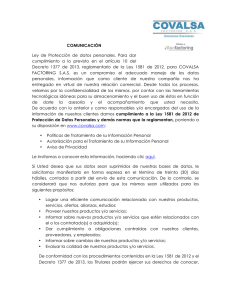

ASPECTOS LEGALES Y REGULATORIO Lida Alexandra Quintero Cuevas - Interoperatividad Y Seguridad Fecha | Aspectos legales Mensajes de datos, comercio electrónico y las firmas digitales Articulo 15 Protección de datos personales Decreto 1377 de 2013 Ley de delitos informáticos Ley 1581 de 2012 Normativa Colombia Ley 1266 de 2008 Ley 1273 de 2009 Habeas Data Aspectos legales Constitución Nacional Articulo 15 • “Todas las personas tienen derecho a su intimidad personal y familiar y a su buen nombre, y el Estado debe respetarlos y hacerlos respetar.” • “….La correspondencia y demás formas de comunicación privada son inviolables. Sólo pueden ser interceptadas o registradas mediante orden judicial, en los casos y con las formalidades que establezca la ley.” Ley 527 de 1999 • “Por medio de la cual se define y reglamenta el acceso y uso de los mensajes de datos, del comercio electrónico y de las firmas digitales, y se establecen las entidades de certificación y se dictan otras disposiciones.” Aspectos legales Ley 1266 de 2008 - Habeas Data (del latín: 'tener datos presentes') • “Por la cual se dictan las disposiciones generales del hábeas data y se regula el manejo de la información contenida en bases de datos personales, en especial la financiera, crediticia, comercial, de servicios y la proveniente de terceros países y se dictan otras disposiciones.” • Se tiene en cuenta a el tratamiento de datos personales a que se refiere el artículo 15 de la Constitución Política, así como el derecho a la información establecido en el artículo 20 de la Constitución Política. Ley 1273 de 2009 - de delitos informáticos * Responsabilidad directa y compartida • Acceso abusivo a un sistema informático (Art. 269 A) - Hasta 96m de privación de la libertad, hasta 1000 SMLMV • Daño informático (Art. 269 D) - Hasta 96m de privación de la libertad , hasta 1000 SMLMV • Violación de datos personales (Art. 269 F) - Hasta 96m de privación de la libertad , hasta 1000 SMLMV • Circunstancias de agravación punitiva (Art.) 269H - Ocho circunstancias que aumentarán las penas de la mitad a las tres cuartas partes. Aspectos legales Ley 1581 de 2012 - Protección de datos personales • Artículo 1°. Objeto. La presente ley tiene por objeto desarrollar el derecho constitucional que tienen todas las personas a conocer, actualizar y rectificar las informaciones que se hayan recogido sobre ellas en bases de datos o archivos, y los demás derechos, libertades y garantías constitucionales a que se refiere el artículo 15 de la Constitución Política; así como el derecho a la información consagrado en el artículo 20 de la misma. Decreto 1377 de 2013 • Artículo 1°. Objeto. El presente decreto tiene como objeto reglamentar parcialmente la Ley 1581 de 2012, por la cual se dictan disposiciones general para la protección de datos personales. • “Artículo 19. Medidas de seguridad. La Superintendencia de Industria y Comercio impartirá las instrucciones relacionadas con las medidas de seguridad en el Tratamiento de datos personales.” Regulación de protección de datos personales “De la Protección de la información y de los datos” • Se tiene como atentados contra la confidencialidad, la integridad y la disponibilidad de los datos y de los sistemas informáticos • • • • • • • Acceso abusivo a un sistema informático. Obstaculización ilegítima de sistema informático o red de telecomunicación. Interceptación de datos informáticos. Daño Informático. Uso de software malicioso. Violación de datos personales. Suplantación de sitios web para capturar datos personales. Sistema de Información o Informáticos: Se entenderá como todo sistema utilizado para generar, recibir, archivar o procesar alguna forma los datos. Regulación de protección de datos personales Responsabilidades del área de las TIC frente a la protección de los sistemas de información que almacenan, procesan y trasmiten información personal recibida para su custodia y tratamiento. • Definir las políticas apropiadas sobre los mecanismos electrónicos de almacenamiento, acceso, modificación y protección recolección, • Implementar los controles que garanticen condiciones de seguridad adecuadas para evitar la adulteración, pérdida, consulta, uso o acceso fraudulento sobre la información. • Ejecutar pruebas que verifiquen la efectividad y eficiencia de los evidencias de las mismas. controles generando • Disponer de los medios electrónicos para la divulgación de las políticas y avisos de privacidad.