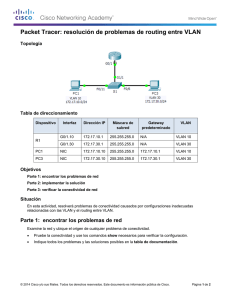

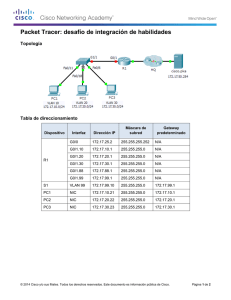

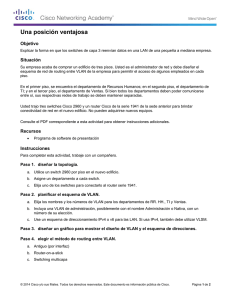

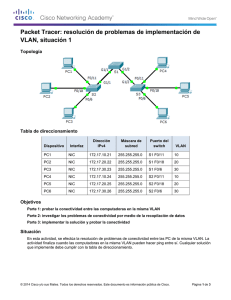

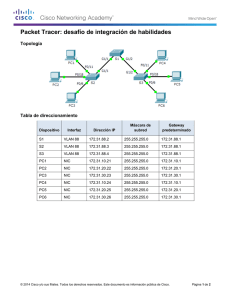

GUIA DE LABORATORIO COD. GL-INGSIS Versión: 00 Fecha: 28/05/2020 Asignatura: REDES y COMUNICACIONES I Semestre Académico: 2020 - I Docente: Mgtr. Emerson Cajahuanca Narro Sección: AA1 Tema: Switch Lan Sesión 11 Laboratorio: Sesión 11 – Configuración Switch Cisco I. SSH Topología Tabla de direccionamiento Dispositivo Interfaces IP Address Máscara de subred S1 VLAN 1 10.10.10.2 255.255.255.0 PC1 NIC 10.10.10.10 255.255.255.0 Objetivos Parte 1: Proteger las contraseñas Parte 2: Cifrar las comunicaciones Parte 3: Verificar la implementación de SSH Aspectos básicos SSH debe reemplazar a Telnet para las conexiones de administración. Telnet usa comunicaciones inseguras de texto no cifrado. SSH proporciona seguridad para las conexiones remotas mediante el cifrado seguro de todos los datos transmitidos entre los dispositivos. En esta actividad, protegerá un switch remoto con el cifrado de contraseñas y SSH. Parte 1: Proteger contraseñas a. Desde el símbolo del sistema en la PC1, acceda al S1 mediante Telnet. La contraseña de los modos EXEC del usuario y EXEC privilegiado es cisco. b. Guarde la configuración actual, de manera que pueda revertir cualquier error que cometa reiniciando el S1. c. Muestre la configuración actual y observe que las contraseñas están en texto no cifrado. Introduzca el comando para cifrar las contraseñas de texto no cifrado. S1(config)# service password-encryption d. Verifique que las contraseñas estén cifradas. Página 1 de 10 Laboratorio: Sesión 11 – Configuración Switch Cisco Parte 2: Cifrar las comunicaciones Paso 1: Establecer el nombre de dominio IP y generar claves seguras En general no es seguro utilizar Telnet, porque los datos se transfieren como texto no cifrado. Por lo tanto, utilice SSH siempre que esté disponible. a. Configure el nombre de dominio redes.ucv S1(config)# ip domain-name redes.ucv b. Se necesitan claves seguras para cifrar los datos. Genere las claves RSA con la longitud de clave 1024. S1(config)# crypto key generate rsa The name for the keys will be: S1.redes.ucv Choose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: 1024 % Generating 1024 bit RSA keys, keys will be non-exportable...[OK] Paso 2: Crear un usuario de SSH y reconfigurar las líneas VTY para que solo admitan acceso por SSH a. a. Cree un usuario administrador con cisco como contraseña secreta. S1(config)# username administrator secret cisco b. Configure las líneas VTY para que revisen la base de datos local de nombres de usuario en busca de las credenciales de inicio de sesión y para que solo permitan el acceso remoto mediante SSH. Elimine la contraseña existente de la línea vty. S1(config)# line vty 0 4 S1(config-line)# login local S1(config-line)# transport input ssh S1(config-line)# no password cisco Parte 3: Verificar la implementación de SSH a. Cierre la sesión del símbolo del sistema donde tenía activo el Telnet e intente iniciar sesión nuevamente con Telnet. El intento debería fallar. b. Intente iniciar sesión mediante SSH. Escriba ssh y presione la tecla Enter, sin incluir ningún parámetro que revele las instrucciones de uso de comandos. Sugerencia: la opción -l representa la letra “L”, no el número 1. c. Cuando inicie sesión de forma correcta, ingrese al modo EXEC privilegiado y guarde la configuración. Si no pudo acceder de forma correcta al S1, reinicie y comience de nuevo en la parte 1. 2 Laboratorio: Sesión 11 – Configuración Switch Cisco II. PortSecurity Topología Tabla de direccionamiento Dispositivo Interfaces IP Address Máscara de subred S1 VLAN 1 10.10.10.2 255.255.255.0 PC1 NIC 10.10.10.10 255.255.255.0 PC2 NIC 10.10.10.11 255.255.255.0 Computadora portátil maliciosa NIC 10.10.10.12 255.255.255.0 Objetivo Parte 1: Configurar la seguridad de puertos Parte 2: Verificar la seguridad de puertos Aspectos básicos En esta actividad, configurará y verificará la seguridad de puertos de un switch. La seguridad de puertos permite restringir el tráfico de entrada de un puerto mediante la limitación de las direcciones MAC que tienen permitido enviar tráfico al puerto. Parte 1. Configurar la seguridad del puerto a. Acceda a la línea de comandos del S1 y habilite la seguridad de puertos en Fast Ethernet 0/1 y 0/2. S1(config)#interface range fa0/1 - 2 S1(config-if-range)# switchport port-security b. Establezca la seguridad máxima, de modo que solo un dispositivo pueda acceder a los puertos Fast Ethernet 0/1 y 0/2. S1(config-if-range)# switchport port-security maximum 1 c. Proteja los puertos de modo que la dirección MAC de un dispositivo se detecte de forma dinámica y se agregue a la configuración en ejecución. S1(config-if-range)# switchport port-security mac-address sticky 3 Laboratorio: Sesión 11 – Configuración Switch Cisco d. Establezca la infracción de manera que no se deshabiliten los puertos Fast Ethernet 0/1 y 0/2 cuando se produzca una infracción, sino que se descarten los paquetes de origen desconocido. S1(config-if-range)# switchport port-security violation restrict e. Deshabilite todos los demás puertos sin utilizar. Sugerencia: utilice la palabra clave range para aplicar esta configuración a todos los puertos de forma simultánea. S1(config-if-range)# interface range fa0/3 - 24 , gi1/1 - 2 S1(config-if-range)# shutdown Parte 2. Verificar la seguridad de puerto a. En la PC1, haga ping a la PC2. b. Verifique que la seguridad de puertos esté habilitada y que las direcciones MAC de la PC1 y la PC2 se hayan agregado a la configuración en ejecución. c. Conecte la Computadora portátil maliciosa a cualquier puerto de switch no utilizado y observe que las luces de enlace estén rojas. d. Habilite el puerto y verifique que la Computadora portátil maliciosa pueda hacer ping a la PC1 y la PC2. Después de la verificación, desactive el puerto conectado a la Computadora portátil maliciosa. e. Desconecte la PC2 y conecte la Computadora portátil maliciosa al puerto de la PC2. Verifique que la Computadora portátil maliciosa no pueda hacer ping a la PC1. f. Muestre las infracciones de seguridad de puertos correspondientes al puerto al que está conectada la Computadora portátil maliciosa. S1# show port-security interface fa0/2 g. Desconecte la Computadora portátil maliciosa y vuelva a conectar la PC2. Verifique que la PC2 pueda hacer ping a la PC1. h. ¿Por qué la PC2 puede hacer ping a la PC1, pero la Computadora portátil maliciosa no puede? ______________________________________________________________________________ ______________________________________________________________________________ 4 Laboratorio: Sesión 11 – Configuración Switch Cisco III. Vlans Elabore la siguiente Topología: Tabla de direccionamiento a usar: Dispositivo Interfaces PC1 NIC PC2 IP Address Máscara de subred VLAN 172.17.10.21 255.255.255.0 10 NIC 172.17.20.22 255.255.255.0 20 PC3 NIC 172.17.30.23 255.255.255.0 30 PC4 NIC 172.17.10.24 255.255.255.0 10 PC5 NIC 172.17.20.25 255.255.255.0 20 PC6 NIC 172.17.30.26 255.255.255.0 30 Objetivos Parte 1: Verificar la configuración de VLAN predeterminada Parte 2: Configurar las VLAN Parte 3: Asignar las VLAN a los puertos Aspectos básicos Las VLAN son útiles para la administración de grupos lógicos y permiten mover, cambiar o agregar fácilmente a los miembros de un grupo. Esta actividad se centra en la creación y la denominación de redes VLAN, así como en la asignación de puertos de acceso a VLAN específicas. 5 Laboratorio: Sesión 11 – Configuración Switch Cisco Parte 1. Visualizar la configuración de VLAN predeterminada Paso 1. Mostrar las VLAN actuales En el S1, emita el comando que muestra todas las VLAN configuradas. Todas las interfaces están asignadas a la VLAN 1 de forma predeterminada. Paso 2. Verificar la conectividad entre dos computadoras en la misma red Observe que cada computadora puede hacer ping a otra que comparta la misma red. • PC1 puede hacer ping a PC4 • PC2 puede hacer ping a PC5 • PC3 puede hacer ping a PC6 Los pings a las PC de otras redes fallan. ¿Qué beneficios proporciona configurar las VLAN a la configuración actual? __________________________________________________________________________________ __________________________________________________________________________________ Parte 2. Configurar las VLAN Paso 1. Crear y nombrar las VLAN en el S1 Cree las siguientes VLAN. Los nombres distinguen mayúsculas de minúsculas. • VLAN 10: Docentes • VLAN 20: Estudiantes • VLAN 30: Invitados (predeterminada) • VLAN 99: Administración y Nativa S1#(config)# vlan 10 S1#(config-vlan)# name Docentes S1#(config-vlan)# vlan 20 S1#(config-vlan)# name Estudiantes S1#(config-vlan)# vlan 30 S1#(config-vlan)# name Invitados S1#(config-vlan)# vlan 99 S1#(config-vlan)# name Management Paso 2. Verificar la configuración de la VLAN ¿Con qué comando se muestran solamente el nombre y el estado de la VLAN y los puertos asociados en un switch? S1# show vlan brief 6 Laboratorio: Sesión 11 – Configuración Switch Cisco Paso 3. Crear las VLAN en el S2 y el S3 Con los mismos comandos del paso 1, cree y nombre las mismas VLAN en el S2 y el S3. Paso 4. Verificar la configuración de la VLAN S2# show vlan brief S3# show vlan brief Parte 3. Asignar VLAN a los puertos Paso 1. Asignar las VLAN a los puertos activos en el S2 Asigne las VLAN a los siguientes puertos: • VLAN 10: Fast Ethernet 0/11 • VLAN 20: Fast Ethernet 0/18 • VLAN 30: Fast Ethernet 0/6 S2(config)# interface fa0/11 S2(config-if)# switchport access vlan 10 S2(config-if)# interface fa0/18 S2(config-if)# switchport access vlan 20 S2(config-if)# interface fa0/6 S2(config-if)# switchport access vlan 30 Paso 2. Asignar VLAN a los puertos activos en S3 El S3 utiliza las mismas asignaciones de puertos de acceso de VLAN que el S2. Paso 3. Verificar la pérdida de conectividad Anteriormente, las PC que compartían la misma red podían hacer ping entre sí con éxito. Intente hacer ping entre PC1 y PC4. Si bien los puertos de acceso están asignados a las VLAN adecuadas, ¿los pings se realizaron correctamente? ¿Por qué? ______________________________________________________________________________ _______________________________________________________________________________ ¿Qué podría hacerse para resolver este problema? _______________________________________________________________________________ 7 Laboratorio: Sesión 11 – Configuración Switch Cisco IV. Trunk Seguirá usando la misma Topología: Tabla de direccionamiento: Dispositivo Interfaces PC1 NIC PC2 IP Address Máscara de subred VLAN 172.17.10.21 255.255.255.0 10 NIC 172.17.20.22 255.255.255.0 20 PC3 NIC 172.17.30.23 255.255.255.0 30 PC4 NIC 172.17.10.24 255.255.255.0 10 PC5 NIC 172.17.20.25 255.255.255.0 20 PC6 NIC 172.17.30.26 255.255.255.0 30 Objetivos Parte 1: Verificar las VLAN Parte 2: Configurar enlaces troncales Aspectos básicos Se requieren enlaces troncales para transmitir información de VLAN entre switches. Un puerto de un switch es un puerto de acceso o un puerto de enlace troncal. Los puertos de acceso transportan el tráfico de una VLAN específica asignada al puerto. Un puerto de enlace troncal pertenece a todas las VLAN de manera predeterminada; por lo tanto, transporta el tráfico para todas las VLAN. Esta actividad se centra en la creación de puertos de enlace troncal y en la asignación a una VLAN nativa distinta a la predeterminada. 8 Laboratorio: Sesión 11 – Configuración Switch Cisco Parte 1. Verificar las VLAN Paso 1. Mostrar las VLAN actuales a. En el S1, emita el comando que muestra todas las VLAN configuradas. Si la sección III sobre VLANS fue correcta, en esta etapa no deberá tener problemas. b. En S2 y S3, visualice y verifique que todas las VLAN estén configuradas y asignadas a los puertos de switch correctos según la tabla de direcciones. Paso 2. Verificar la pérdida de conectividad entre dos computadoras en la misma red Aunque la PC1 y la PC4 estén en la misma red, no pueden hacer ping entre sí. Esto es porque los puertos que conectan los switches se asignaron a la VLAN 1 de manera predeterminada. Para proporcionar conectividad entre las computadoras en la misma red y VLAN, se deben configurar enlaces troncales. Parte 2. Configurar los enlaces troncales Paso 1. Configurar el enlace troncal en el S1 y utilizar la VLAN 99 como VLAN nativa a. Configure las interfaces de G0/1 y G0/2 en S1 para los enlaces troncales. S1(config)# interface range g0/1 - 2 S1(config-if)# switchport mode trunk b. Configure VLAN 99 como la VLAN nativa para las interfaces de G0/1 y G0/2 en S1. S1(config-if)# switchport trunk native vlan 99 El puerto de enlace troncal tarda alrededor de un minuto en volverse activo debido al árbol de expansión. Haga clic en Fast Forward Time (Adelantar el tiempo) para acelerar el proceso. Una vez que los puertos se activan, recibirá de forma periódica los siguientes mensajes de syslog: %CDP-4-NATIVE_VLAN_MISMATCH: Native VLAN mismatch GigabitEthernet0/2 (99), with S3 GigabitEthernet0/2 (1). %CDP-4-NATIVE_VLAN_MISMATCH: Native VLAN mismatch GigabitEthernet0/0 (99), with S2 GigabitEthernet1/1 (1). discovered on discovered on Configuró la VLAN 99 como VLAN nativa en el S1. Sin embargo, S2 y S3 están usando VLAN 1 como la VLAN nativa predeterminada, según lo indica el mensaje de syslog. Si bien hay una incompatibilidad de VLAN nativa, los pings entre las computadoras de la misma VLAN ahora se realizan de forma correcta. ¿Por qué? ________________________________________________________________________________ _______________________________________________________________________________ _______________________________________________________________________________ 9 Laboratorio: Sesión 11 – Configuración Switch Cisco Paso 2. Verificar que el enlace troncal esté habilitado en el S2 y el S3 En el S2 y el S3, emita el comando show interface trunk para confirmar que el DTP haya negociado de forma correcta el enlace troncal con el S1 en el S2 y el S3. El resultado también muestra información sobre las interfaces troncales en el S2 y el S3. ¿Qué VLAN activas tienen permitido cruzar el enlace troncal? ___________________________________________________________________________________ Paso 3. Corregir la incompatibilidad de VLAN nativa en el S2 y el S3 a. Configure la VLAN 99 como VLAN nativa para las interfaces apropiadas en el S2 y el S3. b. Emita el comando show interface trunk para verificar que la configuración de la VLAN sea correcta. Paso 4. Verificar las configuraciones del S2 y el S3 a. Emita el comando show interface interfaz switchport para verificar que la VLAN nativa ahora sea 99. b. Emita el comando show vlan para mostrar información acerca de las VLAN configuradas. ¿Por qué el puerto G0/1 en S2 dejó de estar asignado a VLAN 1? ________________________________________________________________________________ ________________________________________________________________________________ 10