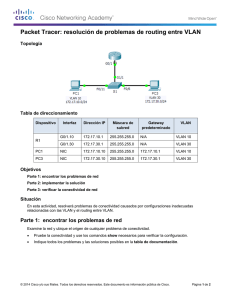

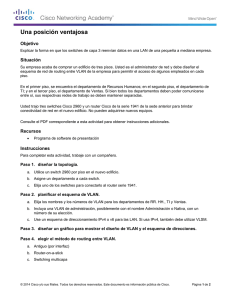

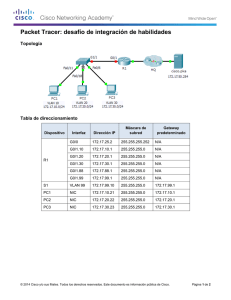

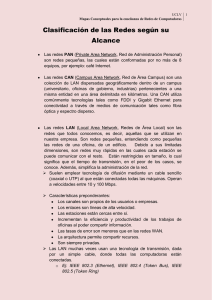

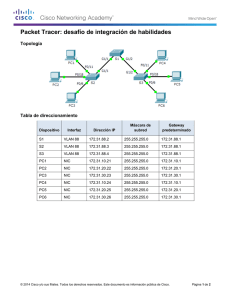

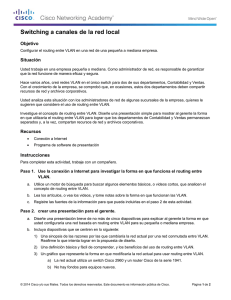

CCNA COMO USAR PACKET TRACER. 2 VIDEO Ubicación equipos de red Cluster: El término clúster (del inglés cluster, que significa 'grupo' o 'racimo') se aplica a los sistemas distribuidos de granjas de computadoras unidos entre sí normalmente por una red de alta velocidad y que se comportan como si fuesen un único servido: en pkt se usan los cluster para reducir la red en la hoja de trabajo. PARA HACER UN CLUSTER SE SELECCIONA LA RED COMPLETA Y SE LE DA EN LA NUBE EN LA PARTE SUPERIOR DERECHA. AGREGAR IMAGEN DE CAMPUES EN EL CLUSTER COMO COLOCAR IMAGEN DE UBICACIÓN. EJEMPLO COMO SACAR LA RED DEL CLUSTER COMO VER LA SIMULACION GNS3 VIDEO 3 COMO CARGAR IOS EN GNS3 1. Se abre GNS3, clic en edit , luego preferences, se abre un nueva ventana, allí nos vamos a IOS Router, clic en new, new imagen, browser, se busca la ruta donde se encuentren las IOS y se le da abrir, ahí sale una ventana le damos yes, next next next, se configuran los puestos o slot que se quieran y se le da next, next, finish, luego le damos apply y ok, allí ya nos debe aparecer el router en gns3. DISEÑO DE UNA RED LAN Y WAN VIDEO 4. LA SIGUIENTE IMAGEN MUESTRA LA ESTRUCTURA DE LA RED EN UN EDIFICIO LA SIGUIENTE IMAGEN MUESTRA LA ESTRUCTURA DE LA RED EN VARIOS EDIFICIOS Diferencia entre sw capa 2 y sw capa3 : en el sw capa 2 se pueden configurar vlans pero estas no van a tener comunicación, en cambio si se tiene un sw capa 3 este permite con figurar vilans y estas si pérmiten la comunicación entre vlasn. NAVEGACIÓN Y CONFIGURACION BASICA EN LA CLI VIDEO 5 Como cambiar el nombre el nombre del switch. CREAR BANNER Configurar clave de acceso al sw Encriptar la clave. Si la clave no se encripta, automáticamente cuando saquemos toda la configuración del sw con el comando SHOW RUNINIG CONFIG, ahí revelara la clave automáticamente. Para evitar esto hacemos el siguiente proceso. Comando para validar la con figuración del router Comandos para guardar la configuración Siempre que se hace una configuración es necesario colocar cualquiera de los dos comandos que se indican a continuación para que esta información quede guardada en la memoria nvram del dispositivo, de lo contrario si se llegase a presentar alguna falla o corte de energía este dispositivo perdería toda la configuración. DIRECCIONAMIENTO, QUE ES UNA DIRECCION IP VIDEO 6. DIRECCIONAM IENTO, MASCARA, MATEMATICA BINARIA VIDEO 7 CONVERIOS DE DECIMAL A BINARIO DIRECCIONAMIENTO IP SUBNETEO VIDEO 8 CONFIGURACION INICIA VTY, BOOT, INTERFAZ VLAN VIDEO 9 CONFIGURACION ACCESO REMOTO CONFIGURACION TELNET NO ES SEGURO/SSH SI Vlan de administración: 1. SE LE CONFIGURA IP (esta dirección ip no establece ningún tipo de enrutamiento, solo se usa para el acceso remoto al sw) 2. HAY DOS MANERAS DE CONECTARCE: POR CABLE DIRECTO AL SW (CABLE CONSOLA) DESDE ALGUN EQUIPO QUE ESTE EN LA RED. (el equipo debe estar en la misma Vlan que la Vlan de administración) Pasos para configurar la Vlan de Administración Nota_ modo de acceso: pc conectado a sw modo troncal: sw conectado a otro sw / router configurarle IP a la Vlan de administración Configuracion de Gateway para acceso desde otra red Configuracion telnet Esta configuracion se hace tanto en el router como en el switch router Switch Configuración equipo con ip Prueba de telent desde pc1 CONFIGURACIÓN ACCESO REMOTO SSH VIDEO 10. CONFIGURACION TELNET NO ES SEGURO/SSH SI 1. En el sw 1 correspondiente a la IP 10.0.99.2se debe configurar: Cambiar nombre del sw Colocar clave de acceso y encriptación Configurar Vlan 99 y dejarla como administración Configurarla interfaz Vlan 99 con la ip 10.0.99.5 255.255.255.0 Colocarle default Gateway 10.0.99.1 Se le da permiso a la interfaz que tiene el equipo administrador Fa0/1 para que tenga acceso a la Vlan 99 NOTA: LA ULTIMA CONFIGURACION SOLO SE DEBE HACER EN EL PRIMER SW YA QUE DESDE ALLI ES DONDE SE VA A TENER ACCESO POR SSH, EN LLOS DEMAS SW NO. Configuración de acceso de todas las Vlan o solo una Vlan CONFIGURACION 1ER SW Cambiar nombre del sw Colocar clave de acceso y encriptación Configurar Vlan 99 y dejarla como administración Configurarla interfaz Vlan 99 con la ip 10.0.99.5 255.255.255.0 Colocarle default Gateway 10.0.99.1 Se le da permiso a la interfaz que tiene el equipo administrador Fa0/1 para que tenga acceso a la Vlan 99 CONF PUERTO TRONCAL Configuración de acceso de todas las Vlan o solo una Vlan CONFIGURACIÓN 2DO SW En el sw 2 correspondiente a la IP 10.0.99.3 se debe configurar: Cambiar nombre del sw Colocar clave de acceso y encriptación Configurar Vlan 99 y dejarla como administración Configurarla interfaz Vlan 99 con la ip 10.0.99.5 255.255.255.0 Colocarle default Gateway 10.0.99.1 Configuración de acceso de todas las Vlan o solo una Vlan CONFIGURACIÓN 3ER SW En el sw 3 correspondiente a la IP 10.0.99.4 se debe configurar: Cambiar nombre del sw Colocar clave de acceso y encriptación Configurar Vlan 99 y dejarla como administración Configurarla interfaz Vlan 99 con la ip 10.0.99.4 255.255.255.0 Colocarle default Gateway 10.0.99.1 Configuración de acceso de todas las Vlan o solo una Vlan CONFIGURACIÓN 4to SW En el sw 4 correspondiente a la IP 10.0.99.5 se debe configurar: Cambiar nombre del sw Colocar clave de acceso y encriptación Configurar Vlan 99 y dejarla como administración Configurarla interfaz Vlan 99 con la ip 10.0.99.5 255.255.255.0 Colocarle default Gateway 10.0.99.1 Configuración de acceso de todas las Vlan o solo una Vlan CONFIGURACION SW PRINCIPAL En el sw 5 correspondiente a la IP 10.0.99.6 se debe configurar: Cambiar nombre del sw Colocar clave de acceso y encriptación Configurar Vlan 99 y dejarla como administración Configurarla interfaz Vlan 99 con la ip 10.0.99.6 255.255.255.0 Colocarle default Gateway 10.0.99.1 Configuración de acceso de todas las Vlan o solo una Vlan Configuración SSH EN SW PRINCIPAL CONFIGURACION PC Y PRUEBA FINAL DHCP SNOOPING (SEGURIDAD EN LA RED LAN) Video 11 EL DHCP suministra direcciones IP a los hosts, los tipos de ataques se pueden hacer de dos maneras: Ataques de agotamiento dhcp: el atacante satura el servidor dhcp, lo que hace es que utiliza las ip disponibles que el servidor puede emitir, luego que hace esto el servidor ya no podrá emitir mas direcciones, esto presenta una denegación de servicio ya que los nuevos usuarios no pueden tener un acceso a la red. Un ataque de denegación de servicios se usa para sobrecargar dispositivos y servicios de red específicos, como el trafico ilegitimo lo que impide que el trafico legitimo llegue a los recursos. Suplantación de identidad dhcp: un atacante incorpora un servidor de dhcp falso para emitir direcciones a los clientes, esto lo hace con el fin de obligar al usuario a usar no usar el servidor de dominio de la compañía, sino a usar el servidor de dominio del atacante. Estos dos tipos de ataques van de la mano ya que lo que hace el atacante es primero generar el agotamiento de direcciones y luego incorpora su servidor dhcp falso. También se pueden observar los siguientes ataques: Ataque telnet, Ataque contraseña por fuerza bruta Denegación de servicios por telnet PRACTICAS RECOMENDADAS Política de seguridad y desactivar los servicios y puertos que no se utilicen Utilizar contraseñas seguras Controlar el acceso físico a los dispositivos Evitar uso de páginas web http estándar inseguras Recopilar copias de seguridad de respaldo y pruébelas periódicamente Capacitar a los empleados sobre los ataques de ingeniería social Cifre y proteja todas las contraseñas y datos confidenciales Implementar hardware y software como firewall Mantener todo el software actualizado. Bloqueo de puertos Este bloqueo se puede hacer puerto por puerto o también se puede mediante un rango de puertos En la siguiente imagen se puede observar que solo se están usando 3 puertos en el Sw 0 y en el Sw 1 solo se usan 2 puertos. Pasos para bloquear un rango de puertos Pasos para habilitar un rango de puertos HABILITAR DHCP SNOOPING EN SW. PASOS: Habilitar la detección dhcp mediante comando ip dhcp snooping Habilitar dhcp para las Vlan ip dhcp snooping Vlan Definir los puertos confiables ip dhcp snooping true Limitar la velocidad a la a que un atacante puede enviar solicitud de dhcp falsas ip dhcp limit velocidad SEGURIDAD EN PUERTOS EN LA LAN Video 12 Configuración de puertos por mac del equipo, con esto lo que se quieres es restringir limitar las conexiones de equipos por ptos ethernet, ósea que para un puerto fa0/1 pudo hablitar uno o dos equipos (1 equipo = solo un pc o 2 equipos si el el equipo tiene un teléfono ip). Sin solo se deja configurado para solo un equipo, el proceso que va a hacer el sw es que, si detecta otro dipositivo conectado, lo que va a hacer este es que se va a apagar el puerto o simplemente se restringe. En este caso la seguridad de ptos no se puede generar el nos puertos troncales gigaetherner, esta configuración solo se debe hacer en los puertos ethernet. Que son los que van directamente a los equipos. LAS TES FORMAS DE CONF EL BLOQUEO SWitchport PORt-security VIOlation PRotect: protege el puerto, si se conecta un usuario no legitimo al puerto, el restringe el acceso a la intranet o a internet, pero NO notifica. SWitchport PORt-security VIOlation REstrict: restringe el acceso a la intranet o a internet, y SI notifica. SWitchport PORt-security VIOlation Shutdown: apaga el puerto Falta CONFIGURACIÓN DE VLAN ENLACES TRON Video 13 Las vlan se pueden configurar 1. Si hay 2 sw, cada uno puede tener configurada una vlan 2. En un solo sw se pueden configurar varias vlan Tipos de vlan Vlan de voz Vlan de datos Vlan predeterminada Vlan nativa LAS Vlan disponibles son Vlan 2 a la 98 y 100 hasta la 1000, ya que la vlan 1 es la preconfigurada en los equipos cisco, la vlan 99 se deja como administración. COMO CREAR UNA VLAN COMPROBAR LA CREACIÓN DE LAS VLAN Se realiza la misma configuración en los otros dos sw. COMO CREAR LOS PTOS DE ACCESO. CONFIGURACION 2DO SW Se realizan los mismos pasos anteriores CONFIGURACION SW INTERMEDIO Al sw intermedio se le deben configurar las troncales, sin esta configuración no se puede tener conexión entre las dos vlan 10 PRUEBA DE CONEXIÓN ENTRA LAS VLAN LOS EQUIPOS DEBEN TENER CONFIGURADAS IP Desde el equipo pc0 se le hace ping al equipo pc3 que corresponden a la misma vlan Ahora se hace ping de manera viceversa Prueba desde la vlan 11 Nota: Con la configuración anterior, solo se puede tener acceso entre las mismas vlan NO entre vlan diferentes. ENRUTAMIENTO ENTRE VLANS Video 14 CONFIGURACION VTP EN SW PRINCIPAL (SERVER) Cuando se realiza enrutamiento mediante VTP lo que se haces es que SOLO se realiza configuración de las vlan el el sw principal, este seria configurado como servidor y los demás sw quedarían como cliente, así que todas las vlan que estén configuradas el el principal automáticamente van a estar publicadas en los demás sw o sw cliente. CONFIGURACION SW SECUNDARIOS (CLIENT) COMPROVACION DE LA EXISTENCIA DE LAS VLAN EN ESE SW ENRUTAMIENTO ENTRE VLAN CONFIGURACION DE IP A PC PRUEBA DE PING ENTRE VLAN PTE VALIDAR NO DA ROUTING VLAN EN ROUTER Video 15 CREACION LAS VLAN EN LOS SW CONFIGURAR LOS PUERTOS COMO ACCESO CONFIGURAR TRONCALES CONFIGURACION ROUTER CONFIGURACION DE SUBINTERACES Configuración de ip en equipos