Análisis de la investigación de uso de los valores de muestreo de IEC 61850 para lograr un esquema de protección de líneas de transmisión compensadas en serie

Anuncio

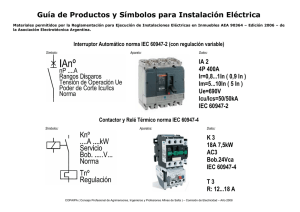

UNIVERSIDAD DISTRITAL FRANCISCO JOSÉ DE CALDAS – PROTOCOLOS DE ENRUTAMIENTO Y SWITCHING APLICADOS A REDES INDUSTRIALES Y DE COMUNICACIONES 1 Análisis de la investigación de uso de los valores de muestreo de IEC 61850 para lograr un esquema de protección de líneas de transmisión compensadas en serie Cristian David Fonseca Díaz, Andrés Steven Morales Rodríguez 20161007013, 20151007083 I. PLANTEAMIENTO DEL OBJETO DEL DOCUMENTO L a investigación no plantea un problema en si, sino más bien, la capacidad de aprovechamiento de señales utilizadas en el estándar IEC 61850-9-2 para mejorar técnicas de protección en líneas de transmisión que necesitan ser compensadas (en este documento, sólo mencionan compensación en serie). Se mencionan dos tipos de señales utilizadas en el mapeo de subestaciones, las cuales son: GOOSE (Generic Object Oriented Substation Events) y SV (Sampled Values). Por lo general, los mensajes de GOOSE llevan consigo información binaria entre IED’S (Intelligent Electronic Devices) con el fin de indicar algún tipo de evento que ocurra en la subestación, mientras que el protocolo SV se usa principalmente en los equipos de campo, módulo o bahía, los cuales pueden llegar a ser transformadores de medida de potencial, transformadores de medida de corriente, seccionadores e interruptores. La comunicación del IED se lleva a cabo por medio de Ethernet, de acuerdo a la norma y produce o transmite 8 señales diferentes, las cuales son: cuatro valores de tensión para las fases y el neutro, al igual que cuatro valores de corriente para las mismas fases y el neutro. La tasa de muestreo de estas señales es de 256 muestras por ciclo y se diseñó la comunicación en bus con estas señales en los IED’S de las subestaciones con el fin de lograr la reducción del uso de cobre en las mismas, lo que también reduce costes de ingeniería y complejidades en los procesos de instalación. Para la protección de líneas eléctricas, se utilizan técnicas que se basan en la detección fasorial. Uno de las desventajas de este tipo de tecnologías es que no son (de acuerdo a la investigación) adecuadas para la protección de dispositivos de compensación que se disponen en serie con las líneas de transmisión. Se argumenta esta postura, diciendo que los relés (protecciones) de distancia que se utilizan en los compensadores conectados de esta forma poseen varios retos debido a las inversiones de corriente y de tensión inyectadas por los 24 de marzo del 2020. Presentado a Danilo Alfonzo López Sarmiento. Análisis de la investigación de uso de los valores de muestreo de IEC 61850 para lograr un esquema de protección de líneas de transmisión compensadas en serie Fonseca Díaz Cristian David. Estudiante de Ing. eléctrica de la Facultad de Ingeniería de la Universidad Distrital Francisco José de caldas (e-mail: [email protected]). Morales Rodríguez Andrés Steven. Estudiante de Ing. eléctrica de la Facultad de Ingeniería de la Universidad Distrital Francisco José de caldas (e-mail: [email protected]). compensadores al momento de hacer una (valga la redundancia) compensación. También se menciona que, a pesar de existir métodos o formas de corregir los problemas ocasionados por las inyecciones en las protecciones, estos no son completamente confiables. Se mencionan métodos que son más efectivos y rápidos, pero “inmaduros” o no lo suficientemente desarrollados aún como lo son los algoritmos de protecciones por transitorios. Los métodos anteriores involucran transformaciones tiempo-frecuencia a través de transformadas de Fourier y otra llamada DWT (discrete wavelet transform), las cuales permiten (después de extraer y analizar la información) encontrar la posición y magnitud de los eventos. Se prefiere el uso de DWT por la eficiencia y la conveniencia de que se puede hacer con un arreglo de filtros, sin embargo, la tasa de procesamiento de estas señales es significativamente menor a la de SV, siendo esta de 20 a 32 muestras por ciclo. Debido a esto, lo que se plantea es el uso de SV en IED’S para lograr la protección de sistemas de compensación enserie para líneas eléctricas usando una tasa de muestreo de 80/256 con algoritmos de protección de transitorios y también métodos tradicionales de distancia. II. METODOLOGÍA PARA LOGRAR EL OBJETIVO Y RESULTADOS Para lograr el objetivo, primero se desarrolló un algoritmo de protección híbrido por medio del cual, se puede determinar la ubicación de la eventualidad de cortocircuito (falla) en la línea. La idea es que, al momento de registrarse el evento, las ondas generadas por el mismo producen una polaridad que puede ser analizada en ambos extremos de la línea, lo que permite tener conocimiento de la dirección de las ondas de falla, al igual que otras magnitudes fundamentales. Para lograr esto, también se tuvo en cuenta los parámetros de la línea. La examinación de la polaridad de los transitorios requirió del uso de DWT para poder procesar la información en el dominio de la frecuencia. Hay que resaltar el hecho de que antes de usar DWT, se hizo uso de una matriz de transformación llamada “Matriz de transformación de Clarke”, la cual permite obtener el manejo de todos los tipos de falla (monofásica a tierra, línea-línea, línea-línea a tierra y trifásica) por medio de dos señales compuestas. 2 Fig. 1. Extracción de transitorios de alta frecuencia [1]. 𝐼0 1 1 𝐼 ( 𝛼 ) = (2 3 𝐼𝛽 0 Fig. 2. 1 1 𝐼𝑎 −1 −1 ) (𝐼𝑏 ) √3 −√3 𝐼𝑐 Matriz de transformación de Clarke aplicada [1]. Teóricamente, la protección por medio del algoritmo de transitorios es lo suficientemente eficiente como para determinar cuándo y dónde se ha determinado la falla, sin embargo, en la práctica, estos algoritmos también pueden tener algún tipo de respuesta ante otro tipo de fenómenos transitorios y generar una operación incorrecta. Debido a lo anterior, se implementó la protección por medio de los medios tradicionales junto al algoritmo mencionado. Los algoritmos se complementan de tal forma que el algoritmo transitorio discrimina las fallas internas de externas y el de distancia distingue entre las fallas y transitorios más comunes del sistema de potencia. Si el valor de la frecuencia extraída del transitorio supera cierto valor, entonces el sigo de la polaridad de dicho evento se almacena. Si se detecta una perturbación, entonces se envía un mensaje GOOSE al extremo remoto con la forma de onda observada. La implementación del prototipo del relé, se hizo utilizando una computadora con Linux y programado en C. La implementación de la IEC 61850 de hizo por medio de un protocolo fuente de SISCO. Se usó un nodo lógico GGIO (generic input-output) debido a que lo que se está implementando no se encuentra estandarizado en la IEC 61850. Los archivos de configuración de los mensajes GOOSE y de los valores de SV se configuraron el IED por medio de un archivo de configuración “cid” utilizando SCL (Substation Configuration Languaje). Una vez se estableció la conexión con una señal fuente de SV, la aplicación recibe los datos de SV y los almacena en un buffer, mientras que simultáneamente se leen del buffer y se decodifican para obtener los valores de tensión y corriente en tiempo real. Los datos se filtran para quitar ruido mediante un filtro digital. La implementación de la protección de distanciamiento se llevó a cabo por medio de los datos provistos de los fasores y las impedancias y reactancias del sistema por medio de cálculos convencionales. Se propuso un círculo de Mho con una cobertura de 110-120%. En cuanto a la protección usando transitorios, se tomaron los valores de SV del relé se toman y por medio de la transformada se colocan en un módulo DWT para extraer los transitorios de alta frecuencia de la corriente. La validación del IED se llevó a cabo por medio de simulaciones en tiempo real basado en técnicas de simulación de electromagnetismo transitorio. El sistema de potencia simulado fue de 230kV, 60 Hz y 200 km de longitud. Las líneas de transmisión fueron modeladas utilizando el modelo dependiente de frecuencia de las líneas. El modelo de los capacitores en serie incluyó protección basada en tiristores. La línea se modeló con una compensación del 40%. Para las medidas se hizo uso de CT’S y PT’S. Debido a las limitaciones de recursos, sólo se utilizó un prototipo real de relé, mientras que el otro, fue implementado dentro del simulador. La configuración de la comunicación con IEC 61850. La tarjeta de interfaz de las RTD, conocidas como tarjetas GTNET soporta protocolos GOOSE y SV. Se usaron dos, una para cada protocolo. El módulo de SV que se simuló en la RTD se encuentra compilado con el protocolo IEC 61850-9-2 LE y publica 4 tensiones y corrientes a través de GTNET1, el cual fue dedicado a comunicación de valores SV. El IED de la PC se suscribe a los datos SV publicados por GTNET1 a través del bus de alta velocidad y cuando recibe la información la descifra y envía los algoritmos al relé. Para el modelado del sistema se tuvo en cuenta factores como el efecto de los ADC, filtros de anti-aliasing y frecuencia de muestreo. Fig. 3. Modelo de adecuador de señal a SV implementado en RTD [1]. El resultado de toda la metodología fue una protección híbrida desarrollada en una computadora para la protección de compensadores en serie de líneas de transmisión haciendo uso de los SV que se estipulan en la IEC 61850-9-2 LE. Se confirma que los valores de SV de la norma contienen suficiente información para implementar la protección de forma eficaz, al igual que la detección y ubicación de fallas de tipo cortocircuito. III. DIAGRAMA DE FLUJO El diagrama de flujo se encuentra en el apartado de anexos. En él se puede observar la metodología para la implementación de las protecciones para los compensadores. 1. 2. Primero llegan los paquetes con valores de señal SV, los cuales son decodificados y en estos se encuentran los valores de corrientes y tensiones instantáneas. Mediante transformadas al dominio de la frecuencia y de 3 3. 4. extracción de fasores se determina el cumplimiento o no cumplimiento de las condiciones establecidas que ejecutan una acción de envío de GOOSE. En caso de cumplir las condiciones, se hace una comparación con la polaridad de las ondas remotas. Si ambas ondas coinciden en polaridad, se trata de una falla interna, en caso de que no coincidan, es una perturbación externa y no debe actuar el sistema. IV. REFERENCIAS [1] PAESSLER, «¿Qué es una dirección IP?,» [En línea]. Available: https://www.es.paessler.com/itexplained/ip-address. [2] D. A. L. Sarmiento, «Laboratorio VLAN en GNS3,» Bogotá D.C.. 4 V. ANEXOS