ESCUELA DE INFORMÁTICA SISTEMA OPERATIVO EN RED EL

Anuncio

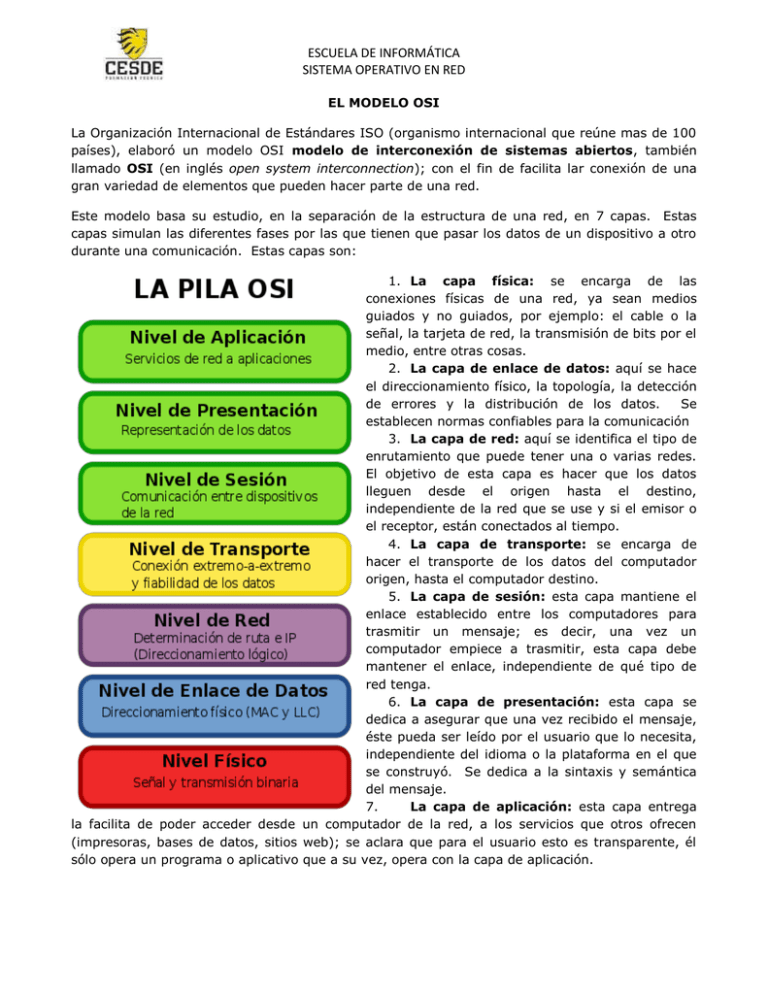

ESCUELA DE INFORMÁTICA SISTEMA OPERATIVO EN RED EL MODELO OSI La Organización Internacional de Estándares ISO (organismo internacional que reúne mas de 100 países), elaboró un modelo OSI modelo de interconexión de sistemas abiertos, también llamado OSI (en inglés open system interconnection); con el fin de facilita lar conexión de una gran variedad de elementos que pueden hacer parte de una red. Este modelo basa su estudio, en la separación de la estructura de una red, en 7 capas. Estas capas simulan las diferentes fases por las que tienen que pasar los datos de un dispositivo a otro durante una comunicación. Estas capas son: 1. La capa física: se encarga de las conexiones físicas de una red, ya sean medios guiados y no guiados, por ejemplo: el cable o la señal, la tarjeta de red, la transmisión de bits por el medio, entre otras cosas. 2. La capa de enlace de datos: aquí se hace el direccionamiento físico, la topología, la detección de errores y la distribución de los datos. Se establecen normas confiables para la comunicación 3. La capa de red: aquí se identifica el tipo de enrutamiento que puede tener una o varias redes. El objetivo de esta capa es hacer que los datos lleguen desde el origen hasta el destino, independiente de la red que se use y si el emisor o el receptor, están conectados al tiempo. 4. La capa de transporte: se encarga de hacer el transporte de los datos del computador origen, hasta el computador destino. 5. La capa de sesión: esta capa mantiene el enlace establecido entre los computadores para trasmitir un mensaje; es decir, una vez un computador empiece a trasmitir, esta capa debe mantener el enlace, independiente de qué tipo de red tenga. 6. La capa de presentación: esta capa se dedica a asegurar que una vez recibido el mensaje, éste pueda ser leído por el usuario que lo necesita, independiente del idioma o la plataforma en el que se construyó. Se dedica a la sintaxis y semántica del mensaje. 7. La capa de aplicación: esta capa entrega la facilita de poder acceder desde un computador de la red, a los servicios que otros ofrecen (impresoras, bases de datos, sitios web); se aclara que para el usuario esto es transparente, él sólo opera un programa o aplicativo que a su vez, opera con la capa de aplicación. ESCUELA DE INFORMÁTICA SISTEMA OPERATIVO EN RED DE UNA RED Las redes están formadas por una serie de elementos que varían de acuerdo al tipo de red que se esté configurando. Ilustración 1: Elementos de una red Ilustración 2: Componentes de una red Adicionales a los típicos computadores, tarjetas de red, cableado, recursos y software, se incluyen los siguientes dispositivos: LOS REPETIDORES Cuando las distancias entre los nodos de una red son muy elevadas los efectos de la atenuación resultan siendo intolerables, es necesario entonces utilizar dispositivos que restauren la señal a su estado original. Los repetidores son dispositivos encargados de regenerar la señal entre los dos segmentos de red que interconectan, extendiendo de esta forma su alcance. ESCUELA DE INFORMÁTICA SISTEMA OPERATIVO EN RED Su funcionamiento es el siguiente: toman la señal que circula por una red y la propagan sin efectuar ningún tipo de traducción o interpretación de dicha señal. Su efecto sobre el retardo de propagación de la señal es mínimo. Dos cables unidos por un repetidor se ven como un mismo cable. Por ello, sobre ambos debe ir el mismo tipo de red de área local, puesto que los nodos de ambos segmentos pertenecen a la misma red. Sin embargo, los cables que unen sí pueden ser diferentes, por ejemplo coaxial y fibra óptica. LOS PUENTES Un puente es un dispositivo que conecta dos redes de distintas topologías y protocolos a nivel de enlace, por ejemplo una red Ethernet y una Token-Ring. Las funciones de un puente son: Dividir una red de área local en dos subredes. Cuando una red de área local se hace demasiado grande, en cuanto a número de nodos, debe ser dividida para que su rendimiento sea mejor. Interconectar dos redes de área local, pudiendo tener protocolos de nivel de enlace o medios de transmisión distintos. Como puede ser la interconexión de una red inalámbrica a una de cable o una red Ethernet a otra Token Ring. Controlar las tramas defectuosas. Independientemente del objetivo por el que se haya conectado el puente a la red su funcionamiento será siempre el mismo. Básicamente los puentes reciben todos los paquetes enviados por cada red acoplada a él, y los reenvían selectivamente entre las redes de área local, utilizando sólo las direcciones MAC (de enlace) para determinar donde retransmitir cada paquete. Los puentes reenvían sólo aquellos paquetes que están destinados a un nodo del otro lado del puente, descartando (filtrando) aquellos que no necesitan ser retransmitidos o hayan detectado que son defectuosos. Uno de los problemas fundamentales de las redes de computadores es el excesivo tráfico que en ellas se genera. Cuando el tráfico es muy alto se pueden producir colisiones que, ralentizarían mucho la comunicación. Mediante la división del segmento de red en dos, y su conexión por medio de un puente, se reduce el tráfico general en la red, ya que éste mantendrá aislada la actividad de la red en cada segmento. Además, al tener dos redes de área local más pequeñas, el dominio de colisión, también disminuye. De esta forma se consigue que el riesgo de colisión sea menor. LOS CONMUTADORES ESCUELA DE INFORMÁTICA SISTEMA OPERATIVO EN RED Un conmutador, también denominado switch, es un dispositivo que permite la interconexión de redes de área local a nivel de enlace. A diferencia de los puentes, los conmutadores sólo permiten conectar redes que utilicen los mismos protocolos a nivel físico y de enlace. Su principal función es segmentar una red para aumentar su rendimiento. Filtran y dirigen tramas entre los segmentos de la red de área local proporcionando un ancho de banda dedicado: forman un circuito virtual entre el equipo emisor y el receptor, y disponen de todo el ancho de banda del medio durante la fracción de segundo que tardan en realizar la transmisión. La función de un switch consiste en tomar la dirección MAC de una trama de datos y, en función de ella, enviar la información por el puerto correspondiente. En comparación con el hub, actúa más inteligentemente ya que filtra el tráfico y tiene capacidad de reconocimiento. Los datos pueden conducirse por rutas separadas, mientras que en el hub, las tramas son conducidas por todos los puertos. LOS ENCAMINADORES El encaminador, también denominado router, es un dispositivo que permite interconectar redes que operan con una capa de red diferente. Como funciona a nivel de red los protocolos de comunicación en los niveles superiores, a ambos lados del encaminador, deben ser iguales. En una red de área extensa, cualquiera de las estaciones intermedias en la transmisión de un mensaje se considera un encaminador. Por ello, al recibir un paquete, debe extraer de éste la dirección del destinatario y decidir cuál es la mejor ruta, a partir del algoritmo y tabla de encaminamiento que utilice. Además un encaminador dispone de sus propias direcciones a nivel de red. Un encaminador necesita de una serie de parámetros básicos para que pueda funcionar correctamente, como son: Direcciones de los puertos y redes a las que está conectado. ESCUELA DE INFORMÁTICA SISTEMA OPERATIVO EN RED Algoritmos de encaminamiento que va a utilizar. Tablas de encaminamiento estáticas para configurar rutas fijas en la red. Adicionalmente puede configurarse para el filtrado de los paquetes, proporcionando así mayor seguridad a la red, en este caso actúa como lo que se denomina cortafuegos o firewall. LAS PASARELAS El concepto de pasarela, también denominada gateway, es quizás algo abstracto. Básicamente es un sistema de hardware o software que permite interconectar redes que utilizan arquitecturas completamente diferentes con el propósito de que intercambien información. Una pasarela es, por ejemplo, un enrutador que dirige el tráfico desde una estación de trabajo a la red exterior que sirve las páginas Web. En el caso de acceso telefónico, la pasarela sería el ISP (proveedor de servicios de Internet) que conecta el usuario a Internet. Normalmente una pasarela se diseña utilizando un computador personal dedicado, con varias tarjetas de red y programas de conversión y comunicación. Debe tener la capacidad suficiente para acoplar velocidades entre las líneas, realizar conversiones de protocolo y optimizar la ocupación de las redes. A cambio de toda esta funcionalidad y flexibilidad, el retardo de propagación para una trama que atraviesa una pasarela es mucho mayor que el experimentado en el caso de otros dispositivos. EL CORTAFUEGO O FIREWALL Es un sistema que previene el uso y el acceso de personal no autorizado a una red Los cortafuegos pueden ser software, hardware, o una combinación de ambos. Se utilizan con frecuencia para evitar que los usuarios desautorizados de Internet tengan acceso a las redes privadas conectadas con Internet, especialmente intranets. Todos los mensajes que entran o salen de la Intranet pasan a través del cortafuegos, que examina cada mensaje y bloquea los que no cumplen los criterios de seguridad especificados. Es importante recordar que un cortafuegos no elimina problemas de virus del computador, sino que cuando se utiliza conjuntamente con actualizaciones regulares del sistema operativo y un ESCUELA DE INFORMÁTICA SISTEMA OPERATIVO EN RED buen software antivirus, añadirá cierta seguridad y protección adicionales para tu computador o red. Cortafuegos de hardware Los cortafuegos de hardware proporcionan una fuerte protección contra la mayoría de las formas de ataque que vienen del mundo exterior y se pueden comprar como producto independiente o en routers de banda ancha. Desafortunadamente, luchando contra virus, gusanos y Troyanos, un cortafuegos de hardware puede ser menos eficaz que un cortafuegos de software, pues podría no detectar gusanos en emails. Cortafuegos de software Para usuarios particulares, el cortafuegos más utilizado es un cortafuego de software. Un buen cortafuegos de software protegerá tu computador contra intentos de controlar o acceder a tu computador desde el exterior, y generalmente proporciona protección adicional contra los troyanos o gusanos de E-mail más comunes. La desventaja de los cortafuegos de software es que protegen solamente al computador en el que están instalados y no protegen una red.