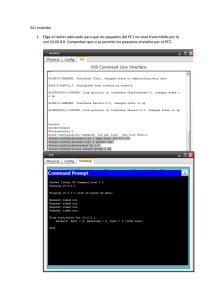

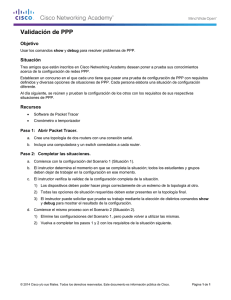

PROYECTO FINAL REDES IV NOMBRE.: YONNY TORRICO GALARZA DOCENTE.: ING. GUSTAVO PEREZ FECHA.: 04/06/2019 SANTA CRUZ DE LA SIERRA - BOLIVIA Contenido Objetivo general............................................................................................................ 4 Objetivo especifico ........................................................................................................ 4 Fundamentos teóricos .................................................................................................. 5 Protocolos de enrutamiento dinámicos ...................................................................... 5 ENRUTAMIENTO DINAMICO (RIP) ...................................................................... 5 ¿Que es RIP? ........................................................................................................ 5 Versiones de RIP ................................................................................................... 5 OSPF ........................................................................................................................ 5 ¿Qué es una WAN? ............................................................................................... 6 Circuitos virtuales .................................................................................................. 6 Tecnología VPN..................................................................................................... 6 Tipos de acceso VPN Existen dos tipos de acceso VPN: ...................................... 7 ¿Qué es el PPP? ................................................................................................... 7 Configuración del PPP ........................................................................................... 9 ACL .......................................................................................................................... 9 Cómo utilizar las ACL para la protección de redes................................................. 9 Cómo funcionan las ACL ..................................................................................... 10 Tip o s d e ACL d e Cis c o .................................................................................. 10 Desarrollo ................................................................ Ошибка! Закладка не определена. Configuraciones ACL, NAT, VLAN ....................... Ошибка! Закладка не определена. ACL .................................................................. Ошибка! Закладка не определена. 2***** router vtp red B ....................................... Ошибка! Закладка не определена. 3*** router eigrp ................................................ Ошибка! Закладка не определена. 4***** ................................................................ Ошибка! Закладка не определена. 6***** ................................................................ Ошибка! Закладка не определена. 7***** router vpn RED B .................................... Ошибка! Закладка не определена. 8****router D ..................................................... Ошибка! Закладка не определена. 9**** .................................................................. Ошибка! Закладка не определена. 10************** .................................................. Ошибка! Закладка не определена. *******................................................................ Ошибка! Закладка не определена. 11 ..................................................................... Ошибка! Закладка не определена. ****** ................................................................. Ошибка! Закладка не определена. 12 ..................................................................... Ошибка! Закладка не определена. 13 ..................................................................... Ошибка! Закладка не определена. ****** ................................................................. Ошибка! Закладка не определена. 14 ..................................................................... Ошибка! Закладка не определена. ********| ............................................................. Ошибка! Закладка не определена. pág. 2 16 ..................................................................... Ошибка! Закладка не определена. ********** ........................................................... Ошибка! Закладка не определена. 18****** ............................................................. Ошибка! Закладка не определена. NAT .................................................................. Ошибка! Закладка не определена. Primer NAT 10.10.100.23 ................................. Ошибка! Закладка не определена. Segundo NAT 200.15.13.200........................... Ошибка! Закладка не определена. Tercer NAT 23.153.5.14 .................................. Ошибка! Закладка не определена. VLAN.................................................................... Ошибка! Закладка не определена. Tablas de enrutamiento ........................................ Ошибка! Закладка не определена. Router EIGRP ................................................... Ошибка! Закладка не определена. Router VPN ...................................................... Ошибка! Закладка не определена. Router Rip ........................................................ Ошибка! Закладка не определена. Router ospf ....................................................... Ошибка! Закладка не определена. VPN ..................................................................... Ошибка! Закладка не определена. Conclusiones ........................................................... Ошибка! Закладка не определена. pág. 3 Objetivo general Se espera con este proyecto un buen desempeño de todo lo aprendido durante el modulo aplicando todo el conocimiento basado tanto en teoría como practica y también de investigación. Objetivo especifico Buen entendimiento de protocolos estáticos Buen entendimiento de protocolos dinámicos Buen entendimiento de protocolos ppp Fácil manejo de mecanismos como el nat Buen desempeño en el manejo de herramientas de simulador packet tracer Realizar el enrutamiento dinámico de los protocolos OSPF,EIGRP,RIP,ESTATICO, Toda la red debe tener conexión Trabajo correcto de vpn pág. 4 Fundamentos teóricos Protocolos de enrutamiento dinámicos ENRUTAMIENTO DINAMICO (RIP) ¿Que es RIP? Es un protocolo de enrutamiento dinámico que los routers utilizan para poder tener acceso y conocer las demás redes existentes, lo que hace el router es publicar las redes que tiene directamente conectados con los demás routers. Es un protocolo de Vector distancia, ya que toma como métrica la cantidad de saltos y así elegir la mejor ruta para mandar los paquetes. La distancia máxima de saltos que soporta RIP es de 15 saltos, si hay mas, lo considera como ruta inaccesible. Versiones de RIP RIPv1 Es un protocolo de ruteo con clase, es decir que toma en cuenta solo la clase de dirección IP para enrutar, sin importar que mascara de subred posee. No admite VLSM. RIPv2 Es un protocolo de ruteo con mejoras a comparación de la versión 1 de RIP, ya que no enruta con clase, es decir que si toma en cuenta la máscara que posee la dirección IP a la hora de enrutar. Además si admite VLSM. OSPF OSPF es la respuesta de IAB a través del IETF, ante la necesidad de crear un protocolo de routing interno que cubriera las necesidades en Internet de routing interno que el protocolo RIP versión 1 ponía de manifiesto: Lenta respuesta a los cambios que se producían en la topología de la red. Poco bagaje en las métricas utilizadas para medir la distancia entre nodos. pág. 5 Imposibilidad de repartir el tráfico entre dos nodos por varios caminos si estos existían por la creación de bucles que saturaban la red. Imposibilidad de discernir diferentes tipos de servicios. Imposibilidad de discernir entre host, routers , diferentes tipos de redes dentro de un mismo Sistema Autónomo. Algunos de estos puntos han sido resueltos por RIP versión 2 que cuenta con un mayor número de métricas así como soporta CIRD, routing por subnet y transmisión multicast. ¿Qué es una WAN? Una WAN es una red de comunicación de datos que opera más allá del alcance geográfico de una LAN. Las WAN se diferencian de las LAN en varios aspectos. Mientras que una LAN conecta computadoras, dispositivos periféricos y otros dispositivos de un solo edificio u de otra área geográfica pequeña, una WAN permite la transmisión de datos a través de distancias geográficas mayores. Las tres características principales de las WAN son las siguientes: Las WAN generalmente conectan dispositivos que están separados por un área geográfica más extensa que la que puede cubrir una LAN. Las WAN utilizan los servicios de operadoras, como empresas proveedoras de servicios de telefonía, empresas proveedoras de servicios de cable, sistemas satelitales y proveedores de servicios de red. Las WAN usan conexiones seriales de diversos tipos para brindar acceso al ancho de banda a través de áreas geográficas extensas. Circuitos virtuales Circuito virtual permanente (PVC, Permanent Virtual Circuit): un circuito virtual establecido de forma permanente que consta de un modo (transferencia de datos). Circuito virtual conmutado (SVC, Switched Virtual Circuit): son circuitos virtuales que se establecen dinámicamente a pedido y que se terminan cuando se completa la transmisión. La comunicación a través de un SVC consta de tres fases: establecimiento del circuito, transferencia de datos y terminación del circuito. La fase de establecimiento involucra la creación del VC entre los dispositivos origen y destino. La transferencia de datos implica la transmisión de datos entre los dispositivos a través del VC, y la fase de terminación de circuito implica la interrupción del VC entre los dispositivos origen y destino. Tecnología VPN Una VPN es una conexión encriptada entre redes privadas a través de una red pública como Internet. En lugar de utilizar una conexión de Capa 2 dedicada, como una línea arrendada, las VPN utilizan conexiones virtuales denominadas túneles VPN que se enrutan a través de Internet desde una red privada de la empresa al sitio remoto o host del empleado. pág. 6 Los beneficios de las VPN incluyen los siguientes: Ahorro de costos: las VPN permiten a las organizaciones utilizar Internet global para conectar oficinas remotas y usuarios remotos al sitio corporativo principal, lo que elimina enlaces WAN dedicados costosos y bancos de módems. Seguridad: las VPN proporcionan el mayor nivel de seguridad mediante el uso de protocolos de encriptación y autenticación avanzados que protegen los datos contra el acceso no autorizado. Escalabilidad: como las VPN utilizan la infraestructura de Internet dentro de ISP y de los dispositivos, es sencillo agregar nuevos usuarios. Compatibilidad con la tecnología de banda ancha: los proveedores de servicios de banda ancha como DSL y cable soportan la tecnología VPN, de manera que los trabajadores móviles y los trabajadores a distancia pueden aprovechar el servicio de Internet de alta velocidad que tienen en sus hogares para acceder a sus redes corporativas. Tipos de acceso VPN Existen dos tipos de acceso VPN: VPN de sitio a sitio: estas VPN conectan redes enteras entre sí; por ejemplo, pueden conectar la red de una sucursal con la red de la sede principal de la empresa, como se muestra en la imagen. VPN de acceso remoto: las VPN de acceso remoto permiten a hosts individuales, como trabajadores a distancia, usuarios móviles y consumidores de Extranet, tener acceso a la red empresarial de manera segura a través de Internet. Metro Ethernet Metro Ethernet es una tecnología de red que está avanzando con rapidez y que lleva Ethernet a las redes públicas mantenidas por empresas de telecomunicaciones. Los beneficios de Metro Ethernet incluyen los siguientes: Reducción de gastos y administración: Metro Ethernet proporciona una red conmutada de Capa 2 de ancho de banda elevado que puede administrar datos, voz y video en la misma infraestructura. Esta característica aumenta el ancho de banda y elimina conversiones costosas a ATM y Frame Relay. Integración sencilla con redes existentes: Metro Ethernet se conecta fácilmente con las LAN de Ethernet existentes, lo que reduce los costos y el tiempo de instalación. Mayor productividad empresarial: Metro Ethernet permite a las empresas aprovechar aplicaciones IP que mejoran la productividad y que son difíciles de implementar en redes TDM o Frame Relay, como comunicaciones IP por host, VoIP, streaming video y broadcast video. ¿Qué es el PPP? El PPP encapsula tramas de datos para la transmisión a través de los enlaces físicos de la Capa 2. El PPP establece una conexión directa mediante cables seriales, líneas telefónicas, líneas troncales, teléfonos celulares, enlaces de radio especializados o enlaces de fibra óptica. la función Administración de calidad del elance monitorea la calidad del mismo. Si se detectan muchos errores, el PPP desactiva el enlace. pág. 7 El PPP admite la autenticación PAP y CHAP. Esta función se explica y se práctica en secciones subsiguientes. El PPP contiene tres componentes principales. El protocolo HDLC para la encapsulación de datagramas a través de enlaces punto a punto. Un protocolo de control de enlace (LCP, Link Control Protocol) extensible para establecer, configurar y probar la conexión de enlace de datos. Arquitectura PPP Una arquitectura de capas es un modelo, diseño o plan lógico que ayuda a la comunicación entre las capas interconectadas. Serial asíncrona Serial síncrona HSSI ISDN Arquitectura PPP: El LCP se ubica en la parte más alta de la capa física y se utiliza para establecer, configurar y probar la conexión de enlace de datos. El LCP establece el enlace punto a punto. El LCP también negocia y establece las opciones de control en el enlace de datos WAN, manejadas por los NCP. El LCP brinda configuración automática de las interfaces en cada extremo, lo que incluye: El manejo de límites variables en el tamaño del paquete La detección de errores comunes de configuración La finalización del enlace La determinación de cuándo un enlace funciona correctamente o cuándo falla Establecimiento de una sesión PPP La imagen muestra las tres fases del establecimiento de una sesión PPP. Fase 1. Establecimiento del enlace y negociación de la configuración: antes de que el PPP intercambie cualquier datagrama de capa de red (por ejemplo, IP), el LCP primero debe abrir la conexión y negociar los parámetros de configuración. Fase 2. Determinación de la calidad del enlace (opcional): el LCP prueba el enlace para determinar si su calidad es suficiente para establecer los protocolos de capa de red. El LCP puede demorar la transmisión de la información del protocolo de capa de red hasta que esta fase se complete. Fase 3. Negociación de la configuración del protocolo de capa de red: después de que el LCP haya finalizado la fase de determinación de la calidad del enlace, el NCP adecuado puede configurar, de manera separada, los protocolos de capa de red, y activarlos y desactivarlos en cualquier momento. pág. 8 Configuración del PPP Autenticación: los routers pares intercambian mensajes de autenticación. Dos opciones de autenticación son el Protocolo de autenticación de contraseña (PAP) y el Protocolo de autenticación de intercambio de señales (CHAP). La autenticación se explica en la siguiente sección. Compresión: aumenta el rendimiento efectivo en conexiones PPP al reducir la cantidad de datos en la trama que debe viajar a través del enlace. El protocolo descomprime la trama al llegar a su destino. Dos protocolos de compresión disponibles en los routers Cisco son Stacker y Predictor. Detección de errores: identifica condiciones defectuosas. Las opciones de Calidad y Número mágico ayudan a garantizar un enlace de datos confiable y sin bucles. Multienlace: los IOS Cisco Versión 11.1 y posteriores admiten el PPP multienlace. Esta alternativa proporciona el balanceo de carga en las interfaces del router utilizadas por PPP. Devolución de llamadas en PPP: para aumentar la seguridad, el IOS de Cisco Versión 11.1 y posteriores ofrece devolución de llamadas en PPP. Con esta opción LCP, un router Cisco puede actuar como cliente de la devolución LCP extensible que permite la negociación de un protocolo de autenticación para autenticar de llamada o servidor de la devolución de llamada. Protocolo de autenticación PAP PPP define un su peer antes de permitir que los protocolos de capa de red transmitan a través del enlace. PAP es un proceso muy básico de dos vías. No hay encriptación: el nombre de usuario y la contraseña se envían en texto sin cifrar. Si esto se acepta, la conexión se permite. CHAP es más seguro que PAP. Implica un intercambio de tres vías de un secreto compartido. Más adelante, en este mismo capítulo, se describirá este proceso. Protocolo de autenticación de intercambio de señales (CHAP) Una vez que se establece la autenticación con PAP, esencialmente deja de funcionar. Esto deja la red vulnerable para los ataques. A diferencia de PAP, que sólo autentica una vez, CHAP realiza comprobaciones periódicas para asegurarse de que el nodo remoto todavía posee un valor de contra. ACL Los administradores utilizan las ACL para detener el tráfico o permitir sólo el tráfico específico y, al mismo tiempo, para detener el resto del tráfico en sus redes. Una ACL es una lista secuencial de sentencias de permiso o denegación que se aplican a direcciones o protocolos de capa superior. Las ACL brindan una manera poderosa de controlar el tráfico de entrada o de salida de la red. Puede configurar las ACL para todos los protocolos de red enrutados. Cómo utilizar las ACL para la protección de redes Las ACL le permiten controlar el tráfico de entrada y de salida de la red. Este control puede ser tan simple como permitir o denegar los hosts o direcciones de red. Sin embargo, las ACL también pueden configurarse para controlar el tráfico de red según el puerto TCP que se utiliza. Para comprender cómo funciona una ACL con TCP, pág. 9 observemos el diálogo durante una conversación TCP cuando descarga una página Web a su equipo Cómo funcionan las ACL Las listas de acceso definen el conjunto de reglas que proporcionan control adicional para los paquetes que ingresan a las Interfaces de entrada, paquetes que pasan a través del router y paquetes que salen de las interfaces de salida del router. Las ACL no actúan sobre paquetes que se originan en el mismo router. Las ACL se configuran para ser aplicadas al tráfico entrante o saliente. ACL de entrada: los paquetes entrantes se procesan antes de ser enrutados a la interfaz de salida. Una ACL de entrada es eficaz porque guarda la carga de búsquedas de enrutamiento si el paquete se descarta. Si el paquete está autorizado por las pruebas, luego se procesa para el enrutamiento. ACL de salida: los paquetes entrantes se enrutan a la interfaz de salida y luego son procesados a través de la ACL de salida. Tip o s d e ACL d e Cis c o ACL estándar Las ACL estándar le permiten autorizar o denegar el tráfico desde las direcciones IP de origen. No importan el destino del paquete ni los puertos involucrados. El ejemplo permite todo el tráfico desde la red 192.168.30.0/24. Debido a la sentencia implícita "deny any" (denegar todo) al final, todo el otro tráfico se bloquea con esta ACL. Las ACL estándar se crean en el modo de configuración global. ACL extendidas Las ACL extendidas filtran los paquetes IP en función de varios atributos, por ejemplo: tipo de protocolo, direcciones IP de origen, direcciones IP de destino, puertos TCP o UDP de origen, puertos TCP o UDP de destino e información opcional de tipo de protocolo para una mejor disparidad de control. En la figura, la ACL 103 permite el tráfico que se origina desde cualquier dirección en la red 192.168.30.0/24 hacia cualquier puerto 80 de host de destino (HTTP). Las ACL extendidas se crean en el modo de configuración global. pág. 10 pág. 11 DISEÑO DE RED PACKET TRACER (PUERTOS, LABELS) DISEÑO DE RED PACKET TRACER (SIN PUERTOS) DIRECCIONES UTILIZADAS ENRUTAMIENTO OSPF CONFIGURACION SW1 CAPA 3 enable configure terminal hotsname R1 ip dhcp excluded-address 57.0.1.129 ip dhcp excluded-address 57.0.1.145 ip dhcp excluded-address 57.0.1.153 ip dhcp pool vlan100 default-router 57.0.1.129 network 57.0.1.128 255.255.255.240 dns-server 57.0.1.162 exit ip dhcp pool vlan200 default-router 57.0.1.145 network 57.0.1.144 255.255.255.248 dns-server 57.0.1.162 exit ip dhcp pool vlan300 default-router 57.0.1.153 network 57.0.1.152 255.255.255.248 dns-server 57.0.1.162 exit interface fa 0/0 no shutdown exi interface fa 0/0.100 encapsulation dot1Q 100 ip address 57.0.1.145 255.255.255.248 exit R3 enable configure terminal hostname R3 username R3 password redes4 interface serial 0/0/1 ip address 57.0.1.189 255.255.255.252 no shu encapsulation ppp ppp authentication pap ppp pap sent-username R2 password redes4 exit interface serial 0/0/0 ip address 57.0.1.185 255.255.255.252 no shu encapsulation ppp ppp authentication pap ppp pap sent-username R4 password redes4 exit R1 username R1 password redes4 interface serial 0/0/0 ip address 57.0.1.178 255.255.255.252 no shu encapsulation ppp ppp authentication pap ppp pap sent-username R2 password redes4 exit interface serial 0/0/1 ip address 57.0.1.181 255.255.255.252 no shu encapsulation ppp ppp authentication pap ppp pap sent-username R4 password redes4 exit router ospf 100 network 57.0.1.176 0.0.0.3 area 0 network 57.0.1.180 0.0.0.3 area 0 network 57.0.1.144 0.0.0.7 area 0 network 57.0.1.152 0.0.0.7 area 0 network 57.0.1.128 0.0.0.15 area 0 R2 enable configure terminal hotsname R2 username R2 password redes4 interface serial 0/0/0 ip address 57.0.1.177 255.255.255.252 no shu encapsulation ppp ppp authentication pap ppp pap sent-username R1 password redes4 exit interface serial 0/0/1 ip address 57.0.1.190 255.255.255.252 no shu encapsulation ppp ppp authentication pap ppp pap sent-username R3 password redes4 exit interface fa 0/0 ip address 57.0.0.1 255.255.255.128 no shu exit router ospf 100 network 57.0.1.176 0.0.0.3 area 0 network 57.0.1.188 0.0.0.3 area 0 network 57.0.0.0 0.0.0.127 area 0 R3 CONTINUACION interface se 0/1/1 ip address 57.0.1.169 255.255.255.248 encapsulation frame-relay frame-relay map ip 57.0.1.170 102 broadcast frame-relay map ip 57.0.1.171 103 broadcast frame-relay map ip 57.0.1.172 104 broadcast frame-relay lmi-type ansi no shutdown exit router ospf 100 network 57.0.1.184 0.0.0.3 area 0 network 57.0.1.188 0.0.0.3 area 0 router eigrp 100 no auto-summary network 57.0.1.168 0.0.0.7 -----------redistribucion-------router eigrp 100 redistribute ospf 100 metric 100000 10 255 255 1500 exit router ospf 100 redistribute eigrp 100 subnets exit R4 username R4 password redes4 interface serial 0/0/1 ip address 57.0.1.182 255.255.255.252 no shu encapsulation ppp ppp authentication pap ppp pap sent-username R1 password redes4 exit interface serial 0/0/0 ip address 57.0.1.186 255.255.255.252 no shu encapsulation ppp ppp authentication pap ppp pap sent-username R3 password redes4 exit router ospf 100 network 57.0.1.180 0.0.0.3 area 0 network 57.0.1.188 0.0.0.3 area 0 pág. 15 R7 R8 enable configure terminal hotsname R7 enable configure terminal hostname R8 username R10 password redes4 interface serial 0/0/0 ip address 57.0.1.209 255.255.255.252 no shutdown encapsulation ppp pp authentication chap exit username R9 password redes4 interface serial 0/0/0 ip address 57.0.1.217 255.255.255.252 encapsulation ppp pp authentication chap no shutdown exit username R8 password redes4 interface serial 0/0/1 ip address 57.0.1.213 255.255.255.252 encapsulation ppp pp authentication chap no shutdown exit interface serial 0/1/0 ip address 64.0.1.171 255.255.255.248 encapsulation frame-relay frame-relay map ip 64.0.1.170 302 broadcast frame-relay map ip 64.0.1.169 301 broadcast frame-relay map ip 64.0.1.172 304 broadcast frame-relay lmit-type ansi no shutdown exit interface fa 0/0 ip address 57.0.0.193 255.255.255.192 no shutdown exit router eigrp 100 no auto-summary network 57.0.1.168 0.0.0.7 network 57.0.1.208 0.0.0.3 network 57.0.1.212 0.0.0.3 network 57.0.0.192 0.0.0.63 username R7 password redes4 interface serial 0/0/1 ip address 57.0.1.214 255.255.255.252 encapsulation ppp pp authentication chap no shutdown exit interface fa 0/0 ip address 57.0.1.113 255.255.255.240 no shutdown exit router eigrp 100 no auto-summary network 57.0.1.112 0.0.0.15 network 57.0.1.212 0.0.0.3 network 57.0.1.216 0.0.0.3 ENRUTAMIENTO EIGRP pág. 16 pág. 17 R9 enable configure terminal hostname R9 username R8 password redes4 interface serial 0/0/0 ip address 57.0.1.218 255.255.255.252 encapsulation ppp pp authentication chap no shutdown exit username R10 password redes4 interface serial 0/0/1 ip address 57.0.1.221 255.255.255.252 encapsulation ppp pp authentication chap no shutdown exit interface fa 0/0 ip address 57.0.1.161 255.255.255.248 no shutdown exit router eigrp 100 no auto-summary network 57.0.1.216 0.0.0.3 network 57.0.1.220 0.0.0.3 network 57.0.1.160 0.0.0.7 R10 enable configure terminal hostname R10 ip route 50.60.32.200 255.255.255.248 Serial0/1/0 username R9 password redes4 interface serial 0/0/1 ip address 57.0.1.222 255.255.255.252 encapsulation ppp pp authentication chap no shutdown exit username R7 password redes4 interface serial 0/0/0 ip address 57.0.1.210 255.255.255.252 encapsulation ppp pp authentication chap no shutdown exit router eigrp 100 no auto-summary network 57.0.1.208 0.0.0.3 network 57.0.1.220 0.0.0.3 network 57.0.1.228 0.0.0.3 pág. 18 ENRUTAMIENTO RIP VERSION 2 R5 REDISTRIBUCION FRAME RELAY R11 enable configure terminal hotsname R5 enable configure terminal hotsname R11 interface serial 0/0/0 ip address 57.0.1.170 255.255.255.248 encapsulation frame-relay frame-relay map ip 57.0.1.169 201 broadcast frame-relay map ip 57.0.1.171 203 broadcast frame-relay map ip 57.0.1.172 204 broadcast frame-relay lmi-type ansi no shutdown exit username R11 password redes4 interface serial 0/0/1 ip address 57.0.1.198 255.255.255.252 no shu encapsulation ppp ppp authentication pap ppp pap sent-username R12 password redes4 exit interface serial 0/0/1 ip address 57.0.1.233 255.255.255.252 no shutdown exit router rip versi 2 no auto-summary network 57.0.1.232 router eigrp 100 no auto-summary network 57.0.1.168 0.0.0.7 interface serial 0/0/0 ip address 57.0.1.201 255.255.255.252 no shu encapsulation ppp ppp authentication pap ppp pap sent-username R14 password redes4 exit router rip version 2 no auto-summary network 57.0.1.196 network 57.0.1.200 network 57.0.1.232 router rip version 2 redistribute eigrp 100 metric 1 exit router eigrp 100 redistribute rip metric 10000 10 255 1 1500 exit pág. 19 R12 R13 enable configure terminal hostname R12 enable configure terminal hostname R13 username R12 password redes4 interface serial 0/0/1 ip address 57.0.1.197 255.255.255.252 no shu encapsulation ppp ppp authentication pap ppp pap sent-username R11 password redes4 exit username R13 password redes4 interface serial 0/0/1 ip address 57.0.1.206 255.255.255.252 no shu encapsulation ppp ppp authentication pap ppp pap sent-username R14 password redes4 exit interface serial 0/0/0 ip address 57.0.1.194 255.255.255.252 no shu encapsulation ppp ppp authentication pap ppp pap sent-username R13 password redes4 exit interface serial 0/0/0 ip address 57.0.1.193 255.255.255.252 no shu encapsulation ppp ppp authentication pap ppp pap sent-username R12 password redes4 exit interface fa 0/0 ip address 57.0.1.97 255.255.255.240 no shu exit interface fa 0/0 ip address 57.0.1.65 255.255.255.224 no shu exit router rip version 2 no auto-summary network 57.0.1.192 network 57.0.1.196 network 57.0.1.96 router rip version 2 no auto-summary network 57.0.1.192 network 57.0.1.204 network 57.0.1.64 R14 enable configure terminal hostname R14 username R14 password redes4 interface serial 0/0/1 ip address 57.0.1.205 255.255.255.252 no shu encapsulation ppp ppp authentication pap ppp pap sent-username R13 password redes4 exit interface serial 0/0/0 ip address 57.0.1.202 255.255.255.252 no shu encapsulation ppp ppp authentication pap ppp pap sent-username R11 password redes4 exit interface serial 0/1/1 ip address 57.0.1.225 255.255.255.252 no shu exit interface fa0/0 ip address 57.0.0.129 255.255.255.192 no shu exit router rip version 2 no auto-summary network 57.0.1.200 network 57.0.1.204 network 57.0.1.224 network 57.0.0.128 pág. 20 R15 enable configure terminal hostname R15 ip route 0.0.0.0 0.0.0.0 fa 0/0 ip route 57.0.0.0 255.0.0.0 serial 0/1/1 10 ip route 57.0.0.0 255.0.0.0 serial 0/1/0 interface serial 0/1/0 ip address 57.0.1.230 255.255.255.252 no shu exit interface seria 0/1/1 ip address 57.0.1.226 255.255.255.252 no shu exit interface fa 0/0 ip address 57.60.32.201 255.255.255.248 no shu exit pág. 21 DIRECIONES MASCARA WILCARD RED TOPOLOGIA 57.0.0.0 255.255.255.128 0.0.0.127 25 RED H 57.0.0.128 255.255.255.192 0.0.0.63 26 RED E 57.0.0.192 255.255.255.192 0.0.0.63 26 RED I 57.0.1.0 255.255.255.192 0.0.0.63 26 RED B 57.0.1.64 255.255.255.224 0.0.0.31 27 RED F 57.0.1.96 255.255.255.240 0.0.0.15 28 RED G 57.0.1.112 255.255.255.240 0.0.0.15 28 RED C 57.0.1.128 255.255.255.240 0.0.0.15 28 VLAN 200 57.0.1.144 255.255.255.248 0.0.0.7 29 VLAN 100 57.0.1.152 255.255.255.248 0.0.0.7 29 VLAN 300 57.0.1.160 255.255.255.248 0.0.0.7 29 RED D 57.0.1.168 255.255.255.248 0.0.0.7 29 FRAME RELAY 57.0.1.176 255.255.255.252 0.0.0.3 30 E1 57.0.1.180 255.255.255.252 0.0.0.3 30 E2 57.0.1.184 255.255.255.252 0.0.0.3 30 E3 57.0.1.188 255.255.255.252 0.0.0.3 30 E4 57.0.1.192 255.255.255.252 0.0.0.3 30 E5 57.0.1.196 255.255.255.252 0.0.0.3 30 E6 57.0.1.200 255.255.255.252 0.0.0.3 30 E7 57.0.1.204 255.255.255.252 0.0.0.3 30 E8 57.0.1.208 255.255.255.252 0.0.0.3 30 E9 57.0.1.212 255.255.255.252 0.0.0.3 30 E10 57.0.1.216 255.255.255.252 0.0.0.3 30 E11 57.0.1.220 255.255.255.252 0.0.0.3 30 E12 57.0.1.224 255.255.255.252 0.0.0.3 30 E13 57.0.1.228 255.255.255.252 0.0.0.3 30 E14 57.0.1.232 255.255.255.252 0.0.0.3 30 E15 pág. 22 EQUIPOS PC 200 PC 91 SERVIDOR REDES SERVIDOR UTEPSA PC 86 PC 90 PC 81 PC85 IP 50.0.0.2 50.0.0.3 50.0.0.4 50.0.0.5 57.0.1.98 57.0.1.99 57.0.1.66 57.0.1.67 MASCARA RED TOPOLOGIA 255.255.255.128 50.0.0.0/25 RED H 255.255.255.240 57.0.1.96/28 RED G 255.255.255.224 57.0.1.64 RED F pág. 23 ROUTER VPN R2 >>R3 crypto isakmp policy 10 authentication pre-share hash sha encryption aes 256 group 3 lifetime 86400 exit crypto isakmp key toor address 57.0.1.189 crypto ipsec transform-set TSET esp-aes esp-sha-hmac access-list 102 permit ip 57.0.0.0 0.255.255.255 57.0.0.0 0.255.255.255 crypto map CMAP 10 ipsec-isakmp set peer 57.0.1.189 match address 102 set transform-set TSET exit interface se 0/1/0 crypto map CMAP crypto map CMAP 10 ipsec-isakmp set peer 57.0.1.189 set transform-set TSET match address 102 ROUTER VPN R3 >>R2 crypto isakmp policy 10 authentication pre-share hash sha encryption aes 256 group 3 lifetime 86400 exit crypto isakmp key toor address 57.0.1.190 crypto ipsec transform-set TSET esp-aes esp-sha-hmac access-list 102 permit ip 57.0.0.0 0.255.255.255 57.0.0.0 0.255.255.255 crypto map CMAP 10 ipsec-isakmp set peer 57.0.1.190 match address 102 set transform-set TSET exit interface se 0/1/0 crypto map CMAP crypto map CMAP 10 ipsec-isakmp set peer 57.0.1.190 set transform-set TSET match address 102 pág. 24 ROUTER VPN R5 >>R11 crypto isakmp policy 10 authentication pre-share hash sha encryption aes 256 group 3 lifetime 86400 exit crypto isakmp key toor address 57.0.1.234 crypto ipsec transform-set TSET esp-aes esp-sha-hmac access-list 101 permit ip 57.0.0.0 0.255.255.255 57.0.0.0 0.255.255.255 crypto map CMAP 10 ipsec-isakmp set peer 57.0.1.234 match address 101 set transform-set TSET exit interface se 0/1/0 crypto map CMAP crypto map CMAP 10 ipsec-isakmp set peer 57.0.1.234 set transform-set TSET match address 101 ROUTER VPN R11 >>R5 crypto isakmp policy 10 authentication pre-share hash sha encryption aes 256 group 3 lifetime 86400 exit crypto isakmp key toor address 57.0.1.233 crypto ipsec transform-set TSET esp-aes esp-sha-hmac access-list 101 permit ip 57.0.0.0 0.255.255.255 57.0.0.0 0.255.255.255 crypto map CMAP 10 ipsec-isakmp set peer 57.0.1.233 match address 101 set transform-set TSET exit interface se 0/1/0 crypto map CMAP crypto map CMAP 10 ipsec-isakmp set peer 57.0.1.233 set transform-set TSET match address 101 pág. 25 NATEO R12 interface FastEthernet0/0 ip address 57.0.1.97 255.255.255.240 ip access-group 120 in ip nat inside duplex auto speed auto interface Serial0/0/0 ip nat outside interface Serial0/0/1 ip nat outside router rip version 2 redistribute static network 57.0.0.0 no auto-summary ip nat inside source static 57.0.1.98 10.10.100.3 NATEO ROUTER ISP interface FastEthernet0/0 ip address 57.0.1.97 255.255.255.240 ip access-group 120 in ip nat inside duplex auto speed auto interface Serial0/0/0 ip nat outside interface Serial0/0/1 ip nat outside router rip version 2 redistribute static network 57.0.0.0 no auto-summary ip nat inside source static 57.0.1.98 10.10.100.3 pág. 26 pág. 27 pág. 28