Apuntes Redes - FES Bierzo SL

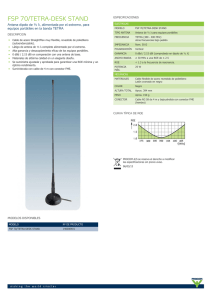

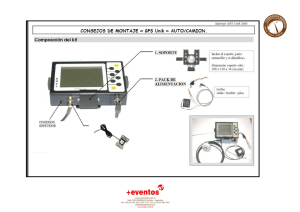

Anuncio