Redes - Javier Zarza

Anuncio

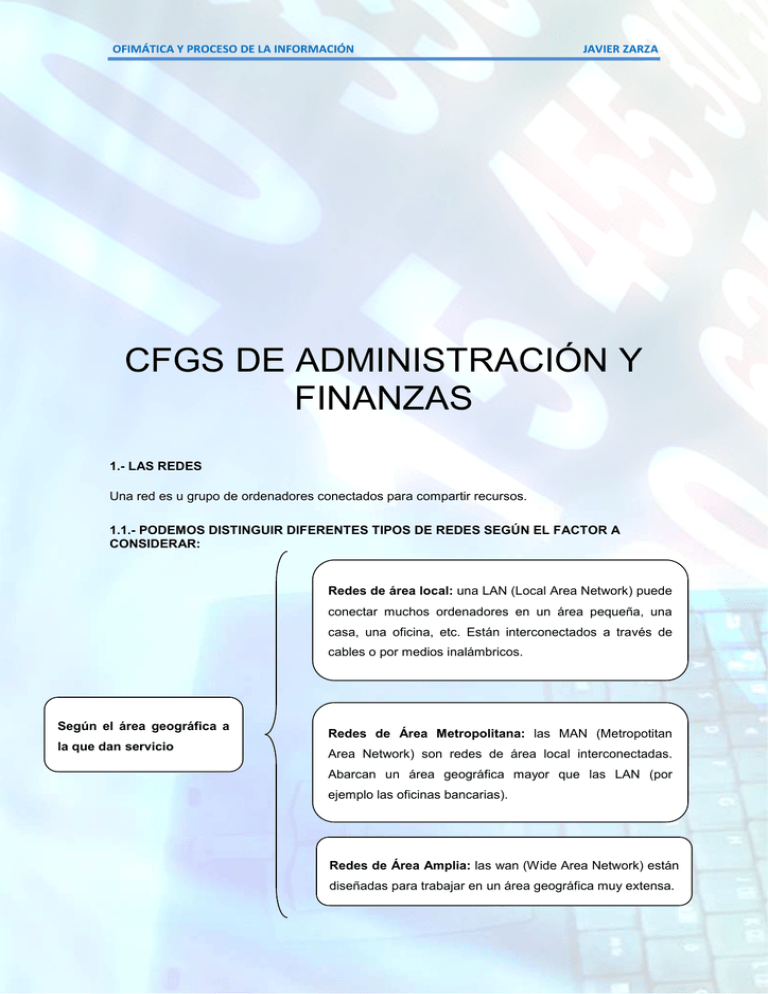

OFIMÁTICA Y PROCESO DE LA INFORMACIÓN JAVIER ZARZA CFGS DE ADMINISTRACIÓN Y FINANZAS 1.- LAS REDES Una red es u grupo de ordenadores conectados para compartir recursos. 1.1.- PODEMOS DISTINGUIR DIFERENTES TIPOS DE REDES SEGÚN EL FACTOR A CONSIDERAR: Redes de área local: una LAN (Local Area Network) puede conectar muchos ordenadores en un área pequeña, una casa, una oficina, etc. Están interconectados a través de cables o por medios inalámbricos. Según el área geográfica a la que dan servicio Redes de Área Metropolitana: las MAN (Metropotitan Area Network) son redes de área local interconectadas. Abarcan un área geográfica mayor que las LAN (por ejemplo las oficinas bancarias). Redes de Área Amplia: las wan (Wide Area Network) están diseñadas para trabajar en un área geográfica muy extensa. OFIMÁTICA Y PROCESO DE LA INFORMACIÓN JAVIER ZARZA Redes de cable: la información se transmite a través de un cable. Según el media a través del cual transmiten los datos Redes inalámbricas: la transmisión de datos se realiza sin cables. Redes puto a punto (peer to peer): los ordenadores de la red actúan como socios iguales. En una red punto a punto, los usuarios individuales controlan sus propios recursos. Pueden decidir si comparten ciertos archivos con otros. Debido a que los usuarios pueden tomar estas decisiones, no existe en la red un punto central de control. Según el sistema de red utilizado Redes cliente-servidor: en este tipo de sistema los servicios de red se ubican en un ordenador dedicado, cuya única función es responder a las peticiones de los clientes. El servidor contiene los servicios de archivos, impresoras, aplicaciones, etc., en un ordenador central que está continuamente disponible para responder a las peticiones del cliente. Redes privada: las líneas son propiedad de una empresa. Según la propiedad Redes Públicas: las líneas son propiedad pública y las empresas privadas alquilan su uso. OFIMÁTICA Y PROCESO DE LA INFORMACIÓN JAVIER ZARZA 1.2.- DISPOSITIVOS NECESARIOS EN UNA RED Los dispositivos que se conectan directamente a un segmento de red se les suele llamar hosts. Estos incluyen ordenadores (clientes y servidores), impresoras y muchos otros dispositivos. Estos dispositivos disponen de una conexión física con los medios de red a través de una tarjeta de interfaz de red (NIC, Network Interface Card). A continuación describiremos los principales dispositivos que podemos encontrarnos en una red. Tarjetas de Red: en términos de apariencia física, una NIC es una tarjetaq de circuito impreso que encaja en la ranura de expansión de un bus en la placa base de un ordenador o un dispositivo periférico. Se llama también adaptador de red, y en los ordenadores portátiles, las NIC son normalmente del tamaño de una PCM-CIA. La NIC es el componente hardware básico en las comunicaciones de red. Traduce la señal producida por el ordenador en un formato que se envía por el cable de red. La comunicación binaria (unos y ceros) se transforma en impulsos eléctricos, pulsos de luz, ondas de radio o cualquier esquema de señal que usen los medios de red. Medios: las funciones básicas del medio es transportar la información, en forma de bits a través de la red. Tenemos los siguientes tipos: Cableado: los cables de una red conectan todas las tarjetas de red con un dispositivo (un conmutador). Se pueden utilizar distintos tipos de cable según el tipo de red, la velocidad que se desee y la distancia entre los dispositivos. Algunos de los más utilizados son el coaxial, la fibra óptica y el par trenzado. Transmisión de datos de forma inalámbrica: emplean la atmósfera o el espacio como medio de transporte.los tres más importantes son: Microondas: pueden ser terrestres o por satélite. En los primeros se utilizan antenas parabólicas situadas en lugares altos y se consiguen transmisiones que alcanzan entre 50 y 100 Km. OFIMÁTICA Y PROCESO DE LA INFORMACIÓN JAVIER ZARZA Ondas de radio: los equipos llevan incorporado un pequeño transmisor/receptor de radio que recoge los datos y los envía a los ordenadores de la red. Wifi y Bluetooth son sistemas que utilizan las ondas de radio para la transmisión de datos en informática y telecomunicaciones. Ondas de infrarrojos: consiste en instalar emisores/receptores de infrarrojos en distancias cortas y sin obstáculos en su trayecto. Es muy sensible a las interferencias, por lo que se utiliza en redes pequeñas. Ordenadores: son los ordenadores utilizados por los usuarios que están conectados a la red. También se denominan nodos de red. Servidores: Ofrece servicio a los ordenadores conectados. Dispositivos distribuidores: la función de estos dispositivos es distribuir las señales eléctricas, además de otras que no son físicas, como la conversión de dichas señales y el enrutamiento. Entre estos dispositivos encontramos: Repetidor: el propósito de un repetidor es regenerar y reenviar las señales de red a nivel de bits para hacer posible que estas viajen largas distancias por los medios (por ejemplo por el cableado). Para comenzar a comprender como funciona un repetidor, es importante comprender que un dato abandona el origen y se traslada por la red, transformándose en pulsos de luz o eléctricos que pasan por los medios de red. Estos pulsos se llaman señales. Cuando las señales abandonan un puesto de transmisión, están limpias. Sin embargo, la longitud del cable deteriora y debilita las señales mientras pasan por los medios de red. Por ejemplo, las especificaciones para el cable Ethernet de par trenzado de categoría 5, establecen que la máxima distancia a la que pueden viajar las señales en la red es de 100 metros. Si una señal viaje a esa distancia, no existen garantías de que una NIC pueda leerla. Un repetidor puede proporcionar una solución sencilla si existe este problema. Hubs: en general, el término hub se emplea en lugar de repetidor cuando se refiere al dispositivo que sirve como centro de la red. El propósito de un hub es regenerar y reenviar señales de red. Esto se hace a nivel de bits con un gran número de hosts (por ejemplo 4, 8 o incluso 24). Las propiedades más importantes de los hubs son: • • • • Regenerar y repetir señales. Propagar las señales en la red. No pueden filtrar el tráfico de red. No pueden determinar la mejor ruta. Habrá observado que las características de un hub son similares a las de los repetidores, y se debe a que a los hubs también se les conoce como repetidores multipuerto. La diferencia está en el número de cables que se conectan al dispositivo. Mientras que un repetidor normalmente OFIMÁTICA Y PROCESO DE LA INFORMACIÓN JAVIER ZARZA solo tiene dos puertos, un hub generalmente tiene de cuatro a veinte puertos, o más. Un repetidor recibe por un puerto y repite la información por el otro, pero un hub recibe la información por un puerto y la repite por el resto. Puente: Un puente es un dispositivo diseñado para crear dos o más segmentos LAN, cada uno de ellos con un dominio de colisión separado. Es decir, optimizan el ancho de banda. El propósito de un puente es filtrar el tráfico de la LAN, para mantener el tráfico local, permitiendo la conectividad con otras partes (segmentos) de la LAN para el tráfico que se dirige allí. El puente diferencia el tráfico local del que no lo es a través de las direcciones MAC (cada dispositivo de red tienen una dirección MAC única en la NIC). El puente controla que direcciones MAC tiene en cada lado, y toma sus decisiones basándose en la lista de direcciones MAC que posee. Los puentes filtran el tráfico de red fijándose sólo en las direcciones MAC. Las propiedades más importantes de los puentes son: • • • • Son más inteligentes que los hubs (filtran el tráfico fijándose en las direcciones MAC). Recogen y pasan información entre dos o más segmentos de red (LAN). Crean más dominios de colisión, permitiendo que más de un dispositivo pueda transmitir simultáneamente sin provocar una colisión. Mantienen tablas de direcciones (MAC). Switches: el switch, al igual que un puente, trabaja con direcciones MAC. De hecho, al switch a veces se le llama puente multipuerto, igual que al hub se le llama repetidor multipuerto. La diferencia entre un hub y un switch es la misma que entre un repetidor y un puente; los switch toman decisiones basándose en las direcciones MAC y los hubs, sencillamente, no toman decisiones. Gracias a las decisiones que toman los switches, las LAN son mucho más eficientes. Lo consiguen conmutando los datos fuera del puerto al que el propio host (ordenador u otro dispositivo con tarjeta de red) esta conectado. Por su parte un hub envía los datos a todos sus puertos para que todos los hosts tengan que ver y procesar (aceptar o rechazar) todos los datos. OFIMÁTICA Y PROCESO DE LA INFORMACIÓN JAVIER ZARZA El propósito de un switch es concentrar la conectividad mientras crea una transmisión de datos más eficiente. Combina la conectividad de un hub con la regulación de tráfico de un puente en cada puerto. Routers: el propósito de un router es examinar los paquetes entrantes (datos de la capa 3), elegir la mejor ruta para ellos a través de la red, y después, conmutarlos al mejor puerto de salida. Los routers son el dispositivo más importante dentro de las grandes redes. Permiten que cualquier tipo de ordenador se comunique con otro en cualquier parte del mundo. Puntos de acceso: su función es controlar la comunicación dentro de una red de área local inalámbrica, entre distintas LAN inalámbricas u otras tecnologías. Para instalarlos hemos de estudiar la dificultad que puede tener la señal para llegar a los diferentes dispositivos. OFIMÁTICA Y PROCESO DE LA INFORMACIÓN JAVIER ZARZA 1.3.- CABLEADO Los tipos de cable que nos podemos encontrar más habitualmente en las redes son: Cable de par trenzado: son cables de pares conductores aislados entre sí. El hecho de trenzarlos tiene como finalidad reducir las interferencias eléctricas. Para reducir las interferencias eléctricas también se pueden recubrir los pares con una malla (par trenzado apantallado). Podemos encontrar dos tipos de cable par trenzado, el STP (apantallado) y el UTP (no apantallado). Cable Coaxial: cable compuesto por un conductor cilíndrico hueco externo que reviste un conductor con un solo cable interior. Este tipo de cable es menos susceptible a las interferencias y abarca mayores distancias que el par trenzado. OFIMÁTICA Y PROCESO DE LA INFORMACIÓN JAVIER ZARZA Fibra óptica: consiste en un fino hilo de cristal o plástico a través del cual se emiten señales luminosas. No se ve afectado por las interferencias externas y puede enviar una gran cantidad de datos. Sus inconvenientes se centran en su precio y en su menor flexibilidad. 1.4.- TOPOLOGÍA DE LAS REDES La topología de red es la estructura que puede adoptar el conjunto de equipos conectados a través del cableado. Las topologías que se utilizan más a menudo son: Topología en Bus: emplea un único segmento (longitud del cable), al que se conectan directamente todos los equipos. El bus actúa como canal principal donde se enlaza el resto de dispositivos de la red. Este tipo de conexión es muy sencilla y tiene un coste bajo. pero presenta dificultades para la protección de datos, y su principal inconveniente es que un fallo del bus afecta a toda la red. OFIMÁTICA Y PROCESO DE LA INFORMACIÓN JAVIER ZARZA Topología en anillo: conecta un equipo al siguiente, y el último equipo al primero. Así se crea un anillo físico de cable. La red de anillo más extendida se denomina Token Ring (IBM).los bits se transmiten de un ordenador a otro en un solo sentido, lo que provoca que una mala conexión se traduzca en una importante disminución en el rendimiento de la red. Topología en estrella: conecta todos los cables a un punto central de concentración. Este punto es normalmente un Hub o Switch. Este punto se encarga de realizar el intercambio de información entre todos los ordenadores. Este tipo de conexión es más seguro que el bus o el anillo porque el hub o switch aísla a la red de los posibles problemas que puedan surgir en los equipos. El mayor inconveniente de esta topología es la cantidad de cableado que se necesita, debido a que cada equipo debe estar conectado con el hub o switch. Topología jerárquica: similar a la topología en estrella, pero en lugar de enlazar los hubs y switch, cada sistema se enlaza a un ordenador principal que controla el tráfico. OFIMÁTICA Y PROCESO DE LA INFORMACIÓN JAVIER ZARZA Topología en malla: se emplea cuando no puede haber ninguna ruptura en la comunicación, como por ejemplo, en los sistemas de control de una central nuclear. En una topología en malla, cada equipo tiene sus propias conexiones con todos los demás equipos. OFIMÁTICA Y PROCESO DE LA INFORMACIÓN JAVIER ZARZA 1.5.- PROTOCOLOS DE COMUNICACIÓNº Los protocolos son las reglas para la transmisión de datos. Para que dos ordenadores/equipos puedan comunicarse deben de utiliza el mismo protocolo. Protocolo TCP/IP: el protocolo de control de transporte/protocolo de internet, se suele usar sobre redes de área extendida como internet. es el protocolo más aceptado en el mundo. Protocolos de seguridad en redes inalámbricas WEP: Wired Equivalent Privacy. Se basa en la encriptación de los datos durante el tiempo que dura su transmisión. WPA: Wi-Fi Protected Access. Surgió para corregir las deficiencias del protocol WEP. Protege la información cambiando las claves de acceso cada 10000 paquetes. 1.6.- MODELO OSI Cuando aparecieron las redes, estas eran sistemas cerrados con sus propios protocolos, con lo que no podían interactuar entre ellos. Esto causó muchos problemas y, a finales de la década de los 70 empezaron a reemplazarse los sistemas cerrados por sistemas abiertos. Con ello se pretendía que cualquier usuario, con su ordenador pudiera acceder a todos los recursos elaborados por diferentes fabricantes. De esta manera surgió el modelo OSI (interconexión de sistemas abiertos). Este modelo proporciona los pasos a seguir. Es utilizado sobre todo para explicar cómo funcionan las redes. Consta de siete procesos que cualquier red, ya sea local o remota, debe cumplir. Cada proceso constituye una capa o nivel, y cada capa es responsable de un aspecto de la red. CAPAS DEL MODELO OSI • Capa aplicación: proporciona servicios de red a los procesos de las aplicaciones (poe ejemplo e-mail, FTP, y Telnet). • Capa presentación: garantiza que los datos son legibles para el sistema receptor. Se encarga de la representación de los datos. • Capa de sesión: establece, administra y termina sesiones entre las aplicaciones. • Capa de transporte: manipula el control del flujo de información, la detección de fallos y la fiabilidad del transporte de datos. • Capa de red: proporciona direccionamiento y la selección de la mejor ruta entre dos sistemas. OFIMÁTICA Y PROCESO DE LA INFORMACIÓN • JAVIER ZARZA Capa de enlace: proporciona una transferencia fiable de datos a través del medio utilizando el direccionamiento físico y la topología de red. • Capa física: consiste en voltajes, cables y conectores 2.- PROTOCOLO TCP/IP 2.1.- DIRECCIÓN IP Y MASCARA La IP es un número de 32 bits, en grupos de 8 (4 bytes), convertido al sistema decimal y separado por puntos. Parte de estos bits sirve para identificar a la red y el resto para reconocer el equipo dentro de esa red. Un ejemplo de dirección IP podría ser el siguiente: 00001001 00010001 00000011 00011000 9 17 3 24 Las direcciones IP se pueden clasificar en distintas clases: A, B, C, D y E. Con relación a esto hemos de señalar que una organización puede recibir una de estas tres clases de direcciones. Las direcciones de clase A se reserva para instituciones gubernamentales de todo el mundo (aunque hay compañías grandes que las han tienen), y las de clase B para compañías de tamaño medio. A todos los demás solicitantes se les dan direcciones de clase C. CLASE A: N H H H CLASE B: N N H H CLASE C: N N N H DIRECCIONES CLASE A Las direcciones clase A se diseñaron para crear redes extremadamente grandes. Debido a que se supuso que las necesidades de este tipo de red serían mínimas, se desarrollo una OFIMÁTICA Y PROCESO DE LA INFORMACIÓN JAVIER ZARZA arquitectura que maximizaba el número posible de direcciones de host, pero limitaba el número potencial de redes de clase A que se podían definir. Cuando está escrita en formato binario, el primer bit de una dirección de clase A (el situado más a la izquierda) es siempre 0. Un ejemplo de clase A es 124.98.34.12. El primer octeto, 124, identifica el número de red asignado por el proveedor de servicios de internet. Los administradores internos de dicha red asignan los 24 bits restantes. Una forma fácil de reconocer si un dispositivo es parte de una clase A es mirar el primer octeto de su dirección IP, que puede ser de 1 a 126 (127 comienza por un bit 0 pero se ha reservado para fines especiales). Todas las direcciones de clase A utilizan sólo los primeros 8 bits para identificar la parte de red de la dirección. Los tres octetos restantes se utilizan para la parte de host. Cada red que utiliza una dirección IP de clase A puede tener asignadas hasta 224-2=16777214 posibles direcciones IP a otros tantos dispositivos conectados a la red. DIRECCIONES CLASE B Las direcciones clase B se diseñaron para dar respuesta a las necesidades de las redes de tamaño medio grande. Los dos primeros bits de una dirección de clase B son siempre 10 (1 y 0). Un ejemplo de dirección clase B es 151.10.13.45. los dos primeros octetos identifican el número de red asignado por el proveedor de servicios de Internet. Los administradores internos de la red asignan los 16 bits restantes. Una forma sencilla de reconocer si un dispositivo es parte de una red de este tipo es mirar el primer octeto de su dirección IP, ya que siempre tienen valores comprendidos en el rango 128.0.0.0 a 191.255.0.0. Todas las direcciones Ip de clase B utilizan los 16 primeros bits para identificar la parte de red de la dirección mientras que los dos restantes se pueden utilizar para la parte de host. Cada red que utiliza una dirección IP de clase B puede tener asignadas hasta 216-2=65534 posibles direcciones IP. DIRECCIONES CLASE C El espacio de direcciones de clase C es el que más habitualmente se ha utilizado para dar soporte a una red pequeña. Los tres primeros dígitos de una dirección clase C son siempre 110 (1, 1, 0). Un ejemplo de dirección IP de clase C es 201.110.213.36. Los tres primeros octetos el número de red asignado por el proveedor de servicio es de Internet. Los administradores internos de la red asignan los 8 bits restantes. Una forma sencilla de reconocer si un dispositivo es parte de una red clase C es mirar el primer octeto de su dirección IP, ya que siempre tienen valores comprendidos en el rango de 192.0.0.0 a 224.255.255.0. Todas las direcciones IP de clase C utilizan los primeros 24 bits para identificar la parte de red de la dirección. Sólo el último octeto de estas direcciones se puede utilizar para la parte de OFIMÁTICA Y PROCESO DE LA INFORMACIÓN JAVIER ZARZA host. Cada red que utiliza una dirección IP clase C puede tener asignadas hasta 28-2=254 posibles direcciones IP a otros tantos dispositivos. bits 1 7 24 0 Red Host CLASE A: bits 1 CLASE B: 1 bits 1 CLASE C: 1 1 14 0 Red 16 Host 1 1 21 1 0 Red 8 Host DIRECCIONES CLASE D Los primeros bits son 1, 1, 1 y 0. Se utilizan para enviar mensajes a un grupo de equipos. DIRECCIONES CLASE E Los primeros cuatro bits son todos 1. Está reservada para protocolos especiales. La máscara de subred es una secuencia de 32 bits, con la misma estructura que la dirección IP. Se utiliza para distinguir que parte de la dirección IP identifica a la red y qué parte a los equipos. Así, los bits correspondientes a la red son 1 y los correspondientes a los hosts, son 0. OFIMÁTICA Y PROCESO DE LA INFORMACIÓN JAVIER ZARZA La máscara puede ser de tres clases: clase A: 255.0.0.0, clase B: 255.255.0.0. y clase C: 255.255.255.0 2.2.- COMPROBAR EL FUNCIONAMIENTO DE LA RED Una vez que se ha realizado la configuración de la red, tanto en el equipo central como en lops clientes, conviene verificar que funcione correctamente. • Se puede comprobar si los demás equipos son accesibles con la orden PING. Al ejecutar Inicio/Todos los programas/Accesorios=Símbolo del sistema, se abre la ventana símbolo del sistema, en la que puede teclear: Ping 192.168.34.7 (suponiendo que esta sea la dirección IP de otro equipo en la red). Con esta operación se consigue saber si la conexión con el otro equipo es posible. Si la respuesta es “Tiempo de espera agotado”, no se pueden comunicar los dos terminales. Esto puede ser debido a múltiples causas: que el equipo no exista, que esté apagado, que este mal configurado, etc. La orden ping se puede acompañar con las direcciones IP o los nombres de los equipos. • Se desea averiguar la dirección IP de cualquier adaptador de red, se usará la orden IPCONFIG. Además si teclea en la ventana Símbolo del sistema la expresión ipconfig/all, se obtienen la información sobre el nombre del equipo, el tipo de tarjeta de red, etc. • La utilidad NETSTAT proporciona información sobre el estado de la red. Combinada con el modificador –a, se conocerá todo sobre los puertos abiertos; combinada con –e, se sabrá si existen errores, si son debidos al cable o al protocolo. • El monitor de recursos permite recopilar información sobre el tráfico de red del equipo central con los clientes. • El comando NSLOOKUP de MS-DOS, sirve para obtener las direcciones IP a partir de nombres DNS como por ejemplo www.marca.es. 3.- INTERNET Internet es una red mundial, resultado de las conexiones de redes y dispositivos que hay por todo el mundo, los cuales utilizan los mismos protocolos de comunicaciones. Podríamos decir que es una red de redes. El protocolo que utilizan para comunicarse los diferentes dispositivos es el protocolo TCP/IP, que podríamos decir que es el lenguaje que utilizan los dispositivos en Internet. OFIMÁTICA Y PROCESO DE LA INFORMACIÓN JAVIER ZARZA 3.1.- ELEMENTOS NECESARIOS PARA LA CONEXIÓN Si queremos conectarnos a internet necesitamos: • Una línea de comunicaciones: a través de ella podemos intercambiar información. Un ejemplo sería la línea telefónica. • Un módem: es el elemento que se utiliza para intercambiar información entre ordenadores. En la actualidad, los proveedores de servicios de internet facilitan el denominado módem ADSL (router), que es un dispositivo preparado para conectarse a Internet a través de las líneas de alta velocidad. • Tarjeta de red: es el dispositivo que gestiona el tránsito de la información entre el módem y el sistema informático. • Software de comunicaciones: son programas que incluyen los protocolos TCP/IP. • Proveedores de servicios de Internet (ISP): es una empresa intermediaria a la que se le solicitan servicios y suministra todo lo necesario para acceder a Internet. 3.2.- NOMBRE DOMINIO Los ordenadores conectados a Internet suelen identificarse mediante un nombre de dominio, que está formado por palabras separadas por puntos (son más fáciles de recordar que si fueran números). El nombre de dominio permite identificar el país en el que se encuentra el ordenador o a quien pertenece. Por ejemplo: Javierzarza.com 3.3.- CONFIGURACIÓN DE LA CONEXIÓN A INTERNET En estos momentos, los más habitual para conectarse a Internet es utilizar un router ADSL al que se conectan los ordenadores, bien por cable o de forma inalámbrica. Los ordenadores deben poseer su propia tarjeta de red. Si no la tienen, deberán conectarla siguiendo las instrucciones del ordenador (depende del fabricante). Normalmente es necesario: • Insertarla en una ranura PCI si el ordenador no tiene tarjeta de red. • Conectarla a través del puerto USB si la tarjeta es externa o inalámbrica.