Desarrollo de criptosistemas para garantizar el anonimato en el voto

Anuncio

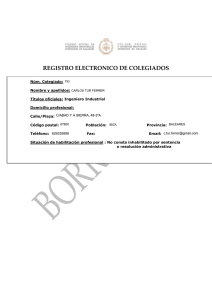

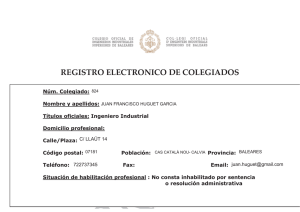

Desarrollo de criptosistemas para garantizar el anonimato en el voto por Internet y el pago con dinero electrónico El grupo de Seguridad en Redes Telemáticas de la UIB propone un modelo de votación en el que cualquier votante podría comprobar si su voto ha sido contabilizado y sin perder el anonimato. De la misma manera, pagar por un producto en la red sin dejar rastro ya es posible Resumen: Votar mediante un ordenador y poder tener El cifrado la certeza de que nuestro voto se ha contabilizado, o pagar con dinero electrónico sin que nadie pueda Posibilitar que electrónicamente se puedan llevar a saber en qué nos lo gastamos, ya no son sólo cabo con las máximas garantías de seguridad todo quimeras. La investigación llevada a cabo por el grupo tipo de operaciones que en el mundo del papel son de Seguridad en Redes Telemáticas de la UIB ha comunes es el objetivo esencial de la criptografía conseguido desarrollar protocolos criptográficos que moderna. garantizan el anonimato del usuario en ambos casos. Secularmente el ser humano ha cifrado sus mensajes. La implementación de estos sistemas depende ahora Julio César cambiaba algunas letras de sus cartas de la voluntad de la industria tecnológica. Las según unos criterios previamente establecidos que soluciones ya existen, como también es posible ya sólo conocía él y el receptor. De esta manera, el realizar micropagos a través de la red, absolutamente mensaje quedaba vetado a terceros. Cuatro siglos anónimos; es decir pagar puntualmente por el antes, en el siglo V aC, los lacedemonios ya disponían producto que consumimos; por ejemplo, un artículo de de un sistema de cifrado para sus papiros llamado la un periódico sin necesidad de abonar una suscripción. escítala. Son sólo algunos ejemplos de la llamada criptografía clásica, cuyo principal objetivo era PALABRAS CLAVE: Dinero electrónico, firma digital, firma ciega, votación electrónica, anonimato, micropago KEYWORDS: Electronic cash, digital signature, blind signature, electronic voting, privacy, micropayments proporcionar sistemas de comunicación secreta que supuso que la contienda diera un giro de ciento tuvieron gran predicamento en los ámbitos de la ochenta grados. inteligencia militar y la diplomacia. El objetivo de la criptografía (del griego kryptos, La criptografía moderna se ha desarrollado escondido; y graphe, escribir) ha sido el de ocultar paralelamente a la tecnología de las comunicaciones. mensajes mediante signos covencionales que sólo Las técnicas modernas de cifrado, por tanto, están pueden ser revelados si el receptor conoce una clave íntimamente ligadas al cálculo computacional: secreta. complicados algoritmos son los encargados de Los ejemplos de esta práctica son numerosísimos en asegurar la inviolabilidad del mensaje transmitido a la antigüedad, en la Edad Media y el Renacimiento: través de canales de comunicación a los que pueden Galileo escribía sus observaciones en clave cifrada; acceder millones de usuarios. Pero no sólo consiguen Leonardo Da Vinci escribía de derecha a izquierda de la inviolabilidad, sino también el anonimato de un pago manera que sólo podían leerse sus notas si el papel realizado a través de Internet o la autentificación era reflejado en un espejo. necesaria de una firma en un contrato cuando el papel En el siglo XX, uno de los ejemplos más conocidos de se halla totalmente ausente y las partes contratantes ni criptografía, o mejor dicho de desciframiento de un siquiera se han visto nunca. sistema criptográfico fue protagonizado por los nazis durante la Segunda Guerra Mundial. La Alemania de La moderna criptografía se divide en dos grandes Hitler confió sus secretos a un sistema que creyó bloques: la simétrica, en la que el emisor y el receptor impenetrable y al que llamó precisamente "Enigma". de un mensaje cifrado conocen la clave que lo Sin embargo, en 1942 el sistema fue violado: la descifra; y la asimétrica, en la que cada usuario inteligencia aliada logró descifrar las claves, lo que dispone de una clave distinta, el emisor de una clave privada y el receptor de una clave pública asociada a la privada del emisor. Así, la clave pública da acceso al contenido del mensaje, pero sólo la clave privada da acceso a la identidad del emisor y a la elaboración misma del mensaje. El éxito del cifrado consiste en establecer un sistema computacional tan complicado que sea casi imposible deducir la clave privada partiendo de la clave pública. La firma electrónica Una de las aplicaciones más conocidas de la criptografía es la firma electrónica. Una firma electrónica no es más que un conjunto de caracteres que, adjuntos a un fichero, a un documento, acreditan quien es el autor y dan fe de que no ha existido manipulación o fraude. Pero, ¿cómo se firma un documento electrónico? ¿De qué manera puede garantizarse que quien firma no negará después La tarjeta electrónica, cuyo uso está muy extendido, presenta una desventaja respecto al papel moneda: los pagos realizados por el usuario dejan rastro. haberlo hecho?¿Cómo puede comprobarse que quien ha firmado es verdaderamente quien debía hacerlo? Y más aun: en el caso de un contrato firmado a través de Internet, ¿cómo puede garantizarse que si una parte contratante firma, también lo hará la otra? Esta es sólo una de las tantas aplicaciones de la Uno de los protocolos criptográficos desarrollado por el grupo de Seguridad en Redes Telemáticas permite el pago con dinero electrónico, preservando tanto el anonimato del comprador como del vendedor. investigación llevada a cabo por el grupo de Seguridad Para entender la base de la criptografía en el caso de en Redes Telemática del Departamento de Ciencias una firma electrónica cabe recordar los fundamentos Matemáticas e Informática de la UIB, compuesto por de la criptografía asimétrica. El emisor, decíamos, los doctores Llorenç Huguet y Josep Lluís Ferrer, y los posee una clave privada; el receptor, utiliza la clave profesores Magdalena Payeras y Macià Mut. pública del emisor. Gracias a esta clave pública, el receptor podrá confirmar que el emisor ha firmado el Operaciones tan sencillas como formalizar un acuse documento (un contrato, por ejemplo); pero sin la de recibo se complican en extremo cuando la clave privada, nadie puede firmar el documento, nadie compraventa ha sido realizada por medios electrónicos puede por tanto falsear la firma del emisor. en un mundo virtual. No hablamos aquí de un acuse Existe un claro paralelismo con la firma manuscrita: de recibo cualquiera, como por ejemplo el que sólo cada uno de nosotros sabemos hacer nuestra podemos remitir al emisor de un mensaje que llega firma. Los otros, al verla, la reconocen como nuestra. hasta nuestro buzón de correo. Hablamos, claro, de un documento con validez jurídica y, que de alguna Cuando hablamos de clave privada en realidad nos manera, debe ser certificado. referimos a una operación matemática que permite firmar. Esta operación matemática implica un número El grupo de investigadores de la UIB ha desarrollado secreto que solamente conoce el firmante. Quien firma un sistema que no sólo permite este tipo de electrónicamente un documento le anexa por tanto el operaciones entre dos usuarios, emisor y receptor, resultado de una operación matemática que incluye, sino que también puede incluir a múltiples indirectamente, su número secreto. destinatarios. Podría ejemplificar el proceso la convocatoria de una junta de accionistas de una Quien recibe el documento ve el número anexo que es empresa cualquiera. En este caso, un mismo mensaje la firma. La verificación de la autenticidad de la firma de correo debe ser transmitido a múltiples se realiza mediante una operación matemática que destinatarios y se hace preciso un acuse de recibo por relaciona ese número anexo con otro número que parte de los accionistas que evite problemas posee el receptor, la clave pública. Sólo un resultado posteriores en torno a la legalidad o no legalidad de la de la operación consistente en relacionar el número convocatoria. anexo y la clave pública confirma la autenticidad. Por tanto, si el resultado no es el esperado, cabe la monetaria y su firma. La entidad bancaria sólo tiene posibilidad de que la firma haya sido falsificada. constancia de que ha firmado un papel con la cantidad Las claves, la privada y la pública, son cambiadas económica que ha fijado, pero nosotros tendremos, cada cierto tiempo para evitar cualquier posible intento gracias al papel carbón, su firma en el papel inferior de violación del sistema criptográfico. junto al número de serie del billete y a la cantidad monetaria. El banco no sabe a quien ha firmado, no Dinero electrónico y anonimato sabe a quien ha autorizado un pago, pero puede comprobar que su firma es válida. Hoy día millones de personas han prescindido ya del papel moneda. Gran parte de la población realiza sus Un sistema parecido es el utilizado en el mundo pagos a través de la muy extendida tarjeta electrónica virtual. El banco autorizará el pago de una cierta bancaria cuya comodidad es innegable. Ahora bien, la cantidad de dinero sin saber quién es el usuario gran ventaja que tiene todavía el papel moneda sobre autorizado. Con este "dinero anónimo" el usuario de este tipo de dispositivos electrónicos es que el primero internet puede comprar cualquier producto. El no deja ningún rastro. Son muchas las ocasiones en vendedor recibirá la firma de la entidad bancaria y las que a un consumidor no le interesa dejar podrá verificar su autenticidad, pero no sabrá quién es constancia de un pago, es decir mantener su el usuario comprador. anonimato, que nadie pueda conocer qué productos ni El grupo de Seguridad en Redes Telemáticas de la qué servicios consume (sea un artículo de periódico, UIB ha dado un paso más en la aplicación del sistema una película, un cuadro, una joya, etc.). El grupo de de la firma ciega aplicada al dinero electrónico, un Seguridad en Redes Telemáticas de la UIB se propuso paso que permite no sólo el anonimato del comprador, acabar con esa desventaja del pago electrónico, sino también la del vendedor. La solución pasa por extremo nada fácil de conseguir. permitir al vendedor cambiar la moneda electrónica recibida, autentificada por el banco, por otra moneda. El grupo persigue la plena equivalencia entre el pago real y el pago virtual, de manera que se pueda preservar la privacidad de las operaciones Los micropagos El grupo ya ha dado a conocer, a través de publicaciones especializadas internacionales, los resultados de su investigación para que estos pagos anónimos, que afectan a cantidades considerables de El doctor Josep Lluís Ferrer comenta que "sin innovar dinero, se puedan realizar con todo tipo de garantías a en lo básico, nuestro objetivo era acercarnos a la través de protocolos criptográficos. Faltaba, sin plena equivalencia entre el pago real y el pago virtual, embargo, establecer un sistema que pudiera de tal manera que pudiera preservarse la privacidad garantizar el mismo anonimato en el caso de pagos de de las operaciones realizadas en el mundo virtual, y pequeñas cantidades. Para estos últimos, un sistema que pudieran afectar a cualquier cantidad económica". computacional de cifrado como los que hemos descrito resulta excesivamente costoso. La cantidad a pagar Una variante de la firma electrónica, la llamada firma por consultar una página web, o por consultar una ciega, es la que posibilita el anonimato en estos casos. entrada en una enciclopedia, o por leer un artículo de Para poder explicar el sistema utilizado por los un periódico, es muy pequeña en comparación con el investigadores de la UIB quizá nos ayude un símil. coste que supondría tener que implementar en cada Imaginemos que tenemos dos papeles en blanco, uno de estos casos un sistema computacional de entre los cuales hemos colocado un papel carbón, cifrado. para calcar. En el papel inferior escribimos un número Hasta hoy las soluciones aportadas para estos correspondiente al número de serie de un billete y micropagos se veían abocadas al relajamiento de las solicitamos a una entidad bancaria que rellene el papel condiciones de seguridad del proceso y, en concreto, a superior, que está en blanco, con una cantidad la pérdida del anonimato. La gran novedad aportada Los investigadores han conseguido la fórmula que permite efectuar micropagos sin necesidad de renunciar al anonimato. El protocolo criptográfico en este caso incluye el fraccionamiento de la moneda virtual. por el grupo de investigación de la UIB ha sido la entidad bancaria una moneda en una sola desarrollar un protocolo criptográfico que, sin operación, pero esta moneda, al estar dividida en incrementar en exceso el coste computacional, fracciones, permite a ese usuario gastarla también mantiene el anonimato del pagador o consumidor. fraccionadamente. El hecho de obtener sólo una moneda grande del banco hace que el coste La profesora Magdalena Payeras afirma que "se computacional de generar el cifrado se reparta trataba de encontrar un sistema que posibilitara proporcionalmente entre las fracciones". realizar pequeños pagos; es decir pagar puntualmente Este sistema obliga a que todos los "cupones" de una por cada producto o servicio sin necesidad de acceder moneda se deban gastar en el mismo vendedor y en a estos sólo a través de suscripciones. Es el típico un orden determinado. Con la última fracción, el caso de la suscripción a un periódico, paso previo al vendedor puede cobrar toda la moneda. La diferencia acceso a ciertos artículos. La suscripción imposibilita con el sistema de suscripción, además del anonimato, ese anonimato. De lo que se trataba era de poder es que el usuario sólo paga aquello que consume. Si acceder al periódico y poder pagar puntual y al cabo de cierto tiempo el usuario no ha gastado anónimamente por un artículo, sin necesidad de todas las fracciones de su moneda, puede recuperar suscribirse" ese dinero. Después de analizar diversas alternativas, la propuesta del grupo de Seguridad en Redes El voto electrónico y el voto por Internet Telemáticas de la UIB consistió en la "creación" de monedas específicas para cada vendedor o cobrador. Una tercera aplicación de la investigación llevada a Como afirma la profesora Payeras, "el usuario puede cabo por el grupo de Seguridad en Redes Telemáticas obtener moneda electrónica que tendrá que adaptar de la UIB corresponde al desarrollo de sistemas que para pagar a cada vendedor en concreto. Cada permitan el voto electrónico anónimo. moneda está además fraccionada: se divide, Antes de entrar en materia conviene, sin embargo, podríamos decir, en "cupones". El usuario obtiene de dejar clara la distinción entre votación electrónica y pero reduciendo la complejidad de otros sistemas propuestos hasta hoy. Como afirma del doctor Ferrer, "uno de los grandes problemas de la votación por Internet es la posible coacción a la hora de votar. En este sentido, la tradicional cabina donde el votante introduce su opción en un sobre cerrado, situándose fuera del alcance visual de terceros, proporciona una seguridad difícil de superar ya que no queda rastro alguno que permita saber el sentido del voto. En cambio, si un ciudadano votara a través de Internet desde su casa, se originaría de inmediato la razonable La solución mixta ideada por el grupo de Seguridad en Redes Telemáticas permite la votación en red pero desde un colegio electoral o centro oficialmente reconocido. De esta manera, se imposibilita que terceros puedan llegar a conocer qué ha votado un ciudadano. duda sobre si su voto, emitido así, ha sido realmente contabilizado en el recuento final. Posibilitar que un ciudadano pueda verificar que su voto ha sido contabilizado plantea un serio peligro: el que un tercero pueda también saberlo. De ahí a la coacción sólo hay un paso”. Compaginar el anonimato con la seguridad de que ciertamente el voto ha sido contabilizado es lo que perseguía el grupo de Seguridad en Redes Telemáticas. La solución propuesta es una solución mixta: un voto a través de la red pero no desde votación a través de Internet. En la primera, utilizada ya en muchos ámbitos e instituciones y también en funcionamiento en Brasil por lo que a elecciones generalistas se refiere, el voto se realiza en un sistema no conectado a la red. En el caso de las elecciones generales brasileñas, el recuento se realiza ordenador por ordenador, cada uno de los cuales corresponde a un colegio electoral. El ordenador, por tanto, sustituye literalmente a la urna. En el segundo caso, en cambio, el voto es emitido utilizando ordenadores en red, es decir, utilizando medios telemáticos en el proceso de votación. En cualquier caso, se han abierto grandes expectativas para ambas posibilidades, sobre todo después de algunos escándalos relativos al escrutinio de papeletas. Baste recodar lo sucedido con el recuento de votos en el estado de Florida durante las elecciones presidenciales de los Estados Unidos. Por este motivo, distintos equipos de investigación han lanzado diversas aportaciones con el lógico objetivo de desplazar los métodos de votación tradicional, mediante papeletas depositadas en urnas y su recuento manual, por sistemas de votación electrónica. La solución aportada por el grupo de Seguridad en Redes Telemáticas de la UIB consiste en utilizar la red cualquier terminal, sino desde terminales oficiales. El votante debe desplazarse en este caso hasta un centro habilitado o colegio electoral donde puede votar en la red a través de una terminal de ordenador situado en una cabina. Esta solución supondría un considerable avance y comodidad para los ciudadanos desplazados y puede llegar a sustituir el voto por correo. Más aun, los ciudadanos podrían votar desde cualquier colegio electoral lo que redundaría en una mayor participación (desplazados de fin de semana, etc.). El sistema permite además que cualquier ciudadano pueda verificar a posteriori, desde el mismo ordenador en el que ha votado, si su opción ha sido contabilizada. De hecho, este sistema aporta dos grandes ventajas sobre el actual. En primer lugar, la rapidez en el recuento. Prácticamente en el instante de cerrarse los colegios electorales podría conocerse el resultado de la consulta. En segundo lugar, efectuado el recuento, una muestra aleatoria de votantes, un porcentaje a decidir sobre el censo total, podrían verificar la inexistencia de fraude comprobando que su voto particular ha sido contabilizado. Este sistema de control descartaría en un 99,9% la posibilidad de una manipulación fraudulenta. Proyectos financiados Título: Implementación de un servidor de funciones notariales Referencia: TEL96-1384 Entidad financiadora: Comisión Interministerial de Ciencia y Tecnología Periodo: 1996-1998 Título: EDILEX: Repercusiones jurídicas de la incorporación del EDI (Electronic Data Interchange) en el ciclo comercial básico Entidad financiadora: Conselleria d'Economia i Hisenda del Govern de les Illes Balears Periodo: 1993-1994 Título: Intégration des réglamentations de protection des données au sein de réseaux EDI. Acrònim: PROTEDI Entidad financiadora: CCE, programa TEDIS Periodo: 1994-1995 Título: E-clip: Electronic-commerce law issues platform Referencia: Esprit núm. 27028 Entidad financiadora: Unión Europea Periodo: 1998-2000 Título: Servidor integrado múltiple para facilitar el intercambio de información de forma segura de aplicaciones y servicios telemáticos Referencia: IFD97-0556 Periodo: 1999 -2001 Tíulol: Aspectos jurídicos de la seguridad en el comercio electrónico; en particular, estudio de la firma electrónica y las autoridades de certificación Referencia: PB98-0169 Entidad financiadora: DGESIC Periodo: 1999-2002 De izquierda a derecha, el doctor Llorenç Huguet, la profesora Magdalena Payeras y el doctor Josep Lluís Ferrer, miembros el grupo de Seguridad en Redes Telemáticas. Título: Aspectos jurídicos de los medios de pago en el comercio electrónico Referencia: BJU2003-01998 Entidad financiadora: Comisió Interministerial de Ciencia y Tecnología Investigadores del grupo de Seguridad en Redes Telemáticas Doctor Llorenç Huguet, catedrático de Ciencias de la Computación e Inteligencia Artificial Departamento de Ciencias Matemáticas e Informática Edificio Anselm Turmeda Tel.: 971 17 32 46 E-mail: [email protected] Doctor Josep Lluís Ferrer, profesor titular de Ingeniería Telemática Tel.: 971 17 32 43 E-mail: [email protected] Magdalena Payeras, profesora titular d’Escuela Universitaria de Ingeniería Telemática Macià Mut, profesor asociado Investigadores de otros grupos que han participado en proyectos como responsables o colaboradores Doctor Santiago Cavanillas, catedrático de Derecho Civil Doctor Guillem Alcover, catedratico de Derecho Mercantil Doctora Apol·lònia Martínez, profesora titular de Derecho Mercantil Doctor Guillem Femenias, profesor titular de Ingeniería Telemática Ignasi Furió, profesor del Departamento de Ciencias Matemáticas e Informática Publicaciones y comunicaciones a congresos J. L. Ferrer, M. Payeras, L. Huguet. An Efficient Protocol for Certified Electronic Mail. ISW 2000: Lecture Notes in Computer Science, Vol. 1975, Springer Verlag. University of Wollongong. Australia. 2000 J. L. Ferrer, M. Payeras, L. Huguet. Efficient Optimistic N-Party Signing Contract Protocol. Information Security Conference 2001. Lecture Notes in Computer Science, Vol. 2200, Springer Verlag. Universidad de Málaga. 2001 A. Martínez, J. L. Ferrer. Liability of Certification Authorities: a Juridical Point of View. Information Security Conference 2001. Lecture Notes in Computer Science, Vol. 2200, Springer Verlag. Universidad de Málaga. 2001 J. L. Ferrer, A. Martínez. La contratación electrónica en el anteproyecto de Ley de Comercio Electrónico. SNE'01. Universidad de Málaga. 2001 A. Martínez, J. L. Ferrer. Delimitación de responsabilidades en caso de revocación de un certificado de firma electrónica. SNE'01. Universidad de Málaga. 2001 M. Payeras, J. L. Ferrer, L. Huguet. Towards Fair and Secure Transferable Anonymous Cash. Youth Forum in Computer Science and Engineering (YUFORIC 2001). Editorial de la UPV. ISBN: 84-9705-097-5. ETSIT de UPV. Valencia, 2001 M. Payeras, J. L. Ferrer, L. Huguet. Requerimientos y características ideales de esquemas de moneda electrónica para pagos de cantidades especiales. I Congreso Internacional Sociedad de la Información (CISIC 2002). McGraw-Hill, ISBN: 84-481-3603-9. Universidad de las Palmas de Gran Canaria, Universidad Pontificia de Salamanca, Universidad de la Laguna. Las Palmas de Gran Canaria, 2002 M. Payeras, J. L. Ferrer, L. Huguet. Ithaka: Fair N-Transferable Anonymous Cash. 4th International Conference on Enterprise Information Systems (ICEIS-2002). ICEIS Press, ISBN: 972-98050-6-7. Escuela Superior de Informática, Universidad de Castilla - La Mancha. Ciudad Real, 2002 J. L. Ferrer, A. Martínez, M. Payeras, L. Huguet. A Juridical Validation of a Contract Signing Protocol. ECommerce and Web Technologies (EC-Web 2002). Lecture Notes in Computer Science, Vol. 2455, Springer Verlag. DEXA. Aix-en-Provence, France, 2002 M. Mut, J. L. Ferrer, L. Huguet. Terceras partes de confianza. Clasificación de los servicios de seguridad. VII Reunión Española sobre Criptología y Seguridad de la Información. Servicio de Publicaciones de la U. de Oviedo, ISBN: 84-699-8931-6. Universidad de Oviedo, 2002 M. Payeras, J. L. Ferrer, L. Huguet. Moneda electrónica totalmente anónima e indetectable. VII Reunión Española sobre Criptología y Seguridad de la Información. Servicio de Publicaciones de la U. de Oviedo, ISBN: 84-6998931-6. Universidad de Oviedo, 2002 J. L. Ferrer, M. Payeras, L. Huguet. A Realistic Protocol for Multi-party Certified Electronic Mail. 5th International Information Security Conference, ISC 2002. Lecture Notes in Computer Science, Vol. 2433, Springer Verlag. University of Sao Paulo. Brazil. 2002 A. Martínez, J. L. Ferrer. Comments to the UNCITRAL Model Law on Electronic Signatures. 5th International Information Security Conference, ISC 2002. Lecture Notes in Computer Science, Vol. 2433, Springer Verlag. University of Sao Paulo. Brazil, 2002 A. Martínez, J. L. Ferrer. Aproximación al concepto jurídico de dinero electrónico. II Simposio Español de Comercio Electrónico (SCE'03). Fundación DINTEL, ISBN: 84-932902-0-3, pp. 63-72. Universitat Politècnica de Catalunya. Barcelona, 2003 J. L. Ferrer, A. Martínez. Formación y prueba del contrato electrónico en la legislación comunitaria. II Simposio Español de Comercio Electrónico (SCE'03). Fundación DINTEL, ISBN: 84-932902-0-3, pp. 73-82. Universitat Politècnica de Catalunya. Barcelona, 2003 M. Mut, J. L. Ferrer, L. Huguet, M. Payeras. Análisis de los sistemas de dinero electrónico. Mejoras al esquema de dinero electrónico de Brands. II Simposio Español de Comercio Electrónico (SCE'03). Fundación DINTEL, ISBN: 84-932902-0-3, pp. 109-116. Universitat Politècnica de Catalunya. Barcelona, 2003 M. Payeras, J. L. Ferrer, L. Huguet. Incorporación de atomicidad a los protocolos de pago electrónico: intercambio equitativo de moneda electrónica por producto o recibo. II Simposio Español de Comercio Electrónico (SCE'03). Fundación DINTEL, ISBN: 84-932902-0-3, pp. 129-140. Universitat Politècnica de Catalunya. Barcelona, 2003 J. L. Ferrer, M. Payeras, L. Huguet. A Fully Anonymous Electronic payment Scheme for B2B. Third International Conference on Web Engineering, ICWE 2003. Lecture Notes in Computer Science, Vol. 2722, Springer Verlag, pp. 76-79. Universidad de Oviedo, 2003 M. Payeras, J. L. Ferrer, L. Huguet. An Efficient Anonymous Scheme for secure Micropayments. Third International Conference on Web Engineering, ICWE 2003. Lecture Notes in Computer Science, Vol. 2722, Springer Verlag, pp. 80-83. Universidad de Oviedo. 2003 M. Payeras, J. L. Ferrer, L. Huguet. Protocolo de intercambio con atomicidad para el pago de cantidades elevadas mediante moneda electrónica. IV Jornadas de Ingeniería Telemática, JITEL 2003. Servicio de Publicaciones de la Universidad de Las Palmas de Gran Canaria, ISBN: 84-96131-38-6, pp. 81-88. Universidad de Las Palmas Gran Canaria, 2003 J. L. Ferrer, G. Femenias, M. Payeras. Seguridad en WLAN: la propuesta DARWIN. IV Jornadas de Ingeniería Telemática, JITEL 2003. Servicio de Publicaciones de la Universidad de Las Palmas de Gran Canaria, ISBN: 8496131-38-6, pp. 331-337. Universidad de Las Palmas Gran Canaria, 2003 G. Femenias, J. L. Ferrer, L. Carrasco. DARWIN: Demonstrator for an Adaptative and Reconfigurable Wireless IP Network. 8th International Conference on Personal Wireless Communications, PWC 2003. Lecture Notes in Computer Science, Vol. 2775, Springer Verlag, pp. 182-187. Istituto di Informatica e Telematica (CNR). Venice, Italy, 2003 J. L. Ferrer, G. Femeninas, M. Payeras. Enhancing HIPERLAN/2 Security Aspects. Wireless On-Demand Network Systems, WONS 2004. Lecture Notes in Computer Science, Vol. 2928, Springer Verlag, pp. 389-394. IFIP-TC6 Working Group. Madonna di Campligio, Italy, 2004

![[2] Letra dels molt Cathòlics Reys de Spanya, don Ferrando y dona](http://s2.studylib.es/store/data/004852430_1-c2ef4a54f6f36d0f2913ff3dbeb802a6-300x300.png)