Capítulo 4. Modelo de Simulación y Adaptación de las Técnicas

Anuncio

Ivlodelode simulacióny adaptación de las técnicas

Capttulo4.

CnpÍrulo 4

Modelo de simulacióny

adaptaciónde las técnicas

I

I

t

I

I

I

I

I

I

I

t

4.1 Introducción

el modelado de redes cle comunicaciones,existen dos métodos principales, Ei

T\ara

de ellos se lleva a cabo medÍante modelos analticos y la segundaopción es a

Hprimero

I

iraves de simulaciones.Cuando se habla de modelos anallticos, nos referimos al

análisismatemárÍcomedianteel uso de ecuaciones.Parael casode la opción de simulación,

el uso de una herramienta que cumpla con dicho objetivo. Esta última opción nos a1'udaa

representar ambientes más reales y por Io tanto obtener varios detalles, resPecto al

comportamiento de dichos modelos,

El uso de los modelos de simulación permite examinar una variedad amplia de

configuracionesnecesariaspara proporcionarconclusÍonesgeneralesy nuevosmecanismos

de mejoramiento, qu" peimitan incrementar el desempeño de protocolos de redes

inalámbricas de banda ancharelativamenteen un tÍempo corto.

EI princÍpal objetivo de estecaplrulo es presentar el modelo de simulaciOnutilizado para Ia

'\lgorithrn) para eI

oprimización de los algoritmos de colisiones CRA (CollisionResolution

eitendar IEEE 802,16. Se presenta una descripción de los módulos en donde se

implementaron las técnicasdé estudio. El apéndiceA, incluye una descripión detallada del

modelo de sÍmulaciónutilÍzado para esta te$is, modelo que se logró gracÍasal proyecto

PAPIIT INll0805 e IN104907.

En la actualidad existen dos principales lenguajesde simulación orientados al modelado de

Modeler.

redes de comunicacionesEI prÍmero es OPNET(OPtimisedNenvorhEngineeringTool)

Este software es un lenguajede simulacÍón de comunicacionesespecialmenteorientado al

Nodos (Nodes)y el

modelado clelas redes de comunicacionesque utiliza Redes(Nen'vorks),

Editors)para Ia construcción del modelo de simulación,

Ediror de Procesos(Process

I

I

I

I

I

INeevia

La máquina del OPNET Modeler es un modelo de máquina de estado finito, en

combinación con un modelo anahtico. Modeler puede modelar protocolos, componentesy

comportamienros de redes, con alrededor de 400 modelos de funciones de propósito

**p.-"iol. La Interfase Gráfica de Usuario (Graphical User Interface GUI) y el animador

tienen una gran canrÍdad de documentación y casos de estudÍo disponibles. {"y

disponibles rr"eseditores durante el diserlo de la simulación, proyecto,-nodoy proceso,los

.rr"].r pueden modificar la configuración de la red, equipo, protocolos y aplicaciones a

diJerentesniveles.

Posgrado en Ciencia e Ingenier[a de la Computación

4 3 l P i 1¡ l i r t

docConverter 5.1

Modelodesimulacióny adaptacíónde lastécnícas

como ns - ? por su versión acrual). Es un simulador de redesde eventos discretos, creado

por la Universidad de Berkeleypara modelar redes de tipo IP. En la simulación se toma en

cuenta lo que es la estructura (topologfa) de Ia red y el rráfico de paquetes que posee la

mÍsma, con el fin de crear una especÍede diagnóstico que muesffe el comportamiento que

se obtiene al tener una red con ciertascaracterfsticas,

ns - 2 es utüzado prÍncipalmenteen ambÍentesacadémicosdebido, a que está escrito en

código abierto y, a la abundanciade documentaciónen hnea. Se pueden simular Eanto

protocolos unicdst,como muhicasty se utiliza intensamente en la investigación de redes

móviles ad'hoc.Puedesimular una amplia gamade protocolostanto para redescableadaso

redeswireless,

asl como mixtas.

De estos dos lenguajesde simulaciónpresentados,OPNETModeler(v ll,0 C) [23] ha sido

utilizado como la herramienta de simulación para la caracterizacionesdel desempeñoy la

optimización de las redes de banda ancha, Esta simulación de paquetes contiene un

conjunto extensode caractertsticasdiseñadaspara soportar el modeladode redesy provee

un incremento en la flexibilÍdad del desarrollo derallado de modelos diseñados.Además

ofrece licencÍas para utilizar un modelo inalámbrico de simulación de redes y soporte para

cualquier eventualidad.Esta caracterfsticafue una de las principales razonespor las que se

optó en utilizar OPNETModeler,

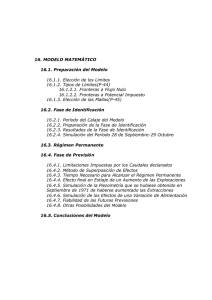

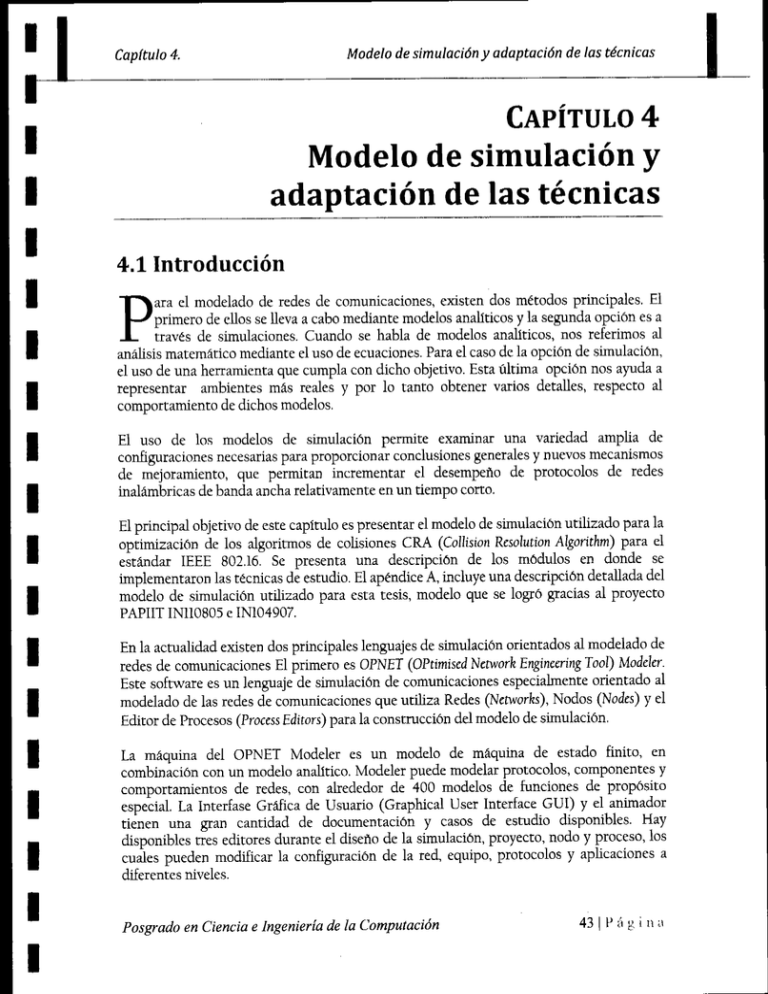

4.3 Modelado de OPNET

Para tener una perspectivade como son implementadoslos modelos en OPNET,en esta

seccÍón se dará una pequefla descripción del diseflo jerárquico usado por este paquete de

simulación. Los modelos de OPNETestán basadosen tres niveles de estnrcrura jerárquicos.

Esto se ilusrra en la Figura 4.1.

OPNET tÍene una extensa gama de herramientas que permiren desartollar modelos

detallados,identificar los elementosdel modelo de Ínterés,ejecutar simulacionesy analizar

los datos generados.Estas herramientas se encuentran diüdidas de la siguiente forma:

Constructor jerárquico de modelos, interfaz gráfica de sÍmulación y Analizador de

resultados.

EI constmctor jerárquicode modelos:Contienecuatro editorespara desarrollarlos modelosde

los sistemasque van a ser simulados:Nenvorheditor,Nodeedltor,Process

editory Parametweditor.

'lizados

Los cuatro estánorganizadosen forma jerárquicay puedenser u.

de tal forma, que un

modelo desanolladoen un nivel,puedeserutilizado por otro modelodesanolladoen orro nivel

másalto.

Dorninio de Red (Network Domilin)

El nivel más alto es NenvorhDomain(Figura 4.1 a). La función de este domÍnio es

definir la topolo$a de Ia red de comunicación, las entidades de comunicaciones

llamadasnodos y sus interconexiones(utilizando bus, punto a punto o enlacesde

4 4l l ) i r g i r r a

Posgrado en Ciencia e Ingenierla de Ia Computación

Neevia docConverter 5.1

I

I

I

I

I

I

I

I

I

I

t

t

t

I

I

I

I

Modelodesimulacióny adaptaciónde lastécnicas

Cap[tulo4.

I

radio). Basadoen estos bloques básicosde consrrucción,más modelos complejos

puedenserdesarrollados,

Nodo Dominio (Node dontainJ

El siguiente nivel es llamado Node domain (Figura 4.Ib). Este nÍvel define la

funcionalidad de cada dispositivo de comunicación que puede ser desarrollado e

etc).

interconectadoen la red (ejemplo enrutadores,puentes,terminales,switches,

y

colas

procesos,

de

rráfico,

generadora

una

fuente

Cada nodo está constiruÍdo de

varios transrnisoresy receptores permitiendo a un nodo unirse con los enlacesde

comunicaciónen la red.

Son objetos fabricados utilizados para

Generador de tráfico (Traffic generators):

rráfico del canal tiene longirudes de

generación

La

del

generar fuentes de rráfico.

paquetes y disrribución de paquetes inter-arribo, la cual es seleccionadade un

conjunto que soporta la disnibución de probabüdades.

Colasy procesos(Queuesy Processors):Sonobjetosy son altamentedetallados.Las

huffers de enlaces de comunicación y el

colas son usada.s para simular

comportamiento del protocolo, Algunos ejemplos de las estadfsticasque_las colas

puedett recolectar son: su tamaño actuaVpromedio,el retardo y el sobre flujo de la

lola, Cada ob¡eto cola, puede generar multiples subcolas en donde Ios paquetes

pueden ser a-Imacenados.Los procesos tienen la capacÍdad de manipular los

paquetes pero no la habilidad de almacenarlos.Pueden ser utilizados como

lontenedoies de paqueres o como generadoresde rrefico. Esto último cuando el

rráfico no puede ser modeladopor la probabilidad de disrrÍbucÍón predefinida.

¡) BltA lrem'ork Confrgurlrlon

ñ

rE{tril,o/

"FF

b) Nodn

C'orfigurrtlon

M ruffi--r***

ffi;r

xt

flr

{r

tJ

>

I

d) *C" Codt |n s¡th strts

Figura 4.1 Diagrama de Estado de OPNET para los modelos de slmulaciÓn.

Posgrado en Ciencia e Ingeniería de Ia Computación

Neevia docConverter 5.1

Modelodesimulacióny adaptaciónde las técnicas

Capftulo4.

Proceso dorninio (Pracessdomún:)

EI último nivel es llamado Proceso dorninio (Figura 4,1.c). En este nivel la

funcionalidad de cada objeto, cola o proceso, está definida usando la máquina de

estado finito FSM (FinitestateMachine).

Estadosy transicÍonesgráficamente definen

el avancedel procesoen respuestaa los eventos.En general,c"da fSU puede definir

estadasprivados variablesy puede hacer llamadas al código y proveer al usuario de

Ias lÍbrerfas.La FSM es dinámicay puede ser activadaespontáneamentepor otras

FSMs durante Ia simulación, en respuesta a eventos discretos especlficos.El

dinamismo de la FSM simplifica dramáricamentelas especificacionesdel protocolo

que admini.straun n{rmeroescalablede recursoso sesiones.

I

Cada estado,del modelo de un proceso,contienecódigo'Proro-C' (Figr-rra4.1.d),soponado

por una extensalibrerla de funciones diseftadaspara la programación del protocolo.

t

Adicionalmente, OPNET posee dos herramientas: Interfaz grafica de simulaciones y

Analizador de resultados.La primera de ellas es para correr y dépurar simulacionescon lai

que interactfia, es decÍr que cuando se corre una simulación es posible interacruar con la

simulación para detectar posibles errores e identificar cuál objeto o proceso fue el que

terminó Ia simulación.

La orra herramienta, Analizador de resultados, contiene los siguientes cuatxo elementos:

editor de pruebas (Probe Editor), que contiene la fuformación que será recolecrada;

henamienta de anelisis (Analisis Tool), se utiliza para el análisÍs estadfstico de los

resultados; herramienta de filrrado (Filrer Tool) que procesa los daros y; el visor de

animaciones (AnimationV in+,er).

4.4 Implementaciónde las técnicas

en el modelo de simulación

I.a programaciónde las técnicasestudiadasen estetrabajo es en los módulos de capa MAC

del modeladode la BSy de las SSs,Parauna descripcióndetalladade todo el sisrema802,16

referirse al apéndice A. Para la BS, todos los esquemasde Resolución de Colisiones se

incluyen en el estado SEND_NEX_MAPdel módulo HE ^tAc. La figuras a.? (a) y (b)

muestra en detalle Ia localización de los módulos para h 85,

Para enconrrar el módulo SEND-NEXT-MAP,del escenariode simulación, Íngresamosen la

BS, figura a.2 @). Se puede observarque el módulo bwa-beestá conformadopor diversos

módulos como antenas de recepción y rransmisión, módulos para preparar la recepción o

transmisión de paquetes, linh_rxy link_tx.Pero el más importante es el mOdulo HE_MAC,

donde se encuenrratodo lo relacionadocon Ia capa MAC del protocolo 802.16.En la figura

4.2. (b), se observaque el módulo HE-MAC,esEáesrmcnrradopor una máquina de estado

finito (Finite State Machine-FSM). Se observan los módulos : INIT, RangjngRng_rcvd,

Rng-comple,Upstrnn,Down_data,Mtn_MAP,MAP_Time,IJCD_Time,Sync_Time.

De estos módulos,

el importante es MAP-Time,que es en donde se realiza Ia planeación de cadaframede uplinh

4 6l l ' á g i n a

Posgrado en (liencia e Ingeniería de Ia Computatlón

Neevia docConverter 5.1

I

t

I

I

I

I

I

I

I

I

t

I

I

I

I

Modelo de simulacióny adaptación de las técnicas

t

I

I

I

I

I

I

I

I

I

I

I

I

I

I

t

del modelo de simulación, ademásde todas las funciones que utiliza Para otorgar todo lo

relativo a las concesionesde reservacióny los slotsde contención.Tambien en Ia figura 4.2

ión en código Proto-C.

(b) ** muestrau4 detalledesu q

(a) Diagrama de red y nodo

el módulo HE-MAC

(b) Diagrama de FSM y código Proto-c.

Figura 4.2. LocalizactÓn del estado SEND-NEX-MAP de Ia BS'

Posgrado en Ciencia e Ingeniería de la Computación

47 | l' ii g.i n tr

INeevia docConverter 5.1

Modelodesímulación

y adaptaciónde las técnicas

Capítulo4,

Por otro lado, los esquemasde Resolución de Colisiones de las SSs se localiz¿¡ g¡ 91

módulo bwa-wm-child,

que es utilizado por cualquierSSs.tas figuras a.3 (a) y (b) muestran

en detalleIa localizaciónde los mOdulospara las SSs.

Pata encontrar el módulo bwa_wm-child,

del escenariode simulación, ingresamosen una SSs,

figura a.3 (a), Sepuede observarque el módulo bwa-data_station_IP

conformado por diversos

módulos como antenasde recepcióny nansmisión, módulos para preparar la recepcÍono

transmisiónde paquetes,linl¿-rxy linh_tx,ademásde un módulo llamado src_type_l,donde

se

especificael rretico que la estacióngeneraráen la simulación. Pero el mas importante es el

módulo MAC, donde se encuentra todo lo relacionadocon Ia capa MAC del protocolo

802.16,

paraIasSSs.

En la figura 4 3 (b), se observa que el módulo MAC está esrrucrurado tr)or una FSM,

conformada por los módulos: INIT, Raryrrrg Syn_Rsp,

App_Traffic,IdIe, From_Downstredn\

Syn-Arvl, UCD-ArrivaI- MAP-ArrivaI y Down_Data_traffic.

De estos módulos, el módulo

imPortante es MÁP-Arrival, que es donde las SSs detectan si escuchan la llegada de un

maPa,Al ocurrir la llegada de un mapa, Ias SSs invocan al modulo bwa_wm_chlld

para

rea-Iizar Ia rransmisión de una petÍcÍón de ancho de banda, si es que las SSs tiénen

irformación para rransmitÍr,

EI proceso bwa-wm-childse presentatambién en Ia figura 4.3 (b), donde se observa que esrá

conformado por una FSM con los módulos: rNIT, LEmpty, Tx_opp_pending

No-Request-Outstanding

Request*Outstanding

y Collision_Resolurion.

En esta FSM las SSs

resuelventodo Io relacionadocon Ia resolucÍónde colisiones,el envfode perÍcionesde

ancho de banda v el cálculo de las o

nidades de nansmisión.

(a) Diagrama de nodo y red para lngresar al modelado de las estaclones suscrlptoras,

4Sltlrigirra

Posgrado en Ciencia e Ingeniería de la Computación

Neevia docConverter 5.1

t

I

I

I

I

I

I

I

t

I

I

I

I

I

I

I

I

*'*"-.

I

I

Modelo de simulacióny adaptación de las técnicas

I

I

I

t

I

I

I

I

I

I

t

I

I

I

t

I

:Í.nn..'"*

'"#::':::J;l-#;::i::-"ff

Fi*"'*43fl

4.4.1Implementación802.14-CSA

Para implementar este nuevo mecanÍsmo, es necesario ingresar al modelo de la BS y

bajo las siguientesinsmrcciones:

modificar el estadoSEND_NXT_MAP

== 0)

//no está actlvadoel etquema multlcaet

if (multicast_resolution

{

¡¡s=(2*147)/(2+(1"26.6)\', llnúmero desloÚede rese¡vaclón

/lcarga detráflco en Ia red

carga=2.5*(147-Nrs);

if (siots_pending>carga) //la red no tlenecffgfl elevadaaslgna MCs

ID, contention-slots)

;

lev-ie-request-prim (ld-ptr,CM-BROADCAST-S

//la red tlene carga elevadaaslgna,ltGs+^rns

else

Nrs)i

ID, contention-slote+

tev_ie_req

uest prim (ld_ph,CM_BROADCAST_S

)

llestá actlvado el wquema multlcast

else

Multlcast}

realiza

elesquema

{

La BS esta diseflada de tal modo que lleva un registro minucioso de todas las tareas que

realiza.Está esrmcruradapor listas y la de más importancia,para en esteesquema,es Ia de

Con ayuda de un contador se puede determinar

concesiones pendienres, ie-lst-1¡ending,

Posgradoen C.ienciae Ingenieríade Ia Cimputación

4 9l P i i g i r r i r

I Neevia docConverter 5.1

Ivlodelodesimulacióny adaptaciónde las técnicas

Capttulo4.

cuántas concesiones,en términos de slots,tiene pendientesIa BS. Ese contador se llama

slots¡ending,

el cual se reinicializa si la lista ie_lsr¡ endingse

vacfa.

La función lw-ie-requestlrim(LpIr,CM-BROADCAST_SID,contention_slots)

es la encargadade

asignar los slotsde contención para el siguienteframe.EI primer parámerro, ld¡rr, es la

estructura que compone a las regiones de contención. El segundo parámerro,

CM-BROADCAST-SID,

Índica que Ia región que se incluye en el /ramees del npo broadcast

y

es Para que las estacionesrealicensus peticionesde ancho de banda, El tercer parámerro,

contention-slots,

indicada la cantidad de slorsde contención que se incluirán en el siguiente

framedesef,alización.

Este esquema,realizado para redes CATV, no tiene gran ventaja sobre algnn offo que se

muesLraen este trabajo. Esto se debe a que en las redesCATV Ia duración del /ramees de

Iongirudesmuy variables,lo cual no concuerdacon el estándar802.16que estableceuna

duración fija del frame. En este caso si Ia red tiene una carga de rráfico elevada,siempre

asignaráL0 slotsde contención,a parte de los slotsde contenciónmfnimos,establecidosen

el esquemaSirnple-CSA.

4.4.2ImplementaciónCollisionFree-CSA

Parala implementaciónde estenuevoesquemapropuesto,se hacencambiosconsiderables

en el envlo de los siguientesmapasen Ia BS.En el módulo SEND.NEXTI\4ÁP,I-a esrructura

esla siguiente:

if (llev_complete(ldjtr,

OPLFALSE)) ltuerlflcact et frame eilá compteto

{

int ff_slots,ds,counter_SS;

ff-slots = lev-time-to-slots(Fixed-Frame_Duratlon);

llconvlede la duraclón det lrame en stofs

ds = ff_slote- ld3tr->num_slots; llnumero de slofu rosfanfes

counterSS =0;

if(ds>O)//Sl sobran slots

J

t

inta, listSlze,u;

*listEntry;//lmportala llsta de uruarlor ecflvoe

qosMasterEntry

llstSize= op_prg_list_slze(masterlist);

< de);a++¡ //coloca slots unlcasfha¡ta llenerol fnme

for(a= 0; (a < listSize)&&(a

l/o haetellegere la ettrclón flnel

{

u=s+user_llmlte;

if(u<listSize)

//No te ha ílegado al llmlte

{

.) opSrg_list_access(masterlist,u);

listEntry= (qosMasterEntry

UNICAST_RESOLUTION_Sl

D=-2000- listEntry->S

tD;

lev_ie_request_prlm

(ldjtr, UNICAST_RESOLUTION_S

ID, 1); //rtot untcut pare

// $8 ttu"

counter_SS++i

)

elee

{

listEntry= (qosMasterEntry-) op3rg_lis(_access(masterLlst,u-lietSize);

5 0l P l g i n i r

Posgrado en Ciencia e Ingenierla de la Computación

Neevia docConverter 5.1

I

t

I

I

I

t

t

I

I

I

t

t

I

t

I

I

I

Modelodesimulacióny adaptaciónde las técnicas

I

I

I

l

I

I

I

t

lD;

D=-2000- listEntry->S

UNICASLRESOLUTION_SI

ON_SID, 1);

lev-ie_req

uest_pri

m (ld_ptr,UNICAST_RESOLUTI

++;

counter_SS

)

) //findelfor

if (u<listSize)

{

uger_

)

else

{

l/guaña el usuarloal que llegaxte

llguardael usuarloal que llegaste

user_

limite=u-listsize+1;

)

pad_elots=de-counter_SS;

/

//etegúrateque no robró nlngúnslof en el frame

if (pad_slots>0)

{

m (ld¡rtr, -5000,pad_slots)

lev_ie_requestjri

;

l

ing_slots+ pad_slots;

totaljadd ing_slots= total_padd

//fln

del

lf(d*0)

)

) //flndelframecompleto

En éstemecanismo,laBS primero otorga las concesionesque puedenalojar en el siguiente

mapa, una vez que se concefieron las regionesde reservaciónpara las SSs,enrra en el

mecanismoCollision Free-CSA.

Se asegurade que la bandera lev-completeno esté activada, lo cual indica que el frame de

esto se

upltnhnose encuentralleno. Sehacenlos cáJculosde cuántosslotsle.sobranaJframe,

almacenaen la vaúableds.Despuésse importa la lista de SSsen la red y comienzaa otorgar

slotsde contención unicasta cadauna, por medio de un mecanismoRoundRobinhasta gue se

llene el framede uplink, Para que Ia BS sepa en cual SSs se quedó, la variable user-Iimite

almacenael nfimero de estacionesa las que se les ha asignadoun slot de contención unicasr,

esravariable se reinicializa cuando la BSllega a la última SSde su lista de SSsactivas.

I

I

I

I

I

t

I

I

I

INeevia docConverter 5.1

Los slotsde contenciónunicasrson diferenciadosde los de reservaciónpor medio dei CID,

-1300,sonparala SSI,SS2,SS3,,.., SS300,

-1001,'1002,-1003,...

en estecasolos CIDs unicasr:

respectivamenEe.

Paraque las SSsrransmitan en sus respectivosslorsde contenciónutticasr,

soló deben saber eI CID que les corresponde. Esto se logra modifÍcando, en el proceso

bwa-wm_chjld, Ia función firrd-tx-op:

if (iejtr->sid < 0)/ Es un sld broadcasflmultlcast*/

{

//Es un sld parala estaclón

eleeif (lejtr->sid -- (-2000-statlon-SlD))

opportunity-slze = 1; //es una opottunldad de trdnsmldón

csjassed -- 0;

tx_opportunities=((ie-ptr->ie-length/slot-tlme)-csiassed)/opportunity-slze;

backoff-= (k_opportunities+1);

// envla la petlclón de ancho de bande

)

Posgrado en Ciencia e Ingenierla de la Computación

5llP/r¡ritrir

Modelodesimulaciónyadaptacíónde lastécnicas

Una vez que la estaciónsuscriptoraentra en la función/ind_tx_op,pregunra

sÍ el sidque está

leyendoes para é1.Si es asf,entoncescalculael tiempo de su oporrunidud de nansmisión y

envlasu petición en el slorque sele asignó,

+.4,3Implementaciónde Variable-CsA

Para este nuevo mecanismo propuesto, se debe hacer una distinción de que tipo de

peticionesexitosasllegarona la BS,si llegaronpor contencióno por reser.vación

(prggrbach),

Paraello se modifica Ia estrucilra de peticiones de ancho de banda:

typedef etruct

{

int reqtype; /. typ€of request0 = mlnislote1 = atmcells*/

int req_size;

/" sizeof requestin minislotsor cells*/

*/

int req_SlD;/* SIDof requester

doublereq arrive_time; /* arrivetimeof a requst"/

int bucketStatus;

/* broadcom711lg9*|

doublereq_ClR_tlme;

/" UoS- Usedforthe implemenation

of theCIRy

Int fleg_requert;//Bandorapars Indlcarel flpo do reque*t

} REQUEST-STRUCT;

Con el parámeno flag-request,

se puede determinar si la petÍción fue realizada por

contención opigbach.

La contabilizaciónde estaspericionesse Ileva a cavoen Ia lista de concesionespendientes,

de la sÍguienteforma:

/****t***t******r

r********r*****

* lev_ie3ending

* lssuea pendinggrant.

* RevisionHistory

" June4, lgg8 - MlL3* InitialDevelopment

*raptr)

staticvoidlev_le3ending(lev_data*tdjtr, REQUEST_STRUCT

{

Inttlpo_req;

FIN(lev_le_¡cend

ing0);

if (op_prg;odb_ltrace_active("fu

nc_track"))

tipo_req=rqjtr->flag_req

uest;

+ ra¡ctr->reqsize;

slote_pend

Ing=elote_pending

cids-pending++;

if (tipo-req==0)//la petlclóne¡ de confonclón

request_contenc¡on=request_contencion

+ 1;

else if(tipo-req==1)//la pctlclón es de ¡96cruaclón

request-data=request_data+

1; llcontablllza Ia petlclónde ttlservaclón

lev_ie_add

(tdjtr, tE_TYPEZERo_GRANT,

rqjtr->req_slD, 0, le_tst_¡rending);

ldjtr->n um-pending_ies++

;

(ld3tr, rqjtr->reaarrive_time);

lev_ack_update

FOUT:

l

5 2l l ) á g i r r a

Posgrado en Ciencia e Ingeniería de la Computación

Neevia docConverter 5.1

t

f

I

I

I

t

t

I

I

I

I

t

I

I

I

I

I

I

I

IvIodelo

desimulacióny adaptaciónde lastécnicas

Cap[tulo4.

I

t

I

I

I

t

I

I

I

t

Ya que se determina la distinción de las peticiones, en el módulo SEND-NEXT-MAPde Ia BS

se implementa Io siguiente,

== 0)

if (multicast-resolution

{

R=cidelcending; llpetlclones pendlentet

MAX-DATA=147;llslots de datos múxlmosen el frame

elots_cola=slots-pending

i /lslots pendlentw

Ai //concesIones otorgabIes

G=slots-colg/MAX-DAT

// collslonesen el mapaanterlor

C=collisionslcer-MAP;

/lpetlcloneepor contenclón

Rc=requeslcontencion;

if (R > G && C>=2) llPoca cagade trtflco y Pocascollslones

Vcs=0;

elseif(R> G && C>=2&& R*2) llPoca cargade trúflcoy muchascollslones

MAX_Vcs));

n(2.7183.C,

Vss=(intxmi

else

Vcs=MAX-Vcs;

ID, contention_s¡s1s+Vcs)

m (ld_ptr,CM_BROADCAST_S

i

tev_ie_req

uest_pri

/lAlota los sloüúde contenclón neceearlos

)

else

{Reallzael mecanlsmomultlcaúl

4,+,4ImplementaciónCDMA-CSA

en

Paraeste nuevo esquemapropuesto,se incorporó una variablenueva,CDMA-SCHEME,

la

función

en

Esto

se

logra

el archivo de especificacionesde capa MAC, bwa-mac-defaulr.ef.

se fija en tres slots de contención

cmrsger_sirn

_dttributes(void),t-a variable contetion-slors,

segnn el esquema Simple-CSA. El apÉndice B muestra el archivo de configuración

bwayac_default,ef

Paraimplementar estemecanismo,es necesarioingresar al estadoSEND-NXI-MAP de la BS

y modificarlo bajo las siguientesinstrucciones:

I

I

I

I

I

I

I Neevia docConverter 5.1

&& unicaet==O)

elseif (use-cdma==1

{

ID, contentlon-slote)

;

lev-ie-request-prim(ldjtr, CM-BROADCAST-S

)

Lo anterior es concernientesólo para Ia BS,en cambio,para la parte del modelo del usuario,

es necesarioestablecerciertasconsÍderaciones.

de Ia SS es quien lleva toda la implementación. Cuando la

El proceso bwa_wm_child

simulación entra en esteproceso,Ios primero que realizan las SSses escuchareI mensaje

descriptor del uplinlcy encontrar los tiempos en los que Ia región de contenciÓninicia y

t*r*ir1u. Esto se Iogra reconociendolos CID-s denominadoscomo broatcast,laSSdetecta si

Posgrado en Ciencia e Ingenier[a de la Computüción

5 3l P { r g , i r r i t

lvlodelode simulacióny adaptaciónde las técnicas

captturo

4.

*f

I I

el CID que está analizandoes CID='1001(valor establecÍdoen el modelo de simulación), si

es el casoentoncesel SSenvla su perición de anchode banda.

Para eliminar las colisiones,se le indica a Ia BS que haga caso omiso a los niveles de

potencia recibidos en los slotsde contención, esto se logró hacÍendo que las peticiones

tuüeran una longirud de cero byfes,Entoncesla BS puede recibir todas las peticiones que le

hagan Ias SSs.Para este escenario,con un solo slot de contención,la BS podrfa soportar

todas las peticiones, pero para reducir la interferencia se utilizar¿n los slors mfnimos

propuestosen el mecanismoSimple-CSA.

4.5 Conclusiones

En este caplrulo se mosrró cómo se Ímplementaron las técnicas de esrudio de los nuevos

esquemaspropuestos:802.14-CSA,

Variable-CsA,Collision Free-CSAy CDMA'CSA, en el

modelo se simulación para sistemasbasadosen el estándff 802.16,Las técnicas SimpleCSA, Forced-CSAy Multicas-CsA son Ímplementadasen [22], donde López Bejaranohace

un anáIisismuy simple de su comportamiento.Seespecificóla utilizació;de OPNET como

hertamÍenta de simulación para las técnicas alalizadas y un panoramageneralde cómo está

estrucrurada dicha herramienta.

I

I

I

I

I

I

I

I

I

I

I

I

I

t

5 4l P r i ¡ ¡ i r r a

Posgrado en Ciencia e Ingenier[a de la Computación

Neevia docConverter 5.1

I

I

I

I