Manual - RedMexSu

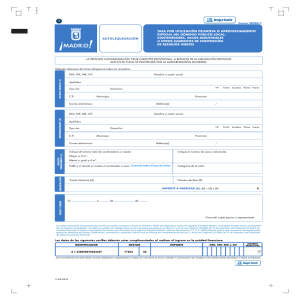

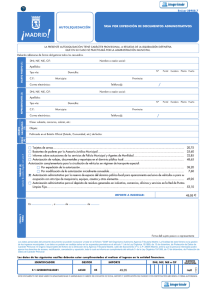

Anuncio

El ABC del administrador

de sistemas Linux.

Pablo Sanz Mercado

[usuario@portatil ~]$ hostname

[usuario@portatil ~]$

[usuario@portatil ~]$ date

[usuario@portatil ~]$

[usuario@portatil ~]$ ls /etc

[usuario@portatil ~]$

[usuario@portatil ~]$ ifconfig

[usuario@portatil ~]$

[usuario@portatil ~]$ traceroute www.google.com

[usuario@portatil ~]$

[usuario@portatil ~]$ iptables -L

[usuario@portatil ~]$ more /etc/passwd

[usuario@portatil ~]$

[usuario@portatil ~]$ ldconfig

[usuario@portatil ~]$

[usuario@portatil ~]$ lspci

[usuario@portatil ~]$

Índice general

1. Comparativas de CPUs.

3

2. Preparación de discos duros.

7

3. Instalación de Linux.

3.1. Elección de la distribución. . . . .

3.2. Múltiples instalaciones. . . . . . .

3.2.1. Kickstart. . . . . . . . . .

3.2.2. Creación de imágenes. . .

3.3. Instalación de Linux y Windows.

3.4. Gestor de arranque. . . . . . . . .

3.5. Particionamiento. . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

9

9

12

13

19

23

24

24

4. Reconocimiento de hardware.

4.1. Sistema proc. . . . . . . . .

4.1.1. vmstat . . . . . . . .

4.1.2. partitions . . . . . .

4.1.3. meminfo . . . . . . .

4.1.4. cpuinfo . . . . . . . .

4.2. Comandos. . . . . . . . . . .

4.2.1. iostat . . . . . . . . .

4.2.2. mpstat . . . . . . . .

4.2.3. vmstat . . . . . . . .

4.2.4. top . . . . . . . . . .

4.2.5. lspci . . . . . . . . .

4.2.6. lsusb . . . . . . . . .

4.2.7. fdisk . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

25

26

26

26

27

27

28

28

28

29

29

30

31

31

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

5. Directorios en Linux.

33

5.1. /etc . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34

5.1.1. aliases . . . . . . . . . . . . . . . . . . . . . . . . . . . 34

i

ÍNDICE GENERAL

ii

5.1.2.

5.1.3.

5.1.4.

5.1.5.

5.1.6.

5.1.7.

5.1.8.

5.1.9.

5.1.10.

5.1.11.

5.1.12.

5.1.13.

5.1.14.

5.1.15.

5.1.16.

5.1.17.

5.1.18.

5.1.19.

5.1.20.

5.1.21.

5.1.22.

5.1.23.

5.1.24.

5.1.25.

5.1.26.

5.1.27.

5.1.28.

5.1.29.

5.1.30.

5.1.31.

5.1.32.

5.1.33.

5.1.34.

5.1.35.

at.deny y cron.deny . . . . . . . . . . . . . . . . . .

cron.hourly, cron.daily, cron.weekly y cron.monthly

csh.login y csh.cshrc . . . . . . . . . . . . . . . . .

exports . . . . . . . . . . . . . . . . . . . . . . . . .

fstab . . . . . . . . . . . . . . . . . . . . . . . . . .

group . . . . . . . . . . . . . . . . . . . . . . . . .

gshadow . . . . . . . . . . . . . . . . . . . . . . . .

host.conf . . . . . . . . . . . . . . . . . . . . . . . .

hosts . . . . . . . . . . . . . . . . . . . . . . . . . .

hosts.allow y hosts.deny . . . . . . . . . . . . . . .

inittab . . . . . . . . . . . . . . . . . . . . . . . . .

issue . . . . . . . . . . . . . . . . . . . . . . . . . .

issue.net . . . . . . . . . . . . . . . . . . . . . . . .

ld.so.conf . . . . . . . . . . . . . . . . . . . . . . .

login.defs . . . . . . . . . . . . . . . . . . . . . . .

logrotate.conf . . . . . . . . . . . . . . . . . . . . .

modprobe.conf . . . . . . . . . . . . . . . . . . . .

motd . . . . . . . . . . . . . . . . . . . . . . . . . .

mtab . . . . . . . . . . . . . . . . . . . . . . . . . .

passwd . . . . . . . . . . . . . . . . . . . . . . . . .

profile . . . . . . . . . . . . . . . . . . . . . . . . .

rc . . . . . . . . . . . . . . . . . . . . . . . . . . . .

rc0.d, rc1.d, rc2.d, rc3.d, rc4.d, rc5.d, rc6.d . . . . .

rc.local . . . . . . . . . . . . . . . . . . . . . . . . .

rc.sysinit . . . . . . . . . . . . . . . . . . . . . . . .

resolv.conf . . . . . . . . . . . . . . . . . . . . . . .

securetty . . . . . . . . . . . . . . . . . . . . . . . .

services . . . . . . . . . . . . . . . . . . . . . . . .

shadow . . . . . . . . . . . . . . . . . . . . . . . . .

shells . . . . . . . . . . . . . . . . . . . . . . . . . .

sysconfig . . . . . . . . . . . . . . . . . . . . . . . .

sysctl.conf . . . . . . . . . . . . . . . . . . . . . . .

timezone . . . . . . . . . . . . . . . . . . . . . . . .

xinetd.d . . . . . . . . . . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

35

35

36

36

37

38

38

38

39

39

40

41

41

41

42

42

43

43

43

44

44

45

45

45

45

45

46

46

47

47

47

47

48

49

6. Scripts de arranque.

6.1. Configuración y comandos básicos. . . . . . . . . . . . . . . .

6.2. service . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

6.3. chkconfig . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

51

52

55

55

7. Creación de usuarios.

57

7.1. Entorno gráfico. . . . . . . . . . . . . . . . . . . . . . . . . . . 58

7.2. Lı́nea de comandos. . . . . . . . . . . . . . . . . . . . . . . . . 58

ÍNDICE GENERAL

iii

8. Tcpwrappers

8.1. Configuración. . . . . . . .

8.1.1. Palabras especiales.

8.1.2. Patrones. . . . . .

8.1.3. Operadores. . . . .

8.1.4. Comandos de shell.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

9. Cortafuegos

9.1. Estudio previo. . . . . . . . . . . . . . . . . .

9.1.1. Topologı́a de la red a proteger. . . . .

9.1.2. Servicios más accesibles. . . . . . . . .

9.1.3. Equipos fundamentales en mi red. . . .

9.1.4. Tráfico generado. . . . . . . . . . . . .

9.1.5. Presupuesto y personal disponible. . .

9.2. iptables. . . . . . . . . . . . . . . . . . . . . .

9.3. Polı́tica por defecto. . . . . . . . . . . . . . .

9.4. Inicialización. . . . . . . . . . . . . . . . . . .

9.5. Cadena INPUT. . . . . . . . . . . . . . . . . .

9.5.1. Servidores de nombres. . . . . . . . . .

9.5.2. Cadena OUTPUT. . . . . . . . . . . .

9.5.3. IP spoofing. . . . . . . . . . . . . . . .

9.5.4. Conexiones establecidas o relacionadas.

9.5.5. Servidor FTP. . . . . . . . . . . . . . .

9.6. Scripts de inicio. . . . . . . . . . . . . . . . .

9.6.1. Ejemplo de script. . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

61

63

65

66

67

68

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

71

72

73

75

75

76

76

77

78

79

80

82

82

83

84

85

86

88

10.Accounting.

93

11.Previsión de ataques.

101

11.1. chkrootkit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 103

11.2. Rootkit Hunter. . . . . . . . . . . . . . . . . . . . . . . . . . . 103

12.Backup

12.1. Herramientas propias.

12.1.1. dump . . . . .

12.1.2. tar . . . . . . .

12.1.3. cp/scp . . . . .

12.1.4. rsync . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

105

108

108

109

110

110

13.Control de logs.

113

13.1. rsyslog. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 114

13.2. Logwatch. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 117

14.Sistema de cuotas.

119

15.Wake On Lan.

125

ÍNDICE GENERAL

iv

16.Otras tareas administrativas.

16.1. strace . . . . . . . . . . . . .

16.2. Ejecución en varias máquinas.

16.3. Integridad de las particiones. .

16.4. Desfragmentación. . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

127

. 128

. 128

. 129

. 130

17.Actualizaciones.

131

17.1. yum . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 132

17.2. apt-get . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 133

17.3. yast . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 133

Capı́tulo 1

Comparativas de CPUs.

3

4

CAPÍTULO 1. COMPARATIVAS DE CPUS.

Una de las decisiones más importantes del responsable de compras de un

Centro de Cálculo es la elección del tipo de procesadores a utilizar en las

máquinas que vaya a comprar.

Muchas veces este tipo de decisiones, muy erróneamente, se dejan al azar,

permitiendo que los comerciales de las diferentes empresas que nos muestran

presupuestos decidan por nosotros.

Un presupuesto más económico no es sinónimo de buena compra, y en

estas adquisiciones jamás tendremos que mirar únicamente el precio total de

la adquisición, sino sentarnos tranquilamente y pensar durante el tiempo que

sea necesario cuál de las ofertas obtenidas es la más interesante para nuestras

necesidades.

Como veremos, hay muchos tipos de CPUs. Principalmente podemos pensar en los dos principales generadores de procesadores, AMD e Intel, si bien hay otros productores que quizás deberı́amos comprobar antes de tomar

cualquier decisión.

De ninguna manera podremos guiarnos sin más por una decisión de algún

otro responsable que nos haya ofrecido su ayuda, pues lo principal es evaluar

las necesidades que nosotros concretamente tenemos. ¿Es primordial tener los

procesadores más rápidos? ¿Utilizo programas que primordialmente trabajan

con enteros? ¿Utilizo programas que primordialmente trabajan con reales?

¿Tengo algún limitante en el número máximo de equipos que puedo instalar

en mis dependencias?

Estas y muchas otras preguntas nos las tendremos que hacer para finalmente obtener una respuesta que nos guı́e a una compra correcta para

nosotros.

Como un caso quizás extremo, podrı́amos pensar en que disponemos de

una sala de máquinas muy espaciosa y que tanto el consumo eléctrico como la

disipación de calor no son preocupaciones nuestras sino de otro departamento

que nos da vı́a libre en la compra. Si esto es ası́, y nuestra necesidad es la

de realizar el máximo número de cálculos simultáneos pero sin importarnos

la velocidad máxima de cada uno de ellos, es posible que nuestra decisión

sea la compra de equipos convencionales. ¿Por qué no comprar equipos de

sobremesa? Son extremadamente baratos y con el mismo dinero con el que

comprarı́amos servidores de última generación podremos alcanzar un número

muy considerable de cpus que finalmente calcuları́an mucho más que los

servidores de última generación.

Ahora bien, si lo que necesitamos es tener los resultados cuanto antes,

¿cómo nos vamos a decidir por las cpus integradas en equipos de consumo

pudiendo elegir cpus diseñadas para el cálculo masivo?

Pero es más, si nuestros programas básicamente utilizan cálculos entre

enteros, ¿por qué comprar procesadores que se comportan considerablemente

bien con cálculos con número de coma flotante? ¿Por qué no centrarnos en

procesadores que se comporten bien en cálculos con número enteros?

Para llegar a una correcta solución, lo que tendremos que hacer es conseguir una comparativa correcta de las cpus que entran dentro de nuestras

5

necesidades. Un organismo ajeno a cualquier compañı́a y que publica comparativas de cpus es

www.spec.org

Esta organización (Standard Performance Evaluation Corporation), publica diferentes comparativas de tal forma que podremos comparar fácilmente

el comportamiento de dos cpus distintas, pues obtendremos números perfectamente comparable tras haber ejecutado un conjunto de pruebas.

Estas pruebas pueden ser con números enteros o con números en coma

flotante, de tal forma que podremos comprobar qué procesadores se comportan mejor en cada tipo de cálculos.

Si bien podrı́amos pensar que esto ya es suficiente para nosotros, tenemos

que tener en cuenta que todavı́a no sabemos cuál es el diseño de los procesadores. Para nosotros, para nuestros cálculos concretamente, ¿me podré fiar

de estas medidas?

Por supuesto que www.spec.org nos ofrece una información totalmente

fiable, pero si tuviéramos la posibilidad de probar dos equipos con el sistema

operativo que vamos a instalar, con los compiladores que vamos a utilizar y

con los programas que necesitaremos, entonces los gráficos que generarı́amos

con las diferentes comparaciones sı́ que nos podrı́an dar una ayuda muy

importante y que nos conducirı́a a una decisión final.

No obstante nos queda el último punto, el procesador en sı́. ¿Cómo funciona? ¿Qué diferencias hay entre uno y otro procesador? ¿Hay algún motivo

en este sentido que me guı́e a utilizar un procesador u otro?

En este último caso entonces tendremos que recurrir a la información

proporcionada por cada uno de los fabricantes, donde podremos ver la información del número de registros disponibles, de la cantidad de caché a la que

podremos optar, de la forma de gestionar la memoria, etc.

Si bien en muchas ocasiones esta información nos supera e incluso es

superflua para la decisión de compra, es recomendable comprobar todos estos

números para no llevarnos sorpresas desafortunadas.

Capı́tulo 2

Preparación de discos duros.

7

8

CAPÍTULO 2. PREPARACIÓN DE DISCOS DUROS.

El primer paso que debemos dar cuando queremos instalar un sistema

operativo en nuestro ordenador, es el particionamiento de nuestro disco duro.

Este paso muchas veces se hace de forma rápida y sin un estudio previo de

las expectativas que tenemos sobre el sistema, y por tanto es más que posible

que necesitemos rediseñar las particiones a posteriori en muchas ocasiones.

Con el fin de rediseñar particiones, pero también por supuesto con el fin

de crearlas, existen diferentes herramientas disponibles, como por ejemplo

Partition Magic. El problema de muchas de estas herramientas es su coste,

y es que estas herramientas quizás no tengan un coste elevado, pero si empezamos a sumar los precios de todas y cada una de las herramientas que

un administrador deberı́a tener, probablemente la cantidad total supere el

presupuesto del que disponemos.

Una herramienta equivalente, pero gratis, es gparted

http://gparted.sourceforge.net

que podremos instalar en nuestro sistema, pero también podemos bajarnos

un live-cd de tal forma que simplemente tras meterlo en la lectura de cds y

arrancar el sistema, se nos abrirá un entorno gráfico con la aplicación gparted.

Esta aplicación es extremadamente sencilla de utilizar, de tal forma que

veremos en pantalla la representación de nuestro disco duro de forma lineal,

con las diferentes particiones.

Podremos por tanto eliminar particiones existentes, crear particiones y

modificar (redimensionar por ejemplo) las particiones que tengamos.

Esta herramienta es por tanto fundamental para cualquier administrador,

con el fin de poder crear las particiones de forma previa a una instalación,

por ejemplo, o bien para poder modificar las ya existentes en el caso de que

encuentre una mala previsión en el particionado existente.

También debemos tener en mente que los sistemas operativos modernos

tienen herramientas propias para el redimiensionado de particiones. De esta

forma podremos por ejemplo, desde un sistema Windows 7, disminuir una

de sus particiones si es que lo necesitamos. También, por ejemplo, podremos

realizar esta acción a la hora de instalar una distribución de Linux, ya que en

su menú de particionamiento del disco aparecerá una opción que es el redimensionado y que funciona de forma equivalente a lo que habı́amos indicado

para gparted.

Capı́tulo 3

Instalación de Linux.

3.1.

Elección de la distribución.

9

10

CAPÍTULO 3. INSTALACIÓN DE LINUX.

Hoy en dı́a tenemos multitud de distribuciones que podremos bajar a

nuestro equipo fácilmente.

Originalmente fueron tres las distribuciones principales que existı́an, a

saber: Debian, Slackware y RedHat.

Estas distribuciones han dado lugar a centenares de distribuciones que

han ido naciendo, y muriendo, a lo largo de la historia de GNU/Linux.

¿Cuál es la distribución que debo elegir?

Realmente esta pregunta no tiene una respuesta concreta, sino que se

contesta indicando pros y contras que podremos tener a la hora de utilizar

una distribución u otra.

Si lo que queremos es tener una distribución GNU/Linux con la que podamos utilizar la lı́nea de comandos y prácticamente nada más, cualquiera

de las distribuciones que utilicemos será válida. La lı́nea de comandos prácticamente no tiene diferencia entre distribuciones, y si aprendemos a utilizar

los comandos en una distribución, podremos trabajar con cualquier otra sin

el más mı́nimo problema.

Donde sı́ vamos a encontrar diferencias es en la instalación del sistema

operativo, pues hay diferentes entornos de instalación utilizados por diferentes distribuciones. Si nos gusta más un programa de instalación que otro,

esta puede ser una buena excusa para utilizar una distribución u otra.

Si creemos que esta idea es muy básica, y que no debemos guiarnos por

la instalación para centrarnos en la utilización de una u otra distribución,

debemos tener presente que otra de las ideas que las diferencia es la forma

de actualización del sistema, ası́ como de la instalación de los programas.

Por ejemplo distribuciones basadas en Debian utilizan el entorno apt para

realizar estas tareas, mientras que las distribuciones basadas en RedHat utilizan yum. ¿Cuál de las dos opciones es mejor? De nuevo necesitamos algo

de subjetividad para responder a esta pregunta, ya que en ambos entornos

conseguiremos la instalación de programas o la actualización del sistema operativo, y quizás sea la forma / estética de hacerlo lo que nos haga preferir

una versión respecto a otra.

También podemos seguir con otras diferencias entre distribuciones, que

quizás nos permitan ser un tanto más estrictos desde el punto de vista objetivo, con valores cuantificables. Siguiendo esta idea podemos elegir aquella

distribución que tenga una buena polı́tica de actualizaciones, ya que este

punto es fundamental sobre todo si tenemos un entorno que queremos que

vaya evolucionando y sea atractivo al usuario final.

Algunas distribuciones nacen con mucha fuerza, con mucho ánimo por

parte de sus creadores, pero poco a poco desaparecen debido a la discontinuidad de su producto. Su desaparición es lógica pues a nadie le gusta

tener una distribución de GNU/Linux que no haya sido modificada en años.

El soporte es otra de estas ideas que podemos cuantificar fácilmente.

Hay distribuciones que dan soporte directo, por el que cobran una cierta

cantidad de dinero, y que nos permite tener una cierta tranquilidad si tenemos

cualquier problema con el sistema operativo. Son estas distribuciones muy

3.1. ELECCIÓN DE LA DISTRIBUCIÓN.

utilizadas en entornos que requieren continuidad, que no pueden permitirse

ninguna parada, y que pueden permitirse el pago por el mantenimiento.

Una distribución que cobra por soporte y que tiene mucho éxito es RedHat. Inicialmente era una distribución de GNU/Linux ajena a la comercialización, pero en un momento determinado se dividió en dos ramas, Fedora

Core por una parte y Red Hat Enterprise por otra. La primera es una distribución de la comunidad, totalmente gratuita, y la segunda es una distribución

gestionada por un equipo de personas que se mantiene gracias al cobro de

soporte.

Tras esta separación hubo ciertos fabricantes de servidores, y desarrolladores de software, que realizaron alianzas con RedHat para dar una cierta

calidad y continuidad a sus servicios con una distribución de GNU/Linux

como RedHat. Esto hizo muy complicada la supervivencia de centros de

computación con pocos recursos, en el sentido de que si no pagaban por el

mantenimiento de RedHat no podı́an tener acceso al soporte de las empresas

de hardware o de los desarrolladores de software cuando tenı́an problemas,

pues estos no soportaban otras distribuciones que no fueran RedHat.

CentOS, junto con otras, ha sido una distribución que ha diezmado estos

problemas. CentOS (Community ENTerprise Operating System) se describe

como a free rebuild of source packages from the Red Hat Enterprise Linux, es

decir, utilizan el código fuente libre de Red Hat Enterprise Linux y lo recompilan. El resultado por tanto es una distribución totalmente equivalente que

podemos utilizar de forma similar a RedHat, y que nos permite interaccionar

con hardware y software como si estuviéramos trabajando con RedHat. La

diferencia, por supuesto, es que no tenemos soporte, pero el soporte de la

comunidad de usuarios de GNU/Linux es tan amplio que podremos tener

resuelto un problema en relativo poco tiempo en la mayorı́a de las ocasiones.

En cuanto al soporte debemos tener muy presente que si pagamos por él

vamos a tener un contrato que nos garantizará una solución en un determinado tiempo. Si no pagamos por el soporte la solución al problema dependerá de

lo rápido que seamos buscando en Internet por problemas equivalentes o de lo

rápido que sean otros compañeros de profesión a la hora de contestar nuestra pregunta. Dependiendo de las necesidades de continuidad de nuestros

servicios, tendremos que considerar una u otra opción.

11

12

3.2.

CAPÍTULO 3. INSTALACIÓN DE LINUX.

Múltiples instalaciones.

3.2. MÚLTIPLES INSTALACIONES.

3.2.1.

Kickstart.

Una forma de realizar múltiples instalaciones equivalentes, es mediante

kickstart.

Esta forma de trabajo es muy utilizado en distribuciones de la rema de

Redhat, que permite crear un fichero llamado ks.cfg por defecto, que será utilizado por el entorno de instalación para tomar de forma desatendida todas

las decisiones necesarias en una instalación. De esta forma podremos instalar

un equipo o varios de la misma forma, con las mismas opciones, permitiendo ası́ poder realizar grandes instalaciones con múltiples servidores de una

forma sencilla.

Otra ventaja de Kickstart es que haremos una instalación desatendida,

pero en definitiva será una instalación. Para entender esto debemos pensar

en una instalación desatendida proviniente de una imagen. Esta la haremos

instalando un servidor y luego clonándolo una y otra vez. El problema con

esta instalación es que los ordenadores donde copiaremos el clon deben ser

equivalentes al original. Si no tenemos la misma capacidad de disco duro, por

ejemplo, podremos tener un problema. Con la instalación mediante Kickstart

nos ahorramos este problema, ya que cada ordenador se instalará con las

pautas que le indiquemos en Kickstart. Siguiendo con el ejemplo del disco

duro podremos crear diferentes particiones y para crear la última partición

podremos indicar que el sistema utilice lo que le quede de disco duro. Si el

servidor donde estamos instalando tiene únicamente 1MB libre, utilizará esta

capacidad para la nueva partición, pero si tiene 10TB libres será los que

utilice.

Un truco interesante para tener el perfil de instalción de Kickstart, es

decir, el fichero ks.cfg, es instalar un equipo a mano, de forma interactiva, y

al final de la instalación podremos comprobar que en el directorio /root nos

habrá dejado un fichero llamado anaconda-ks.cfg si estamos utilizando una

distribución que utilice Anaconda como gestor de instalación.

Este fichero es un perfecto perfil de configuración de Kickstart que podremos utilizar para instalar otros equipos de forma equivalente al primero.

La forma de instalar un ordenador utilizando estos perfiles de instalación

es sencilla, pues lo único que tendremos que hacer es introducir el comando

ks en el indicador de comandos boot con la ruta en la que está el fichero

ks.cfg, es decir, cuando arranca el instalador, en vez de pulsar ENTRAR sin

más, teclearemos:

linux ks=floppy

si tenemos este fichero en un disquete, si bien podemos guardar este archivo

en otros medios:

ks=cdrom:/ks.cfg

para especificar que hemos guardado en el directorio principal del cdrom el

archivo ks.cfg.

13

14

CAPÍTULO 3. INSTALACIÓN DE LINUX.

ks=nfs:servidor:/camino

si hemos guardado el archivo en un directorio de un servidor nfs. En este

último caso deberı́amos especificar el dispositivo que vamos a utilizar para

poder acceder al servidor nfs mediante la opción ksdevice:

ksdevice=eth1

si queremos utilizar la tarjeta de red identificada como eth1.

Con este tipo de instalación deberemos tener cuidado, como indicamos

también en el punto anterior, con la configuración de red ya que será exactamente la misma que en el ordenador del cual obtuvimos el fichero anacondaks.cfg o la que hayamos editado nosotros, por lo tanto deberemos cambiarla

antes de conectar el ordenador a la red si esta configuración puede plantear

algún conflicto de IP.

Un ejemplo de fichero de configuración puede ser:

install

cdrom

lang es_ES.UTF-8

langsupport --default es_ES.UTF-8 es_ES.UTF-8

keyboard es

network --device eth0 --bootproto static --ip 192.168.32.99

--netmask 255.255.255.0 --gateway 192.168.32.1

--nameserver 192.168.9.100,192.168.9.200,130.206.1.2

--hostname servidor.dominio

rootpw --iscrypted $1$o1DG1PR3$IofHRrWIgA5dL1MgoB6GN.

firewall --disabled

selinux --disabled

authconfig --enableshadow --enablemd5

timezone Europe/Madrid

bootloader --location=mbr --append rhgb rhgb quiet

# The following is the partition information you requested

# Note that any partitions you deleted are not expressed

# here so unless you clear all partitions first, this is

# not guaranteed to work

#clearpart --all

#part / --fstype ext3 --size=6000 --ondisk=sda --asprimary

#part /home --fstype ext3 --size=2048 --ondisk=sda --asprimary

#part /scratch --fstype ext3 --size=500 --grow --ondisk=sda

--asprimary

#part swap --size=256 --ondisk=sda --asprimary

3.2. MÚLTIPLES INSTALACIONES.

%packages

@ kde-desktop

@ spanish-support

@ gnome-desktop

@ dialup

@ editors

@ xemacs

@ admin-tools

@ system-tools

@ base-x

@ printing

@ ruby

@ kernel-development

@ xemacs

@ development-tools

@ ruby

@ engineering-and-scientific

grub

kernel

e2fsprogs

%post

Iremos explicando lı́nea a lı́nea el significado de las mismas.

cdrom

Mediante esta lı́nea indicamos que la instalación se va a realizar mediante

cdrom, es decir, todos los archivos necesarios para realizar la instalación los

vamos a proporcionar mediante un juego de cdroms.

lang es_ES.UTF-8

La instalación se realizará en castellano.

langsupport --default es_ES.UTF-8 es_ES.UTF-8

El sistema operativo se instalará utilizando el idioma castellano como

soporte de lenguaje por defecto.

keyboard es

El teclado que vamos a utilizar es un teclado español.

15

16

CAPÍTULO 3. INSTALACIÓN DE LINUX.

network --device eth0 --bootproto static --ip 192.168.32.99

--netmask 255.255.255.0 --gateway 192.168.32.1

--nameserver 192.168.9.100,192.168.9.200,130.206.1.2

--hostname servidor.dominio

También tendremos que indicar la configuración de red del equipo. Esta

configuración es sencilla de seguir, pues podemos ver fácilmente que la tarjeta de red eth0, la primera tarjeta de red de nuestro sistema, será activada

por defecto al arrancar el ordenador y configurada con la ip 192.168.32.99,

máscara de red 255.255.255.0, puerta de enlace 192.168.32.1, servidores de

nombres 192.168.9.100, 192.168.9.200 y 130.206.1.2 y finalmente el nombre

del ordenador en este caso será servidor.dominio. Estos datos tendremos que

cambiarlos para cada uno de los nodos, para no provocar conflictos IP al darles a todos los nodos la misma configuración de red. Podremos, por ejemplo,

crear varias copias del mismo fichero en las que cambie la configuración de

red, iniciando la instalación de cada uno de los nodos con el fichero correspondiente y no teniendo por tanto ningún problema de instalación.

rootpw --iscrypted $1$o1DG1PR3$IofHRrWIgA5dL1MgoB6GN.

Mediante esta lı́nea estableceremos la contraseña de root. Efectivamente

esta será la misma para todos los nodos si utilizamos la misma lı́nea en cada

uno de los nodos. Será polı́tica del administrador cambiarla en cada una de

las instalaciones o dejar la misma para todos ellos.

firewall --disabled

selinux disabled

Mediante estas lı́neas desactivaremos por defecto la seguridad que nos

proporciona la instalación de un firewall en nuestro sistema y la capacidad

ofrecida por selinux. Está en nuestra mano por tanto cambiar la opción para

permitir la instalación de estas dos funciones.

authconfig --enableshadow --enablemd5

La forma de autentificación la estableceremos mediante esta lı́nea, donde

especificamos que en nuestro sistema utilizaremos contraseñas de tipo shadow y md5, si bien es posible que queramos utilizar sha512 que nos proporcionará una mejora en la seguridad del equipo.

timezone Europe/Madrid

Muy importante es esta lı́nea sobre todo a la hora de actualizar sin ningún

problema el reloj de nuestro ordenador, ya que al especificar que estamos en

Madrid-Europa, esto será tenido en cuenta si realizamos una actualización de

hora gracias a NTP, ajustando el desfase horario sin problemas. También es

importante en otras tareas del sistema como por ejemplo a la hora de mandar

mensajes de correo electrónico, ya que normalmente cuando ordenamos por

fecha los mensajes obtenidos se suele tener en cuenta los desfases horarios

para que realmente tengamos un orden real.

3.2. MÚLTIPLES INSTALACIONES.

bootloader --location=mbr --append rhgb rhgb quiet

El cargador del sistema operativo lo instalamos mediante esta lı́nea, en

la que decimos que será instalado en el Master Boot Record (mbr) y las

opciones que daremos al kernel serán rhgb rhgb quiet.

clearpart --all

part / --fstype ext3 --size=6000 --ondisk=sda --asprimary

part /home --fstype ext3 --size=2048 --ondisk=sda --asprimary

part /scratch --fstype ext3 --size=500 --grow --ondisk=sda

--asprimary

part swap --size=256 --ondisk=sda --asprimary

Estas lı́neas son las que nos permiten particionar el disco duro de nuestro ordenador. Tendremos que tener gran cuidado en las mismas para evitar

pérdida de datos por una mala configuración en un equipo con una instalación previa. En el ejemplo que tenemos eliminamos todas las particiones si

estas existieran (clearpart all) y a continuación creamos cuatro particiones,

/, /home, /scratch y swap del tipo ext3 salvo la última, que no tendrá formato ext3 al ser swap. Todas las particiones las creamos en el primer disco

duro de nuestro equipo, de ahı́ que escribamos ondisk=sda y forzamos a que

sean particiones primarias mediante asprimary. El tamaño de las mismas

lo fijamos, para finalizar, mediante la opción size= donde estableceremos

el número de megabytes que asignaremos a cada partición, diferenciando la

partición /scratch del resto en este caso ya que en la lı́nea correspondiente

hemos añadido la opción grow, que permitirá asignar todo el espacio restante

del disco duro a esta partición, evitando por tanto tener que saber exactamente el tamaño del disco duro, y pudiendo utilizar esta configuración en

ordenadores con discos duros de diferente capacidad ya que permitimos que

/scratch tenga una capacidad mayor que 500 Mb dándonos igual el tamaño

final de la misma.

%packages

@ kde-desktop

@ spanish-support

@ gnome-desktop

@ dialup

@ editors

@ xemacs

@ admin-tools

@ system-tools

@ base-x

@ printing

@ ruby

@ kernel-development

@ xemacs

17

18

CAPÍTULO 3. INSTALACIÓN DE LINUX.

@ development-tools

@ ruby

@ engineering-and-scientific

grub

kernel

e2fsprogs

A continuación de %packages escribimos las familias de paquetes que vamos a instalar en nuestro equipo si estas van precedidas mediante una arroba,

de tal forma que el instalador copiará en nuestro equipo todos los programas

que formen parte por defecto de cada una de estas familias. Adicionalmente

podremos escribir los paquetes adicionales que queremos instalar en nuestro

equipo y que no formen parte, por defecto, de ninguna de las familias que

hemos escrito. En este caso escribiremos el nombre de cada uno de los paquetes adicionales pero sin ser precedidos por ningún carácter.

%post

Finalmente, y precedido por %post, escribiremos todos aquellos comandos

que queremos que se ejecuten a posteriori, es decir, una vez realizada la instalación, pudiendo por tanto crear diferentes usuarios en todas las máquinas sin

necesidad de teclear absolutamente nada después de la instalación, o modificar el fichero /etc/hosts de forma análoga en todos los nodos instalados o

cualquier cosa que se nos ocurra y que queramos realizar de forma automática

mediante kickstart y sin interacción por parte del administrador encargado

de instalar los equipos, simplificado por tanto enormemente las tareas que

siempre hay que realizar tras la instalación de una máquina.

3.2. MÚLTIPLES INSTALACIONES.

3.2.2.

Creación de imágenes.

Cuando hemos instalado un equipo, el tiempo que hemos invertido puede

ser realmente elevado, pues no sólo está el tiempo de instalación del mismo,

sino además todo el tiempo de configuración que supera en la mayorı́a de las

ocasiones al primero.

Es muy posible que queramos guardar una copia exacta de esta instalación

para evitar emplear otra vez tal cantidad de tiempo en el caso de necesitar

una reinstalación de este equipo, o por ejemplo si necesitamos instalar varios

equipos de forma equivalente.

En este sentido no debemos preocuparnos pues disponemos de la herramienta partimage, que nos permite realizar una copia exacta y además

siendo una herramienta gratuita.

Para poder utilizarla nos bajaremos un live cd de la página oficial:

http://www.partimage.org/Main_Page

ya que este cd nos permitirá arrancar la máquina sin necesidad de hacer uso

del disco duro, de la información contenida en él, para este arranque.

Con este programa se pueden generar imágenes de cada una de las particiones existentes en el sistema, grabándolas sin comprimir o comprimidas

con gzip o bzip2. Además este programa lo podremos utilizar mediante un

entorno de menús o por lı́nea de comando, lo que le confiere la posibilidad

de poderlo utilizar sin apenas interacción.

Tanto si utilizamos el entorno de menús, como la lı́nea de comandos,

lo primero que deberemos hacer es, una vez hayamos arrancado el equipo

utilizando el LiveCD, montar los dispositivos donde vayamos a grabar las

imágenes, por ejemplo un disco duro externo:

mkdir /mnt/usb

mount -t ext3 /dev/sdb1 /mnt/usb

en este sentido comentar que nunca deberemos montar un dispositivo en

/mnt, pues este directorio es utilizado por el live cd y podrı́amos dejar inoperativo este sistema operativo, teniendo que reiniciar el equipo para volver a

una situación estable.

Para obtener el menú de partimage, ejecutaremos este programa sin más:

partimage

y obtendremos una pantalla en la que aparecen todas las particiones disponibles

en el ordenador. Seleccionaremos entonces una de ellas, y en la ventana donde

podemos leer Image file to create/use escribiremos el nombre que queremos

tenga el archivo imagen que se creará de esta partición.

La recomandación en este punto es escribir el nombre con el path completo, es decir, en nuestro caso podrı́amos escribir /mnt/usb/imagen-sda1 por

ejemplo.

19

20

CAPÍTULO 3. INSTALACIÓN DE LINUX.

En este menú, en el apartado donde podemos leer Action to be done lo

dejaremos como Save partition into a new image file, que es la opción que

viene por defecto, y pulsaremos F5 para continuar.

En la siguiente pantalla seleccionamos bzip2 como herramienta de compresión, pues aunque tardará más la aplicación en generarnos las imágenes,

estas ocuparán menos que las generadas con gzip y que por supuesto las no

comprimidas.

Pulsamos F5 para continuar y empezará a generar la imagen tras pedirnos

una descripción de la imagen (un nombre cualquiera, por ejemplo el directorio

en el que la montamos, para luego, al escribirlas en disco, ser más fáciles de

indentificar).

Estas operaciones se hacen para cada una de las particiones que tengamos

en el equipo, de tal forma que al final tendremos al menos un archivo, en el

disco duro externo donde estamos grabando las imágenes, por cada una de

las particiones.

A continuación lo que haremos es salvar el Master Boot Record, con el fin

de que si luego utilizamos estas imágenes en otro equipo, este pueda arrancar

sin mayor problema.

Para guardar el MBR utilizaremos el comando dd:

dd if=/dev/sda of=/mnt/usb/backup-del-mbr bs=1 count=512

y a continuación guardaremos también la tabla de particiones con sfdisk:

sfdisk -d /dev/sda > /mnt/usb/backup-de-la-tabla-de-particiones

Si en algún momento lo que queremos hacer son los pasos inversos, es

decir, utilizar estas imágenes en otro equipo para crear un clon del original,

primero crearemos las particiones necesarias y escribiremos el MBR en el

disco destino:

sfdisk /dev/sda < /mnt/usb/backup-de-la-tabla-de-particiones

dd if=/mnt/usb/backup-del-mbr of=/dev/sda

Y a continuación ejecutaremos el programa partimage, pero esta vez lo

que haremos es utilizar imágenes ya generadas que grabaremos en el disco

duro.

Para ello en el primer menú seleccionaremos la partición deseada y escribiremos el nombre de la imagen a restaurar. Seleccionaremos entonces Restore partition from an image file y en el siguiente menú elegiremos Erase free

blocks with zero values para que deje el disco vacı́o y sólo con los datos de las

imágenes originales. Pasaremos al siguiente menú pulsando F5 y empezará a

grabar la imagen en nuestro disco duro.

Una vez hecho esto para cada una de las particiones existentes, tendremos

un clon perfecto del ordenador original, pero con la ventaja de haber empleado mucho menos tiempo en su consecución.

3.2. MÚLTIPLES INSTALACIONES.

La ventaja de partimage es que puedo utilizar la lı́nea de comandos para

realizar todos y cada uno de los pasos descritos, y por lo tanto crear un

script que, tras ejecutarlo, me realice todos y cada uno de los pasos descritos

anteriormente sin interacción.

Imaginemos que tenemos un ordenador ya instalado en tiene un disco duro

/dev/sda con varias particiones. Este disco duro es el único en el sistema. A

parte de este instalaremos un disco duro usb para poder realizar el volcado

de las imágenes, y que montaremos en /mnt/usb.

El script que podrı́amos crear podrı́a ser:

#!/bin/bash

cat /proc/partitions|grep da|grep -v " 0 "|awk ’{print $4}’

|while read particion

do

partimage -z2 -b -o -d save /dev/$particion

/mnt/usb/${particion}.bz2

done

disco=‘cat /proc/partitions|grep da|grep " 0 "

|awk ’{print $4}’‘

dd if=/dev/$disco of=/mnt/usb/backup-mbr-$disco

count=1 bs=512

sfdisk -d /dev/$disco > /mnt/usb/backup-particionado-$disco

La primera lı́nea lo que hace es encontrar qué particiones tenemos en el

disco duro. Como sólo tenemos un disco duro interno, mediante grep da nos

quedaremos con la información del fichero /proc/partitions que responda a

este patrón, que sólo será la del disco duro /dev/sda. El siguiente grep utilizado lo que hará es quedarse sólo con las particiones, pues en la información

obtenida en /proc/partitions también aparece el propio disco /dev/sda

El bucle que creamos en esta primera lı́nea será entonces el principal

de todo el script, será el que nos permita realizar todas y cada una de las

imágenes de las particiones existentes en el disco.

Nos fijamos entonces que para cada partición lo que hará es ejecutar el

comando partimage diciéndole que creará (save) un imagen de la partición

/dev/$partition dándole como nombre /mnt/usb/$partition.bz2.000 (el 000

lo incluirá partimage), sobreescribiendo si ya existı́a (-o), no pidiendo etiqueta

de la partición (-d) y además en batch mode (-b), es decir, no requerirá interacción ninguna.

A continuación cargamos el valor /dev/sda en la variable disco, y luego

utilizaremos esta variable para guardar tanto el MBR como la tabla de particiones.

La ejecución de este script no necesita por tanto interacción del administrador, pudiéndolo ejecutar y volver al cabo de cierto tiempo, teniendo el

trabajo realizado.

21

22

CAPÍTULO 3. INSTALACIÓN DE LINUX.

En el caso de que quisiéramos hacer el paso contrario, es decir, automatizar la clonación de un ordenador con estos ficheros que acabamos de crear,

lo que haremos es un script equivalente:

#!/bin/bash

disco=‘cat /proc/partitions |grep da |grep " 0 "

|awk ’{print $4}’‘

dd if=backup-mbr-$disco of=/dev/$disco

sfdisk /dev/$disco < backup-particionado-$disco

ls *.000 |cut -d . -f 1|while read particion

do

partimage restore -b /dev/$particion ${particion}.bz2.000

done

y rápidamente tendremos el clon creado.

3.3. INSTALACIÓN DE LINUX Y WINDOWS.

3.3.

Instalación de Linux y Windows.

23

24

3.4.

CAPÍTULO 3. INSTALACIÓN DE LINUX.

Gestor de arranque.

La instalación de los dos sistemas operativos se puede llevar a cabo sin

ningún problema. Para ello Linux dispone de GRUB, que es un gestor de

arranque que nos va a permitir, mediante un menú que nos aparecerá en el

arranque del ordenador, elegir la carga de Windows o de Linux.

GRUB se cargará en el Master Boot Record (MBR) de nuestro disco duro,

que será cargado en memoria por la BIOS en el arranque.

En este MBR habitualmente se encuentran los cargadores de los diferentes

sistemas operativos, que una vez cargados en memoria por la BIOS permiten

cargar, también en memoria, la parte del sistema operativo que se necesite.

En el MBR vamos a tener un cargador, por lo tanto es conveniente elegir

bien cuál queremos para poder realizar la carga del sistema operativo o de

los sistemas operativos que queramos tener instalados en nuestro ordenador.

La idea, para tener los mı́nimos problemas, es instalar primero Windows

en nuestro ordenador y luego Linux. ¿Por qué? Bien, porque si instalamos

primero Linux, GRUB se cargará en el MBR y luego Windows se encargará de

borrarlo para grabar su propio cargador.

Si instalamos Windows primero, al instalar acto seguido Linux, en el MBR

se quedará el GRUB, que nos permitirá elegir entre cargar Windows y Linux.

A la hora de instalar Windows, crearemos una partición con la capacidad

que creamos oportuna, y el resto del disco duro lo dejaremos sin utilizar. A

continuación instalaremos Linux creando para ello las particiones que consideremos oportunas, prestando atención a la parte en la que se nos da la opción

de instalar GRUB o no. Obviamente elegiremos que queremos instalarlo, y

lo configuraremos a nuestro gusto. Habitualmente lo que más se suele modificar en este punto es el nombre que queremos que aparezca en el menú de

arranque para identificar la carga de cada uno de los operativos.

En este punto cabe destacar que serı́a interesante utilizar una contraseña

para GRUB, para evitar que fácilmente se pueda modificar la carga de los

operativos y por lo tanto incluso poder entrar a ellos.

3.5.

Particionamiento.

Cuando instalemos Linux, es un truco interesante no utilizar todo el disco

duro restante, sino dejar un espacio libre en disco para poder realizar una

partición nueva desde Windows (también la podrı́amos crear desde Linux por

supuesto). El truco consiste en tener una partición en la que, escribamos lo

que escribamos, pueda ser leı́da y modificada por ambos sistemas operativos.

Actualmente Windows NO lee las particiones Linux, salvo que instalemos software adicional que sı́ puede hacerlo, pero Linux es capaz de leer

particiones formateadas como vfat o como NTFS.

Capı́tulo 4

Reconocimiento de hardware.

25

26

CAPÍTULO 4. RECONOCIMIENTO DE HARDWARE.

La información que tiene el sistema operativo acerca del hardware instalado en nuestro ordenador está básicamente ubicada en el directorio /proc que

es un claro desconocido para la mayorı́a de los administradores de sistemas.

El sistema proc presenta el estado actual del kernel, y es, podrı́amos decir,

un sistema de archivos virtual, cambiante permanentemente no fácilmente

modificable y cuya modificación puede implicar un colapso inmediato del

sistema si se hace incorrectamente.

Cuando queramos obtener información del hardware de nuestro sistema,

básicamente lo que tendremos que hacer es consultar (mediante el comando

cat por ejemplo) los archivos contenidos en esta estructura, o bien utilizar

herramientas gráficas o comandos que traten esta información y nos la presenten en pantalla de forma clara.

4.1.

Sistema proc.

Archivos interesantes que nos podemos encontrar en el directorio /proc

son:

4.1.1.

vmstat

.

Que muestra estadı́sticas detalladas de la memoria virtual, como por

ejemplo:

El número de páginas sucias, bajo reescritura o inestable:

nr_dirty 1550

nr_writeback 0

nr_unstable 0

Páginas libres:

pgfree 110549163

y ası́ un largo etcétera que nos da información muy apreciada cuando necesitemos saber si la memoria está causando algún tipo de inestabilidad que

suframos en nuestro equipo.

4.1.2.

partitions

En este archivo encontraremos la información de las distintas particiones

existentes en nuestros discos duros. La información será el nombre de la

partición, los bloques que ocupa y los major number y minor number de las

mismas:

4.1. SISTEMA PROC.

major minor

8

8

8

8

8

8

8

8

8

4.1.3.

0

1

2

3

4

5

6

7

8

27

#blocks

name

58605120

20523006

1

10265535

16434495

6144831

1004031

104391

4128673

sda

sda1

sda2

sda3

sda4

sda5

sda6

sda7

sda8

meminfo

Si mostramos el contenido de este fichero, obtendremos información sobre

la memoria de nuestro equipo, como por ejemplo la memoria total del mismo

MemTotal:

481684 kB

Memoria libre:

MemFree:

52600 kB

Swap total:

SwapTotal:

1004020 kB

Swap disponible

SwapFree:

956228 kB

etc.

4.1.4.

cpuinfo

En este fichero encontraremos la información de las cpus disponibles en

nuestro servidor. Dichas cpus (o núcleos), estarán numerados empezando con

el número 0, pudiendo ası́ identificar cada una de ellas.

Un ejemplo de las primeras lı́neas de este fichero bien podrı́a ser:

processor

vendor_id

cpu family

model

model name

:

:

:

:

:

0

GenuineIntel

6

13

Intel(R) Pentium(R) M processor 1.60GHz

de tal forma que accediendo al contenido de cpuinfo tendremos la información

exacta de las caracterı́sticas de nuestras cpus.

28

4.2.

CAPÍTULO 4. RECONOCIMIENTO DE HARDWARE.

Comandos.

Obviamente la información que podemos obtener por comandos, aunque

sea la misma que podrı́amos obtener nosotros accediendo a los archivos previamente comentados, por regla general nos será de mayor utilidad al estar

mejor estructurada y al tener ciertas herramientas que nos permiten gestionar

esta información de forma más cómoda.

Comandos hay muchos, ası́ como herramientas gráficas que básicamente

en última instancia ejecutan comandos presentando la información en un formato altamente agradable. De todos los comandos existentes comentaremos

los más utilizados a la hora de localizar problemas en nuestro equipo:

4.2.1.

iostat

Este comando lo encontramos en el paquete sysstat, que muchos sistemas

no tienen instalado por defecto, pero que es conveniente instalar.

iostat nos muestra estadı́sticas de la cpu ası́ como de entrada y salida

de dispositivos, particiones y sistemas de archivos de red, por lo tanto nos

podemos hacer una buena idea de la potencia de este comando.

Si ejecutamos sin más el comando iostat, obtendremos una imagen del

estado actual del equipo:

avg-cpu:

%user

4,53

Device: tps

sda

8,25

%nice %system %iowait

0,12

1,11

3,72

Blk_read/s

243,63

Blk_wrtn/s

83,71

%steal

0,00

Blk_read

3128500

%idle

90,52

Blk_wrtn

1074870

no obstante siempre podremos incluir en la ejecución del comando un intervalo, en segundos, de tal forma que nos mostrará esta información cada x

segundos que hayamos pedido, por ejemplo:

iostat 1

nos mostrarı́a información de la cpu y de los dispositivos cada segundo.

4.2.2.

mpstat

Al igual que iostat, este comando se encuentra dentro del útil paquete

sysstat muy utilizado desde el punto de vista de administración de sistemas.

mpstat nos proporciona la actividad de cada una de las cpus que dispongamos, ofreciéndonos algo más de información que el comando iostat y pudiendo también elegir un intervalo de tiempo, de tal forma que a partir de ese

momento cada x segundos se mostrarı́a en pantalla las estadı́sticas de las

cpus.

4.2. COMANDOS.

4.2.3.

vmstat

Es un comando que nos muestra estadı́sticas de la memoria virtual. Podrı́amos decir que básicamente es una salida ordenada del contenido de

/proc/meminfo pudiendo además elegir un intervalo de tiempo

vmstat 1

para que cada segundo (siguiendo el ejemplo especificado), podamos obtener

información actualizada. Obviamente podremos elegir el intervalo de tiempo

que más se ajuste a nuestras necesidades.

4.2.4.

top

top es un comando ampliamente utilizado por los administradores de

sistemas y existente en prácticamente todos los sistemas operativos Linux y

UNIX.

Este comando nos muestra en pantalla la situación actual de los procesos del sistema, pudiendo cambiar el intervalo de tiempo para que cada x

segundos nos muestre esta información actualizada.

Teniendo en cuenta que hoy por hoy la mayorı́a de los ordenadores personales que se venden ya incluyen procesadores con varios núcleos, una de

las opciones más interesantes de este comando es 1

Si cuando hemos invocado top, pulsamos 1, encontraremos que la información que encontrábamos en la zona superior que era un resumen de todas

las cpus existentes, se despliega para dar información pormenorizada de todas

y cada una de las cpus existentes

top - 17:27:51 up 153 days, 3:06, 4 users,

load average: 1.00, 1.00, 1.02

Tasks: 90 total,

2 running, 88 sleeping,

0 stopped,

0 zombie

Cpu0 : 0.0% us, 0.0% sy, 0.0% ni, 100.0% id,

0.0% wa, 0.0% hi, 0.0% si

Cpu1 : 0.0% us, 0.0% sy, 0.0% ni, 100.0% id,

0.0% wa, 0.0% hi, 0.0% si

Cpu2 : 100.0% us, 0.0% sy, 0.0% ni, 0.0% id,

0.0% wa, 0.0% hi, 0.0% si

Cpu3 : 0.0% us, 0.0% sy, 0.0% ni, 100.0% id,

0.0% wa, 0.0% hi, 0.0% si

Mem:

2074672k total, 2019472k used,

55200k free,

75196k buffers

Swap: 4096564k total,

3360k used, 4093204k free,

1679804k cached

29

30

4.2.5.

CAPÍTULO 4. RECONOCIMIENTO DE HARDWARE.

lspci

lspci es un comando no muy conocido por administradores noveles, y sin

embargo es un poderoso comando que nos muestra la información de los

dispositivos pci disponibles en nuestro equipo, con la consiguiente facilidad

para poder configurarlos gracias a esta información obtenida.

Al ejecutar el comando sin ninguna opción, obtendremos un resumen de

los dispositivos encontrados, por ejemplo una de las entradas bien podrı́a ser:

02:07.0 FireWire (IEEE 1394): Texas Instruments

TSB43AB21 IEEE-1394a-2000 Controller (PHY/Link)

las dos opciones más utilizadas con este comando son -v y -x, que sirven

respectivamente para obtener información más detallada y un volcado hexadecimal del espacio de configuración.

Además podemos utilizar varias veces -v, concretamente podrı́amos teclear:

lspci -v

lspci -vv

lspci -vvv

obteniendo en cada caso mayor información, por ejemplo la última ejecución nos darı́a el siguiente resultado para el ejemplo que habı́amos utilizado

anteriormente:

02:07.0 FireWire (IEEE 1394): Texas Instruments

TSB43AB21 IEEE-1394a-2000 Controller

(PHY/Link) (prog-if 10 [OHCI])

Subsystem: Hewlett-Packard

Company Unknown device 3084

Control: I/O- Mem+ BusMaster+ SpecCycleMemWINV+ VGASnoop- ParErr- SteppingSERR+ FastB2BStatus: Cap+ 66MHz- UDF- FastB2BParErr- DEVSEL=medium >TAbort- <TAbort<MAbort- >SERR- <PERRLatency: 64 (500ns min, 1000ns max),

Cache Line Size: 32 bytes

Interrupt: pin A routed to IRQ 11

Region 0: Memory at e0205000 (32-bit,

non-prefetchable) [size=2K]

Region 1: Memory at e0200000 (32-bit,

non-prefetchable) [size=16K]

Capabilities: [44] Power Management version 2

Flags: PMEClk- DSI- D1+ D2+

AuxCurrent=0mA PME(D0+,D1+,D2+,

4.2. COMANDOS.

31

D3hot+,D3cold-)

Status: D0 PME-Enable- DSel=0

DScale=0 PME+

Con respecto a -x, podremos ejecutar:

lspci -x

lspci -xxx

lspci -xxxx

4.2.6.

lsusb

Este comando lista los dispositivos USB que tenemos en nuestro sistema,

pudiendo utilizar la opción -v para obtener mayor información.

La salida del comando bien podrı́a ser:

Bus

Bus

Bus

Bus

004

003

002

001

Device

Device

Device

Device

001:

001:

001:

001:

ID

ID

ID

ID

0000:0000

0000:0000

0000:0000

0000:0000

obteniendo una cuantiosa información al utilizar la opción -v

4.2.7.

fdisk

Si bien esta herramienta se suele utilizar la mayorı́a de las veces sólo

para realizar modificaciones de la tabla de partición, ejecutando sin más el

comando y eligiendo diferentes opciones dentro del prompt que se nos ofrece,

puede ser utilizada para obtener información de los discos que disponemos

mediante la utilización de la opción -l

Disk /dev/sda: 60.0 GB, 60011642880 bytes

255 heads, 63 sectors/track, 7296 cylinders

Units = cylinders of 16065 * 512 = 8225280 bytes

Device Boot Start End

Blocks Id System

/dev/sda1*

1 2555 20523006

7 HPFS/NTFS

/dev/sda2

2556 3972 11382052+ f W95 Ext’d (LBA)

/dev/sda3

3973 5250 10265535

c W95 FAT32 (LBA)

/dev/sda4

5251 7296 16434495

c W95 FAT32 (LBA)

/dev/sda5

2556 3320 6144831 83 Linux

/dev/sda6

3321 3445 1004031 82 Linux swap / Solaris

/dev/sda7*

3446 3458

104391 83 Linux

/dev/sda8

3459 3972 4128673+ 83 Linux

32

CAPÍTULO 4. RECONOCIMIENTO DE HARDWARE.

de tal forma que podemos obtener fácilmente y sin posibilidad de dañar

nuestro disco información sobre el mismo.

Ejecutándolo sin especificar absolutamente nada (sólo utilizando la opción

-l), nos mostrará información de todos los discos duros de nuestro sistema.

Para obtener información de un disco en concreto, tendremos que especificarlo:

fdisk -l /dev/hda

Capı́tulo 5

Directorios en Linux.

33

34

CAPÍTULO 5. DIRECTORIOS EN LINUX.

Cuando utilizamos Linux, no tenemos una especial obligación en la utilización de un cierto directorio u otro para la ubicación de nuestros trabajos.

En cualquier directorio, siempre que tengamos permisos para poder guardar

ficheros en él, podemos almacenar nuestra información.

Si bien es cierto esto que acabamos de comentar, también lo es que Linux

mantiene cierta jerarquı́a, cierta organización de los diferentes directorios.

Respetar esta organización muchas veces es obligatorio, pues por ejemplo

ciertos ficheros de configuración el sistema los buscará en determinados directorios y en ningún otro sitio (salvo que realicemos un trabajo extra para

cambiar el Sistema Operativo), pero otras muchas veces simplemente se respeta esta distribución por el mero hecho de la buena organización.

Si nosotros guardamos los ficheros de usuarios en subdirectorios de /home,

cualquier administrador que nos tenga que ayudar en un momento determinado no tendrá mayor problema al buscar esta información. Si hubiéramos decidido utilizar /casa, probablemente la persona que nos ayude empleará tiempo

en darse cuenta de este cambio y por lo tanto perderemos efectividad.

De tal forma entonces comprenderemos que hay ciertos directorios en los

que encontraremos básicamente siempre cierta información, sobre todo cuando nos referimos a ficheros de configuración del Sistema, archivos importantes

del kernel y librerı́as.

5.1.

/etc

En el directorio /etc nos encontramos los ficheros de configuración del

sistema operativo Linux, de tal forma que cualquier cambio de configuración

que queramos hacer, si no sabemos dónde encontrar el fichero para guardar

este cambio, deberı́amos buscar primero en /etc antes que en ningún otro

sitio.

En este directorio nos podemos encontrar ficheros de configuración de

librerı́as, de utilización de servicios de red, etc. Además podremos encontrar

subdirectorios que incluyen a su vez ficheros de configuración.

Algunos de los ficheros de configuración y directorios más importantes

son:

5.1.1.

aliases

Guarda una lista de los alias de correo electrónico que tienen los diferentes

usuarios válidos en el sistema, es decir, nos encontraremos ante un fichero

organizado en dos columnas, la primera haciendo referencia a un usuario en

concreto y la segunda a una dirección de correo electrónico.

Cada vez que el usuario reciba correo electrónico en la máquina, este se

redireccionará a la cuenta que tengamos asignada.

Un ejemplo podrı́a ser:

root: [email protected]

5.1. /ETC

Fijémonos que después del login encontramos el caracter dos puntos, y a

continuación una cuenta de correo electrónico válida.

Decimos válida pues si no todo el correo electrónico que se mande a este

usuario no se podrá llevar a su destino.

Si en este fichero no está definido un usuario, entonces todo el correo

electrónico que le llegue será guardado en su cuenta local en el sistema.

Debemos tener cuidado especial en no crear ningún bucle, es decir, una

configuración:

pablo: root

root: pablo

es decir, el correo electrónico del usuario pablo se envı́a al usuario root, y el

del usuario root se envı́a al usuario pablo.

Si bien podemos pensar que es imposible tener esta equivocación, hay

que tener en cuenta que un fichero aliases puede llegar a contener muchas

entradas, de tal forma que podrı́amos tener un descuido de este tipo.

Para que los cambios realizados a este fichero tomen efecto deberemos

teclear el comando newaliases

5.1.2.

at.deny y cron.deny

Estos dos ficheros contendrán una lista de usuarios (ordenados en filas),

a los que no permitiremos la utilización de at y cron respectivamente.

Los ficheros at.allow y cron.allow tienen el significado contrario, es decir,

contienen una lista de los usuarios a los que se les permite utilizar at y cron

respectivamente.

Una forma de configurar estos servicios mediante la utilización de estos

ficheros es escribir la lista de los usuarios a los que permitimos utilizar at y

cron, de tal forma que aunque no escribamos nada en at.deny y cron.deny,

sólo los que estén en at.allow y cron.allow podrán utilizar at y cron respectivamente.

En este sentido por tanto nada más instalar nuestro sistema tiene sentido

que añadamos el login de root a at.allow y cron.allow, de tal forma que a

partir de ese momento sólo root podrá utilizar estas utilidades del sistema,

y conforme otros usuarios tengan que utilizarlas se les irá añadiendo.

5.1.3.

cron.hourly, cron.daily, cron.weekly y cron.monthly

Estos directorios contienen una serie de ejecutables, de tal forma que estos

se ejecutarán cada hora, cada dı́a, cada semana o cada mes respectivamente.

Los ejecutables que contengan estos directorios bien pueden ser shell

scripts (la mayorı́a), pero también pueden ser binarios, y por supuesto podremos localizar enlaces simbólicos que apunten a ejecutables situados en

otra zona del árbol de directorios del sistema.

35

36

CAPÍTULO 5. DIRECTORIOS EN LINUX.

La forma de mantener tareas programadas en este sentido tiene sus detractores y también sus amantes. En contra podrı́amos decir que a priori

(aunque lo podemos descubrir en los ficheros de configuración correspondiente), no sabemos exactamente en qué minuto de cada hora se ejecutarán los

ejecutables contenidos en cron.hourly, a qué hora los contenidos en cron.daily,

etc. En este sentido la programación mediante cron directamente es mucho

más directa. Además tenemos muy restringida la programación, es decir, si

queremos afinar un poco la programación (por ejemplo que se ejecute todos

los domingos a las doce y un minuto de la noche), nos será imposible utilizar

esta forma de programar tareas.

A favor tenemos la sencillez, pues simplemente realizando un enlace simbólico al ejecutable que acabamos de instalar en nuestro sistema y que queremos

que se ejecute un número determinado de veces (pero nos da un poco igual

en qué momento en concreto) tendremos solucionado nuestro requerimiento.

Por ejemplo con esta forma de programar tareas podremos ejecutar tareas

de búsqueda de troyanos o de control de logs, que se deben hacer todos los dı́as

pero que no es muchas veces imprescindible que sea a una hora en concreto.

5.1.4.

csh.login y csh.cshrc

Son dos ficheros que leerá la shell csh cuando sea llamada, de tal forma

que ejecutará lo que se le especifique en estos ficheros, cargando por ejemplo

valores en diferentes variables.

El fin de estos ficheros por tanto es que los usuarios tengan un entorno

homogéneo y es labor del administrador modificarlos consecuentemente con el

fin de que los usuarios tengan las mı́nimas preocupaciones a la hora de crearse

un perfil correcto de ejecución que funcione perfectamente en la máquina

deseada.

Los administradores por tanto tendrán que cargar las variables correspondientes que vayan a ser necesarias. Por ejemplo tras la instalación de un programa de cálculo, es posible que para que funcione correctamente los usuarios

tengan que cargar alguna variable de alguna forma en concreto. Cargando

estos valores en este archivo, ningún usuario tendrá que hacer absolutamente

nada en su cuenta.

5.1.5.

exports

Es el fichero donde tendremos que escribir los recursos que queremos

exportar vı́a NFS, ası́ como las propiedades de exportación.

Este fichero permanecerá vacı́o siempre y cuando no habilitemos un servidor NFS en nuestra máquina, y deberemos tener extremo cuidado en su configuración si habilitamos el servidor.

Un ejemplo bien podrı́a ser:

/home maquina.dominio.es(rw)

5.1. /ETC

fijándonos especialmente en los espacios que incluı́mos. Entre el nombre del

recurso a exportar, y el nombre de la máquina (o conjunto de máquinas), que

podrán acceder al recurso, debe haber un espacio, no ası́ entre el nombre de

las máquinas y las propiedades de exportación (incluı́das entre paréntesis).

5.1.6.

fstab

En este fichero incluiremos los sistemas de archivos que vamos a montar

en nuestro equipo.

Estos no tienen que ser montados automáticamente en el arranque ni

mucho menos, sino que podemos tener sus lı́neas correspondientes para hacer

más sencillo su montaje cuando sea necesario.

Este fichero se compone de diferentes lı́neas (una para cada sistema de

archivos que queramos montar), y cada una de ellas está organizada en seis

columnas.

En la primera columna escribiremos el dispositivo objetivo del montaje,

como por ejemplo /dev/sda1 si queremos especificar el montaje de la primera

partición del primer disco del sistema.

La segunda columna hace referencia al directorio donde se montará esta

partición, por ejemplo /home si queremos que la información del dispositivo

sea accesible desde este directorio.

En la siguiente columna especificaremos el sistema de archivos que vamos

a utilizar. Que podamos montar un sistema de archivos o no depende de si

está habilitado en el kernel, es decir, si este sabe trabajar con este sistema

de archivos. Los más habituales son ext4 y iso9660 (sistemas de archivos de

linux y de los CDs/DVDs respecivamente), si bien podrı́amos especificar vfat

o ntfs para particiones Windows, etc.

En la cuarta columna indicaremos las opciones que se incluirán a la hora

de montar este dispositivo. Muchas veces nos encontraremos defaults, ya que

ası́ se utilizarán unas opciones que existen por defecto sin necesidad de escribirlas todas, pero podremos especificar todas las opciones que queramos,

por ejemplo rw si queremos que sea un sistema de lectura y escritura, user

si queremos que cualquier usuario lo pueda montar, noauto si no queremos

que se monte automáticamente (con la opción -a de mount), etc.

La penúltima columna hace referencia a la utilización del comando dump.

Este comando sirve para realizar copias de seguridad y puede ser utilizado

de forma general para realizar un backup global del sistema. Si en la quinta

columna de un sistema de archivos determinado aparece el número 1, dump

podrá realizar el backup global también sobre este sistema de archivos, pero

si aparece un 0 no podrá hacerse el backup de esta manera.

La sexta y última columna es utilizada por el comando fsck para realizar

un chequeo de este sistema de archivos siempre que no hayamos escrito el

número 0. En los casos en los que hayamos escrito el número 1 (siempre en

el sistema de archivos / ) o 2 (en cualquier otro sistema de archivos), se

comprobará mediante fsck cuando sea montado.

37

38

5.1.7.

CAPÍTULO 5. DIRECTORIOS EN LINUX.

group

En este fichero tendremos una lista con todos los grupos creados en nuesto

sistema.

Se compone de una lı́nea por cada grupo, en cada una de ellas podremos

encontrar el nombre del grupo, la contaseña del mismo, el número identificador del grupo (gid) y la lista de los usuarios que pertenecen a este grupo.

Todos estos campos se separan con el caracter dos puntos.

Es poco habitual que un grupo tenga contraseña, si bien podemos definirla

sin mayor problema.

Este fichero debe tener permisos de lectura para todos los usuarios del

sistema, ya que si un usuario al hacer login en el sistema, no puede acceder

a esta información, no podrá acceder al sistema.

5.1.8.

gshadow

Es el equivalente al fichero shadow pero para los grupos, disponible en

sistemas donde tengamos habilitadas las contraseñas shadow. Este sistema

aumenta la seguridad del operativo, ya que las contraseñas se separan de los

ficheros que tienen que ser accesibles a todos los usuarios del sistema y se

alojan en ficheros accesibles sólo a root.

Es posible realizar esta separación ya que el proceso de autentificación

lo lleva a cabo el superusuario, por lo tanto sólo este usuario necesita tener

acceso al fichero, mientras que el resto de los usuarios simplemente necesita

saber la información de su login, información que encontrarán sin mayor

problema en los ficheros correspondientes y con permisos para que se pueda

llevar a cabo esta lectura.

Hasta la aparición de shadow, en la mayorı́a de los sistemas encontrábamos

las contraseñas, cifradas, en ficheros accesibles, de tal forma que cualquier

usuario podı́a hacerse con estos ficheros e intentar por tanto el crackeo de las

mismas.

5.1.9.

host.conf

En este fichero estableceremos el orden en el que se consultará la resolución de nombres.

Cuando intentamos realizar una conexión a un equipo, necesitamos saber

su IP. Si lo que tenemos es su nombre, debe ser resuelto. Este proceso se

puede hacer mediante ficheros de configuración en el propio sistema mediante